Microsoft Defender for IoT란?

Microsoft Defender for IoT는 중요 비즈니스용 네트워크 환경에서 자산 검색 및 보안 모니터링을 통해 수동 및 에이전트 없는 모니터링을 제공합니다. Defender for IoT는 IoT/OT 디바이스를 검색하고 보호하기 위해 특별히 빌드된 네트워크 검색 및 응답 솔루션입니다.

Defender for IoT는 IoT/OT 인식 동작 분석 및 위협 인텔리전스를 사용합니다. 서명 기반 솔루션을 넘어 최신 위협을 파악합니다. 예를 들어 제로 데이 맬웨어 및 리빙 오프 더 랜드 전술은 정적 손상 지표에서는 누락될 수 있지만 Defender for IoT에서는 포착될 수 있습니다.

Defender for IoT를 사용하면 OT 및 IT 팀이 관리되지 않는 자산, 연결 및 중요한 취약성을 자동으로 검색할 수 있습니다. Defender for IoT를 사용하여 IoT/OT 안정성 또는 성능에 영향을 주지 않고 비정상 또는 무단 동작을 검색합니다.

네트워크 검색

네트워크의 모든 디바이스에 걸쳐 가시성이 있나요? 알고 있는 디바이스만 보호할 수 있습니다. 건물 관리 회사의 예를 사용한다면 엘리베이터, 주차장 입구, 카메라 및 조명 시스템과 같은 디바이스를 검색할 수 있습니다.

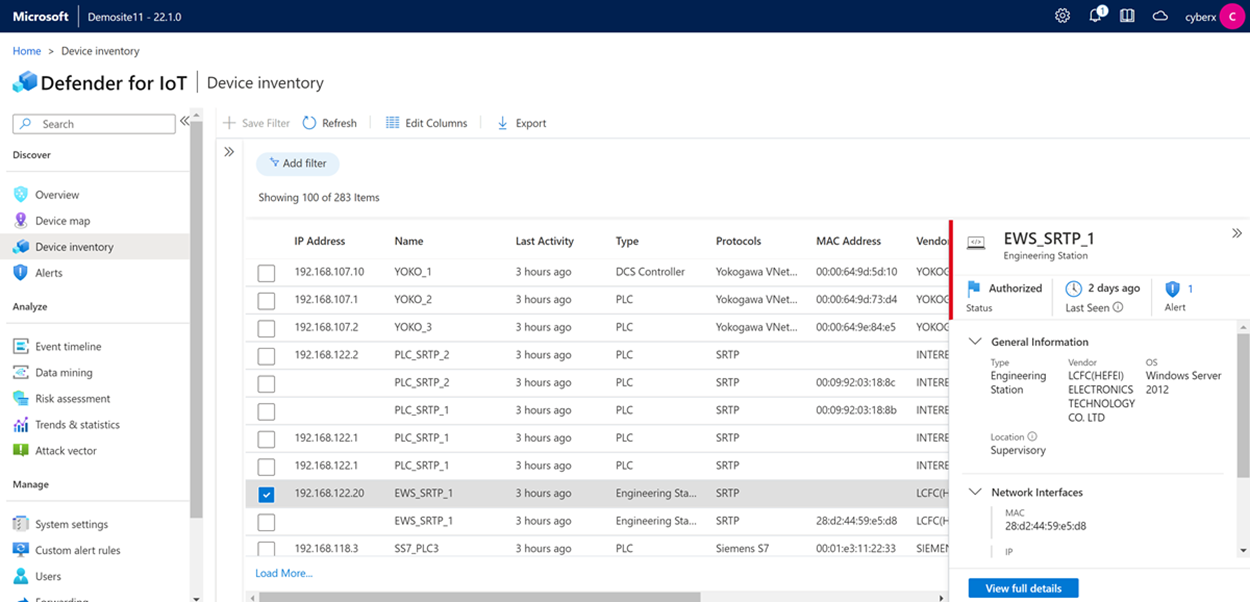

Defender for IoT 센서 콘솔에서는 디바이스 인벤토리 페이지와 디바이스 맵 페이지를 제공합니다. 두 페이지 모두에서 네트워크에 있는 각 OT/IoT 디바이스와 디바이스 간의 연결에 대한 상세한 데이터를 확인할 수 있습니다.

디바이스 인벤토리: IP 주소 및 공급업체, 관련 프로토콜, 펌웨어 및 관련 경고와 같은 디바이스 세부 정보를 봅니다.

디바이스 맵: ICS 보안을 위한 Purdue 모델 전체에서 OT 디바이스 연결 경로, OT/IoT 네트워크 토폴로지 및 매핑을 봅니다.

예를 들어 특히 제로 트러스트 정책을 구현할 때 디바이스 맵을 사용할 수 있습니다. 디바이스를 해당 네트워크로 분할하고 세분화된 액세스를 관리하려면 디바이스 간의 연결을 이해해야 합니다.

네트워크 위험 및 취약성 관리

네트워크의 디바이스에 대한 가시성 및 이해를 확보한 후에는 디바이스의 위험 및 취약성을 추적해야 합니다.

Defender for IoT 위험 평가 보고서는 각 센서 콘솔에서 사용할 수 있습니다. 이 보고서는 네트워크의 취약성을 식별하는 데 도움이 됩니다. 예를 들어 취약성에는 권한 없는 디바이스, 패치되지 않은 시스템, 무단 인터넷 연결 및 사용하지 않는 열린 포트가 있는 디바이스가 포함될 수 있습니다.

보고된 데이터를 사용하여 손상될 경우 조직에 중대한 영향을 미치는 디바이스를 포함하여 가장 중요한 OT/IoT 자산에 대한 위험을 완화할 활동의 우선 순위를 지정할 수 있습니다. 영향의 예로는 안전 인시던트, 매출 손실 또는 중요한 IP 주소 도난이 포함될 수 있습니다.

최신 위협 인텔리전스를 이용해 최신 상태 유지

보안 환경이 변화하고 진화함에 따라 항상 새로운 위험과 위협이 발생합니다. Defender for IoT 보안 연구 그룹 섹션 52는 보안 연구원 및 데이터 과학자로 구성된 OT/IoT 중심 팀입니다. 섹션 52 팀은 위협 헌팅, 맬웨어 리버스 엔지니어링, 인시던트 대응 및 데이터 분석 분야의 전문가로 구성됩니다.

섹션 52는 OT/IoT 환경을 위해 특별히 구축된 위협 인텔리전스 패키지를 지속적으로 큐레이트합니다. 이 패키지는 다음에 대한 최신 정보를 포함합니다.

- 맬웨어 서명, 악의적인 DNS 쿼리 및 악의적인 IP 주소와 같은 우려되는 인시던트.

- Defender for IoT에 대한 취약성 관리 보고를 업데이트하기 위한 일반적인 취약성 및 노출.

- Defender for IoT 자산 검색 기능을 향상시키는 자산 프로필.

최신 위협 인텔리전스 패키지로 Defender for IoT 배포를 최신 상태로 유지하여 최신 OT/IoT 위협에 대한 최신 정보를 유지할 수 있습니다.

사이트 및 센서 관리

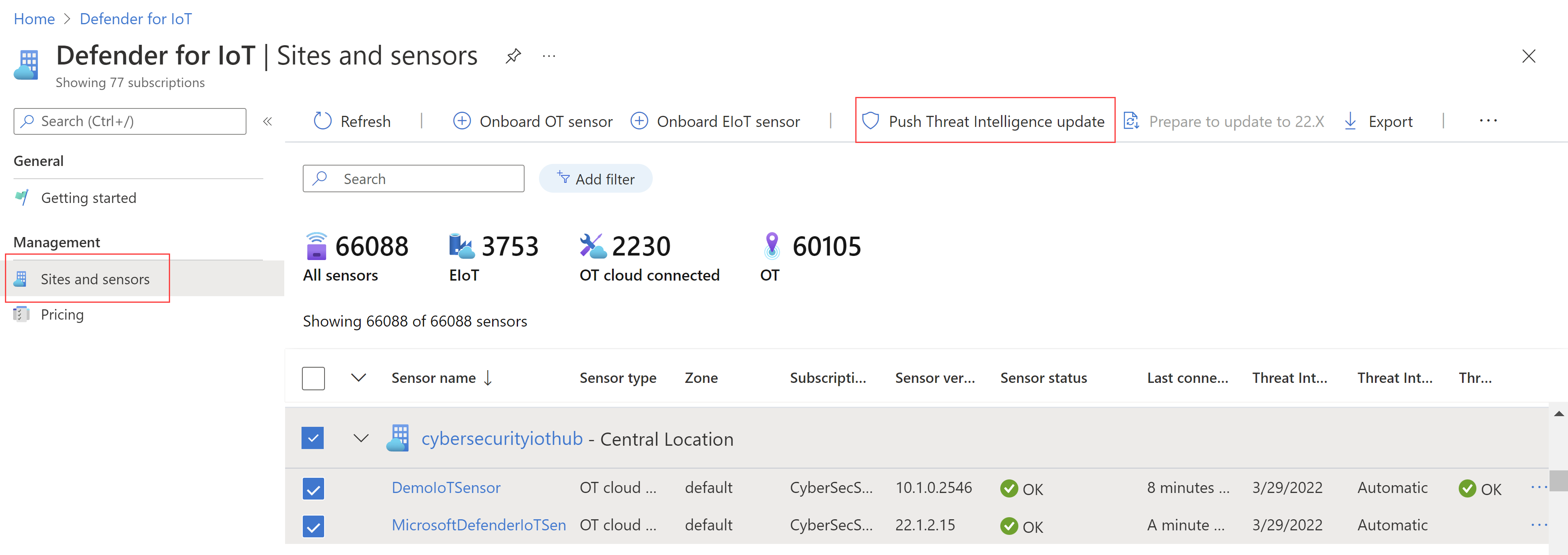

완전 에어 갭 온-프레미스 환경에서 Defender for IoT를 배포할 수 있지만 Azure Portal을 사용하여 클라우드에서 온-프레미스 디바이스 센서를 온보딩할 수도 있습니다. 시작 페이지를 사용하여 센서를 특정 Azure 구독 및 리소스에 등록할 수 있습니다. 관리 시스템에 대한 운영 및 유지 관리 요구 사항을 낮추려는 경우 그리고 다른 Microsoft 및 Azure 서비스가 배포되어 있는 경우 포털에서 배포하는 것이 유용합니다.

온보딩된 센서는 Azure Portal의 Defender for IoT 사이트 및 센서 페이지에 표시됩니다. 숙련된 Azure 사용자라면 친숙할 이 페이지에는 각 사이트 및 센서에 대한 세부 정보가 표시됩니다. 사이트 및 센서 페이지를 사용하여 각 센서의 영역, 연결 상태 및 위협 인텔리전스 업데이트 상태를 볼 수 있습니다. 배포에 센서를 더 추가하는 데 사용할 수도 있습니다.

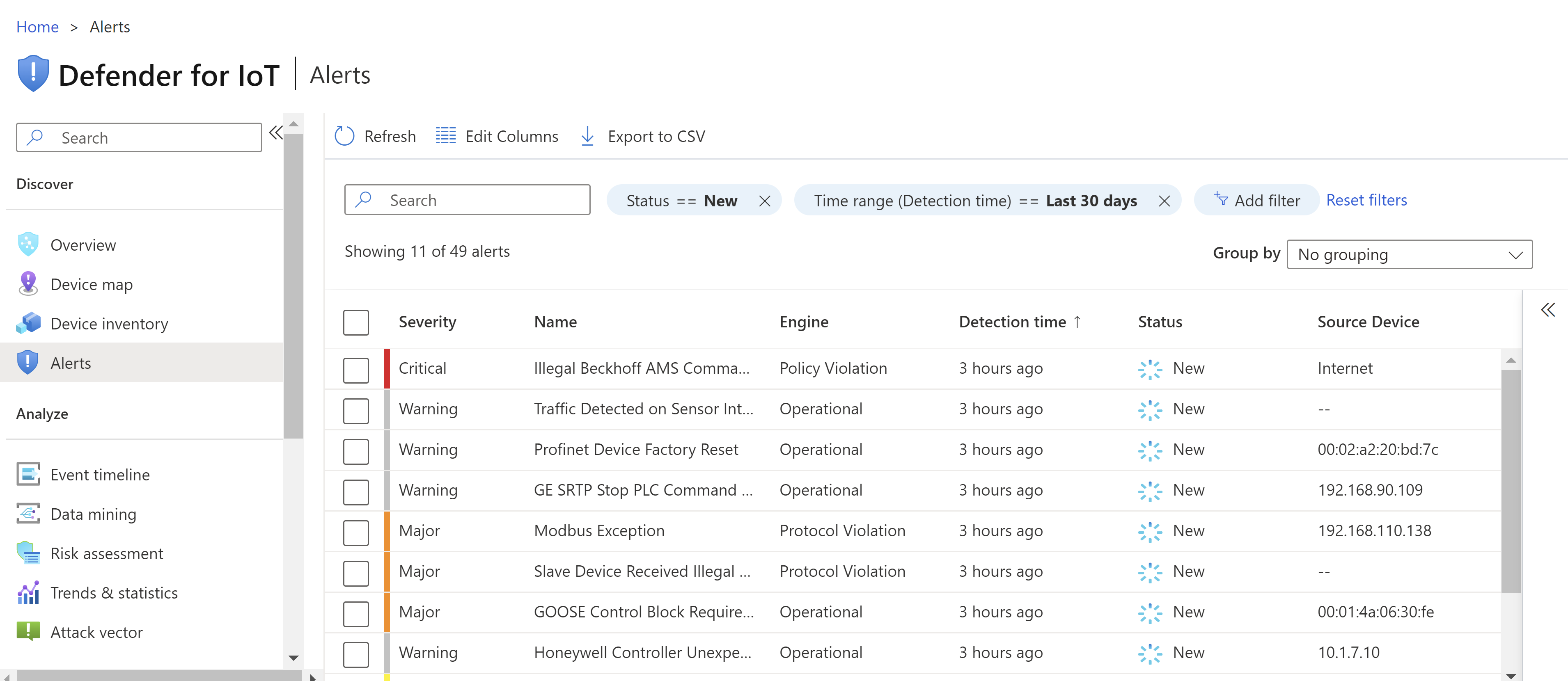

Defender for IoT에 사이트 및 센서를 온보딩한 후에는 작동 경고를 사용하여 네트워크에서 발생하는 이벤트를 모니터링할 수 있습니다. 작동 경고는 장비가 오작동하거나 잘못 구성된 경우에 유용합니다. 예를 들어 Defender for IoT를 통해 네트워크를 지속적으로 검사하면 잘못 구성된 엔지니어링 작업 영역을 식별하고 이슈의 근본 원인을 신속하게 해결할 수 있습니다.

다른 Microsoft 및 파트너 서비스와 통합

보안 모니터링 및 거버넌스를 위해 배포된 다른 시스템이 있는 경우 OT/IoT 보안을 해당 시스템과 통합하여 팀에 원활한 환경을 제공할 수 있습니다.

예를 들어 Defender for IoT를 Microsoft Sentinel 또는 Splunk, IBM QRadar, ServiceNow와 같은 파트너 서비스와 직접 통합할 수 있습니다.

Defender for IoT를 다른 서비스와 통합하여 다음을 수행할 수 있습니다.

- IT 팀과 OT 팀 간의 커뮤니케이션 속도가 느려지는 사일로를 분해하고 이슈를 신속하게 해결할 수 있도록 시스템 전체에서 공통 언어를 제공합니다.

- TRITON과 같이 IT/OT 경계를 넘나드는 공격을 신속하게 해결할 수 있습니다.

- SOC 팀을 위해 수년간 빌드한 워크플로, 교육 및 도구를 사용하여 IoT/OT 보안에 적용합니다.

Microsoft Sentinel과 통합

Defender for IoT와 Microsoft Sentinel을 통합하면 SOC 팀이 전체 공격 타임라인 동안 더 빠르게 감지하고 대응할 수 있습니다. Defender for IoT와 Microsoft Sentinel을 통합하면 보안 분석가 및 OT 담당자의 커뮤니케이션, 프로세스 및 응답 시간을 향상시킬 수 있습니다. Microsoft Sentinel 통합 문서, 분석 규칙, 보안 운영 및 응답 플레이북은 Defender for IoT에서 검색된 OT 위협을 모니터링하고 대응하는 데 도움이 됩니다.

Microsoft Sentinel 작업 영역에 Defender for IoT 데이터 커넥터를 설치합니다. Defender for IoT 데이터 커넥터에는 다음과 같은 콘텐츠가 기본 제공됩니다.

- 통합 문서: Microsoft Sentinel 통합 문서를 사용하여 Microsoft Sentinel에서 Defender for IoT 데이터를 시각화하고 모니터링합니다. 통합 문서는 미해결 인시던트, 경고 알림 및 OT 자산에 대한 작업을 기반으로 OT 엔터티에 대한 단계별 조사를 제공합니다.

- 분석 규칙 템플릿: Microsoft Sentinel 분석 규칙 템플릿을 사용하여 Defender for IoT가 OT 트래픽에서 생성하는 경고에 대한 인시던트 트리거를 구성합니다.

그런 다음 Microsoft Sentinel 플레이북을 사용하여 위협 대응을 자동화 및 오케스트레이션하는 데 도움이 되도록 루틴으로 실행되는 자동화된 수정 작업을 만들 수 있습니다. 플레이북을 수동으로 실행하거나 특정 경고 또는 인시던트에 대응하여 자동으로 실행되도록 설정할 수 있습니다. 분석 규칙 또는 자동화 규칙을 트리거로 사용합니다.