Microsoft Defender for IoT 작동 방식

이 단원에서는 Microsoft Defender for IoT가 백그라운드에서 작동하는 방식을 설명합니다.

유연한 배포

Defender for IoT는 다음과 같은 여러 유연한 배포 솔루션을 지원합니다.

- 클라우드 배포: 물리적 또는 가상 어플라이언스에 배포된 OT 센서는 Azure Portal에서 Defender for IoT에 연결합니다. Azure Portal을 사용하여 센서 및 센서 데이터를 관리하고 Microsoft Sentinel과 같은 다른 Microsoft 서비스와 통합합니다.

- 에어 갭 네트워크: Defender for IoT를 완전히 온-프레미스에 배포하고 온-프레미스 SIEM(보안 정보 및 이벤트 관리) 시스템에 연결합니다. Microsoft Sentinel과 직접 또는 Splunk, IBM QRadar, ServiceNow와 같은 다양한 파트너 SOC 도구를 사용하여 통합할 수 있습니다.

- 하이브리드 배포: 하이브리드 환경에서 작동하려면 온-프레미스 센서를 로컬로 관리하면서 Microsoft Sentinel과 같은 클라우드 기반 SIEM에 연결할 수 있습니다.

Defender for IoT 센서

Defender for IoT 센서는 온-프레미스에서 가상 또는 물리적 어플라이언스로 배포됩니다. 이러한 센서는 네트워크 디바이스를 검색 및 지속적으로 모니터링하고 ICS(산업 제어 시스템) 네트워크 트래픽을 수집합니다.

센서는 IoT/OT 디바이스에 대해 수동 또는 에이전트 없는 모니터링을 사용합니다. 센서는 SPAN 포트 또는 네트워크 TAP에 연결하여 IoT/OT 네트워크 트래픽에 대한 심층 패킷 검사를 실행합니다.

모든 데이터 수집, 처리, 분석 및 경고는 센서 머신에서 직접 발생하므로 프로세스는 대역폭이 낮거나 대기 시간이 긴 연결에 적합합니다. 메타데이터만 관리를 위해 Azure Portal로 전송됩니다.

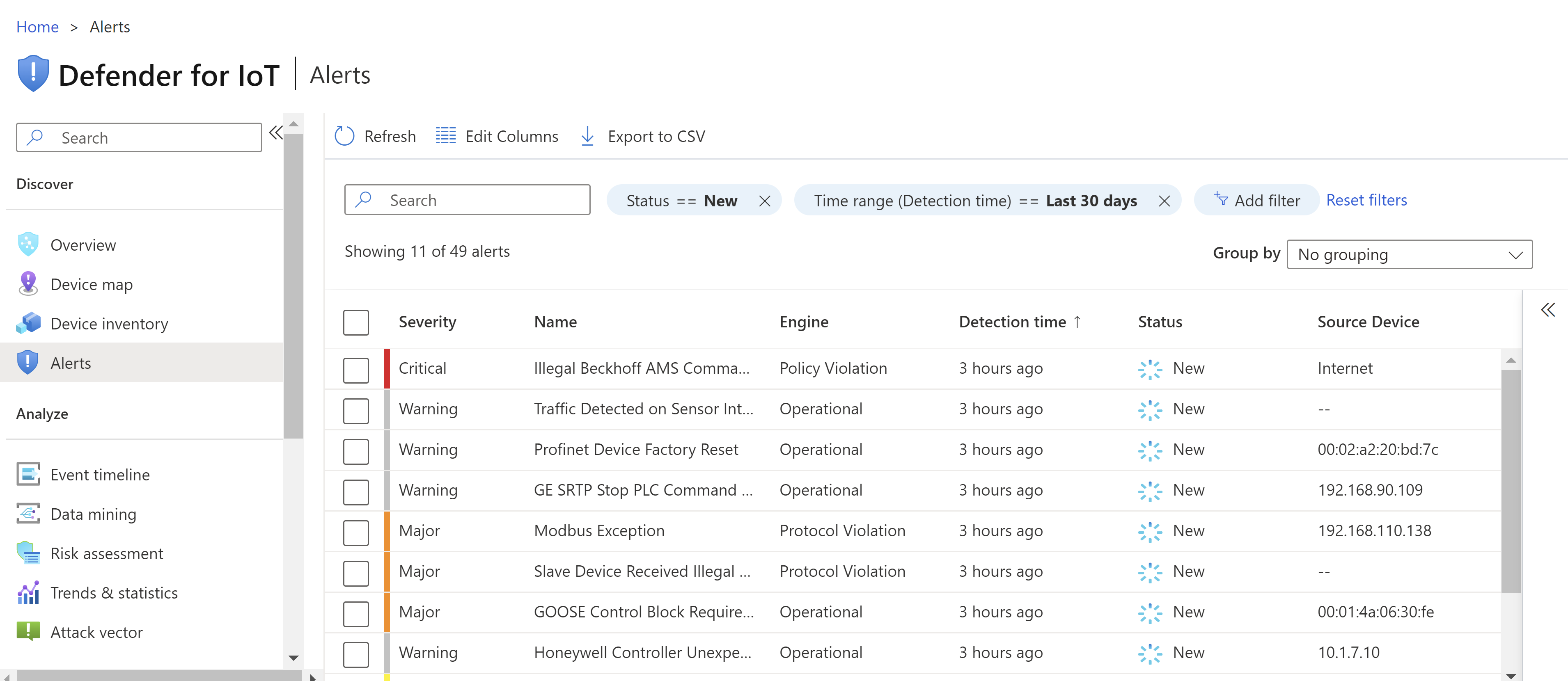

다음 이미지는 센서 콘솔 경고 페이지의 샘플 스크린샷을 보여 줍니다. 스크린샷에는 이 센서에 연결된 디바이스가 트리거하는 경고가 나와 있습니다.

Defender for IoT 기계 학습 엔진

Defender for IoT의 셀프 러닝 또는 기계 학습 분석 엔진을 사용하면 서명을 업데이트하거나 규칙을 정의할 필요가 없습니다. Defender for IoT 엔진은 ICS 관련 동작 분석 및 데이터 과학을 사용하여 OT 네트워크 트래픽에서 다음을 지속적으로 분석합니다.

- 변칙.

- 맬웨어.

- 작동 문제.

- 프로토콜 위반.

- 기준 네트워크 활동 편차.

Defender for IoT 센서에는 실시간 및 미리 기록된 트래픽의 분석을 기반으로 경고를 트리거하는 5개의 분석 검색 엔진도 포함됩니다.

- 정책 위반 검색 엔진: 기계 학습을 사용하여 특정 함수 코드의 무단 사용, 특정 개체에 대한 액세스, 디바이스 구성 변경과 같은 기준 동작 편차에 대해 경고합니다. 예를 들어 DeltaV 소프트웨어 버전 변경, 펌웨어 변경 및 무단 PLC 프로그래밍 경고가 있습니다.

- 프로토콜 위반 검색 엔진: ICS 프로토콜 사양을 위반하는 패킷 구조 및 필드 값의 사용을 식별합니다. 예를 들어 Modbus 예외 및 사용되지 않는 함수 코드 시작 경고가 있습니다.

- 맬웨어 검색 엔진: 알려진 산업용 맬웨어가 존재함을 나타내는 동작을 식별합니다. 예를 들어 Conficker, Black Energy, Havex, WannaCry, NotPetya 및 Triton이 있습니다.

- 변칙 검색 엔진: 비정상적인 컴퓨터 간 통신 및 동작을 검색합니다. 예를 들어 과도한 SMB 로그인 시도 또는 PLC 검사가 있습니다.

- 작동 인시던트 검색 엔진: 장비 오류의 초기 신호를 나타낼 수 있는 간헐적 연결과 같은 작동 문제를 식별합니다. 예를 들어 디바이스가 응답하지 않고 연결이 끊어졌을 수 있는 경우 Siemens S7 stop PLC 명령을 사용하여 경고를 보낼 수 있습니다.