Microsoft Intune에서 SCEP 인증서 프로필에 대한 디바이스-NDES 서버 통신 문제 해결

다음 정보를 사용하여 Intune SCEP(단순 인증서 등록 프로토콜) 인증서 프로필을 수신하고 처리한 디바이스가 NDES(네트워크 디바이스 등록 서비스)에 성공적으로 연결하여 문제를 제시할 수 있는지 확인합니다. 디바이스에서 프라이빗 키가 생성되고 CSR(인증서 서명 요청) 및 챌린지가 디바이스에서 NDES 서버로 전달됩니다. 디바이스는 NDES 서버에 연결하기 위해 SCEP 인증서 프로필의 URI를 사용합니다.

이 문서에서는 SCEP 통신 흐름 개요의 2단계를 참조합니다.

디바이스에서 연결에 대한 IIS 로그 검토

IIS(인터넷 정보 서비스) 로그 파일에는 모든 플랫폼에 대해 동일한 유형의 항목이 포함됩니다.

NDES 서버에서 %SystemDrive%\inetpub\logs\logfiles\w3svc1 폴더 에 있는 가장 최근 IIS 로그 파일을 엽니다.

로그에서 다음 예제와 유사한 항목을 검색합니다. 두 예제 모두 끝에 나타나는 상태 200을 포함합니다.

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACaps&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 186 0.및

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACert&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 3567 0디바이스가 IIS에 연결되면 mscep.dll 대한 HTTP GET 요청이 기록됩니다.

이 요청이 끝날 무렵 상태 코드를 검토합니다.

상태 코드 200: 이 상태는 NDES 서버와의 연결이 성공했음을 나타냅니다.

상태 코드 500: IIS_IUSRS 그룹에 올바른 권한이 부족할 수 있습니다. 이 문서의 뒷부분에 있는 상태 코드 500 문제 해결을 참조하세요.

상태 코드가 200 또는 500이 아닌 경우:

구성의 유효성을 검사하는 데 도움이 되도록 이 문서의 뒷부분에 있는 SCEP 서버 URL 테스트를 참조하고 문제를 해결합니다.

덜 일반적인 오류 코드에 대한 자세한 내용은 IIS 7 이상 버전의 HTTP 상태 코드를 참조하세요.

연결 요청이 전혀 기록되지 않으면 디바이스와 NDES 서버 간의 네트워크에서 디바이스의 연락처가 차단될 수 있습니다.

NDES에 대한 연결에 대한 디바이스 로그 검토

Android 디바이스

디바이스 OMADM 로그를 검토합니다. 디바이스가 NDES에 연결할 때 기록되는 다음 예제와 유사한 항목을 찾습니다.

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c;Hash=1677525787

2018-02-27T05:16:09.5530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:14.6440000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.8220000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Encoding message: org.jscep.message.PkcsReq@2b06f45f[messageData=org.<server>.pkcs.PKCS10CertificationRequest@699b3cd,messageType=PKCS_REQ,senderNonce=Nonce [D447AE9955E624A56A09D64E2B3AE76E],transId=251E592A777C82996C7CF96F3AAADCF996FC31FF]

2018-02-27T05:16:21.8790000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Signing pkiMessage using key belonging to [dn=CN=<uesrname>; serial=1]

2018-02-27T05:16:21.9580000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Sending org.<server>.cms.CMSSignedData@ad57775

주요 항목에는 다음 샘플 텍스트 문자열이 포함됩니다.

- 요청이 1개 있습니다.

- GetCACaps(ca)를 로 보낼 때 '200 OK'를 받았습니다.

https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca - [dn=CN<=username>; serial=1]에 속하는 키를 사용하여 pkiMessage 서명

또한 IIS는 NDES 서버의 %SystemDrive%\inetpub\logs\LogFiles\W3SVC1\ 폴더에 연결이 기록됩니다. 다음은 예시입니다.

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACert&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 3909 0

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACaps&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 421

iOS/iPadOS 디바이스

디바이스 디버그 로그를 검토합니다. 디바이스가 NDES에 연결할 때 기록되는 다음 예제와 유사한 항목을 찾습니다.

debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

default 18:30:55.483977 -0500 profiled Attempting to retrieve issued certificate...\

debug 18:30:55.487798 -0500 profiled Sending CSR via GET.\

debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQGZwmPoqFMbX3g85CJT8khPaqFW05yGDTPSX9YpuEE0Bmtht9EwOpOZe6O7sd77IhfFZVmHmwy5mIYN7K6mpx/4Cb5zcNmY3wmTBlKEkDQpZDRf5PpVQ3bmQ3we9XxeK1S4UsAXHVdYGD+bg/bCafMIAGCSqGSIb3DQEHATAUBggqhkiG9w0DBwQI5D5J2lwZS5OggASCF6jSG9iZA/EJ93fEvZYLV0v7GVo3JAsR11O7DlmkIqvkAg5iC6DQvXO1j88T/MS3wV+rqUbEhktr8Xyf4sAAPI4M6HMfVENCJTStJw1PzaGwUJHEasq39793nw4k268UV5XHXvzZoF3Os2OxUHSfHECOj

주요 항목에는 다음 샘플 텍스트 문자열이 포함됩니다.

- operation=GetCACert

- 발급된 인증서 검색 시도

- GET을 통해 CSR 보내기

- operation=PKIOperation

Windows 디바이스

NDES에 연결 중인 Windows 디바이스에서 Windows 이벤트 뷰어 디바이스를 보고 성공적인 연결의 표시를 찾을 수 있습니다. 디바이스 DeviceManagement-Enterprise-Diagnostics-Provide Admin 로그에 연결이 이벤트 ID 36으로 기록됩니다.>

로그를 열려면 다음을 수행합니다.

디바이스에서 eventvwr.msc를 실행하여 Windows 이벤트 뷰어 엽니다.

애플리케이션 및 서비스 로그>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin을 확장합니다.

SCEP의 키 줄을 사용하여 다음 예제와 유사한 이벤트 36을 찾습니다. 인증서 요청이 성공적으로 생성되었습니다.

Event ID: 36 Task Category: None Level: Information Keywords: User: <UserSid> Computer: <Computer Name> Description: SCEP: Certificate request generated successfully. Enhanced Key Usage: (1.3.6.1.5.5.7.3.2), NDES URL: (https://<server>/certsrv/mscep/mscep.dll/pkiclient.exe), Container Name: (), KSP Setting: (0x2), Store Location: (0x1).

상태 코드 500 문제 해결

상태 코드가 500인 다음 예제와 유사한 연결은 인증 사용자 권한이 NDES 서버의 IIS_IUSRS 그룹에 할당되지 않은 후 클라이언트 가장을 나타냅니다. 상태 값 500 은 끝에 나타납니다.

2017-08-08 20:22:16 IP_address GET /certsrv/mscep/mscep.dll operation=GetCACert&message=SCEP%20Authority 443 - 10.5.14.22 profiled/1.0+CFNetwork/811.5.4+Darwin/16.6.0 - 500 0 1346 31

이 문제를 해결하려면 다음 단계를 완료합니다.

- NDES 서버에서 secpol.msc를 실행하여 로컬 보안 정책을 엽니다.

- 로컬 정책을 확장한 다음 사용자 권한 할당을 선택합니다.

- 오른쪽 창에서 인증 후 클라이언트 가장을 두 번 클릭합니다.

- 사용자 또는 그룹 추가를 선택하고 선택할 개체 이름 입력 상자에 IIS_IUSRS 입력한 다음 확인을 선택합니다.

- 확인을 선택합니다.

- 컴퓨터를 다시 시작한 다음 디바이스에서 연결을 다시 시도합니다.

SCEP 서버 URL 테스트 및 문제 해결

다음 단계를 사용하여 SCEP 인증서 프로필에 지정된 URL을 테스트합니다.

Intune에서 SCEP 인증서 프로필을 편집하고 서버 URL을 복사합니다. URL은 .과 유사

https://contoso.com/certsrv/mscep/mscep.dll해야 합니다.웹 브라우저를 열고 해당 SCEP 서버 URL로 이동합니다. 결과는 HTTP 오류 403.0 – 사용할 수 없음이어야 합니다. 이 결과는 URL이 올바르게 작동하고 있음을 나타냅니다.

해당 오류가 표시되지 않으면 표시되는 오류와 유사한 링크를 선택하여 문제별 지침을 확인합니다.

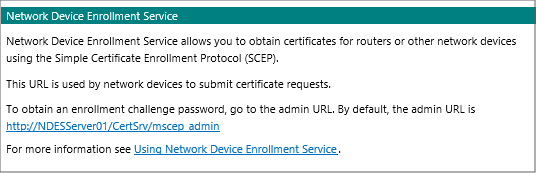

일반 NDES 메시지

SCEP 서버 URL로 이동하면 다음과 같은 네트워크 디바이스 등록 서비스 메시지가 표시됩니다.

원인: 이 문제는 일반적으로 Microsoft Intune 커넥터 설치와 관련된 문제입니다.

Mscep.dll 들어오는 요청을 가로채고 올바르게 설치된 경우 HTTP 403 오류를 표시하는 ISAPI 확장입니다.

해결 방법: SetupMsi.log 파일을 검사하여 Microsoft Intune 커넥터가 성공적으로 설치되었는지 확인합니다. 다음 예제 에서는 설치가 성공적으로 완료되었으며 설치 성공 또는 오류 상태: 0 은 성공적인 설치를 나타냅니다.

MSI (c) (28:54) [16:13:11:905]: Product: Microsoft Intune Connector -- Installation completed successfully. MSI (c) (28:54) [16:13:11:999]: Windows Installer installed the product. Product Name: Microsoft Intune Connector. Product Version: 6.1711.4.0. Product Language: 1033. Manufacturer: Microsoft Corporation. Installation success or error status: 0.설치에 실패하면 Microsoft Intune 커넥터를 제거한 다음 다시 설치합니다. 설치에 성공했고 일반 NDES 메시지를 계속 받는 경우 iisreset 명령을 실행하여 IIS를 다시 시작합니다.

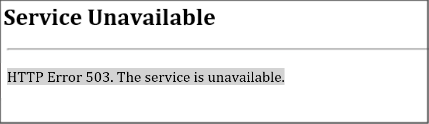

HTTP 오류 503

SCEP 서버 URL로 이동하면 다음 오류가 표시됩니다.

이 문제는 일반적으로 IIS의 SCEP 애플리케이션 풀이 시작되지 않기 때문입니다. NDES 서버에서 IIS 관리자를 열고 애플리케이션 풀로 이동합니다. SCEP 애플리케이션 풀을 찾아서 시작했는지 확인합니다.

SCEP 애플리케이션 풀이 시작되지 않은 경우 서버에서 애플리케이션 이벤트 로그를 확인합니다.

디바이스에서 eventvwr.msc를 실행하여 이벤트 뷰어 열고 Windows 로그>애플리케이션으로 이동합니다.

다음 예제와 유사한 이벤트를 찾습니다. 즉, 요청이 수신될 때 애플리케이션 풀이 충돌합니다.

Log Name: Application Source: Application Error Event ID: 1000 Task Category: Application Crashing Events Level: Error Keywords: Classic Description: Faulting application name: w3wp.exe, version: 8.5.9600.16384, time stamp: 0x5215df96 Faulting module name: ntdll.dll, version: 6.3.9600.18821, time stamp: 0x59ba86db Exception code: 0xc0000005

애플리케이션 풀 충돌의 일반적인 원인

원인 1: NDES 서버의 신뢰할 수 있는 루트 인증 기관 인증서 저장소에 중간 CA 인증서(자체 서명되지 않음)가 있습니다.

해결 방법: 신뢰할 수 있는 루트 인증 기관 인증서 저장소에서 중간 인증서를 제거한 다음 NDES 서버를 다시 시작합니다.

신뢰할 수 있는 루트 인증 기관 인증서 저장소의 모든 중간 인증서를 식별하려면 다음 PowerShell cmdlet을 실행합니다.

Get-Childitem -Path cert:\LocalMachine\root -Recurse | Where-Object {$_.Issuer -ne $_.Subject}값으로 발급 되고 발급된 인증서가 루트 인증서입니다. 그렇지 않으면 중간 인증서입니다.

인증서를 제거하고 서버를 다시 시작한 후 PowerShell cmdlet을 다시 실행하여 중간 인증서가 없는지 확인합니다. 있는 경우 그룹 정책에서 중간 인증서를 NDES 서버로 푸시하는지 확인합니다. 이 경우 그룹 정책에서 NDES 서버를 제외하고 중간 인증서를 다시 제거합니다.

원인 2: CRL(인증서 해지 목록)의 URL이 Intune 인증서 커넥터에서 사용되는 인증서에 대해 차단되거나 연결할 수 없습니다.

해결 방법: 추가 로깅을 사용하도록 설정하여 추가 정보를 수집합니다.

- 이벤트 뷰어 열고 보기를 선택하고 분석 및 디버그 로그 표시 옵션이 선택되어 있는지 확인합니다.

- 애플리케이션 및 서비스 로그>Microsoft>Windows>CAPI2>운영으로 이동하여 작동을 마우스 오른쪽 단추로 클릭한 다음 로그 사용을 선택합니다.

- CAPI2 로깅을 사용하도록 설정한 후 문제를 재현하고 이벤트 로그를 검사하여 문제를 해결합니다.

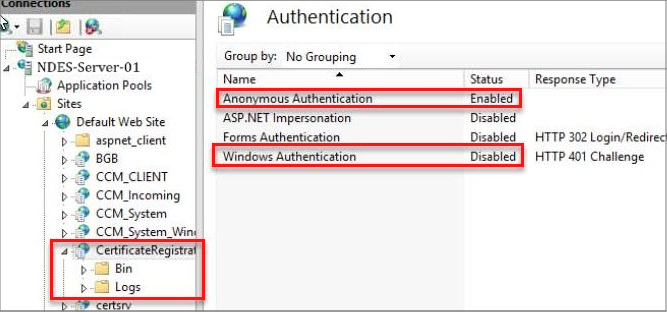

원인 3: CertificateRegistrationSvc에 대한 IIS 권한이 Windows 인증을 사용하도록 설정되어 있습니다.

해결 방법: 익명 인증을 사용하도록 설정하고 Windows 인증을 사용하지 않도록 설정한 다음 NDES 서버를 다시 시작합니다.

원인 4: NDESPolicy 모듈 인증서가 만료되었습니다.

CAPI2 로그(원인 2의 솔루션 참조)는 인증서의 유효 기간을 벗어나서 참조하는

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprint인증서와 관련된 오류를 표시합니다.해결 방법: 인증서를 갱신하고 커넥터를 다시 설치합니다.

로컬 컴퓨터 인증서 저장소를 열고 개인을 확장한 다음 인증서를 선택하는 데 사용합니다

certlm.msc.인증서 목록에서 다음 조건을 충족하는 만료된 인증서를 찾습니다.

- 의도된 목적의 값은 클라이언트 인증입니다.

- 발급 대상 또는 일반 이름의 값은 NDES 서버 이름과 일치합니다.

참고 항목

EKU(클라이언트 인증 확장 키 사용)가 필요합니다. 이 EKU가 없으면 CertificateRegistrationSvc는 NDESPlugin 요청에 대한 HTTP 403 응답을 반환합니다. 이 응답은 IIS 로그에 기록됩니다.

인증서를 두 번 클릭합니다. 인증서 대화 상자에서 세부 정보 탭을 선택하고 지문 필드를 찾은 다음 해당 값이 레지스트리 하위 키의

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprint값과 일치하는지 확인합니다.확인을 선택하여 인증서 대화 상자를 닫습니다.

인증서를 마우스 오른쪽 단추로 클릭하고 모든 작업을 선택한 다음 새 키를 사용하여 인증서 요청 또는 새 키를 사용하여 인증서 갱신을 선택합니다.

인증서 등록 페이지에서 다음을 선택하고 올바른 SSL 템플릿을 선택한 다음 이 인증서에 등록하려면 추가 정보가 필요합니다. 설정을 구성하려면 여기를 클릭하십시오.

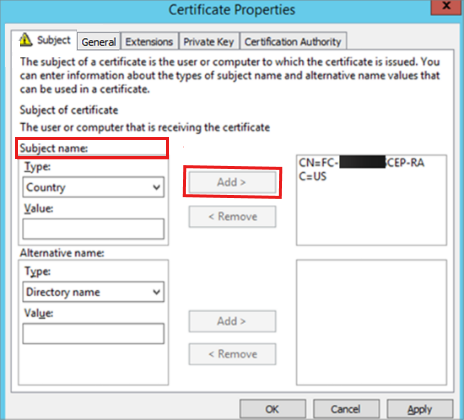

인증서 속성 대화 상자에서 제목 탭을 선택한 다음, 다음 단계를 수행합니다.

- 제목 이름 아래의 형식 드롭다운 상자에서 일반 이름을 선택합니다. 값 상자에 NDES 서버의 FQDN(정규화된 도메인 이름)을 입력합니다. 그런 다음, 추가를 선택합니다.

- 대체 이름 아래의 형식 드롭다운 상자에서 DNS를 선택합니다. 값 상자에 NDES 서버의 FQDN을 입력합니다. 그런 다음, 추가를 선택합니다.

- 확인을 선택하여 인증서 속성 대화 상자를 닫습니다.

등록을 선택하고 등록이 성공적으로 완료될 때까지 기다린 다음 마침을 선택합니다.

Intune 인증서 커넥터를 다시 설치하여 새로 만든 인증서에 연결합니다. 자세한 내용은 Microsoft Intune용 인증서 커넥터 설치를 참조 하세요.

인증서 커넥터 UI를 닫은 후 Intune 커넥터 서비스 및 World Wide Web Publishing Service를 다시 시작합니다.

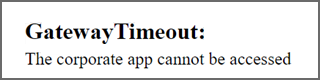

GatewayTimeout

SCEP 서버 URL로 이동하면 다음 오류가 표시됩니다.

원인: Microsoft Entra 애플리케이션 프록시 커넥터 서비스가 시작되지 않았습니다.

해결 방법: services.msc를 실행한 다음 Microsoft Entra 애플리케이션 프록시 커넥터 서비스가 실행 중이고 시작 유형이 자동으로 설정되어 있는지 확인합니다.

HTTP 414 Request-URI가 너무 깁니다.

SCEP 서버 URL로 이동하면 다음 오류가 표시됩니다. HTTP 414 Request-URI Too Long

원인: IIS 요청 필터링은 NDES 서비스가 수신하는 긴 URL(쿼리)을 지원하도록 구성되지 않습니다. 이 지원은 SCEP용 인프라에서 사용할 NDES 서비스를 구성할 때 구성됩니다.

해결 방법: 긴 URL에 대한 지원을 구성합니다.

NDES 서버에서 IIS 관리자를 열고 기본 웹 사이트>요청 필터링>편집 기능 설정을 선택하여 요청 필터링 설정 편집 페이지를 엽니다.

다음 설정을 구성합니다.

- 최대 URL 길이(바이트) = 65534

- 최대 쿼리 문자열(바이트) = 65534

확인을 선택하여 이 구성을 저장하고 IIS 관리자를 닫습니다.

다음 레지스트리 키를 찾아 표시된 값이 있는지 확인하여 이 구성의 유효성을 검사합니다.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters

다음 값은 DWORD 항목으로 설정됩니다.

- 이름: 10진수 값이 65534인 MaxFieldLength

- 이름: 10진수 값이 65534인 MaxRequestBytes

NDES 서버를 다시 시작합니다.

이 페이지를 표시할 수 없습니다

Microsoft Entra 애플리케이션 프록시가 구성되어 있습니다. SCEP 서버 URL로 이동하면 다음 오류가 표시됩니다.

This page can't be displayed

원인: 이 문제는 애플리케이션 프록시 구성에서 SCEP 외부 URL이 잘못된 경우에 발생합니다. 이 URL의 예제는

https://contoso.com/certsrv/mscep/mscep.dll입니다.해결 방법: 애플리케이션 프록시 구성에서 SCEP 외부 URL에 대한 기본 yourtenant.msappproxy.net 도메인을 사용합니다.

500 - 내부 서버 오류

SCEP 서버 URL로 이동하면 다음 오류가 표시됩니다.

원인 1: NDES 서비스 계정이 잠겨 있거나 암호가 만료되었습니다.

해결 방법: 계정 잠금을 해제하거나 암호를 다시 설정합니다.

원인 2: MSCEP-RA 인증서가 만료되었습니다.

해결 방법: MSCEP-RA 인증서가 만료된 경우 NDES 역할을 다시 설치하거나 새 CEP 암호화 및 Exchange 등록 에이전트(오프라인 요청) 인증서를 요청합니다.

새 인증서를 요청하려면 다음 단계를 수행합니다.

CA(인증 기관) 또는 발급 CA에서 인증서 템플릿 MMC를 엽니다. 로그인한 사용자와 NDES 서버에 CEP 암호화 및 Exchange 등록 에이전트(오프라인 요청) 인증서 템플릿에 대한 읽기 및 등록 권한이 있는지 확인합니다.

NDES 서버에서 만료된 인증서를 확인하고 인증서에서 주체 정보를 복사합니다.

컴퓨터용 인증서 MMC 계정을 엽니다.

개인을 확장하고 인증서를 마우스 오른쪽 단추로 클릭한 다음 모든 작업>요청 새 인증서를 선택합니다.

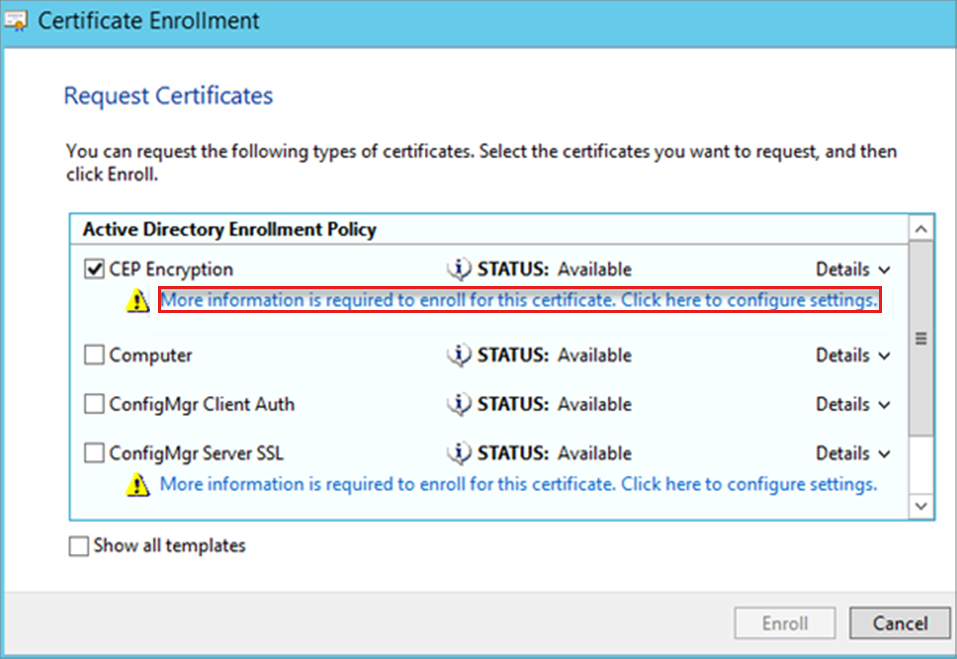

인증서 요청 페이지에서 CEP 암호화를 선택한 다음, 이 인증서에 등록하려면 추가 정보가 필요합니다. 설정을 구성하려면 여기를 클릭하십시오.

인증서 속성에서 제목 탭을 선택하고, 2단계에서 수집한 정보로 주체 이름을 입력하고, 추가를 선택한 다음, 확인을 선택합니다.

인증서 등록을 완료합니다.

내 사용자 계정에 대한 인증서 MMC를 엽니다.

Exchange 등록 에이전트(오프라인 요청) 인증서에 등록하는 경우 사용자 컨텍스트에서 수행해야 합니다. 이 인증서 템플릿의 주체 유형이 사용자로 설정되었기 때문입니다.

개인을 확장하고 인증서를 마우스 오른쪽 단추로 클릭한 다음 모든 작업>요청 새 인증서를 선택합니다.

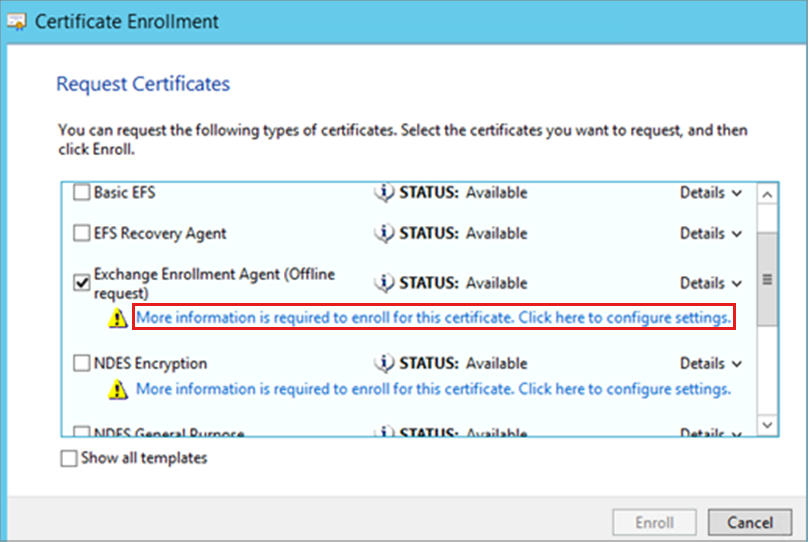

인증서 요청 페이지에서 Exchange 등록 에이전트(오프라인 요청)를 선택한 다음, 이 인증서에 등록하려면 추가 정보가 필요합니다. 설정을 구성하려면 여기를 클릭하십시오.

인증서 속성에서 제목 탭을 선택하고, 제목 이름을 2단계 중에 수집한 정보로 채우고, 추가를 선택합니다.

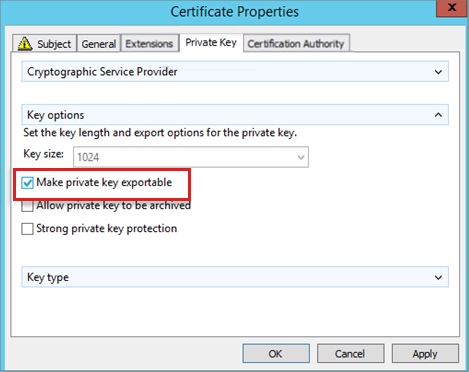

프라이빗 키 탭을 선택하고 프라이빗 키를 내보낼 수 있도록 한 다음 확인을 선택합니다.

인증서 등록을 완료합니다.

현재 사용자 인증서 저장소에서 Exchange 등록 에이전트(오프라인 요청) 인증서를 내보냅니다. 인증서 내보내기 마법사에서 예를 선택하고 프라이빗 키를 내보냅니다.

로컬 컴퓨터 인증서 저장소로 인증서를 가져옵니다.

인증서 MMC에서 각 새 인증서에 대해 다음 작업을 수행합니다.

인증서를 마우스 오른쪽 단추로 클릭하고, 모든 작업>개인 키 관리를 선택하고, NDES 서비스 계정에 읽기 권한을 추가합니다.

iisreset 명령을 실행하여 IIS를 다시 시작합니다.

다음 단계

디바이스가 인증서 요청을 표시하기 위해 NDES 서버에 성공적으로 도달하면 다음 단계는 Intune 인증서 커넥터 정책 모듈을 검토하는 것입니다.