무선 액세스 배포

무선 액세스를 배포하려면 다음 단계를 수행합니다.

배포 하 고 무선 Ap를 구성 합니다.

무선 AP를 배포하고 구성하려면 다음 단계를 수행합니다.

참고 항목

이 가이드의 절차에는 사례에 대 한 지침을 포함 하지 마십시오는 사용자 계정 컨트롤 를 계속 하려면 권한이 요청 대화 상자가 열립니다. 이 가이드의 절차를 수행 하는 사용자의 작업에 대 한 응답에서 대화 상자를 연 경우 클릭 하는 동안이 대화 상자가 열리면 계속합니다.

무선 AP 채널 주파수 지정

단일 지리적 사이트에 여러 무선 AP를 배포하는 경우, 신호가 겹치는 무선 AP가 고유한 채널 주파수를 사용하도록 구성하여 무선 AP 간의 간섭을 줄여야 합니다.

무선 네트워크의 지리적 위치에서 다른 무선 네트워크와 충돌 하지 않는 채널 빈도 선택할 수 있도록 다음 지침을 사용할 수 있습니다.

있는 경우 사무실에 있는 다른 조직 가까운 하거나 조직으로 같은 건물에 조직에서 소유 하는 무선 네트워크가 있는지 여부를 식별 합니다. AP에 서로 다른 채널 주파수를 할당해야 하고 AP를 설치하기 위한 최적의 위치를 결정해야 하기 때문에 무선 AP의 배치 및 할당된 채널 주파수를 모두 알아봅니다.

조직 내 인접한 층에서 겹치는 무선 신호를 식별합니다. 조직 외부 및 조직 내에서 겹치는 적용 영역을 식별한 후 무선 AP에 대한 채널 주파수를 할당하여 겹치는 범위가 있는 두 개의 무선 AP에 서로 다른 채널 주파수가 할당되도록 합니다.

무선 AP 구성

무선 AP 제조업체에서 제공 하는 제품 설명서와 함께 다음 정보를 사용 하 여 무선 Ap를 구성 합니다.

이 절차에서는 무선 AP에 일반적으로 구성된 항목을 열거합니다. 항목 이름은 브랜드 및 모델에 따라 다를 수 있으며 다음 목록의 이름과 다를 수 있습니다. 자세한 내용은 무선 AP 설명서를 참조 합니다.

무선 AP를 구성하려면

SSID합니다. 무선 네트워크의 이름을 지정합니다(예: ExampleWLAN). 무선 클라이언트에 보급되는 이름입니다.

암호화. 무선 클라이언트 컴퓨터 네트워크 어댑터에서 지원하는 버전에 따라 WPA2-엔터프라이즈(기본) 또는 WPA-엔터프라이즈, AES(기본) 또는 TKIP 암호화 암호를 지정합니다.

무선 AP IP 주소(고정). 각 AP의 서브넷에 대 한 DHCP 범위 제외 범위 내에 포함 되는 고유한 정적 IP 주소를 구성 합니다. DHCP에 의한 할당에서 제외된 주소를 사용하면 DHCP 서버가 컴퓨터 또는 다른 디바이스에 동일한 IP 주소를 할당할 수 없습니다.

서브넷 마스크합니다. 무선 AP를 연결한 LAN의 서브넷 마스크 설정과 일치하도록 구성합니다.

DNS 이름합니다. 일부 무선 AP는 DNS 이름으로 구성할 수 있습니다. 네트워크의 DNS 서비스는 DNS 이름을 IP 주소로 확인할 수 있습니다. 이 기능을 지원하는 각 무선 AP에서 DNS 확인에 대한 고유한 이름을 입력합니다.

DHCP 서비스합니다. 무선 AP에 DHCP 서비스가 기본 제공되는 경우 이를 사용하지 않도록 설정합니다.

RADIUS 공유 암호합니다. Ap 그룹에 의해 NPS에서 RADIUS 클라이언트로 구성 하려는 경우가 아니면 각 무선 AP에 대해 고유한 RADIUS 공유 암호를 사용 합니다. NPS에서 그룹에 의해 Ap를 구성 하려는 경우 공유 암호 그룹의 모든 멤버에 대해 동일 해야 합니다. 또한 각 공유 암호를 사용 하면 적어도 22 문자를 대문자를 혼합 하 고 소문자, 숫자 및 문장 부호의 임의 시퀀스 해야 합니다. 임의성을 보장 하려면 NPS에 임의 문자 생성기와 같은 임의 문자 생성기를 사용할 수 있습니다 구성 802.1 X 공유 암호를 만들려면 마법사.

팁

각 무선 AP에 대한 공유 암호를 기록하고 사무실 금고와 같은 안전한 위치에 보관합니다. NPS에서 RADIUS 클라이언트를 구성할 때 각 무선 AP에 대한 공유 암호를 알고 있어야 합니다.

RADIUS 서버 IP 주소합니다. NPS를 실행하는 서버의 IP 주소를 입력합니다.

UDP 포트. 기본적으로 NPS는 인증 메시지에 UDP 포트 1812 및 1645를 사용하고 회계 메시지에는 UDP 포트 1813 및 1646을 사용합니다. AP에서 동일한 UDP 포트를 사용하는 것이 좋지만, 다른 포트를 사용해야 하는 타당한 이유가 있는 경우 새 포트 번호로 AP를 구성할 뿐만 아니라 AP와 동일한 포트 번호를 사용하도록 모든 NPS를 다시 구성해야 합니다. AP와 NPS가 동일한 UDP 포트로 구성되지 않은 경우 NPS는 AP에서 연결 요청을 받거나 처리할 수 없으며 네트워크에서의 모든 무선 연결 시도가 실패합니다.

Vsa합니다. 일부 무선 AP는 전체 무선 AP 기능을 제공하기 위해 VSA(공급업체별 특성)가 필요합니다. VSA는 NPS 네트워크 정책에 추가됩니다.

DHCP 필터링합니다. 무선 AP 제조업체가 설명한 대로 무선 클라이언트가 UDP 포트 68에서 네트워크로 IP 패킷을 보내는 것을 차단하도록 무선 AP를 구성합니다.

DNS 필터링합니다. 무선 AP 제조업체가 설명한 대로 무선 클라이언트가 TCP 또는 UDP 포트 68에서 네트워크로 IP 패킷을 보내는 것을 차단하도록 무선 AP를 구성합니다.

무선 사용자에 대 한 보안 그룹을 만듭니다.

다음 단계에 따라 하나 이상의 무선 사용자 보안 그룹을 만든 다음 적절한 무선 사용자 보안 그룹에 사용자를 추가합니다.

무선 사용자 보안 그룹 만들기

이 절차를 사용하여 Active Directory 사용자 및 컴퓨터 MMC(Microsoft Management Console) 스냅인에서 무선 보안 그룹을 만들 수 있습니다.

멤버 자격이 Domain Admins, 또는 이와 동등한이 절차를 수행 하는 데 필요한 최소값입니다.

무선 사용자 보안 그룹을 만들려면

클릭 시작, 클릭 관리 도구, 를 클릭 하 고 Active Directory 사용자 및 컴퓨터합니다. Active Directory 사용자 및 컴퓨터 스냅인이 열립니다. 사용자의 도메인 노드가 선택되어 있지 않으면 이 노드를 클릭합니다. 예를 들어 example.com 도메인을 사용 하는 경우 클릭 하 여 example.com합니다.

세부 정보 창에서 새 그룹을 추가할 폴더를 마우스 오른쪽 단추로 클릭하고(예: 사용자를 마우스 오른쪽 단추로 클릭) 새로 만들기를 가리킨 다음 그룹을 클릭합니다.

새 개체-그룹, 그룹 이름, 새 그룹의 이름을 입력 합니다. 예를 들어 입력 무선 그룹합니다.

그룹 범위, 다음 옵션 중 하나를 선택 합니다.

도메인 로컬

Global

유니버설

그룹 유형이, 선택, 보안합니다.

확인을 클릭합니다.

무선 사용자에 대 한 개 이상의 보안 그룹을 필요한 경우 추가 무선 사용자 그룹을 만들려면 다음이 단계를 반복 합니다. 나중에 NPS에서 개별 네트워크 정책을 만들어 각 그룹에 서로 다른 조건과 제약 조건을 적용하고 서로 다른 액세스 권한 및 연결 규칙을 제공할 수 있습니다.

무선 사용자 보안 그룹에 사용자 추가

이 절차를 사용하여 Active Directory 사용자 및 컴퓨터 MMC(Microsoft Management Console) 스냅인에서 사용자, 컴퓨터 또는 그룹을 무선 보안 그룹에 추가할 수 있습니다.

멤버 자격이 Domain Admins, 또는 이와 동등한 최소한이이 절차를 수행 하려면 필요 합니다.

무선 보안 그룹에 사용자를 추가하려면

클릭 시작, 클릭 관리 도구, 를 클릭 하 고 Active Directory 사용자 및 컴퓨터합니다. Active Directory 사용자 및 컴퓨터 MMC가 열립니다. 사용자의 도메인 노드가 선택되어 있지 않으면 이 노드를 클릭합니다. 예를 들어 example.com 도메인을 사용 하는 경우 클릭 하 여 example.com합니다.

세부 정보 창에서 무선 보안 그룹이 포함된 폴더를 두 번 클릭합니다.

세부 정보 창에서 무선 보안 그룹을 마우스 오른쪽 단추로 클릭한 다음 속성을 클릭합니다. 속성 보안 그룹에 대 한 대화 상자가 열립니다.

에 멤버 탭을 클릭 하 여 추가, 한 후 컴퓨터를 추가 하거나 사용자 또는 그룹을 추가 하려면 다음 절차 중 하나를 완료 합니다.

사용자 또는 그룹을 추가하려면

선택할 개체 이름을 입력, 사용자의 이름을 입력 하거나 그룹을 추가 하 고, 마우스 클릭 한 다음 확인합니다.

기타 사용자 또는 그룹에 그룹 구성원을 할당하려면 이 절차의 1단계를 반복합니다.

컴퓨터를 추가하려면

개체 유형을 클릭합니다. 개체 유형 대화 상자가 열립니다.

개체 유형, 선택 컴퓨터, 를 클릭 하 고 확인합니다.

선택할 개체 이름을 입력, 를 추가 하 고, 클릭 하려는 컴퓨터의 이름을 입력 확인합니다.

다른 컴퓨터에 그룹 구성원을 할당하려면 이 절차의 1~3단계를 반복합니다.

무선 네트워크 구성(IEEE 802.11) 정책

무선 네트워크(IEEE 802.11) 정책 그룹 정책 확장을 구성하려면 다음 단계를 따릅니다.

그룹 정책 개체 열기 또는 추가하여 열기

기본적으로 그룹 정책 관리 기능은 AD DS(Active Directory 도메인 서비스) 서버 역할이 설치되어 있고 서버가 도메인 컨트롤러로 구성된 경우 Windows Server 2016을 실행하는 컴퓨터에 설치됩니다. 다음 절차는 도메인 컨트롤러에서 GPMC(그룹 정책 관리 콘솔)를 여는 방법을 설명합니다. 그런 다음 이 절차에서는 기존 도메인 수준 GPO(그룹 정책 개체)를 열어 편집하거나 새 도메인 GPO를 만들어 편집할 수 있도록 여는 방법에 대해 설명합니다.

멤버 자격이 Domain Admins, 또는 이와 동등한이 절차를 수행 하는 데 필요한 최소값입니다.

그룹 정책 개체를 열거나 추가하여 열려면

도메인 컨트롤러에서 클릭 시작, 클릭 Windows 관리 도구, 를 클릭 하 고 그룹 정책 관리합니다. 그룹 정책 관리 콘솔이 열립니다.

왼쪽 창에서 포리스트를 두 번 클릭합니다. 예를 들어, 두 번 클릭 포리스트: example.com합니다.

왼쪽된 창에서 두 번 클릭 도메인, 그룹 정책 개체를 관리 하려는 도메인을 두 번 클릭 합니다. 예를 들어, 두 번 클릭 example.com합니다.

다음 중 하나를 수행합니다.

편집할 기존 도메인 수준 GPO를 열려면 관리하려는 그룹 정책 개체가 포함된 도메인을 두 번 클릭하고 기본 도메인 정책과 같이 관리하려는 도메인 정책을 마우스 오른쪽 단추로 클릭한 다음 편집을 클릭합니다. 그룹 정책 관리 편집기 열립니다.

새 그룹 정책 개체를 만들고 편집을 위해 열려면 새 그룹 정책 개체를 만들려는 도메인을 마우스 오른쪽 단추로 클릭한 다음 이 도메인에 GPO를 만들어 여기에 연결을 클릭합니다.

새 GPO, 이름, 새 그룹 정책 개체에 대 한 이름을 입력 하 고 클릭 한 다음 확인합니다.

새 그룹 정책 개체를 마우스 오른쪽 단추로 누른 편집합니다. 그룹 정책 관리 편집기 열립니다.

다음 섹션에서는 무선 정책을 만드는 그룹 정책 관리 편집기를 사용 합니다.

기본 무선 네트워크(IEEE 802.11) 정책 활성화

이 절차에서는 GPME(그룹 정책 관리 편집기)를 사용하여 기본 무선 네트워크(IEEE 802.11) 정책을 활성화하는 방법에 대해 설명합니다.

참고 항목

무선 네트워크(IEEE 802.11) 정책의 Windows Vista 및 이후 릴리스 버전 또는 Windows XP 버전을 활성화한 후 무선 네트워크(IEEE 802.11) 정책을 마우스 오른쪽 단추로 클릭하면 옵션 목록에서 버전 옵션이 자동으로 제거됩니다. 이는 정책 버전을 선택한 후 무선 네트워크(IEEE 802.11) 정책 노드를 선택하면 GPME의 세부 정보 창에 정책이 추가되기 때문에 발생합니다. 이 상태는 무선 정책을 삭제하지 않는 한 유지되며, 이 경우 무선 정책 버전은 GPME에서 무선 네트워크(IEEE 802.11) 정책의 오른쪽 클릭 메뉴로 돌아갑니다. 또한 무선 정책은 무선 네트워크(IEEE 802.11) 정책 노드가 선택된 경우에만 GPME 세부 정보 창에 나열됩니다.

멤버 자격이 Domain Admins, 또는 이와 동등한이 절차를 수행 하는 데 필요한 최소값입니다.

기본 무선 네트워크(IEEE 802.11) 정책을 활성화하려면

이전 절차에 따라 를 열고 하거나 추가 그룹 정책 개체를 사용 하 여 GPME를 열려고 합니다.

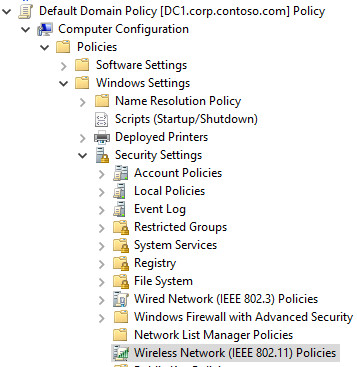

GPME의 왼쪽 창에서 컴퓨터 구성을 두 번 클릭하고, 정책을 두 번 클릭하고, Windows 설정을 두 번 클릭한 다음 보안 설정을 두 번 클릭합니다.

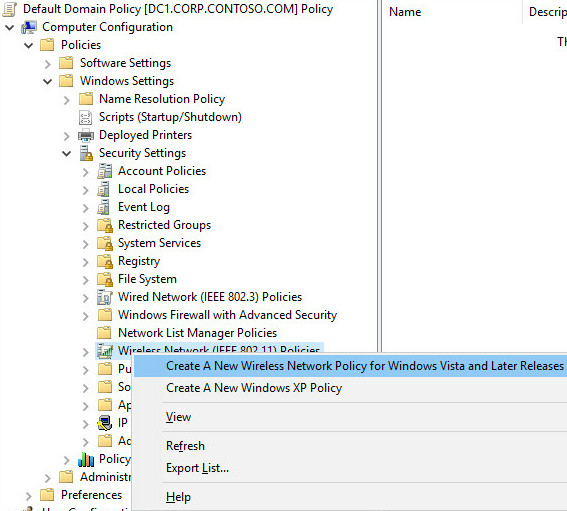

- 보안 설정에서 무선 네트워크(IEEE 802.11) 정책을 마우스 오른쪽 단추로 클릭한 다음 Windows Vista 및 이후 릴리스에 대한 새 무선 정책 만들기를 클릭합니다.

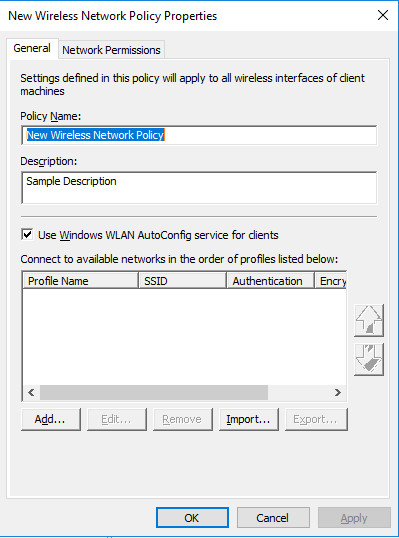

- 새 무선 네트워크 정책 속성 대화 상자가 열립니다. 정책 이름, 정책에 대 한 새 이름을 입력 하거나 기본 이름을 유지 합니다. 클릭 확인 정책을 저장 합니다. 기본 정책을 활성화 및 사용자가 제공한 새 이름으로 또는 기본 이름으로 GPME의 세부 정보 창에 나열 된 새 무선 네트워크 정책합니다.

- 세부 정보 창에서 새 무선 네트워크 정책을 두 번 클릭하여 엽니다.

다음 섹션에서 정책 구성, 정책 처리 우선 순위 및 네트워크 사용 권한으로 수행할 수 있습니다.

새 무선 네트워크 정책 구성

이 섹션의 절차를 사용하여 무선 네트워크(IEEE 802.11) 정책을 구성할 수 있습니다. 이 정책을 사용하면 보안 및 인증 설정을 구성하고, 무선 프로필을 관리하며, 기본 설정 네트워크로 구성되지 않은 무선 네트워크에 대한 권한을 지정할 수 있습니다.

PEAP-MS-CHAP v2에 대한 무선 연결 프로필 구성

이 절차에서는 PEAP-MS-CHAP v2 무선 프로필을 구성하는 데 필요한 단계를 설명합니다.

멤버 자격이 Domain Admins, 또는 이와 동등한 최소한이이 절차를 완료 합니다.

PEAP-MS-CHAP v2에 대한 무선 연결 프로필을 구성하려면

방금 만든에 정책에 대 한 무선 네트워크 속성 대화 상자에서 GPME에는 일반 탭 및 설명, 정책에 대 한 간단한 설명을 입력 합니다.

WLAN AutoConfig 무선 네트워크 어댑터 설정을 구성 하려면 사용 되도록 지정을 하려면 클라이언트에 대 한 사용 하 여 Windows WLAN 자동 구성 서비스 을 선택 합니다.

아래에 나열 된 프로필 순으로 사용 가능한 네트워크에 연결, 클릭 추가, 를 선택한 다음 인프라합니다. 새 프로필 속성 대화 상자가 열립니다.

에새 프로필 속성 대화 상자의 연결 탭에 프로필 이름 필드는 프로필에 대 한 새 이름을 입력 합니다. 예를 들어 입력 Windows 10에 대 한 Example.com WLAN 프로필합니다.

네트워크 이름(SSID)에 무선 AP에 구성된 SSID에 해당하는 SSID를 입력한 다음 추가를 클릭합니다.

배포에서 여러 SSID를 사용하고 각 무선 AP에서 동일한 무선 보안 설정을 사용하는 경우 이 프로필을 적용할 각 무선 AP에 대해 이 단계를 반복하여 SSID를 추가합니다.

배포에서 여러 SSID를 사용하고 각 SSID에 대한 보안 설정이 일치하지 않는 경우 동일한 보안 설정을 사용하는 각 SSID 그룹에 대해 별도의 프로필을 구성합니다. 예를 들어 WPA2-엔터프라이즈 및 AES를 사용하도록 구성된 무선 AP 그룹과 WPA-엔터프라이즈 및 TKIP를 사용하는 무선 AP 그룹이 있는 경우 각 무선 AP 그룹에 대한 프로필을 구성합니다.

하는 경우 기본 텍스트 NEWSSID 표시를 선택 하 고 클릭 한 다음 제거합니다.

브로드캐스트 신호를 표시하지 않도록 구성된 무선 액세스 지점을 배포한 경우 네트워크에서 브로드캐스팅하지 않는 경우에도 연결을 선택합니다.

참고 항목

이 옵션을 활성화하면 무선 클라이언트가 모든 무선 네트워크를 탐색하고 연결을 시도하므로 보안 위험이 발생할 수 있습니다. 기본적으로 이 설정은 사용되지 않습니다.

보안 탭을 클릭한 다음 고급을 클릭하고 다음을 구성합니다.

고급 802.1X 설정을 구성하려면 IEEE 802.1X에서 IEEE 802.1X 고급 설정 강화를 선택합니다.

고급 802.1X 설정을 적용한 경우, 일반적인 무선 배포에서 최대 EAPOL-Start 메시지 수, 대기 기간, 시작 기간 및 인증 기간의 기본값을 그대로 사용하면 됩니다. 이 때문에 이렇게 하는 것에 대 한 특정 이유가 없으면 기본값을 변경할 필요가 없습니다.

Single Sign On을 사용하려면 이 네트워크에 SSO 사용을 선택합니다.

Single Sign On 의 나머지 기본값은 일반적인 무선 배포에서 그대로 사용하면 됩니다.

무선 AP에 대해 사전 인증이 구성된 경우 빠른 로밍에서 이 네트워크에서 사전 인증 사용을 선택합니다.

무선 통신이 FIPS 140-2 표준을 충족하도록 지정하려면 FIPS 140-2 인증 모드에서 암호화 수행을 선택합니다.

확인을 클릭하여 보안 탭으로 돌아갑니다. 이 네트워크에 대한 보안 방법 선택의 인증에서 무선 AP와 무선 클라이언트 네트워크 어댑터에서 지원하는 경우 WPA2-엔터프라이즈를 선택합니다. 지원하지 않으면 WPA-엔터프라이즈를 선택합니다.

암호화, 무선 AP와 무선 클라이언트 네트워크 어댑터를 선택 하 여 지원 되는 경우, AES CCMP합니다. 액세스 지점 및 지 원하는 802.11 a c 무선 네트워크 어댑터를 사용 하는 경우 선택 AES GCMP합니다. 지원하지 않으면 TKIP를 선택합니다.

참고 항목

둘 다에 대 한 설정을 인증 및 암호화 무선 Ap에 구성 된 설정과 일치 해야 합니다. 에 대 한 기본 설정을 인증 모드, 최대 인증 실패 횟수, 및 이 네트워크에 대 한 후속 연결에 대 한 사용자 정보 캐시 일반적인 무선 배포에 충분 합니다.

네트워크 인증 방법 선택에서 보호된 EAP(PEAP)를 선택하고 속성을 클릭합니다. 보호 된 EAP 속성 대화 상자가 열립니다.

보호된 EAP 속성에서 인증서 유효성 검사를 통해 서버의 ID 검증이 선택되어 있는지 확인합니다.

신뢰할 수 있는 루트 인증 기관에서 NPS에 서버 인증서를 발급한 신뢰할 수 있는 루트 CA(인증 기관)를 선택합니다.

참고 항목

이 설정은 클라이언트가 선택한 CA를 신뢰할 수 있는 루트 CA를 제한합니다. 없는 신뢰할 수 있는 루트 Ca가 선택 되어 다음 클라이언트는 신뢰할 수 있는 루트 인증 기관 인증서 저장소에 있는 모든 루트 Ca 신뢰 됩니다.

인증 방법 선택 목록에서 보안된 암호(EAP-MS-CHAP v2)를 선택합니다.

구성을 클릭합니다. EAP MSCHAPv2 속성 대화 상자에서 자동으로 Windows 로그온 이름 및 암호(도메인이 있으면 도메인도) 사용이 선택되어 있는지 확인한 후 확인을 클릭합니다.

PEAP 빠른 다시 연결을 사용 하도록 설정 하려면 빠른 다시 연결 사용 을 선택 합니다.

연결 시도에 서버 cryptobinding TLV을 요구 하려면 선택 서버에 cryptobinding TLV가 없으면 연결 끊기합니다.

인증의 1 단계에서 사용자 id는 마스크를 지정 하려면 Id 개인 정보 사용, 텍스트에서 및는 익명 id 이름을 입력 하거나 텍스트 상자를 비워 둡니다.

[! 참고 사항]

- 802.1 X 무선에 대 한 NPS 정책 NPS를 사용 하 여 만들어야 연결 요청 정책합니다. NPS를 사용 하 여 NPS 정책이 만들어진 경우 네트워크 정책, id 개인 정보는 작동 하지 것입니다.

- EAP ID 개인 정보는 특정 EAP 방식에 의해 제공되며, 이 방식에서는 EAP ID 요청에 대한 응답으로 빈 ID 또는 익명 ID(실제 ID와 다른)가 전송됩니다. PEAP는 인증 중에 ID를 두 번 보냅니다. 첫 번째 단계에서는 ID가 일반 텍스트로 전송되고 이 ID는 클라이언트 인증이 아닌 라우팅 목적으로 사용됩니다. 인증에 사용되는 실제 ID는 첫 번째 단계에서 설정된 보안 터널 내에서 인증의 두 번째 단계에서 전송됩니다. 경우 Id 개인 정보 사용 확인란을 선택 하면 사용자 이름 텍스트 상자에 지정 된 항목으로 대체 됩니다. 예를 들어 Id 개인 정보 사용 선택 및 id 개인 정보 취급 방침 별칭 익명 텍스트 상자에 지정 됩니다. 실제 ID 별칭이 jdoe@example.com인 사용자의 경우 인증의 첫 번째 단계에서 전송된 ID가 anonymous@example.com으로 변경됩니다. 1단계 ID의 영역 부분은 라우팅 용도로 사용되므로 수정되지 않습니다.

클릭 확인 를 닫으려면는 보호 된 EAP 속성 대화 상자입니다.

클릭 확인 를 닫으려면는 보안 탭 합니다.

클릭 하 여 추가 프로필을 만들려면 추가, 한 다음 다른 선택 무선 클라이언트와 프로필이 적용 하려는 네트워크에 대 한 각 프로필을 사용자 지정 하 고 이전 단계를 반복 합니다. 클릭 하 여 추가 프로필을 수행한 경우 확인 무선 네트워크 정책 속성 대화 상자를 닫습니다.

다음 섹션에서는 최적의 보안에 대 한 정책 프로필을 주문할 수 있습니다.

무선 연결 프로필에 대한 기본 설정 순서 설정

무선 네트워크 정책에서 여러 무선 프로필을 만든 경우를 최적의 효율성 및 보안에 대 한 프로필을 요청 하려면이 절차를 사용할 수 있습니다.

무선 클라이언트에 가장 높은 수준의 보안을 지원할 수 있는 연결을 유지 하려면 목록 맨 위에 있는 가장 제한적인 정책을 배치 합니다.

예를 들어 두 개의 프로필, WPA2 지원 클라이언트에 대해 각각 1 및 WPA를 지 원하는 클라이언트를 설정한 경우 더 높은 WPA2 프로필 목록에 배치 합니다. 이렇게 하면 클라이언트를 지 원하는 w p a 2가 보안 수준 낮음 WPA 아닌 연결에 대 한 해당 메서드를 사용 합니다.

이 절차에서는 무선 연결 프로필을 사용하여 도메인 구성원 무선 클라이언트를 무선 네트워크에 연결하는 순서를 지정하는 단계를 제공합니다.

멤버 자격이 Domain Admins, 또는 이와 동등한 최소한이이 절차를 완료 합니다.

무선 연결 프로필에 대한 기본 설정 순서를 설정하려면

방금 구성한 정책에 대 한 무선 네트워크 속성 대화 상자에서 GPME 클릭는 일반 탭 합니다.

에 일반 탭 아래에 나열 된 프로필 순으로 사용 가능한 네트워크에 연결, 선택 프로필 목록에서 원하는 위치로 이동 하 고 목록에서 이동 하려는 프로필 단추 중 하나는 "위쪽 화살표" 또는 "아래쪽 화살표"를 클릭 한 다음 단추입니다.

목록에서 이동 하려는 각 프로필에 대해 2 단계를 반복 합니다.

클릭 확인 모든 변경 내용 저장 합니다.

다음 섹션에서는 무선 정책에 대 한 네트워크 사용 권한을 정의할 수 있습니다.

네트워크 사용 권한 정의

무선 네트워크(IEEE 802.11) 정책이 적용되는 도메인 구성원에 대한 네트워크 권한 탭에서 설정을 구성할 수 있습니다.

구성 되지 않은 무선 네트워크에 대 한 다음 설정을 적용할 수 있습니다는 일반 탭에 무선 네트워크 정책 속성 페이지:

네트워크 유형 및 SSID(서비스 집합 ID)를 기준으로 지정한 특정 무선 네트워크에 대한 연결 허용 또는 거부

애드혹 네트워크에 대한 연결 허용 또는 거부

인프라 네트워크에 대한 연결 허용 또는 거부

사용자가 액세스가 거부된 네트워크 유형(애드혹 또는 인프라)을 볼 수 있도록 허용 또는 거부

사용자가 모든 사용자에게 적용되는 프로필을 만들도록 허용 또는 거부

사용자는 그룹 정책 프로필을 사용하여 허용된 네트워크에만 연결할 수 있음

멤버 자격이 Domain Admins, 또는 이와 동등한 다음이 절차를 완료 하려면 최소한 합니다.

특정 무선 네트워크에 대한 연결을 허용하거나 거부하려면

무선 네트워크 속성 대화 상자에서 GPME 클릭는 네트워크 사용 권한 탭 합니다.

에 네트워크 사용 권한 탭을 클릭 하 여 추가합니다. 새 권한 항목 대화 상자가 열립니다.

새 권한 항목 대화 상자의 네트워크 이름(SSID) 필드에 사용 권한을 정의할 네트워크의 네트워크 SSID를 입력합니다.

네트워크 종류, 선택, 인프라 또는 임시합니다.

참고 항목

브로드캐스팅 네트워크가 인프라 네트워크인지 애드혹 네트워크인지 확실하지 않은 경우 각 네트워크 유형에 대해 하나씩 두 개의 네트워크 권한 항목을 구성할 수 있습니다.

권한, 선택, 허용 또는 거부합니다.

클릭 확인, 를 반환 하는 네트워크 사용 권한 탭 합니다.

추가 네트워크 권한을 지정하려면(선택 사항)

에 네트워크 사용 권한 탭에서 다음 중 일부 또는 모두를 구성 합니다.

도메인 구성원의 애드혹 네트워크에 대한 액세스를 거부하려면 애드혹 네트워크에 연결 안 함을 선택합니다.

도메인 구성원 인프라 네트워크에 대 한 액세스를 거부 하려면 선택 인프라 네트워크에 연결 되지 않도록합니다.

도메인 구성원이 액세스가 거부된 네트워크 유형(애드혹 또는 인프라)을 볼 수 있도록 허용하려면 사용자가 거부된 네트워크를 보도록 허용을 선택합니다.

사용자가 모든 사용자에 게 적용 되는 프로필을 만들 수 있도록 선택 을 모든 사용자 프로필을 만들도록 허용합니다.

사용자가 그룹 정책 프로필을 사용 하 여 허용 된 네트워크에만 연결할 수 있는지를 지정 하려면 선택 만 그룹 정책 프로필을 사용 하 여 허용 된 네트워크에 대 한합니다.

NPSs 구성

무선 액세스에 대해 802.1X 인증을 수행하도록 NPS를 구성하려면 다음 단계를 수행합니다.

Active Directory 도메인 서비스에서 NPS 등록

이 절차에 따라 NPS가 구성원인 도메인의 AD DS(Active Directory 도메인 서비스)에서 NPS(네트워크 정책 서버)를 실행하는 서버를 등록할 수 있습니다. 권한 부여 프로세스 중에 사용자 계정의 전화 접속 속성을 읽을 수 있는 권한을 NPS에 부여하려면 각 NPS를 AD DS에 등록해야 합니다. NPS를 등록하면 서버가 AD DS의 RAS 및 IAS 서버 보안 그룹에 추가됩니다.

참고 항목

도메인 컨트롤러 또는 전용된 서버에서 NPS를 설치할 수 있습니다. 아직 수행 하지 않은 경우에 NPS를 설치 하려면 다음 Windows PowerShell 명령을 실행 합니다.

Install-WindowsFeature NPAS -IncludeManagementTools

멤버 자격이 Domain Admins, 또는 이와 동등한 최소한이이 절차를 완료 합니다.

기본 도메인에 NPS를 등록하는 방법

NPS의 서버 관리자에서 도구를 클릭하고 네트워크 정책 서버를 클릭합니다. NPS 스냅인이 열립니다.

NPS(로컬)을 우 클릭하고 Active Directory에 서버 등록을 클릭합니다. 네트워크 정책 서버 대화 상자가 열립니다.

네트워크 정책 서버, 클릭 확인, 를 클릭 하 고 확인 다시 합니다.

무선 AP를 NPS RADIUS 클라이언트로 구성

이 절차에 따라 NPS 스냅인을 사용하여 NAS(네트워크 액세스 서버)라고도 하는 AP를 RADIUS(Remote Authentication Dial-In User Service) 클라이언트로 구성할 수 있습니다

Important

무선 휴대용 컴퓨터 및 클라이언트 운영 체제를 실행 중인 기타 컴퓨터와 같은 클라이언트 컴퓨터는 RADIUS 클라이언트가 아닙니다. RADIUS 클라이언트는 RADIUS 프로토콜을 사용하여 NPS와 같은 RADIUS 서버와 통신하기 때문에 무선 액세스 포인트, 802.1X 지원 스위치, VPN(가상 사설망) 서버 및 전화 접속 서버와 같은 네트워크 액세스 서버입니다.

멤버 자격이 Domain Admins, 또는 이와 동등한 최소한이이 절차를 완료 합니다.

NPS에서 네트워크 액세스 서버를 RADIUS 클라이언트로 추가하려면

NPS의 서버 관리자에서 도구를 클릭하고 네트워크 정책 서버를 클릭합니다. NPS 스냅인이 열립니다.

NPS 스냅인에서 RADIUS 클라이언트 및 서버를 두 번 클릭합니다. RADIUS 클라이언트를 마우스 오른쪽 단추로 클릭한 다음 새로 만들기를 클릭합니다.

새 RADIUS 클라이언트, 있는지는 이 RADIUS 클라이언트를 사용 하도록 설정 확인란을 선택 합니다.

새 RADIUS 클라이언트, 이름, 무선 액세스 지점에 대 한 표시 이름을 입력 합니다.

예를 들어, AP-01이라는 무선 AP(액세스 지점)를 추가하려면 AP-01을 입력합니다.

주소(IP 또는 DNS)에 NAS의 IP 주소 또는 FQDN(정규화된 도메인 이름)을 입력합니다.

클릭 이름이 올바르고 유효한 IP 주소로 매핑합니다 있는지를 확인 하려면 FQDN을 입력 하는 경우 확인, 한 다음 주소 확인, 에 주소 필드, 클릭 해결합니다. FQDN 이름을 유효한 IP 주소, 매핑되는 경우 해당 NAS의 IP 주소에 자동으로 표시 됩니다 IP 주소합니다. FQDN이 IP 주소로 확인되지 않으면 이러한 호스트를 알 수 없음을 나타내는 메시지가 표시됩니다. 이 경우 올바른 AP 이름이 있고 AP가 켜져 있으며 네트워크에 연결되어 있는지 확인합니다.

클릭 확인 를 닫으려면 주소 확인합니다.

새 RADIUS 클라이언트, 공유 암호, 다음 중 하나를 수행 합니다.

RADIUS 공유 암호를 수동으로 구성 하려면 선택 수동, 를 선택한 다음 공유 암호, NAS에도 입력 하는 강력한 암호를 입력 합니다. 공유 암호를 다시 입력 공유 암호 확인합니다.

공유 암호를 자동으로 생성 하려면 선택는 생성 확인란을 선택한 다음 클릭는 생성 단추입니다. 생성된 공유 암호를 저장한 다음 해당 값을 사용하여 NPS와 통신할 수 있도록 NAS를 구성합니다.

Important

NPS에서 가상 AP에 대해 입력하는 RADIUS 공유 암호는 실제 무선 AP에 구성된 RADIUS 공유 암호와 정확히 일치해야 합니다. NPS 옵션을 사용하여 RADIUS 공유 암호를 생성하는 경우 NPS에서 생성된 RADIUS 공유 암호와 일치하는 실제 무선 AP를 구성해야 합니다.

새 RADIUS 클라이언트, 에 고급 탭 공급 업체 이름, NAS 제조업체의 이름을 지정 합니다. NAS 제조업체의 이름을 정확히 알지 못하는 경우 선택 RADIUS 표준합니다.

추가 옵션에서 EAP 및 PEAP 이외의 인증 방법을 사용하고 NAS가 메시지 인증자 특성 사용을 지원하는 경우 액세스 요청 메시지에는 메시지 인증자 특성이 포함되어야 함을 선택합니다.

확인을 클릭합니다. 당신의 NAS는 NPS에 구성된 RADIUS 클라이언트 목록에 나타납니다.

마법사를 사용하여 802.1X 무선에 대한 NPS 정책 만들기

이 절차를 사용하여 802.1X 지원 무선 액세스 지점을 NPS(네트워크 정책 서버)를 실행하는 RADIUS 서버에 RADIUS(Remote Authentication Dial-In User Service) 클라이언트로 배포하는 데 필요한 연결 요청 정책 및 네트워크 정책을 만들 수 있습니다. 마법사를 실행하면 다음 정책이 만들어집니다.

한 개의 연결 요청 정책

한 개의 네트워크 정책

참고 항목

802.1X 인증 액세스에 대한 새 정책을 만들어야 할 때마다 새 IEEE 802.1X 보안 유선 및 무선 연결 마법사를 실행할 수 있습니다.

멤버 자격이 Domain Admins, 또는 이와 동등한 최소한이이 절차를 완료 합니다.

마법사를 사용하여 802.1X 인증 무선에 대한 정책 만들기

NPS 스냅인을 엽니다. 아직 선택되지 않은 경우 NPS(로컬)을 클릭하세요. NPS MMC 스냅인을 실행 중이고 원격 NPS에서 정책을 만들려는 경우 서버를 선택합니다.

시작, 표준 구성, 선택, 802.1 X 무선 또는 유선 연결을 위한 RADIUS 서버합니다. 텍스트와 텍스트 아래의 링크가 선택 사항을 반영하도록 변경됩니다.

클릭 구성 802.1 X합니다. 802.1X 구성 마법사가 열립니다.

에 802.1 X 연결 유형 선택 마법사 페이지의 802.1 X 연결 유형을, 선택, 무선 연결 보안, 및 이름, 정책에 대 한 이름을 입력 하거나 기본 이름을 그대로 두고 무선 연결 보안합니다. 다음을 클릭합니다.

802.1X 스위치 지정 마법사 페이지의 RADIUS 클라이언트에는 NPS 스냅인에서 RADIUS 클라이언트로 추가한 모든 802.1X 스위치 및 무선 액세스 지점이 표시됩니다. 다음 중 하나를 수행합니다.

무선 AP와 같은 추가 NAS(네트워크 액세스 서버)를 추가하려면 RADIUS 클라이언트에서 추가를 클릭한 다음 새 RADIUS 클라이언트에 식별 이름, 주소(IP 또는 DNS), 공유 암호에 대한 정보를 입력합니다.

모든 NAS에 대 한 설정을 수정 하려면 RADIUS 클라이언트, 를 선택 하는 설정을 수정 하 고 클릭 하려는 AP 편집합니다. 필요에 따라 설정을 수정합니다.

NAS 목록에서 제거 하려면 RADIUS 클라이언트, NAS를 선택한 다음 클릭 제거합니다.

Warning

802.1X 구성 마법사 내에서 RADIUS 클라이언트를 제거하면 NPS 구성에서 클라이언트가 삭제됩니다. 802.1X 구성 마법사에서 RADIUS 클라이언트에 대해 수행한 모든 추가, 수정 및 삭제 작업은 NPS 스냅인의 NPS / RADIUS 클라이언트 및 서버 아래의 RADIUS 클라이언트 노드에 반영됩니다. 예를 들어 마법사를 사용하여 802.1X 스위치를 제거하면 해당 스위치도 NPS 스냅인에서 제거됩니다.

다음을 클릭합니다. 인증 방법 구성 마법사 페이지의 형식(액세스 및 네트워크 구성 방법에 따라)에서 Microsoft: PEAP(보호된 EAP)를 선택한 다음 구성을 클릭합니다.

팁

인증 방법을 사용 하기 위해 인증서를 찾을 수 없습니다 하 고 자동으로 네트워크에서 RAS 및 IAS 서버에 인증서를 발급 하도록 Active Directory 인증서 서비스를 구성한 경우를 나타내는 오류 메시지를 받게 되는 경우 먼저 확인 하 고 Active Directory 도메인 서비스에 등록 NPS를 단계에 따라 작업 한 다시 그룹 정책을 업데이트 하려면 다음 단계를 사용 합니다. : 클릭 시작, 클릭 Windows 시스템, 클릭 실행, 및 열려, 형식 gpupdate, 한 다음 ENTER를 누릅니다. 명령이 사용자 및 컴퓨터 그룹 정책이 모두 성공적으로 업데이트되었다는 결과를 반환하면 Microsoft: PEAP(보호된 EAP)를 다시 선택한 다음 구성을 클릭합니다.

인증 방법을 사용 하기 위해 인증서를 찾을 수 없다는 오류 메시지가 계속 그룹 정책을 새로 고친 후 인증서 표시 되지 않으면 되 고 핵심 네트워크 부록 가이드에 설명 된 대로 최소 서버 인증서 요구 사항을 충족 하지 않습니다: 802.1 X 유선 및 무선 배포에 대 한 서버 인증서 배포합니다. 이 경우 NPS 구성을 중단하고 NPS에 발급된 인증서를 해지한 다음 지침에 따라 서버 인증서 배포 가이드를 사용하여 새 인증서를 구성해야 합니다.

보호된 EAP 속성 편집 마법사 페이지의 발급한 인증서에서 올바른 NPS 인증서가 선택되어 있는지 확인한 후 다음을 수행합니다.

참고 항목

확인 값 발급자 에서 선택 된 인증서에 대 한 올바른 발급 된 인증서합니다. 예를 들어, 도메인 contoso.com에서 corp\DC1이라는 이름의 AD CS(Active Directory 인증서 서비스)를 실행하는 CA가 발급한 인증서에 대한 예상 발급자는 corp-DC1-CA입니다.

사용자가 로밍 하는 데 자신의 무선 컴퓨터 새 AP 연결할 때마다 다시 인증 하도록 요구 하지 않고 액세스 지점 사이 허용 하려면 선택 빠른 다시 연결 사용합니다.

무선 클라이언트를 연결할 때 RADIUS 서버가 암호화 바인딩 TLV(Type-Length-Value)를 제시하지 않으면 네트워크 인증 프로세스가 종료되도록 지정하려면 암호화 바인딩 없이 클라이언트 연결 해제를 선택합니다.

정책을 수정 하려면 EAP에 대 한 설정을 입력에 EAP 종류, 클릭 편집, EAP MSCHAPv2 속성, 필요에 따라 설정을 수정 하 고 클릭 한 다음 확인합니다.

확인을 클릭합니다. 보호 된 EAP 속성 편집 대화 상자가 닫히고 하는 구성 802.1 X 마법사. 다음을 클릭합니다.

사용자 그룹 지정에서 추가를 클릭한 다음 Active Directory 사용자 및 컴퓨터 스냅인에서 무선 클라이언트에 대해 구성한 보안 그룹의 이름을 입력합니다. 예를 들어 무선 보안 그룹 무선 그룹 라는 입력 무선 그룹합니다. 다음을 클릭합니다.

구성을 클릭하여 필요에 따라 무선 AP 하드웨어 공급업체에서 제공한 설명서에 명시된 대로 VLAN(가상 LAN)에 대한 RADIUS 표준 특성 및 공급업체별 특성을 구성합니다. 다음을 클릭합니다.

구성 요약 정보를 검토 한 다음 클릭 마침합니다.

NPS 정책 이제 만들어지고 무선 컴퓨터를 도메인에 가입 하 이동할 수 있습니다.

새 무선 컴퓨터를 도메인에 가입

새 무선 컴퓨터를 도메인에 가입하는 가장 쉬운 방법은 컴퓨터를 도메인에 가입하기 전에 컴퓨터를 유선 LAN 세그먼트(802.1X 스위치로 제어되지 않는 세그먼트)에 물리적으로 연결하는 것입니다. 이 방법은 무선 그룹 정책 설정이 자동으로 즉시 적용되고, 자체 PKI를 배포한 경우 컴퓨터에서 CA 인증서를 받아 신뢰할 수 있는 루트 인증 기관 인증서 저장소에 저장하여 무선 클라이언트가 CA에서 발급한 서버 인증서로 NPS를 신뢰할 수 있도록 하기 때문에 가장 쉽습니다.

마찬가지로 새 무선 컴퓨터가 도메인에 가입된 후 사용자가 도메인에 로그온하는 기본 방법은 네트워크에 대한 유선 연결을 사용하여 로그온을 수행하는 것입니다.

다른 도메인 가입 메서드

수 없는 경우에 사용자가 로그온 하는 경우 나 유선된 이더넷 연결을 사용 하 여 컴퓨터를 도메인에 가입 하 유선된 연결을 사용 하 여 처음에 대 한 도메인에 로그온 메서드를 사용 해야는 대체 합니다.

- IT 직원 컴퓨터 구성합니다. IT 직원의 멤버인 무선 컴퓨터를 도메인에 조인 하 고 Single Sign On 부트스트랩 무선 프로필을 구성 합니다. 이 메서드를 IT 관리자가 유선된 이더넷 네트워크에 무선 컴퓨터를 연결 하 고 컴퓨터를 도메인에 가입. 그런 다음 관리자는 사용자에게 컴퓨터를 배포합니다. 사용자가 유선 연결을 사용하지 않고 컴퓨터를 시작하면 사용자 로그온에 대해 수동으로 지정하는 도메인 자격 증명이 무선 네트워크에 대한 연결을 설정하고 도메인에 로그온하는 데 사용됩니다.

자세한 내용은 섹션을 참조 하십시오. IT 직원 컴퓨터 구성 메서드를 사용 하 여 도메인 및 로그온에 조인

- 사용자가 무선 프로필 구성 부트스트랩합니다. 사용자는 수동으로 부트스트랩 무선 프로필 무선 컴퓨터를 구성 하 고 IT 관리자에서 가져온 지침에 따라 도메인에 조인 합니다. 부트스트랩 무선 프로필을 사용하면 사용자가 무선 연결을 설정한 다음 도메인에 가입할 수 있습니다. 컴퓨터를 도메인에 가입하고 컴퓨터를 다시 시작한 후 사용자는 무선 연결 및 도메인 계정 자격 증명을 사용하여 도메인에 로그온할 수 있습니다.

자세한 내용은 섹션을 참조 하십시오. 부트스트랩 무선 프로필을 구성 하 여 사용자를 사용 하 여 도메인 및 로그온에 조인합니다.

IT 직원 컴퓨터 구성 메서드를 사용 하 여 도메인 및 로그온에 조인

도메인에 가입된 무선 클라이언트 컴퓨터가 있는 도메인 구성원 사용자는 임시 무선 프로필을 사용하여 유선 LAN에 먼저 연결하지 않고도 802.1X 인증 무선 네트워크에 연결할 수 있습니다. 이 임시 무선 프로필 이라고는 부트스트랩 무선 프로필합니다.

부트스트랩 무선 프로필은 사용자가 도메인 사용자 계정 자격 증명을 수동으로 지정해야 하며, NPS(네트워크 정책 서버)를 실행하는 RADIUS(Remote Authentication Dial-In User Service) 서버의 인증서를 검증하지 않습니다.

무선 연결 설정 된 후에 무선 클라이언트 컴퓨터에 그룹 정책이 적용 되 고 새 무선 프로필이 자동으로 발급 됩니다. 새 정책이 클라이언트 인증에 대 한 컴퓨터 및 사용자 계정 자격 증명을 사용합니다.

또한 부트스트랩 프로필 대신 새 프로필을 사용하는 PEAP-MS-CHAP v2 상호 인증의 일부로 클라이언트는 RADIUS 서버의 자격 증명을 확인합니다.

컴퓨터를 도메인에 가입한 후, 도메인 구성원 사용자에게 무선 컴퓨터를 배포하기 전에 이 절차를 사용하여 Single Sign On 부트스트랩 무선 프로필을 구성합니다.

Single Sign-On 부트스트랩 무선 프로필을 구성하려면

PEAP-MS-CHAP v2에 대한 무선 연결 프로필 구성이라는 이 가이드의 절차에 따라 부트스트랩 프로필을 만들고 다음 설정을 사용합니다.

PEAP-MS-CHAP v2 인증

RADIUS 서버 인증서 유효성 검사 사용 안 함

Single Sign On 사용

새 부트스트랩 프로필을 만든 무선 네트워크 정책 속성에는 일반 탭 부트스트랩 프로필을 선택 하 고 클릭 한 다음 내보내기 프로 파일을 네트워크 공유를 내보내려면 USB 플래시 드라이브 또는 기타 쉽게 액세스할 수 있는 위치입니다. 프로필은 사용자가 지정한 위치에 대 한 *.xml 파일로 저장 됩니다.

새 무선 컴퓨터를 도메인에 가입하고(예: IEEE 802.1X 인증이 필요 없는 이더넷 연결을 통해) netsh wlan add profile 명령을 사용하여 부트스트랩 무선 프로필을 컴퓨터에 추가합니다.

참고 항목

자세한 내용은 http://technet.microsoft.com/library/dd744890.aspx에서 WLAN(무선 로컬 영역 네트워크)에 대한 Netsh 명령을 참조하세요.

"Windows 10을 실행 하는 컴퓨터를 사용 하 여 도메인에 로그온 합니다." 하는 절차와 사용자에 게 새 무선 컴퓨터 배포

컴퓨터를 시작할 때 Windows 하 라는 메시지는 도메인 사용자 계정 이름 및 암호를 입력 합니다. Single Sign-On을 사용하도록 설정하기 때문에 컴퓨터는 도메인 사용자 계정 자격 증명을 사용하여 먼저 무선 네트워크와의 연결을 설정한 다음 도메인에 로그온합니다.

Windows 10을 실행 하는 컴퓨터를 사용 하 여 도메인에 로그온

컴퓨터에서 로그오프하거나 컴퓨터를 다시 시작합니다.

키보드에서 아무 키나 눌러 하거나 바탕 화면에서를 클릭 합니다. 로그온 화면이 표시 되는 로컬 사용자 계정 이름 및 암호 입력 필드 이름 아래에 나타납니다. 로컬 사용자 계정으로 로그온을 수행 합니다.

화면의 왼쪽된 아래 모서리에 클릭 기타 사용자합니다. 사용자 이름 및 암호에 대 한 두 개의 필드와 다른 사용자에 대 한 로그온 화면이 표시 됩니다. 아래 암호 필드는 텍스트 에 로그인: 컴퓨터가 가입 되어 있는 도메인의 이름을 합니다. 예를 들어 example.com 도메인 이름이 인 읽는 텍스트 에 로그인: 예제합니다.

사용자 이름, 도메인 사용자 이름을 입력 합니다.

암호, 도메인 암호를 입력 하 고 다음 화살표를 클릭 하거나 ENTER 키를 누릅니다.

참고 항목

다른 사용자 화면에 Sign on to:라는 텍스트와 도메인 이름이 표시되지 않으면 domain\user 형식으로 사용자 이름을 입력해야 합니다. 예를 들어 User-01이라는 계정으로 example.com 도메인에 로그온하려면 example\User-01을 입력합니다.

사용자가 부트스트랩 무선 프로필 구성을 사용 하 여 도메인 및 로그온에 가입

이 방법을 사용하면 일반 단계 섹션의 단계를 완료한 다음 도메인 구성원 사용자에게 부트스트랩 무선 프로필을 사용하여 무선 컴퓨터를 수동으로 구성하는 방법에 대한 지침을 제공합니다. 부트스트랩 무선 프로필을 사용하면 사용자가 무선 연결을 설정한 다음 도메인에 가입할 수 있습니다. 컴퓨터가 도메인에 가입되고 다시 시작되면 사용자는 무선 연결을 통해 도메인에 로그온할 수 있습니다.

일반적인 단계

로컬 컴퓨터 관리자 계정을 구성 제어판, 사용자에 대 한 합니다.

Important

컴퓨터를 도메인에 가입하려면 로컬 관리자 계정으로 컴퓨터에 로그온해야 합니다. 또는 컴퓨터를 도메인에 가입하는 동안 로컬 관리자 계정에 대한 자격 증명을 제공해야 합니다. 또한 사용자는 컴퓨터를 가입할 도메인에 사용자 계정이 있어야 합니다. 컴퓨터를 도메인에 가입하는 과정에서 사용자에게 도메인 계정 자격 증명(사용자 이름 및 암호)을 입력하라는 메시지가 표시됩니다.

도메인 사용자에 게 제공 부트스트랩 무선 프로필을 구성 하기 위한 지침은 다음 절차에 설명 된 대로 부트스트랩 무선 프로필을 구성 하려면합니다.

또한 사용자에게 로컬 컴퓨터 자격 증명(사용자 이름 및 암호)과 도메인 자격 증명(도메인 사용자 계정 이름 및 암호)을 모두 DomainName\UserName 형식으로 제공하고, Windows Server 2016 핵심 네트워크 가이드에 설명된 대로 “도메인에 컴퓨터 가입” 및 “도메인에 로그온”하는 절차를 안내합니다.

부트스트랩 무선 프로필을 구성하려면

네트워크 관리자 또는 IT 지원에서 제공 하는 자격 증명을 사용 하 여 전문가를 로컬 컴퓨터의 관리자 계정으로 컴퓨터에 로그온 합니다.

바탕화면에서 네트워크 아이콘을 마우스 오른쪽 버튼으로 클릭하고 네트워크 및 공유 센터 열기를 클릭합니다. 네트워크 및 공유 센터 열립니다. 네트워킹 설정을 변경, 클릭 새 연결 또는 네트워크 설정합니다. 연결 설정 또는 네트워크 대화 상자가 열립니다.

클릭 무선 네트워크에 수동으로 연결, 를 클릭 하 고 다음합니다.

무선 네트워크에 수동으로 연결, 네트워크 이름, AP의 SSID 이름을 입력 합니다.

보안 유형을, 관리자가 제공 하는 설정을 선택 합니다.

암호화 유형 및 보안 키, 선택 하거나 관리자가 제공 하는 설정을 입력 합니다.

선택 이 연결을 자동으로 시작, 를 클릭 하 고 다음합니다.

성공적으로 추가 된Your 네트워크 SSID, 클릭 연결 설정을 변경할합니다.

클릭 연결 설정을 변경할합니다. Your 네트워크 SSID 무선 네트워크 속성 대화 상자가 열립니다.

보안 탭을 클릭한 다음 네트워크 인증 방법 선택에서 PEAP(보호된 EAP)를 선택합니다.

설정을 클릭합니다. PEAP(보호된 EAP) 속성 페이지가 열립니다.

PEAP(보호된 EAP) 속성 페이지에서 서버 인증서 유효성 검사가 선택되지 않았는지 확인하고 확인을 두 번 클릭한 다음 닫기를 클릭합니다.

Windows 무선 네트워크에 연결 하려고 합니다. 부트스트랩 무선 프로필의 설정은 도메인 자격 증명을 제공해야 한다고 지정합니다. 계정 이름 및 암호를 묻는 메시지가 표시되면 다음과 같이 도메인 계정 자격 증명을 입력합니다. Domain Name\User Name, Domain Password

컴퓨터를 도메인에 가입 하려면

로컬 Administrator 계정을 사용하여 컴퓨터에 로그온합니다.

검색 텍스트 상자에 입력 PowerShell합니다. 검색 결과에서 마우스 오른쪽 단추로 클릭 Windows PowerShell, 를 클릭 하 고 관리자 권한으로 실행합니다. Windows PowerShell 프롬프트를 관리자 권한으로 엽니다.

Windows PowerShell에서 다음 명령을 입력 하 고 ENTER 키를 누릅니다. 변수 DomainName 가입할 도메인의 이름으로 대체 하는 것을 확인 합니다.

추가 컴퓨터 도메인 이름

대화 상자가 나타나면 도메인 사용자 이름 및 암호를 입력 하 고 클릭 확인합니다.

컴퓨터를 다시 시작합니다.

이전 섹션의 지침에 따라 Windows 10을 실행 하는 컴퓨터를 사용 하 여 도메인에 로그온합니다.