MDM(모바일 장치 관리)을 사용하여 앱 제어 정책 배포

참고

비즈니스용 App Control의 일부 기능은 특정 Windows 버전에서만 사용할 수 있습니다. App Control 기능 가용성에 대해 자세히 알아보세요.

Microsoft Intune 같은 MDM(모바일 장치 관리) 솔루션을 사용하여 클라이언트 머신에서 비즈니스용 App Control을 구성할 수 있습니다. Intune App Control에 대한 네이티브 지원이 포함되어 있어 유용한 시작점이 될 수 있지만 고객은 사용 가능한 신뢰 원 옵션이 너무 제한적일 수 있습니다. Intune 통해 사용자 지정 정책을 배포하고 고유한 신뢰 원을 정의하려면 사용자 지정 OMA-URI를 사용하여 프로필을 구성할 수 있습니다. organization 다른 MDM 솔루션을 사용하는 경우 App Control 정책 배포 단계를 위해 솔루션 공급자와 검사.

중요

알려진 문제로 인해 항상 메모리 무결성이 사용하도록 설정된 시스템에서 다시 부팅하여서명된 새 App Control Base 정책을 활성화해야 합니다. MDM(모바일 장치 관리) 대신 스크립트를 통해 서명된 새 App Control Base 정책을 배포하고 시스템을 다시 시작하여 정책을 활성화합니다.

이 문제는 시스템에서 이미 활성화된 서명된 기본 정책 업데이트, 서명되지 않은 정책 배포 또는 추가 정책 배포(서명 또는 서명되지 않음)에 영향을 주지 않습니다. 또한 메모리 무결성을 실행하지 않는 시스템에 대한 배포에는 영향을 주지 않습니다.

Intune 기본 제공 정책 사용

Intune 기본 제공 비즈니스용 App Control 지원을 사용하면 Windows 클라이언트 컴퓨터를 실행하도록 구성할 수 있습니다.

- Windows 구성 요소

- 타사 하드웨어 및 소프트웨어 커널 드라이버

- Microsoft Store 서명 앱

- [선택 사항] ISG(Intelligent Security Graph)에서 정의한 신뢰할 수 있는 앱

참고

Intune 기본 제공 정책은 DefaultWindows 정책의 1903년 이전 단일 정책 형식 버전을 사용합니다. 현재 공개 미리 보기로 개선된 Intune App Control 환경을 사용하여 다중 정책 형식 파일을 만들고 배포합니다. 또는 Intune 사용자 지정 OMA-URI 기능을 사용하여 고유한 다중 정책 형식 App Control 정책을 배포하고 이 항목의 뒷부분에 설명된 대로 Windows 10 1903 이상 또는 Windows 11 사용할 수 있는 기능을 활용할 수 있습니다.

참고

Intune 현재 AppLocker CSP를 사용하여 기본 제공 정책을 배포합니다. AppLocker CSP는 App Control 정책을 적용할 때 항상 디바이스 다시 시작을 요청합니다. 현재 공개 미리 보기로 개선된 Intune App Control 환경을 사용하여 다시 시작하지 않고 고유한 App Control 정책을 배포합니다. 또는 ApplicationControl CSP에서 Intune 사용자 지정 OMA-URI 기능을 사용할 수 있습니다.

Intune 기본 제공 App Control 정책을 사용하려면 Windows 10(이상)에 대한 Endpoint Protection을 구성합니다.

사용자 지정 OMA-URI를 사용하여 앱 제어 정책 배포

참고

Intune 사용자 지정 OMA-URI를 통해 배포된 정책에는 350,000 바이트 제한이 적용됩니다. 고객은 서명 기반 규칙, 지능형 보안 그래프 및 관리되는 설치 관리자를 사용하는 비즈니스용 App Control 정책을 만들어야 합니다. 디바이스가 1903 이상 Windows 빌드를 실행하는 고객은 보다 세분화된 정책을 허용하는 여러 정책을 사용하는 것이 좋습니다.

이제 하나 이상의 App Control 정책이 이진 양식으로 변환되어야 합니다. 그렇지 않은 경우 비즈니스용 앱 제어 정책 배포에 설명된 단계를 수행합니다.

Windows 10 1903 이상에서 사용자 지정 App Control 정책 배포

Windows 10 1903부터 사용자 지정 OMA-URI 정책 배포는 여러 정책 및 재부팅 없는 정책을 지원하는 ApplicationControl CSP를 사용할 수 있습니다.

참고

OMA-URI를 사용하여 배포하기 전에 사용자 지정 정책 XML을 이진 양식으로 변환해야 합니다.

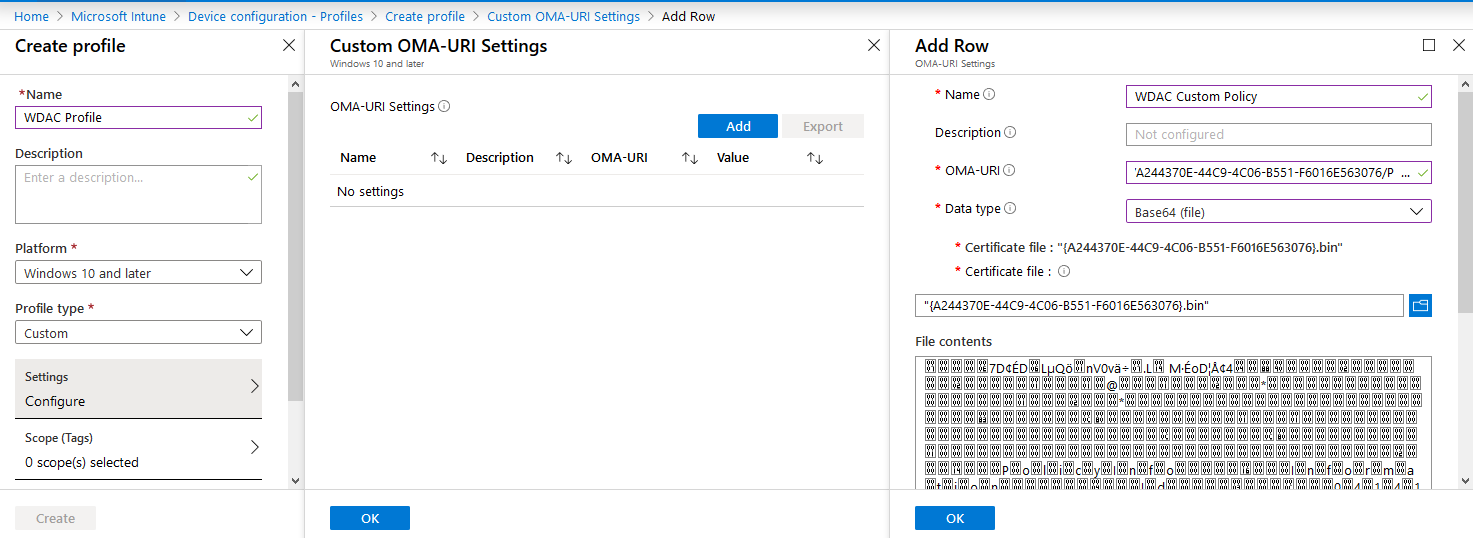

Intune 사용자 지정 OMA-URI 기능을 사용하는 단계는 다음과 같습니다.

Microsoft Intune 포털을 열고 사용자 지정 설정을 사용하여 프로필을 만듭니다.

이름 및 설명을 지정하고 나머지 사용자 지정 OMA-URI 설정에 다음 값을 사용합니다.

-

OMA-URI:

./Vendor/MSFT/ApplicationControl/Policies/_Policy GUID_/Policy - 데이터 형식: Base64(파일)

- 인증서 파일: 이진 형식 정책 파일을 업로드합니다. 이렇게 하려면 {GUID}.cip 파일을 {GUID}.bin 변경합니다. Intune 업로드한 .bin 파일을 사용자를 대신하여 Base64로 변환하므로 Base64 파일을 업로드할 필요가 없습니다.

-

OMA-URI:

참고

정책 GUID 값의 경우 중괄호를 포함하지 마세요.

Windows 10 1903 이상에서 앱 제어 정책 제거

삭제 시 ApplicationControl CSP를 통해 Intune 통해 배포된 정책은 시스템에서 제거되지만 다음 재부팅까지 계속 적용됩니다. 비즈니스용 App Control 적용을 사용하지 않도록 설정하려면 먼저 기존 정책을 %windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xml 예제 정책의 규칙과 같이 "허용"하는 새 버전의 정책으로 바꿉니다. 업데이트된 정책이 배포되면 Intune 포털에서 정책을 삭제할 수 있습니다. 이 삭제는 모든 항목이 차단되는 것을 방지하고 다음 다시 부팅할 때 App Control 정책을 완전히 제거합니다.

1903년 이전 시스템의 경우

정책 배포

Intune 사용자 지정 OMA-URI 기능을 사용하여 AppLocker CSP를 적용하고 1903년 이전 시스템에 사용자 지정 App Control 정책을 배포하는 단계는 다음과 같습니다.

배포하기 위해 ConvertFrom-CIPolicy cmdlet을 사용하여 정책 XML을 이진 형식으로 변환합니다. 이진 정책은 서명되거나 서명되지 않을 수 있습니다.

Microsoft Intune 포털을 열고 사용자 지정 설정을 사용하여 프로필을 만듭니다.

이름 및 설명을 지정하고 나머지 사용자 지정 OMA-URI 설정에 다음 값을 사용합니다.

-

OMA-URI:

./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/_Grouping_/CodeIntegrity/Policy - 데이터 형식: Base64(파일)

- 인증서 파일: 이진 형식 정책 파일 업로드

참고

AppLocker CSP를 통해 정책을 배포하면 OOBE 중에 강제로 다시 부팅됩니다.

-

OMA-URI:

정책 제거

AppLocker CSP를 통해 Intune 통해 배포된 정책은 Intune 콘솔을 통해 삭제할 수 없습니다. 비즈니스용 App Control 정책 적용을 사용하지 않도록 설정하려면 감사 모드 정책을 배포하거나 스크립트를 사용하여 기존 정책을 삭제합니다.