비즈니스용 Windows Hello 인증

비즈니스용 Windows Hello 인증은 암호 없는 2단계 인증입니다. 비즈니스용 Windows Hello 인증하면 Microsoft Entra ID 및 Active Directory 리소스 모두에 사용자를 인증하는 편리한 로그인 환경을 제공합니다.

Microsoft Entra 조인된 디바이스는 로그인하는 동안 Microsoft Entra ID 인증하며 필요에 따라 Active Directory에 인증할 수 있습니다. Microsoft Entra 하이브리드 조인 디바이스는 로그인하는 동안 Active Directory에 인증하고 백그라운드에서 Microsoft Entra ID 인증합니다.

Microsoft Entra ID 인증 조인 Microsoft Entra

참고

모든 Microsoft Entra 조인된 디바이스는 비즈니스용 Windows Hello 인증하여 동일한 방식으로 Microsoft Entra ID. 비즈니스용 Windows Hello 신뢰 유형은 디바이스가 온-프레미스 AD에 인증하는 방법에만 영향을 줍니다.

| 단계 | 설명 |

|---|---|

| A | 인증은 사용자가 잠금 화면을 해제하면 시작되며, Winlogon에서 비즈니스용 Windows Hello 자격 증명 공급자를 표시하도록 트리거합니다. 사용자는 Windows Hello 제스처(PIN 또는 생체 인식)를 제공합니다. 자격 증명 공급자는 이러한 자격 증명을 패키지하고 Winlogon으로 반환합니다. Winlogon은 수집된 자격 증명을 LSASS에 전달합니다. LSASS는 수집된 자격 증명을 클라우드 AP 공급자라고 하는 클라우드 인증 보안 지원 공급자에 전달합니다. |

| B | 클라우드 AP 공급자는 Microsoft Entra ID nonce를 요청합니다. Microsoft Entra ID nonce를 반환합니다. 클라우드 AP 공급자는 사용자의 프라이빗 키를 사용하여 nonce에 서명하고 서명된 nonce를 Microsoft Entra ID 반환합니다. |

| C | Microsoft Entra ID 사용자의 안전하게 등록된 공개 키를 사용하여 nonce 서명에 대해 서명된 nonce의 유효성을 검사합니다. 그런 다음 Microsoft Entra ID 반환된 nonce의 유효성을 검사하고 디바이스의 전송 키로 암호화된 세션 키를 사용하여 PRT를 만들고 클라우드 AP 공급자에게 반환합니다. |

| D | 클라우드 AP 공급자는 세션 키를 사용하여 암호화된 PRT를 받습니다. 클라우드 AP 공급자는 디바이스의 프라이빗 전송 키를 사용하여 세션 키의 암호를 해독하고 디바이스의 TPM을 사용하여 세션 키를 보호합니다. |

| E | 클라우드 AP 공급자는 LSASS에 대한 성공적인 인증 응답을 반환합니다. LSASS는 PRT를 캐시하고 Winlogon에 성공 인증을 알릴 수 있습니다. Winlogon은 로그온 세션을 만들고, 사용자의 프로필을 로드하고, explorer.exe 시작합니다. |

클라우드 Kerberos 트러스트를 사용하여 Active Directory에 인증 조인 Microsoft Entra

| 단계 | 설명 |

|---|---|

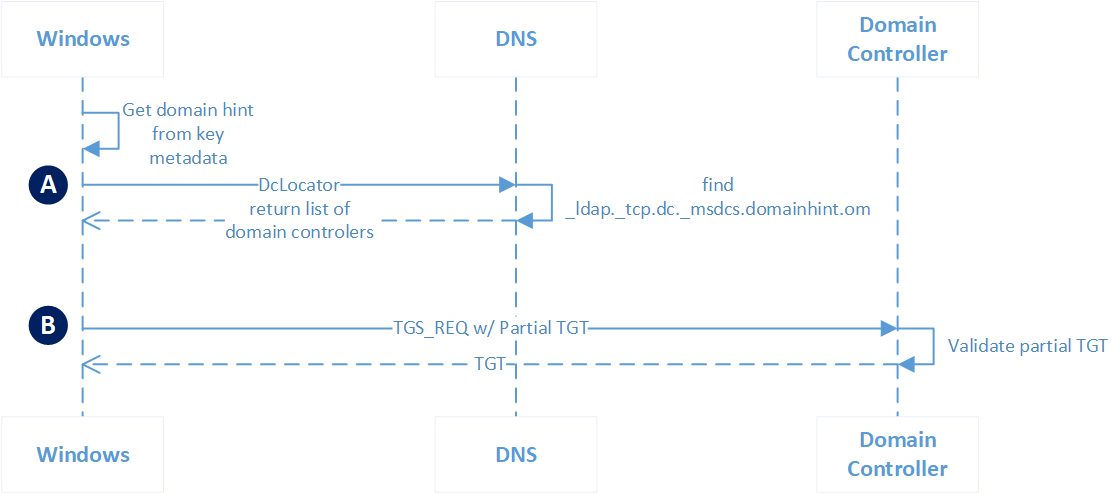

| A | Microsoft Entra 조인된 디바이스에서 Active Directory에 대한 인증은 사용자가 먼저 Kerberos 인증이 필요한 리소스를 사용하려고 시도하는 것으로 시작합니다. LSASS에서 호스트되는 Kerberos 보안 지원 공급자는 비즈니스용 Windows Hello 키의 메타데이터를 사용하여 사용자의 도메인에 대한 힌트를 가져옵니다. 공급자는 힌트를 사용하여 DClocator 서비스를 사용하여 도메인 컨트롤러를 찾습니다. |

| B | 도메인 컨트롤러를 찾은 후 Kerberos 공급자는 이전 Microsoft Entra 인증에서 Microsoft Entra ID 받은 부분 TGT를 도메인 컨트롤러로 보냅니다. 부분 TGT에는 사용자 SID만 포함되며 Microsoft Entra Kerberos에서 서명합니다. 도메인 컨트롤러는 부분 TGT가 유효한지 확인합니다. 성공하면 KDC는 TGT를 클라이언트에 반환합니다. |

키를 사용하여 Active Directory에 인증 조인 Microsoft Entra

| 단계 | 설명 |

|---|---|

| A | Microsoft Entra 조인된 디바이스에서 Active Directory에 대한 인증은 사용자가 먼저 Kerberos 인증이 필요한 리소스를 사용하려고 시도하는 것으로 시작합니다. LSASS에서 호스트되는 Kerberos 보안 지원 공급자는 비즈니스용 Windows Hello 키의 메타데이터를 사용하여 사용자의 도메인에 대한 힌트를 가져옵니다. 공급자는 힌트를 사용하여 DClocator 서비스를 사용하여 도메인 컨트롤러를 찾습니다. 공급자가 도메인 컨트롤러를 찾은 후 공급자는 프라이빗 키를 사용하여 Kerberos 사전 인증 데이터에 서명합니다. |

| B | Kerberos 공급자는 서명된 사전 인증 데이터와 해당 공개 키(자체 서명된 인증서 형식)를 KERB_AS_REQ 형식으로 도메인 컨트롤러에서 실행되는 KDC(키 배포 센터) 서비스로 보냅니다. 도메인 컨트롤러는 인증서가 자체 서명된 인증서임을 확인합니다. KERB_AS_REQ 포함된 인증서에서 공개 키를 검색하고 Active Directory에서 공개 키를 검색합니다. 인증 요청의 UPN이 Active Directory에 등록된 UPN과 일치하는지 확인하고 Active Directory의 공개 키를 사용하여 서명된 사전 인증 데이터의 유효성을 검사합니다. 성공하면 KDC는 KERB_AS_REP 인증서를 사용하여 TGT를 클라이언트에 반환합니다. |

| C | Kerberos 공급자는 도메인 컨트롤러의 응답을 신뢰할 수 있는지 확인합니다. 먼저 KDC 인증서가 디바이스에서 신뢰할 수 있는 루트 인증서에 연결되도록 합니다. 다음으로 인증서가 유효 기간 내에 있고 해지되지 않았는지 확인합니다. 그런 다음 Kerberos 공급자는 인증서에 KDC 인증이 있고 KDC 인증서에 나열된 주체 대체 이름이 사용자가 인증하는 도메인 이름과 일치하는지 확인합니다. 이 조건을 통과한 후 Kerberos는 TGT를 LSASS로 반환하며, 여기서 TGT는 캐시되고 후속 서비스 티켓 요청에 사용됩니다. |

참고

온-프레미스 도메인이 Microsoft Entra ID 페더레이션되었을 수 있습니다. Microsoft Entra 조인된 디바이스에서 비즈니스용 WINDOWS HELLO PIN/Bio를 성공적으로 프로비전하면 향후 비즈니스용 WINDOWS HELLO(PIN/Bio) 로그인에 대한 로그인이 Microsoft Entra ID PRT를 얻고 DC에 대한 인증을 트리거하려면(LOS를 DC로 사용할 수 있는 경우) Kerberos를 가져옵니다. 더 이상 AD FS를 사용하여 비즈니스용 Windows Hello 로그인에 대해 인증하지 않습니다.

인증서를 사용하여 Active Directory에 인증 조인 Microsoft Entra

| 단계 | 설명 |

|---|---|

| A | Microsoft Entra 조인된 디바이스에서 Active Directory에 대한 인증은 사용자가 먼저 Kerberos 인증이 필요한 리소스를 사용하려고 시도하는 것으로 시작합니다. LSASS에서 호스트되는 Kerberos 보안 지원 공급자는 인증서의 정보를 사용하여 사용자의 도메인에 대한 힌트를 가져옵니다. Kerberos는 인증서의 주체에 있는 사용자의 고유 이름을 사용하거나 인증서의 주체 대체 이름에 있는 사용자의 사용자 계정 이름을 사용할 수 있습니다. 공급자는 힌트를 사용하여 DClocator 서비스를 사용하여 도메인 컨트롤러를 찾습니다. 공급자가 활성 도메인 컨트롤러를 찾은 후 공급자는 프라이빗 키를 사용하여 Kerberos 사전 인증 데이터에 서명합니다. |

| B | Kerberos 공급자는 공개 키를 포함하는 서명된 사전 인증 데이터 및 사용자의 인증서를 KERB_AS_REQ 형식으로 도메인 컨트롤러에서 실행되는 KDC(키 배포 센터) 서비스로 보냅니다. 도메인 컨트롤러는 인증서가 자체 서명된 인증서가 아님을 확인합니다. 도메인 컨트롤러는 신뢰할 수 있는 루트 인증서에 대한 인증서 체인이 유효 기간 내에 있고 인증에 사용할 수 있으며 해지되지 않았는지 확인합니다. KERB_AS_REQ 포함된 인증서에서 공개 키 및 UPN을 검색하고 Active Directory에서 UPN을 검색합니다. 인증서의 공개 키를 사용하여 서명된 사전 인증 데이터의 유효성을 검사합니다. 성공하면 KDC는 KERB_AS_REP 인증서를 사용하여 TGT를 클라이언트에 반환합니다. |

| C | Kerberos 공급자는 도메인 컨트롤러의 응답을 신뢰할 수 있는지 확인합니다. 먼저 KDC 인증서가 디바이스에서 신뢰할 수 있는 루트 인증서에 연결되도록 합니다. 다음으로 인증서가 유효 기간 내에 있고 해지되지 않았는지 확인합니다. 그런 다음 Kerberos 공급자는 인증서에 KDC 인증이 있고 KDC 인증서에 나열된 주체 대체 이름이 사용자가 인증하는 도메인 이름과 일치하는지 확인합니다. 이 조건을 통과한 후 Kerberos는 TGT를 LSASS로 반환하며, 여기서 TGT는 캐시되고 후속 서비스 티켓 요청에 사용됩니다. |

참고

온-프레미스 도메인이 Microsoft Entra ID 페더레이션되었을 수 있습니다. 비즈니스용 WINDOWS HELLO PIN/Bio on을 성공적으로 프로비전하면 향후 비즈니스용 Windows Hello 로그인(PIN/Bio) 로그인은 PRT를 가져오기 위해 Microsoft Entra ID 대해 직접 인증하고 DC에 대해 인증하고(LOS에서 DC로 사용할 수 있는 경우) Kerberos를 가져옵니다. AD FS 페더레이션은 엔터프라이즈 PRT 호출이 클라이언트에서 배치되는 경우에만 사용됩니다. 페더레이션에서 "Enterprise PRT"를 얻으려면 디바이스 쓰기 저장을 사용하도록 설정해야 합니다.

클라우드 Kerberos 트러스트를 사용하여 하이브리드 조인 인증 Microsoft Entra

| 단계 | 설명 |

|---|---|

| A | 인증은 사용자가 잠금 화면을 해제하면 시작되며, Winlogon에서 비즈니스용 Windows Hello 자격 증명 공급자를 표시하도록 트리거합니다. 사용자는 Windows Hello 제스처(PIN 또는 생체 인식)를 제공합니다. 자격 증명 공급자는 이러한 자격 증명을 패키지하고 Winlogon으로 반환합니다. Winlogon은 수집된 자격 증명을 LSASS에 전달합니다. LSASS는 비즈니스용 Windows Hello 정책을 쿼리하여 클라우드 Kerberos 트러스트를 사용하는 경우 검사. 클라우드 Kerberos 트러스트를 사용하도록 설정하면 LSASS는 수집된 자격 증명을 클라우드 인증 보안 지원 공급자 또는 클라우드 AP에 전달합니다. 클라우드 AP는 Microsoft Entra ID nonce를 요청합니다. Microsoft Entra ID nonce를 반환합니다. |

| B | 클라우드 AP는 사용자의 프라이빗 키를 사용하여 nonce에 서명하고 서명된 nonce를 Microsoft Entra ID 반환합니다. |

| C | Microsoft Entra ID 사용자의 안전하게 등록된 공개 키를 사용하여 nonce 서명에 대해 서명된 nonce의 유효성을 검사합니다. 서명의 유효성을 검사한 후 Microsoft Entra ID 반환된 서명된 nonce의 유효성을 검사합니다. nonce의 유효성을 검사한 후 Microsoft Entra ID 디바이스의 전송 키로 암호화된 세션 키가 있는 PRT를 만들고 Microsoft Entra Kerberos에서 Partial TGT를 만들어 클라우드 AP로 반환합니다. |

| D | 클라우드 AP는 세션 키를 사용하여 암호화된 PRT를 받습니다. 클라우드 AP는 디바이스의 프라이빗 전송 키를 사용하여 세션 키의 암호를 해독하고 디바이스의 TPM(사용 가능한 경우)을 사용하여 세션 키를 보호합니다. 클라우드 AP는 LSASS에 대한 성공적인 인증 응답을 반환합니다. LSASS는 PRT 및 Partial TGT를 캐시합니다. |

| E | LSASS에서 호스트되는 Kerberos 보안 지원 공급자는 비즈니스용 Windows Hello 키의 메타데이터를 사용하여 사용자의 도메인에 대한 힌트를 가져옵니다. 공급자는 힌트를 사용하여 DClocator 서비스를 사용하여 도메인 컨트롤러를 찾습니다. 활성 도메인 컨트롤러를 찾은 후 Kerberos 공급자는 Microsoft Entra ID 받은 부분 TGT를 도메인 컨트롤러로 보냅니다. 부분 TGT에는 사용자 SID만 포함되며 Microsoft Entra Kerberos에 의해 서명됩니다. 도메인 컨트롤러는 부분 TGT가 유효한지 확인합니다. 성공하면 KDC는 TGT를 클라이언트에 반환합니다. Kerberos는 TGT를 LSASS로 반환하며, 이 TGT는 캐시되고 후속 서비스 티켓 요청에 사용됩니다. LSASS는 Winlogon에 성공 인증을 알릴 수 있습니다. Winlogon은 로그온 세션을 만들고, 사용자의 프로필을 로드하고, explorer.exe 시작합니다. |

키를 사용하여 하이브리드 조인 인증 Microsoft Entra

| 단계 | 설명 |

|---|---|

| A | 인증은 사용자가 잠금 화면을 해제하면 시작되며, Winlogon에서 비즈니스용 Windows Hello 자격 증명 공급자를 표시하도록 트리거합니다. 사용자는 Windows Hello 제스처(PIN 또는 생체 인식)를 제공합니다. 자격 증명 공급자는 이러한 자격 증명을 패키지하고 Winlogon으로 반환합니다. Winlogon은 수집된 자격 증명을 LSASS에 전달합니다. LSASS는 수집된 자격 증명을 Kerberos 보안 지원 공급자에 전달합니다. Kerberos 공급자는 도메인에 가입된 워크스테이션에서 도메인 힌트를 가져오고 사용자에 대한 도메인 컨트롤러를 찾습니다. |

| B | Kerberos 공급자는 서명된 사전 인증 데이터와 사용자의 공개 키(자체 서명된 인증서 형식)를 KERB_AS_REQ 형식으로 도메인 컨트롤러에서 실행되는 KDC(키 배포 센터) 서비스로 보냅니다. 도메인 컨트롤러는 인증서가 자체 서명된 인증서임을 확인합니다. KERB_AS_REQ 포함된 인증서에서 공개 키를 검색하고 Active Directory에서 공개 키를 검색합니다. 인증 요청의 UPN이 Active Directory에 등록된 UPN과 일치하는지 확인하고 Active Directory의 공개 키를 사용하여 서명된 사전 인증 데이터의 유효성을 검사합니다. 성공하면 KDC는 KERB_AS_REP 인증서를 사용하여 TGT를 클라이언트에 반환합니다. |

| C | Kerberos 공급자는 도메인 컨트롤러의 응답을 신뢰할 수 있는지 확인합니다. 먼저 KDC 인증서가 디바이스에서 신뢰할 수 있는 루트 인증서에 연결되도록 합니다. 다음으로 인증서가 유효 기간 내에 있고 해지되지 않았는지 확인합니다. 그런 다음 Kerberos 공급자는 인증서에 KDC 인증이 있고 KDC 인증서에 나열된 주체 대체 이름이 사용자가 인증하는 도메인 이름과 일치하는지 확인합니다. |

| D | 이 조건을 통과한 후 Kerberos는 TGT를 LSASS로 반환하며, 여기서 TGT는 캐시되고 후속 서비스 티켓 요청에 사용됩니다. |

| E | LSASS는 Winlogon에 성공 인증을 알릴 수 있습니다. Winlogon은 로그온 세션을 만들고, 사용자의 프로필을 로드하고, explorer.exe 시작합니다. |

| 여자 | Windows에서 사용자의 데스크톱을 로드하는 동안 LSASS는 수집된 자격 증명을 클라우드 AP 공급자라고 하는 클라우드 인증 보안 지원 공급자에 전달합니다. 클라우드 AP 공급자는 Microsoft Entra ID nonce를 요청합니다. Microsoft Entra ID nonce를 반환합니다. |

| G | 클라우드 AP 공급자는 사용자의 프라이빗 키를 사용하여 nonce에 서명하고 서명된 nonce를 Microsoft Entra ID 반환합니다. Microsoft Entra ID 사용자의 안전하게 등록된 공개 키를 사용하여 nonce 서명에 대해 서명된 nonce의 유효성을 검사합니다. 서명의 유효성을 검사한 후 Microsoft Entra ID 반환된 서명된 nonce의 유효성을 검사합니다. nonce의 유효성을 검사한 후 Microsoft Entra ID 디바이스의 전송 키로 암호화된 세션 키를 사용하여 PRT를 만들고 클라우드 AP 공급자에게 반환합니다. 클라우드 AP 공급자는 세션 키를 사용하여 암호화된 PRT를 받습니다. 클라우드 AP 공급자는 디바이스의 프라이빗 전송 키를 사용하여 세션 키의 암호를 해독하고 디바이스의 TPM을 사용하여 세션 키를 보호합니다. 클라우드 AP 공급자는 LSASS에 대한 성공적인 인증 응답을 반환합니다. LSASS는 PRT를 캐시합니다. |

중요

위의 배포 모델에서 새로 프로비전된 사용자는 (a) Microsoft Entra Connect가 공개 키를 온-프레미스 Active Directory 성공적으로 동기화하고 (b) 디바이스가 처음으로 도메인 컨트롤러에 시야를 유지할 때까지 비즈니스용 Windows Hello 사용하여 로그인할 수 없습니다.

인증서를 사용하여 하이브리드 조인 인증 Microsoft Entra

| 단계 | 설명 |

|---|---|

| A | 인증은 사용자가 잠금 화면을 해제하면 시작되며, Winlogon에서 비즈니스용 Windows Hello 자격 증명 공급자를 표시하도록 트리거합니다. 사용자는 Windows Hello 제스처(PIN 또는 생체 인식)를 제공합니다. 자격 증명 공급자는 이러한 자격 증명을 패키지하고 Winlogon으로 반환합니다. Winlogon은 수집된 자격 증명을 LSASS에 전달합니다. LSASS는 수집된 자격 증명을 Kerberos 보안 지원 공급자에 전달합니다. Kerberos 공급자는 도메인에 가입된 워크스테이션에서 도메인 힌트를 가져오고 사용자에 대한 도메인 컨트롤러를 찾습니다. |

| B | Kerberos 공급자는 공개 키를 포함하는 서명된 사전 인증 데이터 및 사용자의 인증서를 KERB_AS_REQ 형식으로 도메인 컨트롤러에서 실행되는 KDC(키 배포 센터) 서비스로 보냅니다. 도메인 컨트롤러는 인증서가 자체 서명된 인증서가 아님을 확인합니다. 도메인 컨트롤러는 신뢰할 수 있는 루트 인증서에 대한 인증서 체인이 유효 기간 내에 있고 인증에 사용할 수 있으며 해지되지 않았는지 확인합니다. KERB_AS_REQ 포함된 인증서에서 공개 키 및 UPN을 검색하고 Active Directory에서 UPN을 검색합니다. 인증서의 공개 키를 사용하여 서명된 사전 인증 데이터의 유효성을 검사합니다. 성공하면 KDC는 KERB_AS_REP 인증서를 사용하여 TGT를 클라이언트에 반환합니다. |

| C | Kerberos 공급자는 도메인 컨트롤러의 응답을 신뢰할 수 있는지 확인합니다. 먼저 KDC 인증서가 디바이스에서 신뢰할 수 있는 루트 인증서에 연결되도록 합니다. 다음으로 인증서가 유효 기간 내에 있고 해지되지 않았는지 확인합니다. 그런 다음 Kerberos 공급자는 인증서에 KDC 인증이 있고 KDC 인증서에 나열된 주체 대체 이름이 사용자가 인증하는 도메인 이름과 일치하는지 확인합니다. |

| D | 이 조건을 통과한 후 Kerberos는 TGT를 LSASS로 반환하며, 여기서 TGT는 캐시되고 후속 서비스 티켓 요청에 사용됩니다. |

| E | LSASS는 Winlogon에 성공 인증을 알릴 수 있습니다. Winlogon은 로그온 세션을 만들고, 사용자의 프로필을 로드하고, explorer.exe 시작합니다. |

| 여자 | Windows에서 사용자의 데스크톱을 로드하는 동안 LSASS는 수집된 자격 증명을 클라우드 AP 공급자라고 하는 클라우드 인증 보안 지원 공급자에 전달합니다. 클라우드 AP 공급자는 Microsoft Entra ID nonce를 요청합니다. Microsoft Entra ID nonce를 반환합니다. |

| G | 클라우드 AP 공급자는 사용자의 프라이빗 키를 사용하여 nonce에 서명하고 서명된 nonce를 Microsoft Entra ID 반환합니다. Microsoft Entra ID 사용자의 안전하게 등록된 공개 키를 사용하여 nonce 서명에 대해 서명된 nonce의 유효성을 검사합니다. 서명의 유효성을 검사한 후 Microsoft Entra ID 반환된 서명된 nonce의 유효성을 검사합니다. nonce의 유효성을 검사한 후 Microsoft Entra ID 디바이스의 전송 키로 암호화된 세션 키를 사용하여 PRT를 만들고 클라우드 AP 공급자에게 반환합니다. 클라우드 AP 공급자는 세션 키를 사용하여 암호화된 PRT를 받습니다. 클라우드 AP 공급자는 디바이스의 프라이빗 전송 키를 사용하여 세션 키의 암호를 해독하고 디바이스의 TPM을 사용하여 세션 키를 보호합니다. 클라우드 AP 공급자는 LSASS에 대한 성공적인 인증 응답을 반환합니다. LSASS는 PRT를 캐시합니다. |

중요

이 배포 모델에서 새로 프로비전된 사용자는 디바이스가 도메인 컨트롤러에 대한 시야를 없으면 비즈니스용 Windows Hello 사용하여 로그인할 수 없습니다.