Tilgang til klarert arbeidsområde

Fabric gir deg tilgang til brannmuraktiverte Azure Data Lake Storage (ADLS) Gen2-kontoer på en sikker måte. Stoffarbeidsområder som har en arbeidsområdeidentitet, kan sikre tilgang til ADLS Gen2-kontoer med offentlig nettverkstilgang aktivert fra valgte virtuelle nettverk og IP-adresser. Du kan begrense ADLS Gen2-tilgang til bestemte Fabric-arbeidsområder.

Stoffarbeidsområder som får tilgang til en lagringskonto med klarert tilgang til arbeidsområdet, trenger riktig godkjenning for forespørselen. Godkjenning støttes med Microsoft Entra-legitimasjon for organisasjonskontoer eller tjenestekontohavere. Hvis du vil finne ut mer om ressursforekomstregler, kan du se Gi tilgang fra Azure-ressursforekomster.

Hvis du vil begrense og beskytte tilgangen til brannmuraktiverte lagringskontoer fra bestemte stoffarbeidsområder, kan du konfigurere ressursforekomstregelen for å gi tilgang fra bestemte stoffarbeidsområder.

Merk

Tilgang til klarert arbeidsområde er generelt tilgjengelig, men kan bare brukes i F SKU-kapasiteter. Hvis du vil ha informasjon om kjøp av et Fabric-abonnement, kan du se Kjøpe et Microsoft Fabric-abonnement. Tilgang til klarert arbeidsområde støttes ikke i prøveversjonskapasiteter.

Denne artikkelen viser deg hvordan du gjør følgende:

Konfigurer klarert arbeidsområdetilgang i en ADLS Gen2-lagringskonto.

Opprett en OneLake-snarvei i et Fabric Lakehouse som kobles til en klarert ADLS Gen2-lagringskonto som er aktivert for arbeidsområdetilgang.

Opprett et datasamlebånd for å koble direkte til en brannmuraktivert ADLS Gen2-konto som har aktivert tilgang til klarert arbeidsområde.

Bruk T-SQL COPY-setningen til å innta data i lageret fra en brannmuraktivert ADLS Gen2-konto som har aktivert tilgang til klarert arbeidsområde.

Konfigurere klarert arbeidsområdetilgang i ADLS Gen2

Regel for ressursforekomst via ARM-mal

Du kan konfigurere bestemte Fabric-arbeidsområder for å få tilgang til lagringskontoen basert på arbeidsområdets identitet. Du kan opprette en ressursforekomstregel ved å distribuere en ARM-mal med en ressursforekomstregel. Slik oppretter du en ressursforekomstregel:

Logg på Azure-portalen, og gå til Egendefinert distribusjon.

Velg Bygg din egen mal i redigeringsprogrammet. Hvis du vil ha en eksempelmal for ARM som oppretter en ressursforekomstregel, kan du se EKSEMPEL PÅ ARM-mal.

Opprett ressursforekomstregelen i redigeringsprogrammet. Når du er ferdig, velger du Se gjennom + Opprett.

Angi de nødvendige prosjekt- og forekomstdetaljene på Grunnleggende-fanen som vises. Når du er ferdig, velger du Se gjennom + Opprett.

Se gjennom sammendraget på Se gjennom + Opprett-fanen som vises, og velg deretter Opprett. Regelen sendes inn for distribusjon.

Når distribusjonen er fullført, kan du gå til ressursen.

Merk

- Regler for ressursforekomst for stoffarbeidsområder kan bare opprettes via ARM-maler eller PowerShell. Oppretting gjennom Azure-portalen støttes ikke.

- SubscriptionId "000000000-0000-0000-0000-00000000000" må brukes for Fabric workspace resourceId.

- Du kan få arbeidsområde-ID-en for et Fabric-arbeidsområde gjennom url-adressen for adresselinjen.

Her er et eksempel på en ressursforekomstregel som kan opprettes via ARM-mal. Hvis du vil ha et fullstendig eksempel, kan du se EKSEMPEL PÅ ARM-mal.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Ressursforekomstregel via PowerShell-skript

Du kan opprette en regel for ressursforekomst gjennom PowerShell ved hjelp av følgende skript.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Klarert tjenesteunntak

Hvis du velger det klarerte tjenesteunntaket for en ADLS Gen2-konto som har offentlig nettverkstilgang aktivert fra valgte virtuelle nettverk og IP-adresser, vil Fabric-arbeidsområder med en arbeidsområdeidentitet kunne få tilgang til lagringskontoen. Når det er merket av for unntaksboks for klarert tjeneste, kan alle arbeidsområder i leierens Stoff-kapasiteter som har en arbeidsområdeidentitet, få tilgang til data som er lagret i lagringskontoen.

Denne konfigurasjonen anbefales ikke, og støtte kan bli fjernet i fremtiden. Vi anbefaler at du bruker regler for ressursforekomst til å gi tilgang til bestemte ressurser.

Hvem kan konfigurere lagringskontoer for klarert tjenestetilgang?

En bidragsyter på lagringskontoen (en Azure RBAC-rolle) kan konfigurere regler for ressursforekomst eller klarert tjenesteunntak.

Slik bruker du tilgang til klarert arbeidsområde i Fabric

Det finnes for øyeblikket tre måter å bruke klarert arbeidsområdetilgang på for å få tilgang til dataene fra Fabric på en sikker måte:

Du kan opprette en ny ADLS-snarvei i et Fabric Lakehouse for å begynne å analysere dataene med Spark, SQL og Power BI.

Du kan opprette et datasamlebånd som drar nytte av klarert arbeidsområdetilgang for å få direkte tilgang til en brannmuraktivert ADLS Gen2-konto.

Du kan bruke en T-SQL Copy-setning som utnytter klarert arbeidsområdetilgang til å innta data i et Fabric-lager.

Avsnittene nedenfor viser deg hvordan du bruker disse metodene.

Opprette en OneLake-snarvei til lagringskonto med klarert tilgang til arbeidsområdet

Med arbeidsområdeidentiteten konfigurert i Fabric, og klarert arbeidsområdetilgang aktivert i ADLS Gen2-lagringskontoen, kan du opprette OneLake-snarveier for å få tilgang til dataene fra Fabric. Du oppretter nettopp en ny ADLS-snarvei i et Fabric Lakehouse, og du kan begynne å analysere dataene med Spark, SQL og Power BI.

Forutsetning

- Et stoffarbeidsområde som er knyttet til en stoffkapasitet. Se arbeidsområdeidentitet.

- Opprett en arbeidsområdeidentitet som er knyttet til Fabric-arbeidsområdet.

- Brukerkontoen eller tjenestekontohaveren som brukes til godkjenning i snarveien, skal ha Azure RBAC-roller på lagringskontoen. Hovedstolen må ha en lagrings-BLOB-databidragsyter, lagringsblobdataeier eller lagringsblobdataleserrolle på lagringskontoens omfang sammen med tilgang på mappenivå i beholderen. Tilgang på mappenivå kan gis gjennom en RBAC-rolle på beholdernivå eller gjennom spesifikk tilgang på mappenivå.

- Konfigurer en ressursforekomstregel for lagringskontoen.

Merk

- Eksisterende snarveier i et arbeidsområde som oppfyller forutsetningene, vil automatisk begynne å støtte klarert tjenestetilgang.

- Du må bruke URL-ID-en for DFS for lagringskontoen. Her er et eksempel:

https://StorageAccountName.dfs.core.windows.net

Trinn

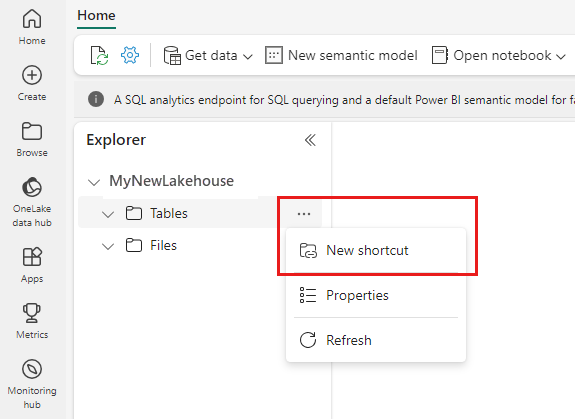

Begynn med å opprette en ny snarvei i et Lakehouse.

Veiviseren ny snarvei åpnes.

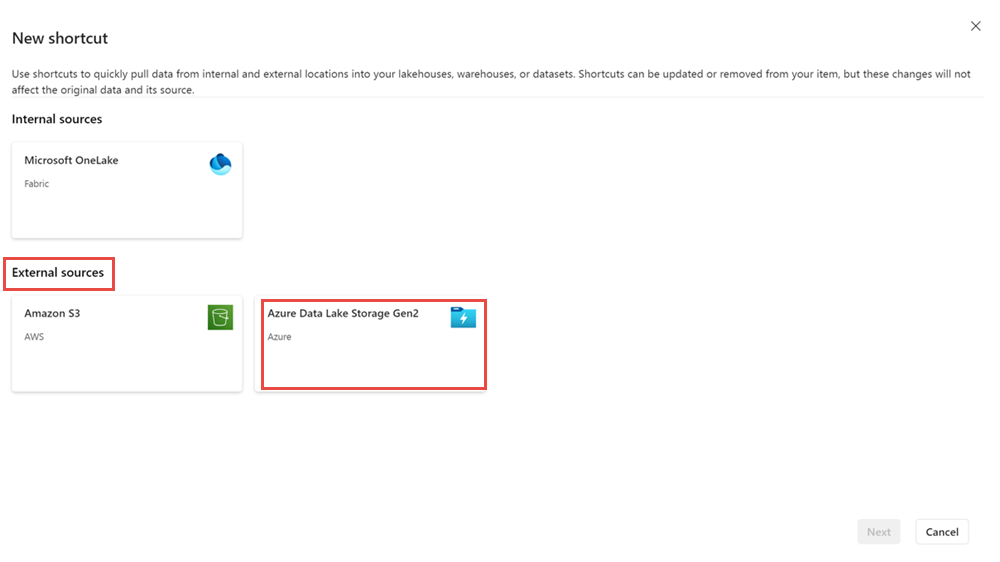

Velg Azure Data Lake Storage Gen2 under Eksterne kilder.

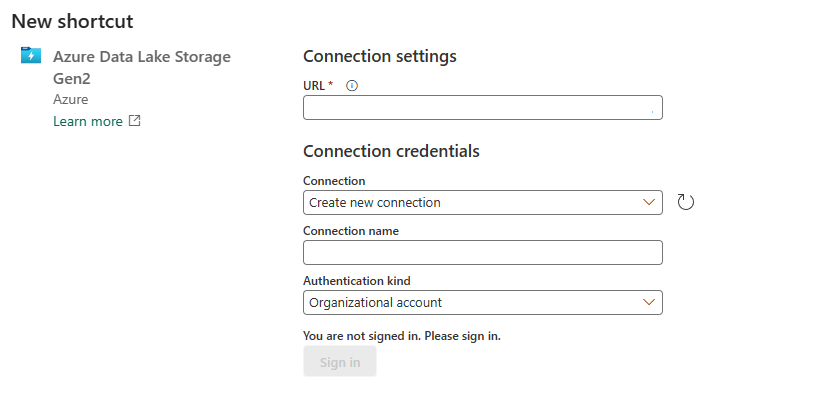

Angi nettadressen til lagringskontoen som er konfigurert med klarert arbeidsområdetilgang, og velg et navn for tilkoblingen. Velg Organisasjonskonto eller Tjenestekontohaver for godkjenningstype.

Når du er ferdig, velger du Neste.

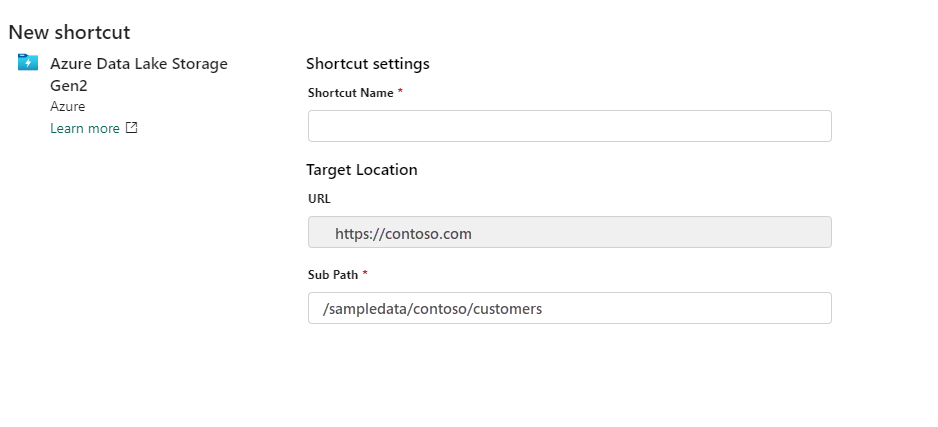

Angi snarveisnavn og underbane.

Når du er ferdig, velger du Opprett.

Snarveien til lakehouse opprettes, og du bør kunne forhåndsvise lagringsdata i snarveien.

Bruk OneLake-snarveien til en lagringskonto med klarert tilgang til arbeidsområdet i Fabric-elementer

Med OneCopy i Fabric får du tilgang til OneLake-snarveiene med klarert tilgang fra alle Fabric-arbeidsbelastninger.

Spark: Du kan bruke Spark til å få tilgang til data fra OneLake-snarveiene. Når snarveier brukes i Spark, vises de som mapper i OneLake. Du trenger bare å referere til mappenavnet for å få tilgang til dataene. Du kan bruke OneLake-snarveien til lagringskontoer med klarert tilgang til arbeidsområdet i Spark-notatblokker.

SQL Analytics-endepunkt: Snarveier som er opprettet i «Tabeller»-delen i lakehouse, er også tilgjengelige i endepunktet for SQL-analyse. Du kan åpne endepunktet for SQL-analyse og spørre etter dataene akkurat som alle andre tabeller.

Datasamlebånd kan få tilgang til administrerte snarveier til lagringskontoer med klarert tilgang til arbeidsområdet. Datasamlebånd kan brukes til å lese fra eller skrive til lagringskontoer via OneLake-snarveier.

Dataflyter v2: Dataflyter Gen2 kan brukes til å få tilgang til administrerte snarveier til lagringskontoer med klarert tilgang til arbeidsområdet. Dataflyter Gen2 kan lese fra eller skrive til lagringskontoer via OneLake-snarveier.

Semantiske modeller og rapporter: Standard semantisk modell som er knyttet til SQL Analytics-endepunktet i et Lakehouse, kan lese administrerte snarveier til lagringskontoer med klarert tilgang til arbeidsområdet. Hvis du vil se de administrerte tabellene i standard semantisk modell, går du til endepunktelementet for SQL-analyse, velger Rapportering og velger Oppdater semantisk modell automatisk.

Du kan også opprette nye semantiske modeller som refererer til tabellsnarveier til lagringskontoer med klarert tilgang til arbeidsområdet. Gå til endepunktet for SQL-analyse, velg Rapportering og velg Ny semantisk modell.

Du kan opprette rapporter over standard semantiske modeller og egendefinerte semantiske modeller.

KQL-database: Du kan også opprette OneLake-snarveier til ADLS Gen2 i en KQL-database. Trinnene for å opprette den administrerte snarveien med klarert tilgang til arbeidsområdet forblir den samme.

Opprette et datasamlebånd til en lagringskonto med klarert tilgang til arbeidsområdet

Med arbeidsområdeidentiteten konfigurert i Fabric og klarert tilgang aktivert i ADLS Gen2-lagringskontoen, kan du opprette datasamlebånd for å få tilgang til dataene dine fra Fabric. Du kan opprette et nytt datasamlebånd for å kopiere data til et Fabric Lakehouse, og deretter kan du begynne å analysere dataene med Spark, SQL og Power BI.

Forutsetning

- Et stoffarbeidsområde som er knyttet til en stoffkapasitet. Se arbeidsområdeidentitet.

- Opprett en arbeidsområdeidentitet som er knyttet til Fabric-arbeidsområdet.

- Brukerkontoen eller tjenestekontohaveren som brukes til å opprette tilkoblingen, skal ha Azure RBAC-roller på lagringskontoen. Hovedstolen må ha en lagrings-BLOB-databidragsyter, lagringsblobdataeier eller lagrings-BLOB-dataleserrolle i lagringskontoomfanget.

- Konfigurer en ressursforekomstregel for lagringskontoen.

Trinn

Start med å velge Hent data i et lakehouse.

Velg Nytt datasamlebånd. Angi et navn for datasamlebåndet, og velg deretter Opprett.

Velg Azure Data Lake Gen2 som datakilde.

Angi nettadressen til lagringskontoen som er konfigurert med klarert arbeidsområdetilgang, og velg et navn for tilkoblingen. Velg Organisasjonskonto eller Tjenestekontohaver for godkjenningstype.

Når du er ferdig, velger du Neste.

Velg filen du vil kopiere til lakehouse.

Når du er ferdig, velger du Neste.

Velg Start dataoverføring umiddelbart på skjermbildet Se gjennom + lagre. Når du er ferdig, velger du Lagre + Kjør.

Når datasamlebåndstatusen endres fra Kø til Vellykket, går du til lakehouse og kontrollerer at datatabellene ble opprettet.

Bruke T-SQL COPY-setningen til å innta data i et lager

Med arbeidsområdeidentiteten konfigurert i Fabric og klarert tilgang aktivert i ADLS Gen2-lagringskontoen , kan du bruke COPY T-SQL-setningen til å innta data i Fabric-lageret. Når dataene er inntatt i lageret, kan du begynne å analysere dataene med SQL og Power BI.

Begrensninger og vurderinger

- Tilgang til klarert arbeidsområde støttes for arbeidsområder i en hvilken som helst Fabric F SKU-kapasitet.

- Du kan bare bruke klarert arbeidsområdetilgang i OneLake-snarveier, datasamlebånd og T-SQL COPY-setningen. Hvis du vil ha sikker tilgang til lagringskontoer fra Fabric Spark, kan du se Administrerte private endepunkter for Fabric.

- Hvis et arbeidsområde med en arbeidsområdeidentitet overføres til en kapasitet som ikke er stoff, eller til en ikke-F SKU Fabric-kapasitet, slutter tilgangen til klarert arbeidsområde å fungere etter en time.

- Eksisterende snarveier som ble opprettet før 10. oktober 2023, støtter ikke klarert tilgang til arbeidsområdet.

- Tilkoblinger for klarert tilgang til arbeidsområdet kan ikke opprettes eller endres i Administrer tilkoblinger og gatewayer.

- Tilkoblinger til brannmuraktiverte lagringskontoer har statusen Frakoblet i Administrer tilkoblinger og gatewayer.

- Hvis du bruker tilkoblinger som støtter klarert arbeidsområdetilgang i andre stoffelementer enn snarveier og datasamlebånd, eller i andre arbeidsområder, fungerer de kanskje ikke.

- Bare organisasjonskonto eller tjenestekontohaver må brukes til godkjenning til lagringskontoer for klarert tilgang til arbeidsområdet.

- Datasamlebånd kan ikke skrive til OneLake-tabellsnarveier på lagringskontoer med klarert tilgang til arbeidsområdet. Dette er en midlertidig begrensning.

- Maksimalt 200 ressursforekomstregler kan konfigureres. Hvis du vil ha mer informasjon, kan du se Azure-abonnementsgrenser og -kvoter – Azure Resource Manager.

- Tilgang til klarert arbeidsområde fungerer bare når offentlig tilgang er aktivert fra valgte virtuelle nettverk og IP-adresser.

- Ressursforekomstregler for stoffarbeidsområder må opprettes via ARM-maler. Ressursforekomstregler som er opprettet gjennom Brukergrensesnittet for Azure-portalen, støttes ikke.

- Eksisterende snarveier i et arbeidsområde som oppfyller forutsetningene, begynner automatisk å støtte klarert tjenestetilgang.

- Hvis organisasjonen har en policy for betinget tilgang til Entra for arbeidsbelastningsidentiteter som inkluderer alle tjenestekontohavere, vil ikke klarert tilgang til arbeidsområdet fungere. I slike tilfeller må du utelate bestemte identiteter for fabric-arbeidsområdet fra policyen for betinget tilgang for arbeidsbelastningsidentiteter.

- Tilgang til klarert arbeidsområde støttes ikke hvis en tjenestekontohaver brukes til å opprette snarvei.

- Tilgang til klarert arbeidsområde er ikke kompatibel med forespørsler på tvers av leier.

Feilsøke problemer med klarert arbeidsområdetilgang

Hvis en snarvei i et lakehouse som retter seg mot en brannmurbeskyttet ADLS Gen2-lagringskonto blir utilgjengelig, kan det skyldes at lakehouse har blitt delt med en bruker som ikke har en administrator-, medlems- eller bidragsyterrolle i arbeidsområdet der lakehouse befinner seg. Dette er et kjent problem. Løsningen er ikke å dele lakehouse med brukere som ikke har en administrator-, medlems- eller bidragsyterrolle i arbeidsområdet.

Eksempel på ARM-mal

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}