Przygotowywanie bezpiecznego majątku w chmurze

W fazie Gotowości do wdrożenia chmury koncentrujesz się na tworzeniu podstaw majątku. Podejście strefy docelowej platformy Microsoft Azure zapewnia przedsiębiorstwom i dużym organizacjom bezpieczniejsze, skalowalne, modułowe wzorce projektowe, które mają być zgodne podczas implementowania ich majątku. Mniejsze organizacje i startupy mogą nie potrzebować poziomu organizacji, który zapewnia podejście strefy docelowej, ale zrozumienie filozofii strefy docelowej może pomóc każdej organizacji strategizować podstawowy projekt i uzyskać wysoki stopień bezpieczeństwa i skalowalności.

Po zdefiniowaniu strategii i planu wdrażania chmury możesz rozpocząć fazę implementacji, projektując podstawy. Skorzystaj z rekomendacji w tym przewodniku, aby upewnić się, że priorytet zabezpieczeń jest priorytetem projektu i implementacji.

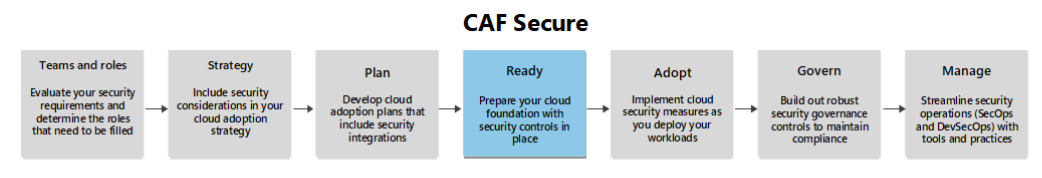

Ten artykuł jest przewodnikiem pomocniczym dla metodologii Gotowe . Opisuje on obszary optymalizacji zabezpieczeń, które należy wziąć pod uwagę podczas przechodzenia przez ten etap w podróży.

Modernizacja stanu zabezpieczeń

Pierwsze kroki implementacji w modernizacji stanu zabezpieczeń to tworzenie strefy docelowej lub podstawy chmury oraz tworzenie lub modernizowanie tożsamości, autoryzacji i platformy dostępu.

Przyjęcie podejścia strefy docelowej: przyjęcie podejścia strefy docelowej lub uwzględnienie zasad projektowania podejścia strefy docelowej w zakresie praktycznym dla danego przypadku użycia umożliwia rozpoczęcie implementacji w zoptymalizowany sposób. W miarę rozwoju majątku w chmurze utrzymanie różnych domen majątku oddzielone pomaga zapewnić bezpieczeństwo całego majątku i zarządzanie nim.

- Jeśli nie planujesz wdrożenia pełnej strefy docelowej przedsiębiorstwa, nadal musisz zrozumieć obszary projektowe i zastosować wskazówki istotne dla twoich przedsiębiorstwa. Należy zastanowić się nad wszystkimi tymi obszarami projektowymi i zaimplementować kontrolki specyficzne dla każdego obszaru, bez względu na sposób tworzenia architektury fundamentu. Na przykład użycie grup zarządzania może pomóc w zarządzaniu infrastrukturą chmury, nawet jeśli składa się tylko z kilku subskrypcji.

Twórz bezpieczne, skalowalne strefy docelowe, które zapewniają kontrolowane środowiska do wdrażania zasobów w chmurze. Te strefy ułatwiają zapewnienie, że zasady zabezpieczeń są stale stosowane i że zasoby są segregowane zgodnie z ich wymaganiami dotyczącymi zabezpieczeń. Szczegółowe wskazówki dotyczące tego tematu można znaleźć w obszarze projektowania zabezpieczeń.

- Nowoczesna tożsamość, autoryzacja i dostęp: na podstawie zasad zero trust, nowoczesne podejście do tożsamości, autoryzacji i dostępu przechodzi od relacji zaufania domyślnie do wyjątku zaufania. Wynika to z tych zasad, że użytkownicy, urządzenia, systemy i aplikacje powinny mieć dostęp tylko do wymaganych zasobów i tylko tak długo, jak to konieczne do spełnienia ich potrzeb. Te same wskazówki dotyczą podstawowych elementów majątku: ściśle kontrolować uprawnienia do subskrypcji, zasobów sieciowych, rozwiązań ładu, platformy zarządzania tożsamościami i dostępem (IAM) oraz dzierżaw, postępując zgodnie z tymi samymi zaleceniami dotyczącymi uruchomionych obciążeń. Szczegółowe wskazówki dotyczące tego tematu można znaleźć w obszarze projektowania zarządzania tożsamościami i dostępem.

Ułatwienia platformy Azure

Akceleratory stref docelowych platformy Azure: firma Microsoft utrzymuje kilka akceleratorów stref docelowych, które są wstępnie pakowane wdrożenia danego typu obciążenia, które można łatwo wdrożyć w strefie docelowej, aby szybko rozpocząć pracę. Obejmują one akceleratory usług Azure Integration Services, Azure Kubernetes Service (AKS), Azure API Management i inne. Zobacz sekcję Scenariusz nowoczesnej platformy aplikacji w dokumentacji przewodnika Cloud Adoption Framework dla platformy Azure, aby zapoznać się z pełną listą akceleratorów i innych tematów związanych z nowoczesnymi zagadnieniami dotyczącymi aplikacji.

Moduł Terraform stref docelowych platformy Azure: możesz zoptymalizować wdrożenia strefy docelowej za pomocą automatyzacji przy użyciu modułu Terraform stref docelowych platformy Azure. Korzystając z potoku ciągłej integracji i ciągłego wdrażania (CI/CD) w celu wdrożenia stref docelowych, możesz upewnić się, że wszystkie strefy docelowe są wdrażane identycznie, ze wszystkimi mechanizmami zabezpieczeń.

Microsoft Entra: Microsoft Entra to rodzina produktów do obsługi tożsamości i dostępu do sieci. Umożliwia organizacjom zaimplementowanie strategii zabezpieczeń Zero Trust i utworzenie sieci szkieletowej zaufania, która weryfikuje tożsamości, weryfikuje warunki dostępu, sprawdza uprawnienia, szyfruje kanały połączeń i monitoruje pod kątem naruszenia zabezpieczeń.

Przygotowanie do gotowości i reagowania na zdarzenia

Po zdefiniowaniu strategii i opracowaniu planu przygotowania i reagowania na zdarzenia możesz rozpocząć implementację. Niezależnie od tego, czy projekt pełnej strefy docelowej przedsiębiorstwa, czy mniejszy projekt podstawowy, segregacja sieci ma kluczowe znaczenie dla utrzymania wysokiego poziomu zabezpieczeń.

Segmentacja sieci: Projektowanie architektury sieci z odpowiednią segmentacją i izolacją, aby zminimalizować powierzchnie ataków i zawierać potencjalne naruszenia. Użyj technik, takich jak wirtualne chmury prywatne ,podsieci i grupy zabezpieczeń, aby zarządzać ruchem i kontrolować go. Szczegółowe wskazówki dotyczące tego tematu można znaleźć w artykule Planowanie segmentacji sieci. Zapoznaj się z pozostałymi przewodnikami zabezpieczeń sieci strefy docelowej platformy Azure. Wskazówki obejmują zalecenia dotyczące łączności przychodzącej i wychodzącej, szyfrowania sieci i inspekcji ruchu.

Ułatwienia platformy Azure

- Azure Virtual WAN: Azure Virtual WAN to usługa sieciowa, która konsoliduje wiele funkcji sieci, zabezpieczeń i routingu w celu zapewnienia jednego interfejsu operacyjnego. Projekt jest architekturą piasty i szprych, która ma skalowalność i wydajność wbudowaną w gałęzie (urządzenia VPN/SD-WAN), użytkowników (klientów azure VPN/OpenVPN/IKEv2), obwodów usługi Azure ExpressRoute i sieci wirtualnych. Podczas implementowania stref docelowych usługa Azure Virtual WAN może pomóc w optymalizacji sieci za pomocą segmentacji i mechanizmów zabezpieczeń.

Przygotowanie do zachowania poufności

W fazie Gotowości przygotowanie obciążeń z punktu widzenia poufności jest procesem zapewnienia, że zasady i standardy zarządzania dostępem i tożsamościami są implementowane i wymuszane. To przygotowanie gwarantuje, że podczas wdrażania obciążeń dane będą domyślnie zabezpieczone. Pamiętaj, aby mieć dobrze zarządzane zasady i standardy dla:

Zasada najniższych uprawnień. Udziel użytkownikom minimalnego dostępu wymaganego do wykonywania swoich zadań.

Kontrola dostępu na podstawie ról (RBAC). Przypisz role i uprawnienia na podstawie obowiązków związanych z zadaniami. Ułatwia to efektywne zarządzanie dostępem i zmniejsza ryzyko nieautoryzowanego dostępu.

Uwierzytelnianie wieloskładnikowe (MFA). Zaimplementuj uwierzytelnianie wieloskładnikowe, aby dodać dodatkową warstwę zabezpieczeń.

Mechanizmy kontroli dostępu warunkowego. Mechanizmy kontroli dostępu warunkowego zapewniają dodatkowe zabezpieczenia, wymuszając zasady na podstawie określonych warunków. Zasady mogą obejmować wymuszanie uwierzytelniania wieloskładnikowego, blokowanie dostępu na podstawie lokalizacji geograficznej i wiele innych scenariuszy. Po wybraniu platformy IAM upewnij się, że dostęp warunkowy jest obsługiwany i że implementacja spełnia Twoje wymagania.

Ułatwienia platformy Azure

- Microsoft Entra Conditional Access to aparat zasad Microsoft Zero Trust. Uwzględnia sygnały z różnych źródeł podczas wymuszania decyzji dotyczących zasad.

Przygotowanie do integralności

Podobnie jak w przypadku przygotowań do poufności, upewnij się, że masz dobrze zarządzane zasady i standardy dotyczące danych i integralności systemu, aby domyślnie wdrażać obciążenia z ulepszonymi zabezpieczeniami. Zdefiniuj zasady i standardy dla następujących obszarów.

Rozwiązania dotyczące zarządzania danymi

Klasyfikacja danych: utwórz strukturę klasyfikacji danych i taksonomię etykiety poufności, która definiuje kategorie wysokiego poziomu ryzyka zabezpieczeń danych. Użyjesz tej taksonomii, aby uprościć wszystko, od spisu danych lub szczegółowych informacji o aktywności, po zarządzanie zasadami, po priorytetyzację badania. Aby uzyskać szczegółowe wskazówki dotyczące tego tematu, zobacz Tworzenie dobrze zaprojektowanej struktury klasyfikacji danych.

Weryfikacja i weryfikacja danych: zainwestuj w narzędzia, które automatyzuje weryfikację i walidację danych, aby zmniejszyć obciążenie inżynierów danych i administratorów oraz zmniejszyć ryzyko błędu ludzkiego.

Zasady tworzenia kopii zapasowych: Zszyfikuj zasady tworzenia kopii zapasowych, aby zapewnić regularne tworzenie kopii zapasowych wszystkich danych. Regularnie testuj kopie zapasowe i przywracanie, aby upewnić się, że kopie zapasowe kończą się powodzeniem i czy dane są poprawne i spójne. Dopasuj te zasady do celów celu czasu odzyskiwania (RTO) organizacji i celu punktu odzyskiwania (RPO).

Silne szyfrowanie: upewnij się, że dostawca usług w chmurze domyślnie szyfruje dane magazynowane i przesyłane. Na platformie Azure dane są szyfrowane na końcu. Aby uzyskać szczegółowe informacje, zobacz Centrum zaufania firmy Microsoft. W przypadku usług używanych w obciążeniach upewnij się, że silne szyfrowanie jest obsługiwane i odpowiednio skonfigurowane pod kątem spełnienia wymagań biznesowych.

Wzorce projektowe integralności systemu

Monitorowanie zabezpieczeń: aby wykryć nieautoryzowane zmiany w systemach w chmurze, należy zaprojektować niezawodną platformę monitorowania zabezpieczeń w ramach ogólnej strategii monitorowania i obserwacji. Aby uzyskać szczegółowe ogólne wskazówki, zobacz sekcję Zarządzanie monitorowaniem metodologii. Aby uzyskać zalecenia dotyczące monitorowania zabezpieczeń, zobacz Przewodnik dotyczący widoczności, automatyzacji i aranżacji zero trustów.

- SIEM i wykrywanie zagrożeń: użyj narzędzi do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) oraz orkiestracji zabezpieczeń, automatyzacji i reagowania (SOAR) oraz narzędzi do wykrywania zagrożeń i wykrywania zagrożeń w celu wykrywania podejrzanych działań i potencjalnych zagrożeń dla infrastruktury.

Zautomatyzowane zarządzanie konfiguracją: zszyfikuj użycie narzędzi do automatyzacji zarządzania konfiguracją. Automatyzacja pomaga zagwarantować, że wszystkie konfiguracje systemu są spójne, wolne od błędu ludzkiego i wymuszane automatycznie.

Automatyczne zarządzanie poprawkami: codify korzystanie z narzędzi do zarządzania aktualizacjami maszyn wirtualnych i zarządzania nimi. Automatyczne stosowanie poprawek pomaga zagwarantować, że wszystkie systemy są regularnie poprawiane i że wersje systemowe są spójne.

Wdrożenia zautomatyzowanej infrastruktury: zszyfikuj użycie infrastruktury jako kodu (IaC) dla wszystkich wdrożeń. Wdróż IaC w ramach potoków ciągłej integracji/ciągłego wdrażania. Zastosuj te same bezpieczne praktyki wdrażania dla wdrożeń IaC, co w przypadku wdrożeń oprogramowania.

Ułatwienia platformy Azure

Usługa Azure Policy i Microsoft Defender dla Chmury współpracują ze sobą, aby ułatwić definiowanie i wymuszanie zasad zabezpieczeń w infrastrukturze chmury. Oba rozwiązania obsługują zarządzanie podstawowymi elementami i zasobami obciążenia.

Usługa Azure Update Manager to natywne rozwiązanie do zarządzania aktualizacjami i poprawkami na platformie Azure. Można ją rozszerzyć na systemy lokalne i systemy z obsługą usługi Arc.

Microsoft Sentinel to rozwiązanie Microsoft SIEM i SOAR. Zapewnia wykrywanie cyberataków, badanie i reagowanie, proaktywne wyszukiwanie zagrożeń oraz kompleksowy widok w całym przedsiębiorstwie.

Przygotowanie do dostępności

Projektowanie obciążeń pod kątem odporności pomaga zapewnić, że firma może wytrzymać awarie i zdarzenia zabezpieczeń, a operacje mogą być kontynuowane, gdy problemy z systemami, których dotyczy problem. Poniższe zalecenia, które są zgodne z zasadami przewodnika Cloud Adoption Framework, mogą pomóc w projektowaniu odpornych obciążeń:

Implementowanie odpornego projektu aplikacji. Wdrażanie wzorców projektowych aplikacji, które zwiększają odporność zarówno na zdarzenia infrastruktury, jak i niezwiązane z infrastrukturą, zgodnie z szerszymi zasadami przewodnika Cloud Adoption Framework. Standaryzacja projektów, które obejmują samonaprawiania i samozachowawcze mechanizmy zapewnienia ciągłej pracy i szybkiego odzyskiwania. Aby uzyskać szczegółowe wskazówki dotyczące odpornych wzorców projektowych, zobacz filar niezawodności dobrze zaprojektowanej struktury.

Wdrażanie architektury bezserwerowej. Używaj technologii bezserwerowych, w tym platformy jako usługi (PaaS), oprogramowania jako usługi (SaaS) i funkcji jako usługi (FaaS), aby zmniejszyć nakład pracy związany z zarządzaniem serwerem, automatycznie skalować zapotrzebowanie i zwiększyć dostępność. Takie podejście obsługuje przewodnik Cloud Adoption Framework z naciskiem na modernizację obciążeń i optymalizowanie wydajności operacyjnej.

Użyj mikrousług i konteneryzacji. Zaimplementuj mikrousługi i konteneryzację, aby uniknąć monolitycznych aplikacji, dzieląc je na mniejsze, niezależne usługi, które można wdrażać i skalować niezależnie. Takie podejście jest zgodne z zasadami przewodnika Cloud Adoption Framework dotyczącymi elastyczności i skalowalności w środowiskach chmury.

Rozdziel usługi. Strategicznie odizolować usługi od siebie, aby zmniejszyć promień wybuchu zdarzeń. Ta strategia pomaga zapewnić, że awarie w jednym składniku nie wpływają na cały system. Obsługuje ona model zapewniania ładu w przewodniku Cloud Adoption Framework, promując niezawodne granice usług i odporność operacyjną.

Włącz automatyczne skalowanie. Upewnij się, że architektura aplikacji obsługuje automatyczne skalowanie w celu obsługi różnych obciążeń, dzięki czemu może zachować dostępność podczas skoków ruchu. Ta praktyka jest zgodna ze wskazówkami przewodnika Cloud Adoption Framework dotyczącymi tworzenia skalowalnych i dynamicznych środowisk w chmurze oraz ułatwia zarządzanie kosztami i przewidywalność.

Zaimplementuj izolację błędów. Zaprojektuj aplikację w celu odizolowania niepowodzeń poszczególnych zadań lub funkcji. Może to pomóc w zapobieganiu powszechnym awariom i poprawić odporność. Takie podejście obsługuje przewodnik Cloud Adoption Framework koncentruje się na tworzeniu niezawodnych i odpornych na błędy systemów.

Zapewnianie wysokiej dostępności. Włączenie wbudowanych mechanizmów nadmiarowości i odzyskiwania po awarii w celu utrzymania ciągłej pracy. Takie podejście obsługuje najlepsze rozwiązania w przewodniku Cloud Adoption Framework dotyczące wysokiej dostępności i planowania ciągłości działania.

Planowanie automatycznego przejścia w tryb failover. Wdrażanie aplikacji w wielu regionach w celu obsługi bezproblemowego przejścia w tryb failover i nieprzerwanej usługi. Takie podejście jest zgodne ze strategią przewodnika Cloud Adoption Framework na potrzeby nadmiarowości geograficznej i odzyskiwania po awarii.

Przygotowanie do utrzymania zabezpieczeń

W fazie Gotowości przygotowanie do długoterminowego utrzymania zabezpieczeń obejmuje zapewnienie, że podstawowe elementy majątku są zgodne z najlepszymi rozwiązaniami w zakresie zabezpieczeń dla początkowych obciążeń, ale są również skalowalne. Dzięki temu można mieć pewność, że wraz ze wzrostem i rozwojem majątku bezpieczeństwo nie zostanie naruszone, a zarządzanie zabezpieczeniami nie stanie się zbyt skomplikowane i uciążliwe. To z kolei pomaga uniknąć niezatwierdzonych zachowań IT. W tym celu w fazie Gotowe zastanów się, jak cele biznesowe dla dłuższego okresu mogą być realizowane bez większych przeprojektowania architektury lub głównych zmian w praktykach operacyjnych. Nawet jeśli zdecydujesz się ustanowić znacznie prostszą podstawę niż projekt strefy docelowej, upewnij się, że możesz przenieść podstawowy projekt do architektury przedsiębiorstwa bez konieczności ponownego wdrażania głównych elementów majątku, takich jak sieci i obciążenia krytyczne. Tworzenie projektu, który może rosnąć wraz ze wzrostem majątku, ale nadal pozostaje bezpieczny, ma kluczowe znaczenie dla sukcesu podróży w chmurze.

Zobacz Przenoszenie istniejącego środowiska platformy Azure do architektury koncepcyjnej strefy docelowej platformy Azure, aby uzyskać zalecenia dotyczące przenoszenia istniejącego śladu platformy Azure do architektury strefy docelowej.