Konfigurowanie kluczy zarządzanych przez klienta na potrzeby systemu plików DBFS za pomocą witryny Azure Portal

Uwaga

Ta funkcja jest dostępna tylko w planie Premium.

Za pomocą witryny Azure Portal możesz skonfigurować własny klucz szyfrowania w celu zaszyfrowania konta magazynu obszaru roboczego. W tym artykule opisano sposób konfigurowania własnego klucza z magazynów usługi Azure Key Vault. Aby uzyskać instrukcje dotyczące używania klucza z zarządzanego modułu HSM usługi Azure Key Vault, zobacz Konfigurowanie kluczy zarządzanych przez klienta modułu HSM dla systemu plików DBFS przy użyciu witryny Azure Portal.

Aby uzyskać więcej informacji na temat kluczy zarządzanych przez klienta dla systemu plików DBFS, zobacz Klucze zarządzane przez klienta dla katalogu głównego systemu plików DBFS.

Tworzenie klucza w usłudze Azure Key Vault

W tej sekcji opisano sposób tworzenia klucza w usłudze Azure Key Vault. Musisz użyć usługi Key Vault, która znajduje się w tej samej dzierżawie identyfikatora Entra firmy Microsoft co obszar roboczy.

Jeśli masz już istniejącą usługę Key Vault w tym samym regionie, możesz pominąć pierwszy krok tej procedury. Należy jednak pamiętać, że jeśli używasz witryny Azure Portal do przypisywania klucza zarządzanego przez klienta na potrzeby szyfrowania głównego systemu DBFS, system włącza właściwości Usuwania nietrwałego i Nie przeczyszczaj domyślnie dla usługi Key Vault. Aby uzyskać więcej informacji na temat tych właściwości, zobacz Omówienie usuwania nietrwałego usługi Azure Key Vault.

Utwórz Key Vault zgodnie z instrukcjami w Szybki start: Set i pobierz klucz z Azure Key Vault przy użyciu portalu Azure.

Obszar roboczy usługi Azure Databricks i usługa Key Vault muszą znajdować się w tym samym regionie i w tej samej dzierżawie identyfikatora Entra firmy Microsoft, ale mogą znajdować się w różnych subskrypcjach.

Utwórz klucz w usłudze Key Vault, kontynuuj wykonywanie instrukcji w przewodniku Szybki start.

Magazyn główny DBFS obsługuje klucze RSA i RSA-HSM o rozmiarach 2048, 3072 i 4096. Aby uzyskać więcej informacji na temat kluczy, zobacz Informacje o kluczach magazynu kluczy).

Po utworzeniu klucza skopiuj i wklej Klucz Identifier do edytora tekstu. Będzie on potrzebny podczas konfigurowania klucza dla usługi Azure Databricks.

Szyfrowanie konta magazynu obszaru roboczego przy użyciu klucza

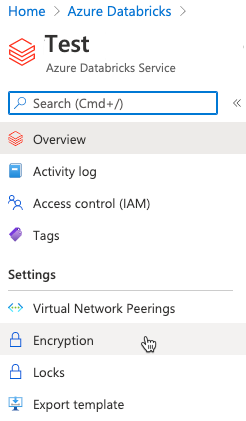

Przejdź do zasobu usługi Azure Databricks w witrynie Azure Portal.

W menu po lewej stronie, w obszarze Ustawienia, selectSzyfrowanie.

Select Użyj własnego klucza, wprowadź klucz Identifieri select subskrypcję , która zawiera klucz. Jeśli nie zostanie podana żadna wersja klucza, zostanie użyta najnowsza wersja klucza. Aby uzyskać powiązane informacje, zobacz artykuł z dokumentacją platformy Azure dotyczący kluczowych wersji.

Kliknij przycisk Zapisz , aby zapisać konfigurację klucza.

Po włączeniu szyfrowania system włącza funkcję usuwania nietrwałego i przeczyszczania w usłudze Key Vault, tworzy tożsamość zarządzaną w katalogu głównym systemu plików DBFS i dodaje zasady dostępu dla tej tożsamości w usłudze Key Vault.

Ponowne generowanie (obracanie) kluczy

Podczas ponownego generowania klucza należy powrócić do strony szyfrowania

Ważne

Jeśli usuniesz klucz używany do szyfrowania, nie będzie można uzyskać dostępu do danych w katalogu głównym systemu plików DBFS. Aby odzyskać usunięte klucze, możesz użyć interfejsów API usługi Azure Key Vault.