Referencja

Dotyczy:![]() tylko wykaz aparatu Unity środowiska Uruchomieniowego

tylko wykaz aparatu Unity środowiska Uruchomieniowego![]() usługi SQL

usługi SQL ![]() databricks usługi Databricks

databricks usługi Databricks

Wykaz aparatu Unity i wbudowany magazyn metadanych Hive usługi Azure Databricks używają domyślnych lokalizacji dla tabel zarządzanych. Wykaz aparatu Unity wprowadza kilka nowych zabezpieczanych obiektów w celu udzielenia uprawnień do zewnętrznych usług w chmurze i danych w magazynie obiektów w chmurze.

-

Obiekt wykazu aparatu Unity używany do abstrakcji długoterminowych poświadczeń od dostawców usług w chmurze i magazynu.

poświadczenie magazynu

Poświadczenia wykazu aparatu Unity używane do uzyskiwania dostępu do lokalizacji zewnętrznych i tabel.

poświadczenie usługi

Ważne

Ta funkcja jest dostępna w publicznej wersji zapoznawczej.

Poświadczenia wykazu aparatu Unity używane do uzyskiwania dostępu do zewnętrznych usług w chmurze za pomocą zestawów SDK dostawcy. Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do zewnętrznych usług w chmurze przy użyciu poświadczeń usługi.

-

Obiekt wykazu aparatu Unity używany do skojarzenia identyfikatora URI magazynu obiektów w chmurze z poświadczeniami magazynu.

-

Tabela wykazu aparatu Unity utworzona w lokalizacji zewnętrznej zarządzanej przez wykaz aparatu Unity.

Referencje

Poświadczenie to zabezpieczany obiekt reprezentujący tożsamość zarządzaną platformy Azure lub jednostkę usługi Microsoft Entra ID.

Po utworzeniu poświadczeń dostęp do niego można przyznać podmiotom zabezpieczeń (użytkownikom i grupom ).

Poświadczenia magazynu są używane głównie do tworzenia lokalizacji zewnętrznych, które mają zakres dostępu do określonej ścieżki magazynu.

Nazwy poświadczeń są niekwalifikowane i muszą być unikatowe w magazynie metadanych.

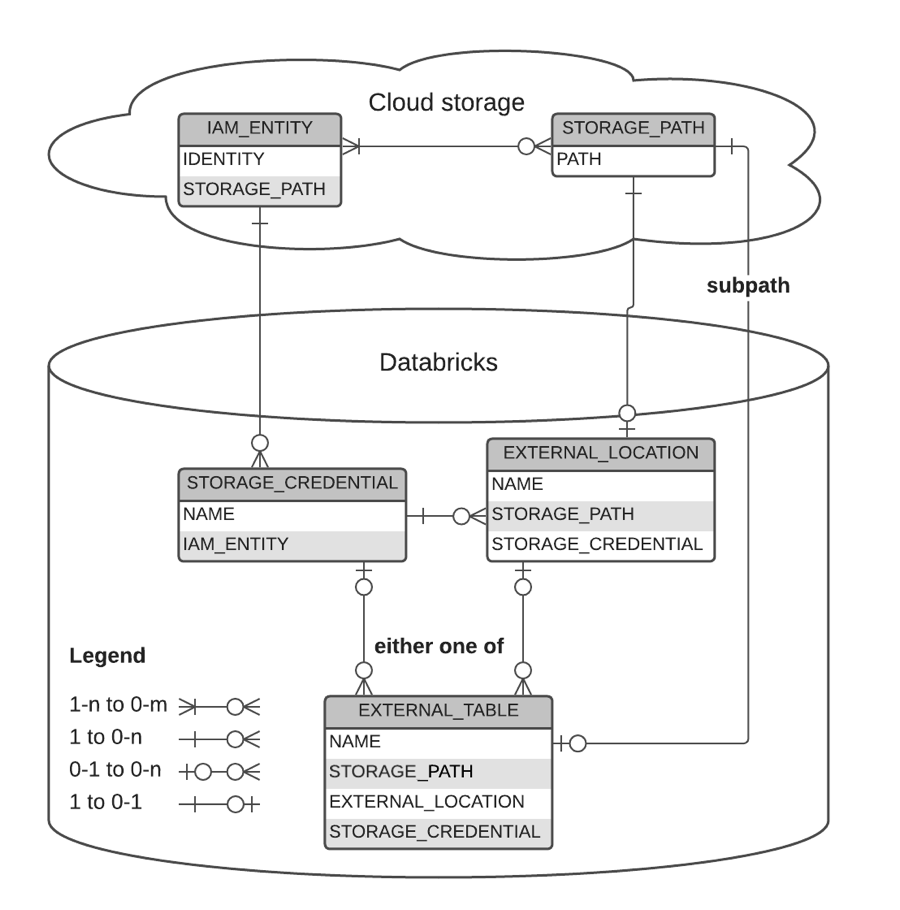

Graficzna reprezentacja relacji

Na poniższym diagramie opisano relację między:

- poświadczenia magazynu

- lokalizacje zewnętrzne

- tabele zewnętrzne

- ścieżki magazynu

- Jednostki IAM

- Konta usług platformy Azure

Przykłady

Za pomocą interfejsu wiersza polecenia utwórz poświadczenia my_azure_storage_cred magazynu dla jednostki usługi Microsoft Entra ID.

databricks storage-credentials create --json '{"name": "my_azure_storage_cred", "azure_service_principal": {"directory_id": "12345678-9abc-def0-1234-56789abcdef0", "application_id": "23456789-9abc-def0-1234-56789abcdef0", "client_secret": "Cli3nt5ecr3t"}}'

Pozostałe polecenia można uruchamiać w programie SQL.

-- Grant access to the storage credential

> GRANT READ FILES ON STORAGE CREDENTIAL my_azure_storage_cred TO ceo;

-- ceo can directly read from any storage path using myazure_storage_cred

> SELECT count(1) FROM `delta`.`abfss://container@storageaccount.dfs.core.windows.net/depts/finance/forecast/somefile` WITH (CREDENTIAL my_azure_storage_cred);

100

> SELECT count(1) FROM `delta`.`abfss://container@storageaccount.dfs.core.windows.net/depts/hr/employees` WITH (CREDENTIAL my_azure_storage_cred);

2017

-- Create an external location on specific path to which `my_azure_storage_cred` has access

> CREATE EXTERNAL LOCATION finance_loc URL 'abfss://container@storageaccount.dfs.core.windows.net/depts/finance'

WITH (CREDENTIAL my_azure_storage_cred)

COMMENT 'finance';