Włączanie usługi Microsoft Defender for Storage (wersja klasyczna)

W tym artykule wyjaśniono, jak włączyć i skonfigurować usługę Microsoft Defender for Storage (klasyczną) w swoich subskrypcjach przy użyciu różnych szablonów, takich jak program PowerShell, interfejs API REST i inne.

Możesz również uaktualnić do nowego planu usługi Microsoft Defender for Storage i korzystać z zaawansowanych funkcji zabezpieczeń, w tym skanowania złośliwego oprogramowania i wykrywania zagrożeń poufnych danych. Skorzystaj z bardziej przewidywalnej i szczegółowej struktury cenowej, która pobiera opłaty za konto magazynu, z dodatkowymi kosztami transakcji o dużej ilości. Ten nowy plan cenowy obejmuje również wszystkie nowe funkcje zabezpieczeń i wykrycia.

Uwaga

Jeśli używasz usługi Defender for Storage (klasycznej) z cennikiem poszczególnych transakcji lub konta magazynu, musisz przeprowadzić migrację do nowego planu usługi Defender for Storage, aby uzyskać dostęp do tych funkcji i cen. Dowiedz się więcej o migracji do nowego planu usługi Defender for Storage.

Usługa Microsoft Defender for Storage to natywna dla platformy Azure warstwa analizy zabezpieczeń, która wykrywa nietypowe i potencjalnie szkodliwe próby uzyskania dostępu do kont magazynu lub wykorzystania ich. Korzysta z zaawansowanych funkcji wykrywania zagrożeń i danych analizy zagrożeń firmy Microsoft w celu zapewnienia kontekstowych alertów zabezpieczeń. Te alerty obejmują również kroki w celu wyeliminowania wykrytych zagrożeń i zapobiegania przyszłym atakom.

Usługa Microsoft Defender for Storage stale analizuje transakcje usług Azure Blob Storage, Azure Data Lake Storage i Azure Files . Po wykryciu potencjalnie złośliwych działań są generowane alerty zabezpieczeń. Alerty są wyświetlane w Microsoft Defender dla Chmury ze szczegółami podejrzanych działań, odpowiednimi krokami badania, akcjami korygowania i zaleceniami dotyczącymi zabezpieczeń.

Analizowane dane telemetryczne usługi Azure Blob Storage obejmują typy operacji, takie jak Get Blob, Put Blob, Get Container ACL, List Blobs i Get Blob Properties. Przykłady analizowanych typów operacji usługi Azure Files obejmują pobieranie plików, tworzenie plików, wyświetlanie listy plików, pobieranie właściwości pliku i umieszczanie zakresu.

Usługa Defender for Storage klasyczna nie uzyskuje dostępu do danych konta magazynu i nie ma wpływu na jej wydajność.

Dowiedz się więcej o korzyściach, funkcjach i ograniczeniach usługi Defender for Storage. Więcej informacji na temat usługi Defender for Storage można również dowiedzieć się w odcinku usługi Defender for Storage Defender dla Chmury w serii wideo Field.

Dostępność

| Aspekt | Szczegóły |

|---|---|

| Stan wydania: | Ogólna dostępność |

| Cennik: | Opłaty za usługę Microsoft Defender for Storage są naliczane, jak pokazano w szczegółach cennika i w planach usługi Defender w witrynie Azure Portal |

| Typy chronionych magazynów: | Blob Storage (Standardowa/Premium StorageV2, blokowe obiekty blob) Azure Files (za pośrednictwem interfejsu API REST i protokołu SMB) Azure Data Lake Storage Gen2 (konta w warstwie Standardowa/Premium z włączonymi hierarchicznymi przestrzeniami nazw) |

| Chmury: |

Konfigurowanie usługi Microsoft Defender for Storage (wersja klasyczna)

Konfigurowanie cen poszczególnych transakcji dla subskrypcji

W przypadku cen usługi Defender for Storage za transakcję zalecamy włączenie usługi Defender for Storage dla każdej subskrypcji, aby wszystkie istniejące i nowe konta magazynu zostały chronione. Jeśli chcesz chronić tylko określone konta, skonfiguruj usługę Defender for Storage dla każdego konta.

Usługę Microsoft Defender for Storage można skonfigurować na kilka sposobów:

- Szablon narzędzia Terraform

- Szablon Bicep

- Szablon usługi ARM

- Program PowerShell

- Interfejs wiersza polecenia platformy Azure

- Interfejs API REST

Szablon narzędzia Terraform

Aby włączyć usługę Microsoft Defender for Storage na poziomie subskrypcji z cenami dla poszczególnych transakcji przy użyciu szablonu programu Terraform, dodaj ten fragment kodu do szablonu przy użyciu identyfikatora subskrypcji jako parent_id wartości:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

Aby wyłączyć plan, ustaw pricingTier wartość właściwości na Free i usuń subPlan właściwość.

Dowiedz się więcej o dokumentacji interfejsu AzAPI szablonu usługi ARM.

Szablon Bicep

Aby włączyć usługę Microsoft Defender for Storage na poziomie subskrypcji z cenami dla poszczególnych transakcji przy użyciu aplikacji Bicep, dodaj następujący kod do szablonu Bicep:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

Aby wyłączyć plan, ustaw pricingTier wartość właściwości na Free i usuń subPlan właściwość.

Dowiedz się więcej o dokumentacji interfejsu AzAPI szablonu Bicep.

Szablon ARM

Aby włączyć usługę Microsoft Defender for Storage na poziomie subskrypcji z cenami dla poszczególnych transakcji przy użyciu szablonu usługi ARM, dodaj ten fragment kodu JSON do sekcji zasobów szablonu usługi ARM:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Aby wyłączyć plan, ustaw pricingTier wartość właściwości na Free i usuń subPlan właściwość.

Dowiedz się więcej o dokumentacji interfejsu AzAPI szablonu usługi ARM.

PowerShell

Aby włączyć usługę Microsoft Defender for Storage na poziomie subskrypcji z cenami dla poszczególnych transakcji przy użyciu programu PowerShell:

Jeśli jeszcze go nie masz, zainstaluj moduł Azure Az programu PowerShell.

Connect-AzAccountUżyj polecenia cmdlet , aby zalogować się do konta platformy Azure. Dowiedz się więcej na temat logowania się na platformie Azure przy użyciu programu Azure PowerShell.Użyj tych poleceń, aby zarejestrować subskrypcję w dostawcy zasobów Microsoft Defender dla Chmury:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'Zastąp

<subscriptionId>ciąg identyfikatorem subskrypcji.Włącz usługę Microsoft Defender for Storage dla subskrypcji za

Set-AzSecurityPricingpomocą polecenia cmdlet :Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

Napiwek

Możesz użyć GetAzSecurityPricing (Az_Security), aby wyświetlić wszystkie plany Defender dla Chmury, które są włączone dla subskrypcji.

Aby wyłączyć plan, ustaw -PricingTier wartość właściwości na Free.

Dowiedz się więcej na temat korzystania z programu PowerShell z Microsoft Defender dla Chmury.

Interfejs wiersza polecenia platformy Azure

Aby włączyć usługę Microsoft Defender for Storage na poziomie subskrypcji z cenami dla poszczególnych transakcji przy użyciu interfejsu wiersza polecenia platformy Azure:

Jeśli jeszcze go nie masz, zainstaluj interfejs wiersza polecenia platformy Azure.

az loginUżyj polecenia , aby zalogować się do konta platformy Azure. Dowiedz się więcej na temat logowania się do platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure.Użyj tych poleceń, aby ustawić identyfikator subskrypcji i nazwę:

az account set --subscription "<subscriptionId or name>"Zastąp

<subscriptionId>ciąg identyfikatorem subskrypcji.Włącz usługę Microsoft Defender for Storage dla subskrypcji za

az security pricing createpomocą polecenia :az security pricing create -n StorageAccounts --tier "standard"

Napiwek

Możesz użyć az security pricing show polecenia , aby wyświetlić wszystkie plany Defender dla Chmury, które są włączone dla subskrypcji.

Aby wyłączyć plan, ustaw -tier wartość właściwości na free.

Dowiedz się więcej o poleceniu az security pricing create .

Interfejs API REST

Aby włączyć usługę Microsoft Defender for Storage na poziomie subskrypcji z cenami dla poszczególnych transakcji przy użyciu interfejsu API REST Microsoft Defender dla Chmury, utwórz żądanie PUT z tym punktem końcowym i treścią:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Zastąp {subscriptionId} ciąg identyfikatorem subskrypcji.

Aby wyłączyć plan, ustaw -pricingTier wartość właściwości na Free i usuń subPlan parametr .

Dowiedz się więcej o aktualizowaniu planów usługi Defender przy użyciu interfejsu API REST w protokole HTTP, Java, Go i języku JavaScript.

Konfigurowanie cen dla poszczególnych transakcji dla konta magazynu

Usługę Microsoft Defender for Storage można skonfigurować przy użyciu cen poszczególnych transakcji na kontach na kilka sposobów:

Szablon ARM

Aby włączyć usługę Microsoft Defender for Storage dla określonego konta magazynu z cenami dla poszczególnych transakcji przy użyciu szablonu usługi ARM, użyj przygotowanego szablonu platformy Azure.

Jeśli chcesz wyłączyć usługę Defender for Storage na koncie:

- Zaloguj się w witrynie Azure Portal.

- Przejdź do swojego konta magazynu.

- W sekcji Zabezpieczenia i sieć w menu Konto magazynu wybierz pozycję Microsoft Defender dla Chmury.

- Wybierz opcję Wyłącz.

PowerShell

Aby włączyć usługę Microsoft Defender dla magazynu dla określonego konta magazynu z cenami dla poszczególnych transakcji przy użyciu programu PowerShell:

Jeśli jeszcze go nie masz, zainstaluj moduł Azure Az programu PowerShell.

Użyj polecenia cmdlet Connect-AzAccount, aby zalogować się do konta platformy Azure. Dowiedz się więcej na temat logowania się na platformie Azure przy użyciu programu Azure PowerShell.

Włącz usługę Microsoft Defender for Storage dla żądanego konta magazynu za

Enable-AzSecurityAdvancedThreatProtectionpomocą polecenia cmdlet :Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"Zastąp

<subscriptionId>wartości ,<resource-group>i<storage-account>wartościami środowiska.

Jeśli chcesz wyłączyć cennik poszczególnych transakcji dla określonego konta magazynu, użyj Disable-AzSecurityAdvancedThreatProtection polecenia cmdlet :

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

Dowiedz się więcej na temat korzystania z programu PowerShell z Microsoft Defender dla Chmury.

Interfejs wiersza polecenia platformy Azure

Aby włączyć usługę Microsoft Defender dla magazynu dla określonego konta magazynu z cenami na transakcje przy użyciu interfejsu wiersza polecenia platformy Azure:

Jeśli jeszcze go nie masz, zainstaluj interfejs wiersza polecenia platformy Azure.

az loginUżyj polecenia , aby zalogować się do konta platformy Azure. Dowiedz się więcej na temat logowania się do platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure.Włącz usługę Microsoft Defender for Storage dla subskrypcji za

az security atp storage updatepomocą polecenia :az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

Napiwek

Możesz użyć az security atp storage show polecenia , aby sprawdzić, czy usługa Defender for Storage jest włączona na koncie.

Aby wyłączyć usługę Microsoft Defender for Storage dla subskrypcji, użyj az security atp storage update polecenia :

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

Dowiedz się więcej o poleceniu az security atp storage .

Wykluczanie konta magazynu z chronionej subskrypcji w ramach planu transakcji

Po włączeniu usługi Microsoft Defender for Storage w ramach subskrypcji dla cen poszczególnych transakcji wszystkie bieżące i przyszłe konta usługi Azure Storage w ramach tej subskrypcji są chronione. Określone konta magazynu można wykluczyć z ochrony usługi Defender for Storage przy użyciu witryny Azure Portal, programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

Zalecamy włączenie usługi Defender for Storage w całej subskrypcji w celu ochrony wszystkich istniejących i przyszłych kont magazynu. Jednak w niektórych przypadkach użytkownicy chcą wykluczyć określone konta magazynu z ochrony usługi Defender.

Wykluczenie kont magazynu z chronionych subskrypcji wymaga:

- Dodaj tag, aby zablokować dziedziczenie włączania subskrypcji.

- Wyłącz usługę Defender for Storage (klasyczną).

Uwaga

Rozważ uaktualnienie do nowego planu usługi Defender for Storage, jeśli masz konta magazynu, które chcesz wykluczyć z klasycznego planu usługi Defender for Storage. Nie tylko zaoszczędzisz na kosztach kont z dużą liczbą transakcji, ale uzyskasz również dostęp do rozszerzonych funkcji zabezpieczeń. Dowiedz się więcej o korzyściach związanych z migracją do nowego planu.

Wykluczone konta magazynu w klasycznej usłudze Defender for Storage nie są automatycznie wykluczane podczas migracji do nowego planu.

Wykluczanie ochrony konta usługi Azure Storage w subskrypcji z cennikiem poszczególnych transakcji

Aby wykluczyć konto usługi Azure Storage z usługi Microsoft Defender for Storage (wersja klasyczna), możesz użyć:

Używanie programu PowerShell do wykluczania konta usługi Azure Storage

Jeśli nie masz zainstalowanego modułu Azure Az programu PowerShell, zainstaluj go, korzystając z instrukcji z dokumentacji programu Azure PowerShell.

Za pomocą uwierzytelnionego konta nawiąż połączenie z platformą

Connect-AzAccountAzure za pomocą polecenia cmdlet , jak wyjaśniono w artykule Logowanie się przy użyciu programu Azure PowerShell.Zdefiniuj tag AzDefenderPlanAutoEnable na koncie magazynu za

Update-AzTagpomocą polecenia cmdlet (zastąp wartość ResourceId identyfikatorem zasobu odpowiedniego konta magazynu):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation MergeJeśli pominiesz ten etap, zasoby bez tagów będą nadal otrzymywać codzienne aktualizacje z zasad włączania poziomu subskrypcji. Te zasady ponownie włączają usługę Defender for Storage na koncie. Dowiedz się więcej o tagach w temacie Używanie tagów do organizowania zasobów platformy Azure i hierarchii zarządzania.

Wyłącz usługę Microsoft Defender for Storage dla odpowiedniego konta w odpowiedniej subskrypcji za

Disable-AzSecurityAdvancedThreatProtectionpomocą polecenia cmdlet (przy użyciu tego samego identyfikatora zasobu):Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>

Używanie interfejsu wiersza polecenia platformy Azure do wykluczania konta usługi Azure Storage

Jeśli nie masz zainstalowanego interfejsu wiersza polecenia platformy Azure, zainstaluj go, korzystając z instrukcji z dokumentacji interfejsu wiersza polecenia platformy Azure.

Korzystając z uwierzytelnionego konta, połącz się z platformą Azure za pomocą polecenia opisanego

loginw temacie Logowanie za pomocą interfejsu wiersza polecenia platformy Azure i wprowadź poświadczenia konta po wyświetleniu monitu:az loginZdefiniuj tag AzDefenderPlanAutoEnable na koncie magazynu za

tag updatepomocą polecenia (zastąp wartość ResourceId identyfikatorem zasobu odpowiedniego konta magazynu):az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offJeśli pominiesz ten etap, zasoby bez tagów będą nadal otrzymywać codzienne aktualizacje z zasad włączania poziomu subskrypcji. Te zasady ponownie włączają usługę Defender for Storage na koncie.

Napiwek

Dowiedz się więcej o tagach w narzędziu az tag.

Wyłącz usługę Microsoft Defender for Storage dla żądanego konta w odpowiedniej subskrypcji za

security atp storagepomocą polecenia (przy użyciu tego samego identyfikatora zasobu):az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled false

Wykluczanie konta usługi Azure Databricks Storage

Wykluczanie aktywnego obszaru roboczego usługi Databricks

Usługa Microsoft Defender for Storage może wykluczyć określone aktywne konta magazynu obszaru roboczego usługi Databricks, gdy plan jest już włączony w ramach subskrypcji.

Aby wykluczyć aktywny obszar roboczy usługi Databricks:

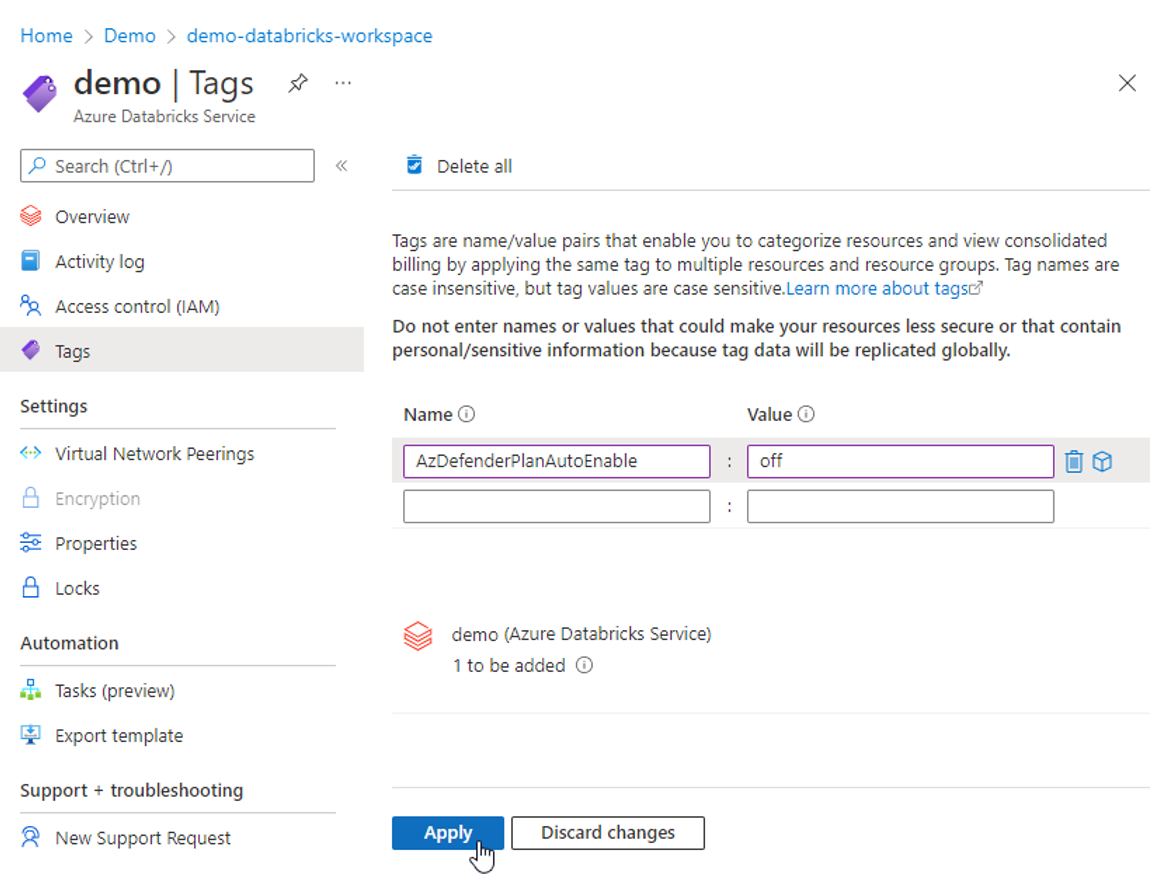

Zaloguj się w witrynie Azure Portal.

Przejdź do obszaru Tagi usługi Azure Databricks>

Your Databricks workspace>.W polu Nazwa wprowadź wartość

AzDefenderPlanAutoEnable.W polu Wartość wprowadź,

offa następnie wybierz pozycję Zastosuj.

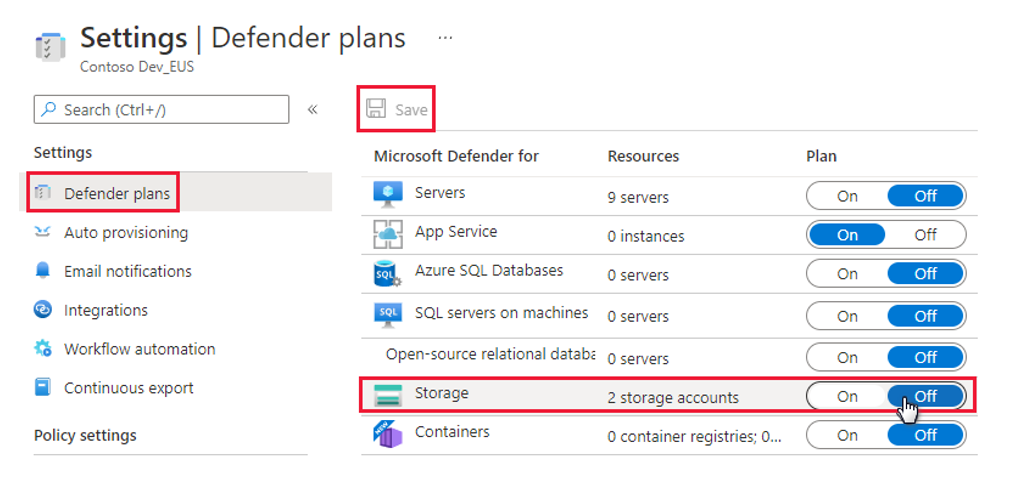

Przejdź do Microsoft Defender dla Chmury> Ustawienia>

Your subscriptionśrodowiska.Wyłącz plan usługi Defender for Storage i wybierz pozycję Zapisz.

Włącz ponownie usługę Defender for Storage (klasyczną) przy użyciu jednej z obsługiwanych metod (nie można włączyć klasycznej usługi Defender for Storage w witrynie Azure Portal).

Tagi są dziedziczone przez konto magazynu obszaru roboczego usługi Databricks i uniemożliwiają włączenie usługi Defender for Storage.

Uwaga

Tagów nie można dodać bezpośrednio do konta usługi Databricks Storage ani zarządzanej grupy zasobów.

Zapobieganie automatycznemu publikowaniu na nowym koncie magazynu obszaru roboczego usługi Databricks

Podczas tworzenia nowego obszaru roboczego usługi Databricks możesz dodać tag uniemożliwiający automatyczne włączenie konta usługi Microsoft Defender for Storage.

Aby zapobiec automatycznemu włączaniu na nowym koncie magazynu obszaru roboczego usługi Databricks:

Wykonaj następujące kroki , aby utworzyć nowy obszar roboczy usługi Azure Databricks.

Na karcie Tagi wprowadź tag o nazwie

AzDefenderPlanAutoEnable.Wprowadź wartość

off.

Postępuj zgodnie z instrukcjami, aby utworzyć nowy obszar roboczy usługi Azure Databricks.

Konto usługi Microsoft Defender for Storage dziedziczy tag obszaru roboczego usługi Databricks, co uniemożliwia automatyczne włączenie usługi Defender for Storage.

Następne kroki

- Zapoznaj się z alertami dotyczącymi usługi Azure Storage

- Dowiedz się więcej o funkcjach i korzyściach usługi Defender for Storage

- Zapoznaj się z typowymi pytaniami dotyczącymi klasycznej usługi Defender for Storage.