Konfigurowanie protokołu HTTPS w domenie niestandardowej usługi Azure Front Door (klasycznej)

Ważne

Usługa Azure Front Door (klasyczna) zostanie wycofana 31 marca 2027 r. Aby uniknąć zakłóceń w działaniu usługi, należy przeprowadzić migrację profilów usługi Azure Front Door (wersja klasyczna) do warstwy Azure Front Door Standard lub Premium do marca 2027 r. Aby uzyskać więcej informacji, zobacz Wycofywanie usługi Azure Front Door (wersja klasyczna).

W tym artykule wyjaśniono, jak włączyć protokół HTTPS dla domeny niestandardowej skojarzonej z usługą Front Door (klasyczną). Użycie protokołu HTTPS w domenie niestandardowej (na przykład https://www.contoso.com) zapewnia bezpieczną transmisję danych za pośrednictwem szyfrowania TLS/SSL. Gdy przeglądarka internetowa łączy się z witryną internetową przy użyciu protokołu HTTPS, weryfikuje certyfikat zabezpieczeń witryny internetowej i weryfikuje jego legitymację, zapewniając bezpieczeństwo i ochronę aplikacji internetowych przed złośliwymi atakami.

Usługa Azure Front Door domyślnie obsługuje protokół HTTPS na domyślnej nazwie hosta (na przykład https://contoso.azurefd.net). Należy jednak włączyć protokół HTTPS oddzielnie dla domen niestandardowych, takich jak www.contoso.com.

Kluczowe atrybuty niestandardowej funkcji HTTPS obejmują:

- Brak dodatkowych kosztów: brak kosztów pozyskiwania, odnawiania certyfikatu ani ruchu HTTPS.

- Proste włączanie: jedno wybranie aprowizacji za pośrednictwem witryny Azure Portal, interfejsu API REST lub innych narzędzi deweloperskich.

- Kompletne zarządzanie certyfikatami: Automatyczne zaopatrzenie certyfikatów i odnawianie, eliminując ryzyko przerwy w działaniu usługi z powodu wygasłych certyfikatów.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Włącz protokół HTTPS w domenie niestandardowej.

- Użyj certyfikatu zarządzanego przez usługę AFD.

- Użyj własnego certyfikatu TLS/SSL.

- Weryfikowanie domeny

- Wyłącz protokół HTTPS w domenie niestandardowej.

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz usługę Front Door z co najmniej jedną domeną niestandardową dołączoną. Aby uzyskać więcej informacji, zobacz Samouczek: dodawanie do usługi Front Door domeny niestandardowej.

Certyfikat TLS/SSL

Aby włączyć protokół HTTPS w domenie niestandardowej usługi Front Door (klasycznej), potrzebny jest certyfikat TLS/SSL. Możesz użyć certyfikatu zarządzanego przez usługę Azure Front Door lub własnego certyfikatu.

Opcja 1 (ustawienie domyślne): użycie certyfikatu zarządzanego przez usługę Front Door

Korzystanie z certyfikatu zarządzanego przez usługę Azure Front Door umożliwia włączenie protokołu HTTPS z kilkoma zmianami ustawień. Usługa Azure Front Door obsługuje wszystkie zadania zarządzania certyfikatami, w tym zaopatrzenie i odnawianie. Jeśli domena niestandardowa jest już mapowana na domyślny host frontonu usługi Front Door ({hostname}.azurefd.net), nie jest wymagana żadna dalsza akcja. W przeciwnym razie musisz zweryfikować własność domeny za pośrednictwem poczty e-mail.

Aby włączyć protokół HTTPS w domenie niestandardowej:

W witrynie Azure Portal przejdź do profilu usługi Front Door .

Wybierz domenę niestandardową, dla której chcesz włączyć protokół HTTPS z listy hostów frontonu.

W obszarze Niestandardowy protokół HTTPS wybierz pozycję Włączone i wybierz pozycję Zarządzane przez usługę Front Door jako źródło certyfikatu.

Wybierz pozycję Zapisz.

Przejdź do kroku Weryfikowanie domeny.

Uwaga

- Limit znaków 64 firmy DigiCert jest wymuszany dla certyfikatów zarządzanych przez usługę Azure Front Door. Walidacja zakończy się niepowodzeniem, jeśli ten limit zostanie przekroczony.

- Włączanie protokołu HTTPS za pośrednictwem certyfikatu zarządzanego usługi Front Door nie jest obsługiwane w przypadku domen wierzchołka/katalogu głównego (np. contoso.com). Użyj własnego certyfikatu w tym scenariuszu (zobacz Opcję 2).

Opcja 2: użycie własnego certyfikatu

Możesz użyć własnego certyfikatu za pośrednictwem integracji z usługą Azure Key Vault. Upewnij się, że certyfikat pochodzi z listy zaufanych urzędów certyfikacji firmy Microsoft i ma pełny łańcuch certyfikatów.

Przygotowanie własnego magazynu kluczy i certyfikat

- Utwórz konto magazynu kluczy w tej samej subskrypcji platformy Azure co usługa Front Door.

- Skonfiguruj magazyn kluczy, aby zezwolić zaufanym usługi firmy Microsoft na obejście zapory, jeśli są włączone ograniczenia dostępu do sieci.

- Użyj modelu uprawnień zasad dostępu usługi Key Vault.

- Przekaż certyfikat jako obiekt certyfikatu, a nie wpis tajny.

Uwaga

Usługa Front Door nie obsługuje certyfikatów z algorytmami kryptografii krzywej eliptycznej (EC). Certyfikat musi mieć pełny łańcuch certyfikatów z certyfikatami liścia i certyfikatów pośrednich, a główny urząd certyfikacji musi być częścią listy zaufanych urzędów certyfikacji firmy Microsoft.

Zarejestruj usługę Azure Front Door

Zarejestruj jednostkę usługi Azure Front Door w identyfikatorze entra firmy Microsoft przy użyciu programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Azure PowerShell

Zainstaluj program Azure PowerShell w razie potrzeby.

Uruchom następujące polecenie:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Interfejs wiersza polecenia platformy Azure

W razie potrzeby zainstaluj interfejs wiersza polecenia platformy Azure.

Uruchom następujące polecenie:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Udziel usłudze Azure Front Door dostępu do magazynu kluczy

Na koncie magazynu kluczy wybierz pozycję Zasady dostępu.

Wybierz pozycję Utwórz, aby utworzyć nowe zasady dostępu.

W obszarze Uprawnienia wpisu tajnego wybierz pozycję Pobierz.

W obszarze Uprawnienia certyfikatu wybierz pozycję Pobierz.

W obszarze Wybierz podmiot zabezpieczeń wyszukaj ciąg ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 i wybierz pozycję Microsoft.Azure.Frontdoor. Wybierz Dalej.

Wybierz pozycję Dalej w obszarze Aplikacja.

Wybierz pozycję Utwórz w obszarze Przeglądanie i tworzenie.

Uwaga

Jeśli magazyn kluczy ma ograniczenia dostępu do sieci, zezwól na dostęp do magazynu kluczy zaufanym usługi firmy Microsoft.

Wybierz certyfikat do wdrożenia dla usługi Azure Front Door

Wróć do usługi Front Door w portalu.

Wybierz domenę niestandardową, dla której chcesz włączyć protokół HTTPS.

W obszarze Typ zarządzania certyfikatami wybierz pozycję Użyj własnego certyfikatu.

Wybierz magazyn kluczy, wpis tajny i wersję wpisu tajnego.

Uwaga

Aby włączyć automatyczną rotację certyfikatów, ustaw wersję wpisu tajnego na "Latest". Jeśli wybrano określoną wersję, należy ją ręcznie zaktualizować do rotacji certyfikatów.

Ostrzeżenie

Upewnij się, że jednostka usługi ma uprawnienia GET w usłudze Key Vault. Aby wyświetlić certyfikat na liście rozwijanej portalu, konto użytkownika musi mieć uprawnienia LIST i GET w usłudze Key Vault.

W przypadku korzystania z własnego certyfikatu weryfikacja domeny nie jest wymagana. Przejdź do sekcji Oczekiwanie na propagację.

Weryfikowanie domeny

Jeśli domena niestandardowa jest mapowana na niestandardowy punkt końcowy z rekordem CNAME lub używasz własnego certyfikatu, przejdź do domeny niestandardowej jest mapowana na usługę Front Door. W przeciwnym razie postępuj zgodnie z instrukcjami w domenie niestandardowej nie jest mapowany na usługę Front Door.

Domena niestandardowa została zamapowana do usługi Front Door według rekordu CNAME

Jeśli rekord CNAME nadal istnieje i nie zawiera poddomeny afdverify, firma DigiCert automatycznie weryfikuje własność domeny niestandardowej.

Rekord CNAME powinien mieć następujący format:

| Nazwisko | Typ | Wartość |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Aby uzyskać więcej informacji na temat rekordów CNAME, zobacz Tworzenie rekordu DNS CNAME.

Jeśli rekord CNAME jest poprawny, firma DigiCert automatycznie weryfikuje domenę niestandardową i tworzy dedykowany certyfikat. Certyfikat jest ważny przez jeden rok i autorenews przed jego wygaśnięciem. Przejdź do sekcji Oczekiwanie na propagację.

Uwaga

Jeśli u swojego dostawcy DNS masz rekord autoryzacji urzędu certyfikacji (CAA, Certificate Authority Authorization), musi on zawierać firmę DigiCert jako prawidłowy urząd certyfikacji. Aby uzyskać więcej informacji, zobacz Zarządzanie rekordami CAA.

Domena niestandardowa nie jest mapowana na usługę Front Door

Jeśli wpis rekordu CNAME dla punktu końcowego już nie istnieje lub zawiera domenę podrzędną afdverify, postępuj zgodnie z tymi instrukcjami.

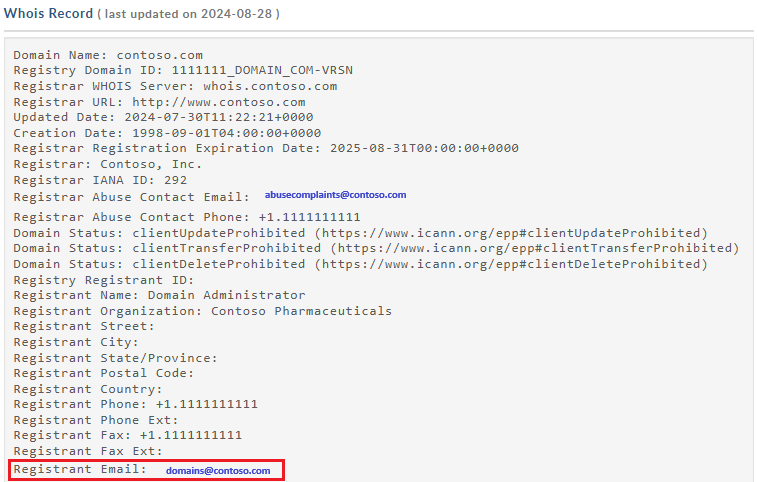

Po włączeniu protokołu HTTPS w domenie niestandardowej firma DigiCert weryfikuje własność, kontaktując się z podmiotem rejestrującym domeny za pośrednictwem poczty e-mail lub telefonu wymienionego w rejestracji WHOIS. Należy ukończyć walidację domeny w ciągu sześciu dni roboczych. Weryfikacja domeny DigiCert działa na poziomie poddomeny.

Firma DigiCert wysyła również wiadomość e-mail weryfikacyjną na następujące adresy, jeśli informacje rejestru WHOIS są prywatne:

- admin@<nazwa-domeny.com>

- administrator@<nazwa-domeny.com>

- webmaster@<nazwa-domeny.com>

- hostmaster@<nazwa-domeny.com>

- postmaster@<nazwa-domeny.com>

Powinna zostać wyświetlona wiadomość e-mail z prośbą o zatwierdzenie żądania. Jeśli w ciągu 24 godzin nie otrzymasz wiadomości e-mail, skontaktuj się z działem pomocy technicznej firmy Microsoft.

Po zatwierdzeniu firma DigiCert kończy tworzenie certyfikatu. Certyfikat jest ważny przez jeden rok i autorenews, jeśli rekord CNAME jest mapowany na domyślną nazwę hosta usługi Azure Front Door.

Uwaga

Autorenewal certyfikatu zarządzanego wymaga, aby domena niestandardowa została bezpośrednio zamapowana na domyślną nazwę hosta usługi Front Door azurefd.net przez rekord CNAME.

Oczekiwanie na propagację

Po weryfikacji domeny aktywowanie funkcji HTTPS domeny niestandardowej może potrwać do 6–8 godzin. Po zakończeniu stan niestandardowego protokołu HTTPS w witrynie Azure Portal ma wartość Włączone.

Postęp operacji

W poniższej tabeli przedstawiono postęp operacji podczas włączania protokołu HTTPS:

| Krok operacji | Szczegóły kroku podrzędnego operacji |

|---|---|

| 1. Przesyłanie żądania | Przesyłanie żądania |

| Trwa przesyłanie żądania HTTPS. | |

| Twoje żądanie HTTPS zostało pomyślnie przesłane. | |

| 2. Weryfikacja domeny | Domena jest automatycznie weryfikowana, jeśli rekord CNAME jest mapowany na domyślny host frontonu .azurefd.net. W przeciwnym razie żądanie weryfikacji jest wysyłane do poczty e-mail wymienionej w rekordzie rejestracji domeny (registrant WHOIS). Jak najszybciej zweryfikuj domenę. |

| Własność domeny została pomyślnie zweryfikowana. | |

| Żądanie weryfikacji własności domeny wygasło (klient prawdopodobnie nie odpowiedział w ciągu sześciu dni). Protokół HTTPS nie jest włączony w domenie. * | |

| Żądanie weryfikacji własności domeny odrzucone przez klienta. Protokół HTTPS nie jest włączony w domenie. * | |

| 3. Aprowizowanie certyfikatów | Urząd certyfikacji wystawia certyfikat wymagany do włączenia protokołu HTTPS w domenie. |

| Certyfikat został wystawiony i jest wdrażany dla usługi Front Door. Ten proces może potrwać od kilku minut do godziny. | |

| Certyfikat został pomyślnie wdrożony dla usługi Front Door. | |

| 4. Ukończono | Protokół HTTPS został pomyślnie włączony w domenie. |

* Ten komunikat pojawia się tylko wtedy, gdy wystąpi błąd.

Jeśli przed przesłaniem żądania wystąpi błąd, zostanie wyświetlony następujący komunikat o błędzie:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Często zadawane pytania

Kto jest dostawcą certyfikatów i jaki typ certyfikatu jest używany?

Dedykowany/pojedynczy certyfikat dostarczony przez firmę DigiCert jest używany dla domeny niestandardowej.

Czy używasz protokołu TLS/SSL opartego na protokole IP, czy z rozszerzeniem SNI?

Usługa Azure Front Door używa protokołu TLS/SSL SNI.

Co zrobić, jeśli nie otrzymam wiadomości e-mail weryfikującej domenę od firmy DigiCert?

Jeśli masz wpis CNAME dla domeny niestandardowej, który wskazuje bezpośrednio nazwę hosta punktu końcowego i nie używasz nazwy domeny podrzędnej afdverify, nie otrzymasz wiadomości e-mail weryfikacji domeny. Walidacja będzie wykonywana automatycznie. W przeciwnym razie, jeśli nie masz wpisu CNAME i nie otrzymasz wiadomości e-mail w ciągu 24 godzin, skontaktuj się z pomocą techniczną firmy Microsoft.

Czy używanie certyfikatu SAN jest mniejsze bezpieczne niż certyfikatu dedykowanego?

Certyfikat SAN działa zgodnie z tymi samymi standardami szyfrowania i zabezpieczeń, co certyfikat dedykowany. Wszystkie wystawione certyfikaty TLS/SSL używają algorytmu SHA-256 w celu zapewnienia zwiększonych zabezpieczeń serwera.

Czy muszę mieć rekord autoryzacji urzędu certyfikacji z moim dostawcą DNS?

Nie, rekord autoryzacji urzędu certyfikacji nie jest obecnie wymagany. Jeśli jednak istnieje, musi zawierać firmę DigiCert jako prawidłowy urząd certyfikacji.

Czyszczenie zasobów

Aby wyłączyć protokół HTTPS w domenie niestandardowej:

Wyłączanie funkcji protokołu HTTPS

W witrynie Azure Portal przejdź do konfiguracji usługi Azure Front Door .

Wybierz domenę niestandardową, dla której chcesz wyłączyć protokół HTTPS.

Wybierz pozycję Wyłączone i wybierz pozycję Zapisz.

Oczekiwanie na propagację

Po wyłączeniu funkcji HTTPS domeny niestandardowej może upłynąć do 6–8 godzin. Po zakończeniu stan niestandardowego protokołu HTTPS w witrynie Azure Portal jest ustawiony na wartość Wyłączone.

Postęp operacji

W poniższej tabeli przedstawiono postęp operacji podczas wyłączania protokołu HTTPS:

| Postęp operacji | Szczegóły operacji |

|---|---|

| 1. Przesyłanie żądania | Przesyłanie żądania |

| 2. Anulowanie aprowizacji certyfikatu | Usuwanie certyfikatu |

| 3. Ukończono | Certyfikat został usunięty |

Następne kroki

Aby dowiedzieć się, jak skonfigurować zasady filtrowania geograficznego dla usługi Front Door, przejdź do następnego samouczka.