Izolacja sieci w przepływie monitów

Przepływ monitów można zabezpieczyć przy użyciu sieci prywatnych. W tym artykule wyjaśniono wymagania dotyczące używania przepływu monitów w środowisku zabezpieczonym przez sieci prywatne.

Zaangażowane usługi

Podczas tworzenia aplikacji LLM przy użyciu przepływu monitu potrzebujesz bezpiecznego środowiska. Poniższe usługi można ustawić jako prywatne za pośrednictwem ustawienia sieci.

- Obszar roboczy: można ustawić obszar roboczy usługi Azure Machine Learning jako prywatny i ograniczyć jego ruch przychodzący i wychodzący.

- Zasób obliczeniowy: można również ograniczyć regułę ruchu przychodzącego i wychodzącego dla zasobu obliczeniowego w obszarze roboczym.

- Konto magazynu: można ograniczyć dostępność konta magazynu do określonej sieci wirtualnej.

- Rejestr kontenerów: warto również zabezpieczyć rejestr kontenerów za pomocą sieci wirtualnej.

- Punkt końcowy: warto ograniczyć usługi platformy Azure lub adres IP dający dostę do punktu końcowego.

- Powiązane usługi Azure Cognitive Services, takie jak Azure OpenAI, bezpieczeństwo zawartości platformy Azure i usługa Azure AI Search, można użyć konfiguracji sieciowej, aby umożliwić im prywatną komunikację z usługami Azure Machine Learning przy użyciu prywatnego punktu końcowego.

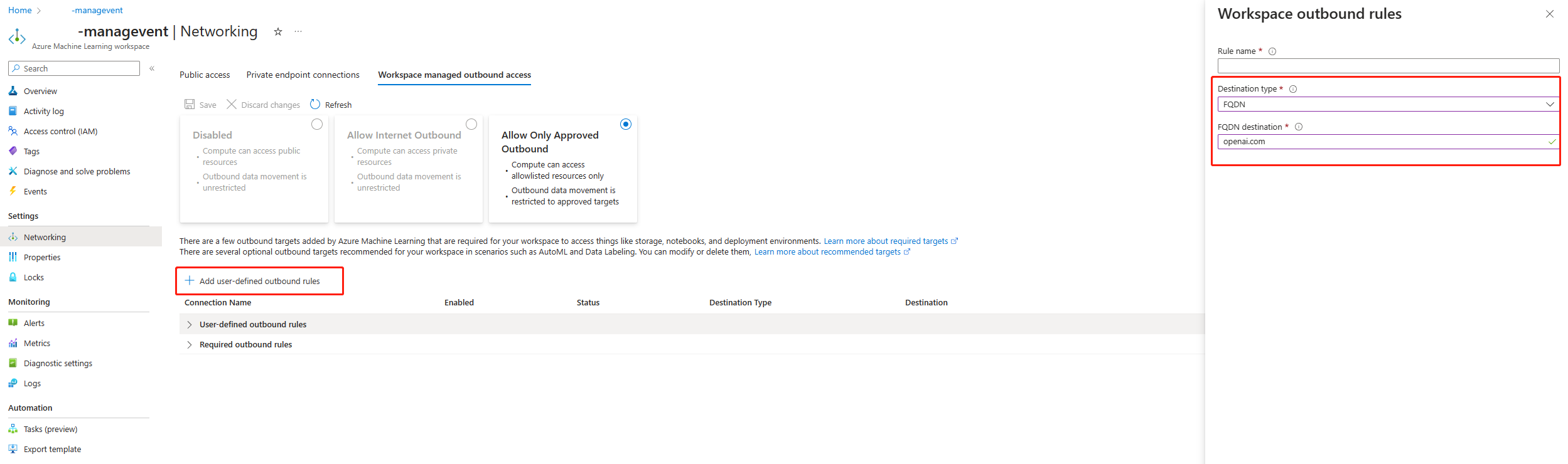

- Inne zasoby spoza platformy Azure, takie jak SerpAPI itp. Jeśli masz ścisłą regułę ruchu wychodzącego, musisz dodać regułę FQDN, aby uzyskać do nich dostęp.

Opcje w różnych konfiguracjach sieci

W usłudze Azure Machine Learning mamy dwie opcje zabezpieczania izolacji sieci, używania własnej sieci lub korzystania z zarządzanej sieci wirtualnej obszaru roboczego. Dowiedz się więcej o zasobach bezpiecznego obszaru roboczego.

Poniżej przedstawiono tabelę zilustrowaną opcjami w innej sieci skonfigurowanej dla przepływu monitu.

| Ruch przychodzący | Ruch wychodzący | Typ obliczeniowy w tworzeniu | Wnioskowanie typu obliczeniowego | Opcje sieci dla obszaru roboczego |

|---|---|---|---|---|

| Publiczne | Publiczne | Bezserwerowe (zalecane), wystąpienie obliczeniowe | Zarządzany punkt końcowy online (zalecane) | Zarządzane (zalecane) |

| Publiczne | Publiczne | Bezserwerowe (zalecane), wystąpienie obliczeniowe | Punkt końcowy online K8s | Przynieś własne |

| Prywatne | Publiczne | Bezserwerowe (zalecane), wystąpienie obliczeniowe | Zarządzany punkt końcowy online (zalecane) | Zarządzane (zalecane) |

| Prywatne | Publiczne | Bezserwerowe (zalecane), wystąpienie obliczeniowe | Punkt końcowy online K8s | Przynieś własne |

| Publiczne | Prywatny | Bezserwerowe (zalecane), wystąpienie obliczeniowe | Zarządzany punkt końcowy online | Zarządzana |

| Prywatne | Prywatne | Bezserwerowe (zalecane), wystąpienie obliczeniowe | Zarządzany punkt końcowy online | Zarządzana |

- W scenariuszu z prywatną siecią wirtualną zalecamy użycie zarządzanej sieci wirtualnej z włączoną obsługą obszaru roboczego. Jest to najprostszy sposób zabezpieczania obszaru roboczego i powiązanych zasobów.

- Możesz również mieć jeden obszar roboczy umożliwiający tworzenie przepływu monitów z siecią wirtualną i inny obszar roboczy na potrzeby monitowania wdrożenia przepływu przy użyciu zarządzanego punktu końcowego online z zarządzaną siecią wirtualną obszaru roboczego.

- Nie obsługujemy mieszanego używania zarządzanej sieci wirtualnej i używania własnej sieci wirtualnej w jednym obszarze roboczym. Ponieważ zarządzany punkt końcowy online obsługuje tylko zarządzaną sieć wirtualną, nie można wdrożyć przepływu monitów do zarządzanego punktu końcowego online w obszarze roboczym, który umożliwił korzystanie z własnej sieci wirtualnej.

Bezpieczny przepływ monitów za pomocą zarządzanej sieci wirtualnej obszaru roboczego

Zarządzana sieć wirtualna obszaru roboczego jest zalecanym sposobem obsługi izolacji sieci w przepływie monitów. Zapewnia łatwą konfigurację w celu zabezpieczenia obszaru roboczego. Po włączeniu zarządzanej sieci wirtualnej na poziomie obszaru roboczego zasoby związane z obszarem roboczym w tej samej sieci wirtualnej będą używać tego samego ustawienia sieci na poziomie obszaru roboczego. Obszar roboczy można również skonfigurować tak, aby używał prywatnego punktu końcowego do uzyskiwania dostępu do innych zasobów platformy Azure, takich jak Azure OpenAI, bezpieczeństwo zawartości platformy Azure i usługa Azure AI Search. Możesz również skonfigurować regułę nazwy FQDN, aby zatwierdzić ruch wychodzący do zasobów spoza platformy Azure używany przez przepływ monitu, taki jak SerpAPI itp.

Postępuj zgodnie z artykułem Zarządzana przez obszar roboczy izolacja sieci, aby włączyć zarządzaną przez obszar roboczy sieć wirtualną.

Ważne

Tworzenie zarządzanej sieci wirtualnej jest odroczone do momentu utworzenia zasobu obliczeniowego lub ręcznego uruchomienia aprowizacji. Aby ręcznie wyzwolić aprowizację sieci, możesz użyć następującego polecenia.

az ml workspace provision-network --subscription <sub_id> -g <resource_group_name> -n <workspace_name>Dodaj tożsamość usługi zarządzanej obszaru roboczego jako

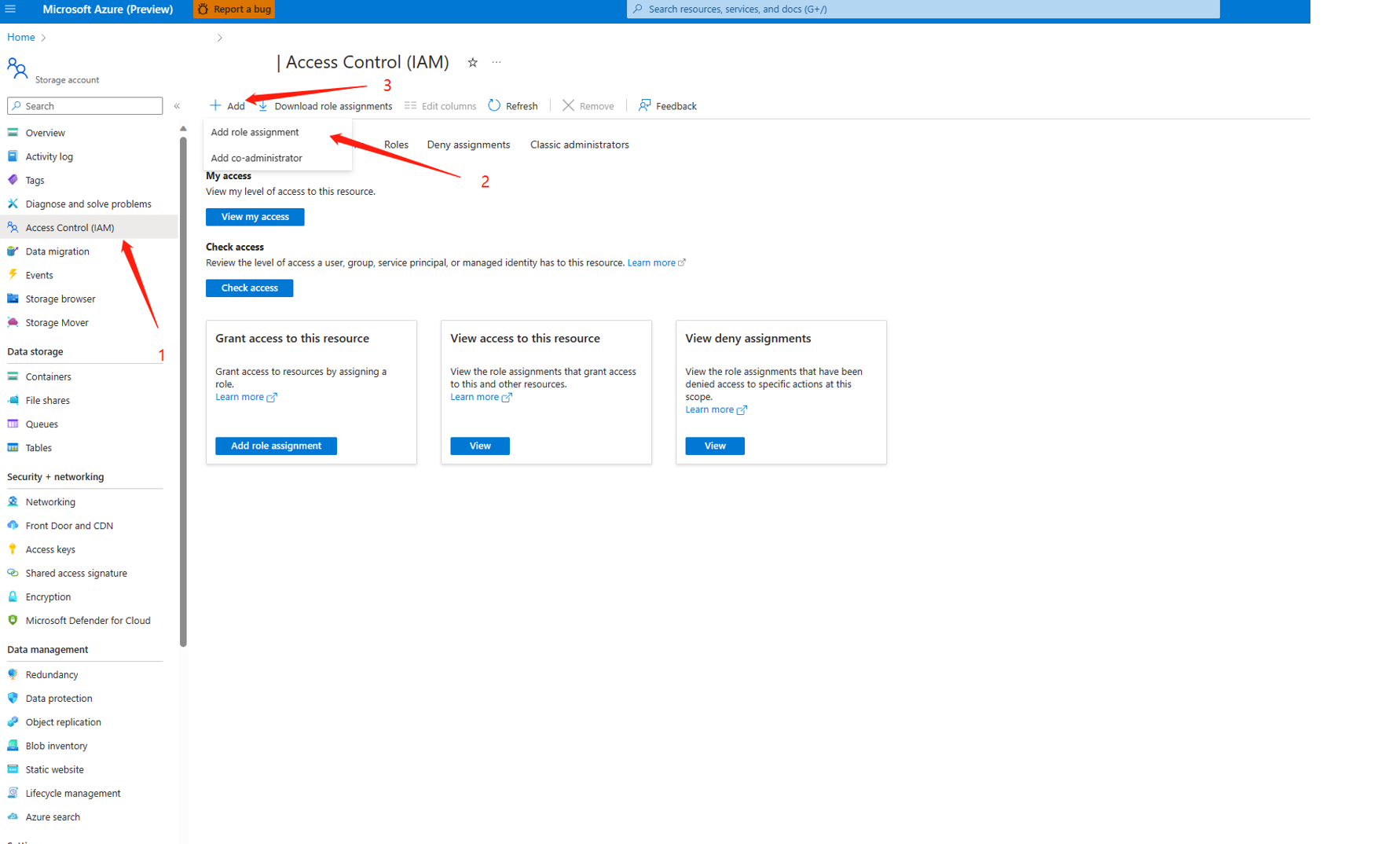

Storage File Data Privileged Contributordo konta magazynu połączonego z obszarem roboczym.2.1 Przejdź do witryny Azure Portal, znajdź obszar roboczy.

2.2 Znajdź konto magazynu połączone z obszarem roboczym.

2.3 Przejdź do strony przypisania roli konta magazynu.

2.4 Znajdź rolę współautora uprzywilejowanego udziału w danych pliku magazynu.

2.5 Przypisywanie uprzywilejowanej roli współautora danych pliku magazynu do tożsamości zarządzanej obszaru roboczego.

Uwaga

Wykonanie tej operacji może potrwać kilka minut.

Jeśli chcesz komunikować się z prywatnymi usługami Azure Cognitive Services, musisz dodać powiązane reguły ruchu wychodzącego zdefiniowane przez użytkownika do powiązanego zasobu. Obszar roboczy usługi Machine Learning tworzy prywatny punkt końcowy w powiązanym zasobie z automatycznym zatwierdzaniem. Jeśli stan jest zablokowany na etapie oczekiwania, przejdź do powiązanego zasobu, aby ręcznie zatwierdzić prywatny punkt końcowy.

Jeśli ograniczasz ruch wychodzący, aby zezwolić tylko na określone miejsca docelowe, musisz dodać odpowiednią zdefiniowaną przez użytkownika regułę ruchu wychodzącego, aby zezwolić na odpowiednią nazwę FQDN.

W obszarach roboczych, w których włączono zarządzaną sieć wirtualną, natychmiastowy przepływ można wdrożyć tylko w zarządzanym punkcie końcowym online. Aby zabezpieczyć zarządzany punkt końcowy online, możesz postępować zgodnie z instrukcjami Zabezpieczanie zarządzanych punktów końcowych online przy użyciu izolacji sieci.

Bezpieczny przepływ monitów korzysta z własnej sieci wirtualnej

Aby skonfigurować zasoby powiązane z usługą Azure Machine Learning jako prywatne, zobacz Zabezpieczanie zasobów obszaru roboczego.

Jeśli masz rygorystyczną regułę dotyczącą ruchu wychodzącego, upewnij się, że masz otwarty wymagany publiczny dostęp do Internetu.

Dodaj tożsamość usługi zarządzanej obszaru roboczego jako

Storage File Data Privileged Contributordo konta magazynu połączonego z obszarem roboczym. Wykonaj krok 2 w przepływie bezpiecznego monitu z zarządzaną siecią wirtualną obszaru roboczego.Jeśli używasz bezserwerowego typu obliczeniowego w tworzeniu przepływu, musisz ustawić niestandardową sieć wirtualną na poziomie obszaru roboczego. Dowiedz się więcej na temat zabezpieczania środowiska szkoleniowego usługi Azure Machine Learning za pomocą sieci wirtualnych

serverless_compute: custom_subnet: /subscriptions/<sub id>/resourceGroups/<resource group>/providers/Microsoft.Network/virtualNetworks/<vnet name>/subnets/<subnet name> no_public_ip: false # Set to true if you don't want to assign public IP to the computeW międzyczasie możesz zapoznać się z artykułem dotyczącym prywatnych usług Azure Cognitive Services, aby skonfigurować je jako prywatne.

Jeśli chcesz wdrożyć przepływ monitów w obszarze roboczym zabezpieczonym przez własną sieć wirtualną, możesz wdrożyć go w klastrze usługi AKS, znajdującym się w tej samej sieci wirtualnej. Aby zabezpieczyć klaster usługi AKS, możesz zapoznać się z artykułem dotyczącym zabezpieczenia środowiska wnioskowania usługi Azure Kubernetes Service. Dowiedz się więcej o sposobie wdrażania przepływu monitów w klastrze ASK za pomocą kodu.

Możesz utworzyć prywatny punkt końcowy w tej samej sieci wirtualnej lub wykorzystać komunikację równorzędną sieci wirtualnych, aby umożliwić komunikację między nimi.

Znane ograniczenia

- Usługa Azure AI Foundry nie obsługuje własnej sieci wirtualnej, obsługuje tylko zarządzaną sieć wirtualną obszaru roboczego.

- Zarządzany punkt końcowy online z wybranym wyjściem obsługuje tylko obszar roboczy z zarządzaną siecią wirtualną. Jeśli chcesz użyć własnej sieci wirtualnej, może być potrzebny jeden obszar roboczy do tworzenia przepływu monitów z siecią wirtualną i drugi obszar roboczy na potrzeby wdrażania przepływu monitów przy użyciu zarządzanego punktu końcowego online z zarządzaną siecią wirtualną obszaru roboczego.

Następne kroki

- Zabezpieczanie zasobów obszaru roboczego

- Zarządzana izolacja sieci obszaru roboczego

- Zabezpieczanie środowiska wnioskowania usługi Azure Kubernetes Service

- Zabezpieczanie zarządzanych punktów końcowych online przy użyciu izolacji sieciowej

- Zabezpieczanie przepływów pracy RAG przy użyciu izolacji sieciowej