Zabezpieczenia platformy Azure Operator Nexus

Operator Platformy Azure Nexus został zaprojektowany i opracowany w celu wykrywania i obrony przed najnowszymi zagrożeniami bezpieczeństwa oraz zgodności z rygorystycznymi wymaganiami rządu i branżowymi standardami zabezpieczeń. Dwa kamienie węgielne stanowią podstawę swojej architektury zabezpieczeń:

- Zabezpieczenia domyślnie — odporność zabezpieczeń jest nieodłączną częścią platformy z niewielkimi zmianami konfiguracji potrzebnymi do bezpiecznego korzystania z niej.

- Przyjmij naruszenie — podstawowym założeniem jest to, że każdy system może zostać naruszony, a w związku z tym celem jest zminimalizowanie wpływu naruszenia zabezpieczeń w przypadku wystąpienia takiego naruszenia.

Operator platformy Azure Nexus zdaje sobie sprawę z powyższego, wykorzystując natywne dla chmury narzędzia zabezpieczeń firmy Microsoft, które zapewniają możliwość poprawy stanu zabezpieczeń chmury, umożliwiając jednocześnie ochronę obciążeń operatorów.

Ochrona całej platformy za pośrednictwem Microsoft Defender dla Chmury

Microsoft Defender dla Chmury to natywna dla chmury platforma ochrony aplikacji (CNAPP), która zapewnia możliwości zabezpieczeń potrzebne do wzmacniania zasobów, zarządzania stanem zabezpieczeń, ochrony przed cyberatakami i usprawnienia zarządzania zabezpieczeniami. Oto niektóre z kluczowych funkcji Defender dla Chmury, które mają zastosowanie do platformy Azure Operator Nexus:

- Ocena luk w zabezpieczeniach dla maszyn wirtualnych i rejestrów kontenerów — łatwe włączanie rozwiązań do oceny luk w zabezpieczeniach w celu odnajdywania luk w zabezpieczeniach, zarządzania nimi i ich rozwiązywania. Wyświetlanie, badanie i korygowanie wyników bezpośrednio z poziomu Defender dla Chmury.

- Zabezpieczenia chmury hybrydowej — uzyskaj ujednolicony widok zabezpieczeń we wszystkich obciążeniach lokalnych i w chmurze. Zastosuj zasady zabezpieczeń i stale oceniaj zabezpieczenia obciążeń chmury hybrydowej, aby zapewnić zgodność ze standardami zabezpieczeń. Zbieranie, wyszukiwanie i analizowanie danych zabezpieczeń z wielu źródeł, w tym zapór i innych rozwiązań partnerskich.

- Alerty ochrony przed zagrożeniami — zaawansowana analiza behawioralna i program Microsoft Intelligent Security Graph zapewniają przewagę nad zmieniającymi się cyberatakami. Wbudowana analiza behawioralna i uczenie maszynowe mogą identyfikować ataki i luki zero-dniowe. Monitorowanie sieci, maszyn, usługi Azure Storage i usług w chmurze pod kątem przychodzących ataków i działań po naruszeniu zabezpieczeń. Usprawnij badanie dzięki interaktywnym narzędziom i kontekstowej analizie zagrożeń.

- Ocena zgodności pod kątem różnych standardów zabezpieczeń — Defender dla Chmury stale ocenia środowisko chmury hybrydowej, aby analizować czynniki ryzyka zgodnie z mechanizmami kontroli i najlepszymi rozwiązaniami w ramach testu porównawczego zabezpieczeń platformy Azure. Po włączeniu zaawansowanych funkcji zabezpieczeń można zastosować szereg innych standardów branżowych, standardów regulacyjnych i testów porównawczych zgodnie z potrzebami organizacji. Dodaj standardy i śledź zgodność z nimi z poziomu pulpitu nawigacyjnego zgodności z przepisami.

- Funkcje zabezpieczeń kontenera — korzystaj z zarządzanie lukami w zabezpieczeniach i ochrony przed zagrożeniami w czasie rzeczywistym w środowiskach konteneryzowanych.

Dostępne są ulepszone opcje zabezpieczeń, które umożliwiają ochronę lokalnych serwerów hostów, a także klastrów Kubernetes, które uruchamiają obciążenia operatora. Poniżej opisano te opcje.

Ochrona systemu operacyjnego hosta komputera bez systemu operacyjnego za pośrednictwem Ochrona punktu końcowego w usłudze Microsoft Defender

Maszyny wirtualne bez systemu operacyjnego (BM) operatora platformy Azure, które hostują serwery obliczeniowe infrastruktury lokalnej, są chronione po wybraniu opcji włączenia rozwiązania Ochrona punktu końcowego w usłudze Microsoft Defender. Ochrona punktu końcowego w usłudze Microsoft Defender zapewnia program antywirusowy zapobiegający (AV), wykrywanie i reagowanie w punktach końcowych (EDR) i zarządzanie lukami w zabezpieczeniach Możliwości.

Istnieje możliwość włączenia ochrony Ochrona punktu końcowego w usłudze Microsoft Defender po wybraniu i aktywowaniu planu usługi Microsoft Defender for Servers, ponieważ aktywacja planu usługi Defender for Servers jest warunkiem wstępnym dla Ochrona punktu końcowego w usłudze Microsoft Defender. Po włączeniu konfiguracja Ochrona punktu końcowego w usłudze Microsoft Defender jest zarządzana przez platformę w celu zapewnienia optymalnego bezpieczeństwa i wydajności oraz zmniejszenia ryzyka błędów konfiguracji.

Ochrona obciążenia klastra Kubernetes za pośrednictwem usługi Microsoft Defender for Containers

Lokalne klastry Kubernetes, które uruchamiają obciążenia operatorów, są chronione po wybraniu opcji włączenia rozwiązania Microsoft Defender for Containers. Usługa Microsoft Defender for Containers zapewnia ochronę przed zagrożeniami w czasie wykonywania dla klastrów i węzłów systemu Linux, a także ochronę środowiska klastra przed błędną konfiguracją.

Istnieje możliwość włączenia ochrony usługi Defender for Containers w Defender dla Chmury przez aktywowanie planu usługi Defender for Containers.

Zabezpieczenia w chmurze są wspólną odpowiedzialnością

Ważne jest, aby zrozumieć, że w środowisku chmury bezpieczeństwo jest wspólną odpowiedzialnością między Tobą a dostawcą usług w chmurze. Obowiązki różnią się w zależności od typu usługi w chmurze, na której działają obciążenia, niezależnie od tego, czy jest to oprogramowanie jako usługa (SaaS), platforma jako usługa (PaaS) lub infrastruktura jako usługa (IaaS), a także miejsce hostowania obciążeń — w ramach dostawcy usług w chmurze lub własnych lokalnych centrów danych.

Obciążenia Operatora platformy Azure są uruchamiane na serwerach w centrach danych, dzięki czemu masz kontrolę nad zmianami w środowisku lokalnym. Firma Microsoft okresowo udostępnia nowe wersje platform, które zawierają zabezpieczenia i inne aktualizacje. Następnie należy zdecydować, kiedy należy zastosować te wersje do środowiska zgodnie z potrzebami biznesowymi organizacji.

Skanowanie testów porównawczych zabezpieczeń platformy Kubernetes

Standardowe narzędzia do testów porównawczych zabezpieczeń są używane do skanowania platformy Azure Operator Nexus pod kątem zgodności z zabezpieczeniami. Te narzędzia obejmują rozwiązanie OpenSCAP, aby ocenić zgodność z mechanizmami kontroli implementacji technicznej rozwiązania Kubernetes Security (STIG) oraz rozwiązania Kube-Bench firmy Aqua Security w celu oceny zgodności z testami porównawczymi rozwiązania Kubernetes Center for Internet Security (CIS).

Niektóre kontrolki nie są technicznie możliwe do zaimplementowania w środowisku Platformy Azure Operator Nexus, a te z wyjątkiem kontrolek są udokumentowane poniżej dla odpowiednich warstw Nexus.

Mechanizmy kontroli środowiska, takie jak kontrola dostępu oparta na rolach i testy konta usługi, nie są oceniane przez te narzędzia, ponieważ wyniki mogą się różnić w zależności od wymagań klientów.

NTF = nie jest technicznie wykonalne

OpenSCAP STIG — V2R2

Klaster

| Identyfikator STIG | Opis rekomendacji | Stan | Problem |

|---|---|---|---|

| V-242386 | Serwer interfejsu API Kubernetes musi mieć wyłączoną flagę niezabezpieczonego portu | NTF | Ta kontrola jest przestarzała w wersji 1.24.0 lub nowszej |

| V-242397 | Nie można włączyć statycznych zasobników kubernetes kubelet staticPodPath | NTF | Włączono tylko węzły sterowania wymagane dla narzędzia kubeadm |

| V-242403 | Serwer interfejsu API Kubernetes musi generować rekordy inspekcji identyfikujące typ zdarzenia, zidentyfikować źródło zdarzenia, zawierać wyniki zdarzenia, zidentyfikować wszystkich użytkowników i zidentyfikować wszystkie kontenery skojarzone ze zdarzeniem | NTF | Niektóre żądania interfejsu API i odpowiedzi zawierają wpisy tajne i dlatego nie są przechwytywane w dziennikach inspekcji |

| V-242424 | Platforma Kubernetes Kubelet musi włączyć protokół tlsPrivateKeyFile na potrzeby uwierzytelniania klienta w celu zabezpieczenia usługi | NTF | Nazwy SAN usługi Kubelet zawierają tylko nazwę hosta |

| V-242425 | Platforma Kubernetes Kubelet musi włączyć protokół tlsCertFile na potrzeby uwierzytelniania klienta w celu zabezpieczenia usługi. | NTF | Nazwy SAN usługi Kubelet zawierają tylko nazwę hosta |

| V-242434 | Platforma Kubernetes Kubelet musi włączyć ochronę jądra. | NTF | Włączanie ochrony jądra nie jest możliwe dla narzędzia kubeadm w nexusie |

Klaster Kubernetes Nexus

| Identyfikator STIG | Opis rekomendacji | Stan | Problem |

|---|---|---|---|

| V-242386 | Serwer interfejsu API Kubernetes musi mieć wyłączoną flagę niezabezpieczonego portu | NTF | Ta kontrola jest przestarzała w wersji 1.24.0 lub nowszej |

| V-242397 | Nie można włączyć statycznych zasobników kubernetes kubelet staticPodPath | NTF | Włączono tylko węzły sterowania wymagane dla narzędzia kubeadm |

| V-242403 | Serwer interfejsu API Kubernetes musi generować rekordy inspekcji identyfikujące typ zdarzenia, zidentyfikować źródło zdarzenia, zawierać wyniki zdarzenia, zidentyfikować wszystkich użytkowników i zidentyfikować wszystkie kontenery skojarzone ze zdarzeniem | NTF | Niektóre żądania interfejsu API i odpowiedzi zawierają wpisy tajne i dlatego nie są przechwytywane w dziennikach inspekcji |

| V-242424 | Platforma Kubernetes Kubelet musi włączyć protokół tlsPrivateKeyFile na potrzeby uwierzytelniania klienta w celu zabezpieczenia usługi | NTF | Nazwy SAN usługi Kubelet zawierają tylko nazwę hosta |

| V-242425 | Platforma Kubernetes Kubelet musi włączyć protokół tlsCertFile na potrzeby uwierzytelniania klienta w celu zabezpieczenia usługi. | NTF | Nazwy SAN usługi Kubelet zawierają tylko nazwę hosta |

| V-242434 | Platforma Kubernetes Kubelet musi włączyć ochronę jądra. | NTF | Włączanie ochrony jądra nie jest możliwe dla narzędzia kubeadm w nexusie |

Menedżer klastra — Azure Kubernetes

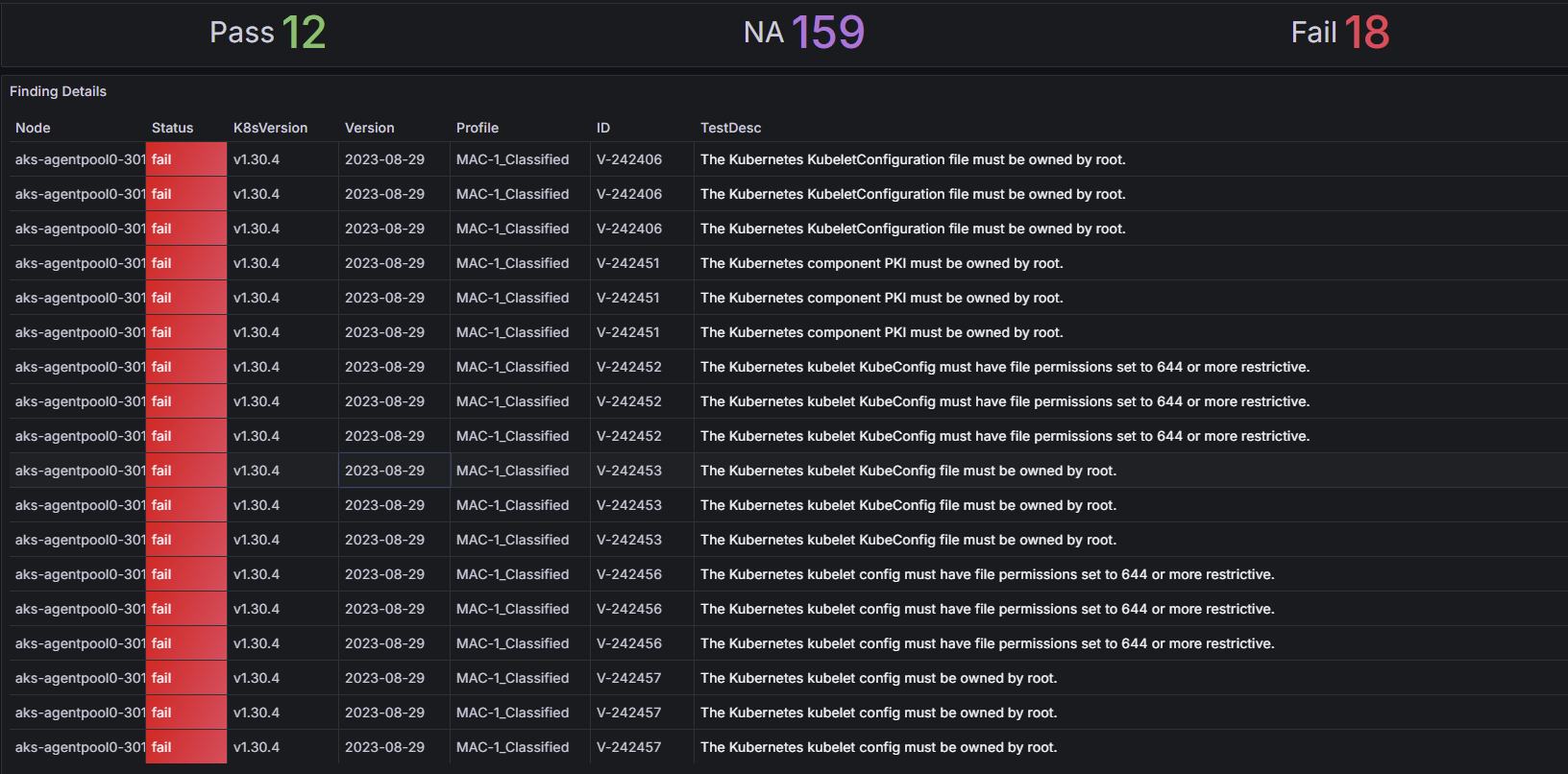

Jako bezpieczna usługa usługa Azure Kubernetes Service (AKS) jest zgodna ze standardami SOC, ISO, PCI DSS i HIPAA. Na poniższej ilustracji przedstawiono wyjątki uprawnień pliku OpenSCAP dla implementacji usługi AKS Menedżera klastra.

Aquasec Kube-Bench - CIS 1.9

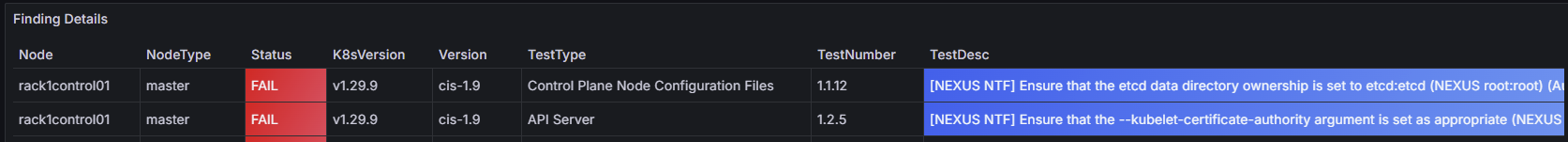

Klaster

| Identyfikator CIS | Opis rekomendacji | Stan | Problem |

|---|---|---|---|

| 1 | Składniki płaszczyzny sterowania | ||

| 1.1 | Pliki konfiguracji węzła płaszczyzny sterowania | ||

| 1.1.12 | Upewnij się, że właściwość katalogu danych etcd została ustawiona na etcd:etcd |

NTF | Nexus to root:root, itpd użytkownik nie jest skonfigurowany dla narzędzia kubeadm |

| 1.2 | Serwer interfejsu API | ||

| 1.1.12 | Upewnij się, że --kubelet-certificate-authority argument jest ustawiony zgodnie z potrzebami |

NTF | Nazwy SAN usługi Kubelet obejmują tylko nazwę hosta |

Klaster Kubernetes Nexus

| Identyfikator CIS | Opis rekomendacji | Stan | Problem |

|---|---|---|---|

| 1 | Składniki płaszczyzny sterowania | ||

| 1.1 | Pliki konfiguracji węzła płaszczyzny sterowania | ||

| 1.1.12 | Upewnij się, że właściwość katalogu danych etcd została ustawiona na etcd:etcd |

NTF | Nexus to root:root, itpd użytkownik nie jest skonfigurowany dla narzędzia kubeadm |

| 1.2 | Serwer interfejsu API | ||

| 1.1.12 | Upewnij się, że --kubelet-certificate-authority argument jest ustawiony zgodnie z potrzebami |

NTF | Nazwy SAN usługi Kubelet obejmują tylko nazwę hosta |

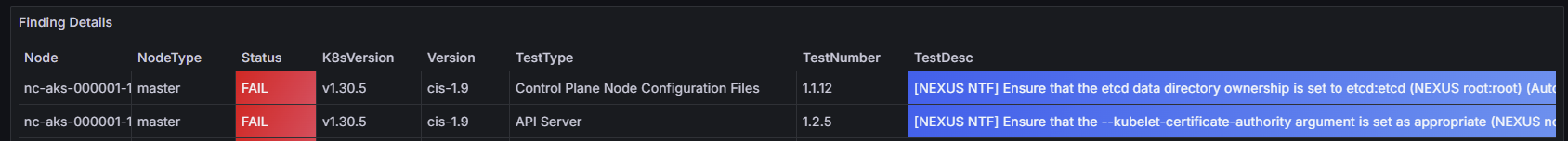

Menedżer klastra — Azure Kubernetes

Menedżer klastra Operator Nexus to implementacja usługi AKS. Na poniższej ilustracji przedstawiono wyjątki Kube-Bench dla Menedżera klastra. Pełny raport oceny kontroli ciS Benchmark dla usługi Azure Kubernetes Service (AKS) można znaleźć tutaj