Omówienie pokrycia zabezpieczeń przez platformę MITRE ATT&CK®

MITRE ATT&CK jest publicznie dostępnym baza wiedzy taktyki i technik, które są powszechnie używane przez osoby atakujące i są tworzone i utrzymywane przez obserwowanie rzeczywistych obserwacji. Wiele organizacji używa baza wiedzy MITRE ATT&CK do opracowywania określonych modeli zagrożeń i metodologii używanych do weryfikowania stanu zabezpieczeń w swoich środowiskach.

Usługa Microsoft Sentinel analizuje pozyskane dane, nie tylko wykrywa zagrożenia i pomaga badać, ale także wizualizować charakter i pokrycie stanu zabezpieczeń organizacji.

W tym artykule opisano sposób używania strony MITRE w usłudze Microsoft Sentinel do wyświetlania reguł analitycznych (wykryć) już aktywnych w obszarze roboczym oraz wykrywania dostępnych do skonfigurowania w celu zrozumienia pokrycia zabezpieczeń organizacji na podstawie taktyki i technik z platformy MITRE ATT&CK®.

Ważne

Strona MITRE w usłudze Microsoft Sentinel jest obecnie dostępna w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Wymagania wstępne

Przed wyświetleniem pokrycia MITRE dla organizacji w usłudze Microsoft Sentinel upewnij się, że masz następujące wymagania wstępne:

- Aktywne wystąpienie usługi Microsoft Sentinel.

- Niezbędne uprawnienia do wyświetlania zawartości w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz artykuł Role i uprawnienia w usłudze Microsoft Sentinel.

- Łączniki danych skonfigurowane do pozyskiwania odpowiednich danych zabezpieczeń w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Łączniki danych usługi Microsoft Sentinel.

- Aktywne reguły zapytań zaplanowanych i reguły niemal w czasie rzeczywistym (NRT) skonfigurowane w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Wykrywanie zagrożeń w usłudze Microsoft Sentinel.

- Znajomość struktury MITRE ATT&CK oraz jej taktyki i technik.

MITRE ATT&CK framework version (Wersja struktury MITRE ATT&CK)

Usługa Microsoft Sentinel jest obecnie zgodna ze strukturą MITRE ATT&CK w wersji 13.

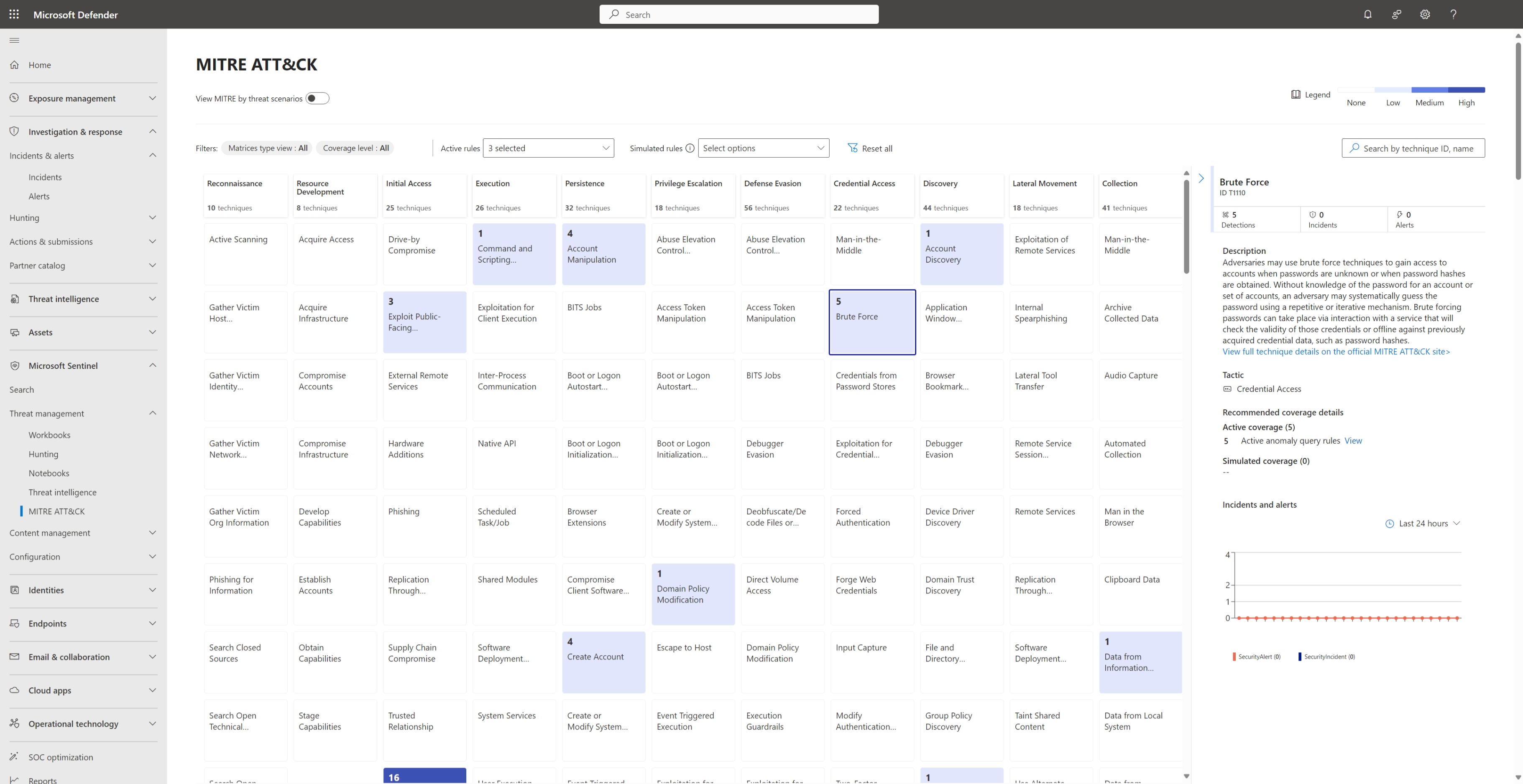

Wyświetlanie bieżącego pokrycia MITRE

Domyślnie zarówno obecnie aktywne zaplanowane zapytanie, jak i reguły niemal w czasie rzeczywistym (NRT) są wskazywane w macierzy pokrycia.

Wykonaj jedną z następujących czynności, w zależności od używanego portalu:

W witrynie Azure Portal w obszarze Zarządzanie zagrożeniami wybierz pozycję MITRE ATT&CK (wersja zapoznawcza).

Użyj dowolnej z następujących metod:

Użyj legendy , aby dowiedzieć się, ile wykryć jest obecnie aktywnych w obszarze roboczym dla określonej techniki.

Użyj paska wyszukiwania, aby wyszukać określoną technikę w macierzy przy użyciu nazwy techniki lub identyfikatora, aby wyświetlić stan zabezpieczeń organizacji dla wybranej techniki.

Wybierz konkretną technikę w macierzy, aby wyświetlić więcej szczegółów w okienku szczegółów. W tym miejscu użyj linków, aby przejść do dowolnej z następujących lokalizacji:

W obszarze Opis wybierz pozycję Wyświetl szczegóły pełnej techniki ... aby uzyskać więcej informacji na temat wybranej techniki w baza wiedzy platformy MITRE ATT&CK.

Przewiń w dół w okienku i wybierz linki do dowolnego aktywnego elementu, aby przejść do odpowiedniego obszaru w usłudze Microsoft Sentinel.

Na przykład wybierz pozycję Zapytania wyszukiwania zagrożeń , aby przejść do strony Wyszukiwanie zagrożeń . W tym miejscu zostanie wyświetlona filtrowana lista zapytań wyszukiwania zagrożeń skojarzonych z wybraną techniką i dostępna do skonfigurowania w obszarze roboczym.

W portalu usługi Defender w okienku szczegółów są również wyświetlane zalecane szczegóły pokrycia, w tym stosunek aktywnych wykryć i usług zabezpieczeń (produktów) ze wszystkich zalecanych wykryć i usług dla wybranej techniki.

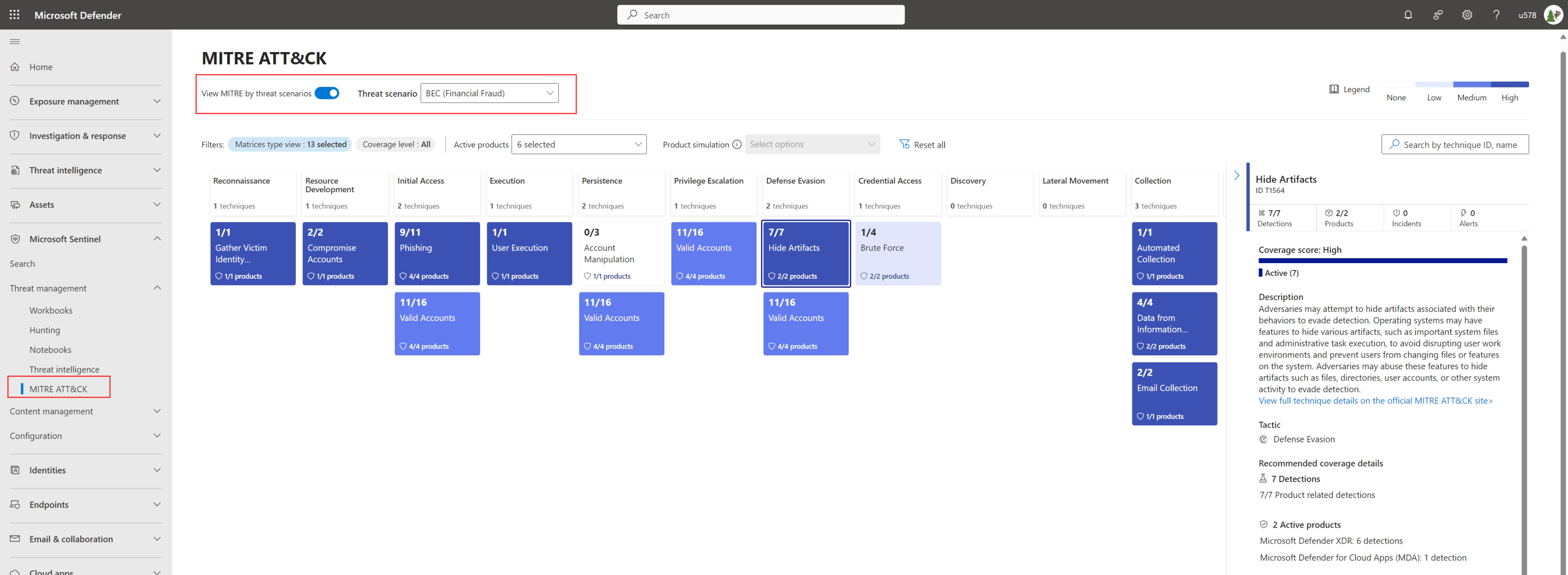

Symulowanie możliwego pokrycia za pomocą dostępnych wykryć

W macierzy pokrycia MITRE symulowane pokrycie odnosi się do dostępnych wykryć, ale nie jest obecnie skonfigurowany w obszarze roboczym usługi Microsoft Sentinel. Wyświetl symulowane pokrycie, aby zrozumieć możliwy stan zabezpieczeń organizacji, czy skonfigurowano wszystkie dostępne dla Ciebie wykrycia.

W usłudze Microsoft Sentinel w obszarze Zarządzanie zagrożeniami wybierz pozycję MITRE ATTA&CK (wersja zapoznawcza), a następnie wybierz elementy w menu Symulowane reguły , aby symulować możliwy stan zabezpieczeń organizacji.

W tym miejscu użyj elementów strony, tak jak w przeciwnym razie, aby wyświetlić symulowane pokrycie dla określonej techniki.

Używanie struktury MITRE ATT&CK w regułach analizy i zdarzeniach

Zaplanowana reguła z technikami MITRE stosowanymi regularnie w obszarze roboczym usługi Microsoft Sentinel zwiększa stan zabezpieczeń wyświetlany dla organizacji w macierzy pokrycia MITRE.

Reguły analizy:

- Podczas konfigurowania reguł analizy wybierz określone techniki MITRE, które mają być stosowane do reguły.

- Podczas wyszukiwania reguł analizy przefiltruj reguły wyświetlane przy użyciu techniki, aby szybciej znaleźć reguły.

Aby uzyskać więcej informacji, zobacz Wykrywanie zagrożeń poza urządzeniem i Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń.

Zdarzenia:

Gdy zdarzenia są tworzone dla alertów, które są udostępniane przez reguły za pomocą skonfigurowanych technik MITRE, techniki są również dodawane do zdarzeń.

Aby uzyskać więcej informacji, zobacz Badanie zdarzeń za pomocą usługi Microsoft Sentinel. Jeśli obszar roboczy jest dołączany do ujednoliconej platformy operacji zabezpieczeń (SecOps) firmy Microsoft, zbadaj zdarzenia w portalu usługi Microsoft Defender.

Wyszukiwanie zagrożeń:

- Podczas tworzenia nowego zapytania wyszukiwania zagrożeń wybierz konkretną taktykę i techniki, które mają być stosowane do zapytania.

- Podczas wyszukiwania aktywnych zapytań wyszukiwania przefiltruj zapytania wyświetlane według taktyki, wybierając element z listy powyżej siatki. Wybierz zapytanie, aby wyświetlić szczegóły taktyki i techniki w okienku szczegółów po stronie

- Podczas tworzenia zakładek użyj mapowania techniki dziedziczonej z zapytania wyszukiwania zagrożeń lub utwórz własne mapowanie.

Aby uzyskać więcej informacji, zobacz Wyszukiwanie zagrożeń za pomocą usługi Microsoft Sentinel i Śledzenie danych podczas wyszukiwania zagrożeń za pomocą usługi Microsoft Sentinel.

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz: