Co nowego w usłudze Microsoft Defender for Identity

Ten artykuł jest często aktualizowany, aby poinformować Cię o nowościach w najnowszych wersjach Microsoft Defender for Identity.

Co nowego w zakresie i odwołaniach

Wersje usługi Defender for Identity są wdrażane stopniowo w dzierżawach klientów. Jeśli jest tu udokumentowana funkcja, której jeszcze nie widzisz w dzierżawie, sprawdź później aktualizację.

Aby uzyskać więcej informacji, zobacz również:

- Co nowego w usłudze Microsoft Defender XDR

- Co nowego na platformie Ochrona punktu końcowego w usłudze Microsoft Defender

- Co nowego w usłudze Microsoft Defender for Cloud Apps

Aby uzyskać aktualizacje dotyczące wersji i funkcji wydanych sześć miesięcy temu lub wcześniej, zobacz Co nowego archiwum dla Microsoft Defender for Identity.

Grudzień 2024 r.

Nowa ocena stanu zabezpieczeń: zapobiegaj rejestrowaniu certyfikatów przy użyciu dowolnych zasad aplikacji (ESC15)

Usługa Defender for Identity dodała nowe zalecenie Zapobiegaj rejestrowaniu certyfikatów z dowolnymi zasadami aplikacji (ESC15) w usłudze Microsoft Secure Score.

To zalecenie dotyczy bezpośrednio ostatnio opublikowanego cve-2024-49019, które podkreśla zagrożenia bezpieczeństwa związane z wrażliwymi konfiguracjami usług AD CS. Ta ocena stanu zabezpieczeń zawiera listę wszystkich narażonych szablonów certyfikatów znalezionych w środowiskach klienta z powodu nieprzypisanych serwerów cs usługi AD.

Nowe zalecenie zostanie dodane do innych zaleceń związanych z usługą AD CS. Łącznie te oceny oferują raporty dotyczące stanu zabezpieczeń, które udostępniają problemy z zabezpieczeniami i poważne błędy konfiguracji, które stanowią zagrożenie dla całej organizacji, wraz z powiązanymi wykryciami.

Więcej informacji można znaleźć w następujących artykułach:

Październik 2024 r.

Mdi rozszerza zakres o nowe 10 zaleceń dotyczących stanu tożsamości (wersja zapoznawcza)

Nowe oceny stanu zabezpieczeń tożsamości (ISPM) mogą pomóc klientom monitorować błędną konfigurację, obserwując słabe punkty i zmniejszając ryzyko potencjalnego ataku na infrastrukturę lokalną.

Te nowe zalecenia dotyczące tożsamości, w ramach wskaźnika bezpieczeństwa firmy Microsoft, to nowe raporty dotyczące stanu zabezpieczeń związane z infrastrukturą usługi Active Directory i obiektami zasad grupy:

Obiekt zasad grupy może być modyfikowany przez konta nieuprzywilejowane

Wbudowane konto gościa usługi Active Directory jest włączone

Ponadto zaktualizowaliśmy istniejące zalecenie "Modyfikowanie niezabezpieczonych delegowania protokołu Kerberos, aby zapobiec personifikacji", aby uwzględnić wskazanie ograniczonego delegowania protokołu Kerberos z przejściem protokołu do usługi uprzywilejowanej.

Sierpień 2024 r.

Nowy czujnik Microsoft Entra Connect:

W ramach naszych ciągłych wysiłków na rzecz zwiększenia zasięgu Microsoft Defender for Identity w środowiskach tożsamości hybrydowych wprowadziliśmy nowy czujnik dla serwerów Microsoft Entra Connect. Ponadto opublikowaliśmy nowe hybrydowe wykrywanie zabezpieczeń i nowe zalecenia dotyczące postawy tożsamości specjalnie dla Microsoft Entra Connect, pomagając klientom zachować ochronę i ograniczyć potencjalne zagrożenia.

Nowe zalecenia dotyczące stanu tożsamości Microsoft Entra Connect:

-

Obracanie hasła dla konta łącznika Microsoft Entra Connect

- Naruszone zabezpieczenia konta łącznika Microsoft Entra Connect (konto łącznika usług AD DS, powszechnie wyświetlane jako MSOL_XXXXXXXX) mogą udzielać dostępu do funkcji o wysokich uprawnieniach, takich jak replikacja i resetowanie haseł, umożliwiając osobom atakującym modyfikowanie ustawień synchronizacji i naruszanie zabezpieczeń zarówno w środowisku chmurowym, jak i lokalnym, a także oferując kilka ścieżek umożliwiających naruszenie całej domeny. W tej ocenie zalecamy klientom zmianę hasła kont MSOL przy użyciu hasła ostatniego ustawionego ponad 90 dni temu. Aby uzyskać więcej informacji, kliknij tutaj.

-

Usuwanie niepotrzebnych uprawnień replikacji dla konta Microsoft Entra Connect

- Domyślnie konto łącznika Microsoft Entra Connect ma rozległe uprawnienia w celu zapewnienia prawidłowej synchronizacji (nawet jeśli nie są one faktycznie wymagane). Jeśli synchronizacja skrótów haseł nie jest skonfigurowana, ważne jest usunięcie niepotrzebnych uprawnień w celu zmniejszenia potencjalnego obszaru ataków. Aby uzyskać więcej informacji, kliknij tutaj

-

Zmienianie hasła Microsoft Entra bezproblemowej konfiguracji konta logowania jednokrotnego

- Ten raport zawiera listę wszystkich Microsoft Entra bezproblemowych kont komputerów logowania jednokrotnego z hasłem ustawionym ostatnio ponad 90 dni temu. Hasło konta komputera logowania jednokrotnego platformy Azure nie jest automatycznie zmieniane co 30 dni. Jeśli atakujący naruszy to konto, może wygenerować bilety usługi dla konta AZUREADSSOACC w imieniu dowolnego użytkownika i personifikować dowolnego użytkownika w dzierżawie Microsoft Entra, który jest synchronizowany z usługą Active Directory. Osoba atakująca może użyć tej funkcji do późniejszego przejścia z usługi Active Directory do Tożsamość Microsoft Entra. Aby uzyskać więcej informacji, kliknij tutaj.

Nowe wykrywanie Microsoft Entra Connect:

-

Podejrzane logowanie interakcyjne do serwera Microsoft Entra Connect

- Bezpośrednie logowania do serwerów Microsoft Entra Connect są bardzo nietypowe i potencjalnie złośliwe. Osoby atakujące często atakują te serwery w celu kradzieży poświadczeń w celu uzyskania szerszego dostępu do sieci. Microsoft Defender for Identity może teraz wykrywać nietypowe logowania do serwerów Microsoft Entra Connect, co ułatwia szybsze identyfikowanie potencjalnych zagrożeń i reagowanie na nie. Ma to zastosowanie szczególnie wtedy, gdy serwer Microsoft Entra Connect jest serwerem autonomicznym i nie działa jako kontroler domeny.

-

Resetowanie hasła użytkownika przez konto Microsoft Entra Connect

- Konto łącznika Microsoft Entra Connect często ma wysokie uprawnienia, w tym możliwość resetowania haseł użytkownika. Microsoft Defender for Identity teraz ma wgląd w te akcje i wykryje użycie tych uprawnień, które zostały zidentyfikowane jako złośliwe i niezgodne z prawem. Ten alert zostanie wyzwolony tylko wtedy, gdy funkcja zapisywania zwrotnego haseł jest wyłączona.

-

Podejrzane zapisywanie zwrotne przez Microsoft Entra Connect dla poufnego użytkownika

- Chociaż Microsoft Entra Connect już uniemożliwia zapisywanie zwrotne dla użytkowników w grupach uprzywilejowanych, Microsoft Defender for Identity rozszerza tę ochronę, identyfikując dodatkowe typy poufnych kont. To ulepszone wykrywanie pomaga zapobiegać nieautoryzowanemu resetowaniu haseł na kontach krytycznych, co może być kluczowym krokiem w przypadku zaawansowanych ataków zarówno na środowisko chmury, jak i środowiska lokalne.

Dodatkowe ulepszenia i możliwości:

- Nowe działanie dowolnego nieudanego resetowania hasła na poufnym koncie dostępnym w tabeli "IdentityDirectoryEvents" w obszarze Zaawansowane wyszukiwanie zagrożeń. Może to ułatwić klientom śledzenie zdarzeń niepowodzenia resetowania hasła i tworzenie wykrywania niestandardowego na podstawie tych danych.

- Zwiększona dokładność wykrywania ataków synchronizacji kontrolera domeny .

- Nowy problem z kondycją w przypadku, gdy czujnik nie może pobrać konfiguracji z usługi Microsoft Entra Connect.

- Rozszerzone monitorowanie alertów zabezpieczeń, takich jak zdalne wykrywanie wykonywania programu PowerShell, przez włączenie nowego czujnika na serwerach Microsoft Entra Connect.

Dowiedz się więcej o nowym czujniku

Zaktualizowano moduł DefenderForIdentity programu PowerShell

Moduł DefenderForIdentity programu PowerShell został zaktualizowany, wprowadzając nowe funkcje i usuwając kilka poprawek błędów. Najważniejsze ulepszenia obejmują:

-

Nowy

New-MDIDSAPolecenie cmdlet: upraszcza tworzenie kont usług z ustawieniem domyślnym dla kont usług zarządzanych przez grupę (gMSA) i opcją tworzenia kont standardowych. - Automatyczne wykrywanie PDCe: poprawia niezawodność tworzenia obiektu zasady grupy (GPO), automatycznie określając wartość docelową podstawowego emulatora kontrolera domeny (PDCe) dla większości operacji usługi Active Directory.

-

Ręczne określanie wartości docelowej kontrolera domeny: nowy parametr serwera dla

Get/Set/Test-MDIConfigurationpoleceń cmdlet, co pozwala określić kontroler domeny do określania wartości docelowej zamiast PDCe.

Więcej informacji można znaleźć w następujących artykułach:

- DefenderForIdentity Moduł programu PowerShell (Galeria programu PowerShell)

- Dokumentacja referencyjna programu PowerShell dla usługi DefenderForIdentity

Lipiec 2024 r.

6 Nowe wykrycia są nowe w publicznej wersji zapoznawczej:

-

Możliwy atak NetSync

- NetSync to moduł w programie Mimikatz, narzędziu po eksploatacji, który żąda skrótu hasła hasła urządzenia docelowego, udając kontrolera domeny. Osoba atakująca może wykonywać złośliwe działania w sieci przy użyciu tej funkcji w celu uzyskania dostępu do zasobów organizacji.

-

Możliwe przejęcie Microsoft Entra bezproblemowego konta logowania jednokrotnego

- Obiekt konta Microsoft Entra bezproblemowego logowania jednokrotnego (logowanie jednokrotne), AZUREADSSOACC, został zmodyfikowany podejrzanie. Osoba atakująca może przenieść się później ze środowiska lokalnego do chmury.

-

Podejrzane zapytanie LDAP

- Wykryto podejrzane zapytanie protokołu LDAP (Lightweight Directory Access Protocol) skojarzone ze znanym narzędziem ataku. Osoba atakująca może przeprowadzać rekonesans w kolejnych krokach.

-

Podejrzana nazwa SPN została dodana do użytkownika

- Podejrzana nazwa główna usługi (SPN) została dodana do poufnego użytkownika. Osoba atakująca może próbować uzyskać podwyższony poziom dostępu na potrzeby przenoszenia bocznego w organizacji

-

Podejrzane tworzenie grupy ESXi

- W domenie utworzono podejrzaną grupę VMWare ESXi. Może to wskazywać, że osoba atakująca próbuje uzyskać więcej uprawnień do późniejszych kroków ataku.

-

Podejrzane uwierzytelnianie usług ADFS

- Konto przyłączone do domeny zalogowane przy użyciu Active Directory Federation Services (ADFS) z podejrzanego adresu IP. Osoba atakująca mogła ukraść poświadczenia użytkownika i używać jej do późniejszego przenoszenia w organizacji.

Defender for Identity— wersja 2.238

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Czerwiec 2024 r.

Łatwe wyszukiwanie informacji o użytkownikach z pulpitu nawigacyjnego ITDR

Widżet tarczy zawiera szybki przegląd liczby użytkowników w środowiskach hybrydowych, chmurowych i lokalnych. Ta funkcja zawiera teraz bezpośrednie linki do platformy Zaawansowane wyszukiwanie zagrożeń, oferując szczegółowe informacje o użytkownikach w zasięgu ręki.

Widżet kondycji wdrożenia ITDR zawiera teraz Microsoft Entra dostęp warunkowy i Dostęp Prywatny Microsoft Entra

Teraz możesz wyświetlić dostępność licencji dla Microsoft Entra dostępu warunkowego obciążenia, dostępu warunkowego Microsoft Entra użytkownika i Dostęp Prywatny Microsoft Entra.

Defender for Identity— wersja 2.237

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Maj 2024

Wersja 2.236 usługi Defender for Identity

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity— wersja 2.235

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Kwiecień 2024 r.

Łatwe wykrywanie luki w zabezpieczeniach funkcji Protokołu Kerberos systemu Windows CVE-2024-21427

Aby ułatwić klientom lepsze identyfikowanie i wykrywanie prób obejścia protokołów zabezpieczeń zgodnie z tą luką w zabezpieczeniach, dodaliśmy nowe działanie w ramach zaawansowanego wyszukiwania zagrożeń, które monitoruje uwierzytelnianie Kerberos AS.

Dzięki tym danym klienci mogą teraz łatwo tworzyć własne niestandardowe reguły wykrywania w ramach Microsoft Defender XDR i automatycznie wyzwalać alerty dla tego typu działań

Dostęp do portalu Defender XDR —> wyszukiwanie zagrożeń —> zaawansowane wyszukiwanie zagrożeń.

Teraz możesz skopiować nasze zalecane zapytanie, jak pokazano poniżej, i kliknąć pozycję "Utwórz regułę wykrywania". Należy pamiętać, że podane zapytanie śledzi również nieudane próby logowania, które mogą generować informacje niezwiązane z potencjalnym atakiem. W związku z tym możesz dostosować zapytanie zgodnie z określonymi wymaganiami.

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Defender for Identity— wersja 2.234

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity w wersji 2.233

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Marzec 2024 r.

Nowe uprawnienia tylko do odczytu do wyświetlania ustawień usługi Defender for Identity

Teraz możesz skonfigurować użytkowników usługi Defender for Identity z uprawnieniami tylko do odczytu, aby wyświetlać ustawienia usługi Defender for Identity.

Aby uzyskać więcej informacji, zobacz Wymagane uprawnienia Defender for Identity w Microsoft Defender XDR.

Nowy interfejs API oparty na programie Graph do wyświetlania problemów z kondycją i zarządzania nimi

Teraz możesz wyświetlać problemy z kondycją Microsoft Defender for Identity i zarządzać nimi za pośrednictwem interfejs Graph API

Aby uzyskać więcej informacji, zobacz Zarządzanie problemami z kondycją za pośrednictwem interfejs Graph API.

Defender for Identity— wersja 2.232

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity— wersja 2.231

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Luty 2024 r.

Defender for Identity— wersja 2.230

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Nowa ocena stanu zabezpieczeń dla niezabezpieczonej konfiguracji punktu końcowego usług AD CS IIS

Usługa Defender for Identity dodała nowe zalecenie Edytuj niezabezpieczone punkty końcowe IIS rejestracji certyfikatu usługi ADCS (ESC8) w usłudze Microsoft Secure Score.

Usługi certyfikatów Active Directory (AD CS) obsługują rejestrowanie certyfikatów za pomocą różnych metod i protokołów, w tym rejestracji za pośrednictwem protokołu HTTP przy użyciu usługi rejestrowania certyfikatów (CES) lub interfejsu rejestracji internetowej (Certsrv). Niezabezpieczone konfiguracje punktów końcowych CES lub Certsrv IIS mogą tworzyć luki w zabezpieczeniach w celu przekazywania ataków (ESC8).

Nowe zalecenie Edytowanie niezabezpieczonych punktów końcowych usług IIS (ESC8) rejestrowania certyfikatów usługi ADCS jest dodawane do innych zaleceń związanych z usługą AD CS, które zostały niedawno wydane. Łącznie te oceny oferują raporty dotyczące stanu zabezpieczeń, które udostępniają problemy z zabezpieczeniami i poważne błędy konfiguracji, które stanowią zagrożenie dla całej organizacji, wraz z powiązanymi wykryciami.

Więcej informacji można znaleźć w następujących artykułach:

- Ocena zabezpieczeń: edytowanie niezabezpieczonych punktów końcowych usług IIS rejestracji certyfikatów usługi ADCS (ESC8)

- Oceny stanu zabezpieczeń czujników AD CS

- Oceny stanu bezpieczeństwa Microsoft Defender for Identity

Defender for Identity w wersji 2.229

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Ulepszone środowisko użytkownika na potrzeby dostosowywania progów alertów (wersja zapoznawcza)

Strona Ustawienia zaawansowane usługi Defender for Identity została zmieniona na Dostosuj progi alertów i zapewnia odświeżone środowisko z większą elastycznością dostosowywania progów alertów.

Zmiany obejmują:

Usunęliśmy poprzednią opcję Usuń okres nauki i dodaliśmy nową opcję Zalecany tryb testowy . Wybierz pozycję Zalecany tryb testowania , aby ustawić dla wszystkich poziomów progów wartość Niska, zwiększając liczbę alertów i ustawić wszystkie inne poziomy progów na tylko do odczytu.

Nazwa poprzedniej kolumny poziomów poufności została zmieniona na Poziom progowy z nowo zdefiniowanymi wartościami. Domyślnie wszystkie alerty są ustawione na wartość Wysoki próg, który reprezentuje zachowanie domyślne i standardową konfigurację alertu.

W poniższej tabeli wymieniono mapowanie między poprzednimi wartościami poziomu poufności i nowymi wartościami poziomu progu :

| Poziom poufności (poprzednia nazwa) | Poziom progu (nowa nazwa) |

|---|---|

| Normalny | High (Wysoki) |

| Średnie | Średnie |

| High (Wysoki) | Niski |

Jeśli na stronie Ustawienia zaawansowane zdefiniowano określone wartości, przenieśliśmy je do nowej strony Dostosuj progi alertów w następujący sposób:

| Konfiguracja strony ustawień zaawansowanych | Nowa konfiguracja strony Dostosowywanie progów alertów |

|---|---|

| Usuń włączony okres nauki |

Zalecany tryb testowy został wyłączony. Ustawienia konfiguracji progu alertu pozostają takie same. |

| Wyłączono usuwanie okresu nauki |

Zalecany tryb testowy został wyłączony. Ustawienia konfiguracji progu alertu są resetowane do wartości domyślnych z wysokim poziomem progu. |

Alerty są zawsze wyzwalane natychmiast, jeśli wybrano opcję Zalecany tryb testowy lub jeśli poziom progowy jest ustawiony na średni lub niski, niezależnie od tego, czy okres nauki alertu został już ukończony.

Aby uzyskać więcej informacji, zobacz Dostosowywanie progów alertów.

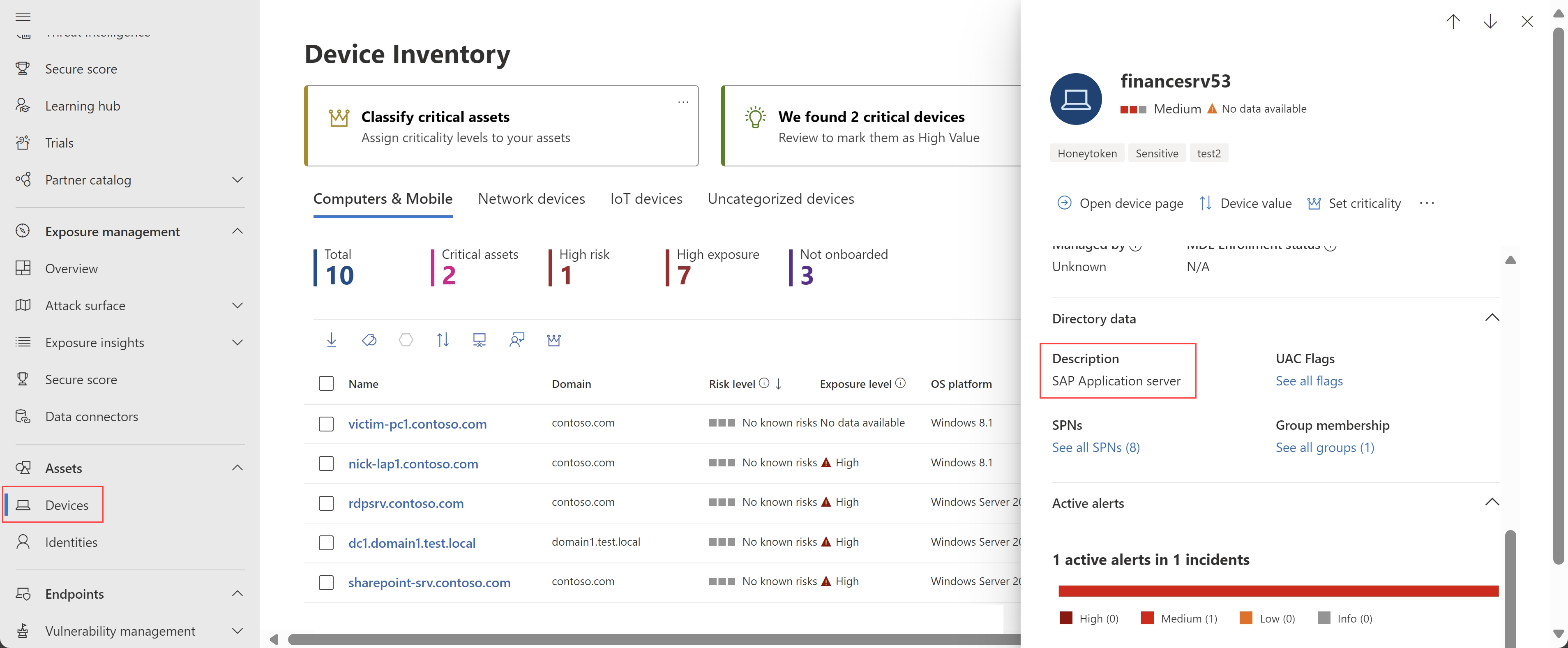

Strony szczegółów urządzenia zawierają teraz opisy urządzeń (wersja zapoznawcza)

Microsoft Defender XDR teraz zawiera opisy urządzeń w okienkach szczegółów urządzenia i na stronach szczegółów urządzenia. Opisy są wypełniane z atrybutu Opis usługi Active Directory urządzenia.

Na przykład w okienku po stronie szczegółów urządzenia:

Aby uzyskać więcej informacji, zobacz Kroki badania dotyczące podejrzanych urządzeń.

Defender for Identity w wersji 2.228

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity oraz następujące nowe alerty:

- Rekonesans wyliczenia konta (LDAP) (identyfikator zewnętrzny 2437) (wersja zapoznawcza)

- Zmiana hasła trybu przywracania usług katalogowych (identyfikator zewnętrzny 2438) (wersja zapoznawcza)

Styczeń 2024 r.

Defender for Identity w wersji 2.227

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Karta Oś czasu dodawana dla jednostek grupy

Teraz możesz wyświetlać działania i alerty związane z jednostkami grupy usługi Active Directory z ostatnich 180 dni w Microsoft Defender XDR, takie jak zmiany członkostwa w grupach, zapytania LDAP itd.

Aby uzyskać dostęp do strony osi czasu grupy, wybierz pozycję Otwórz oś czasu w okienku szczegółów grupy.

Przykład:

Aby uzyskać więcej informacji, zobacz Kroki badania podejrzanych grup.

Konfigurowanie i weryfikowanie środowiska usługi Defender for Identity za pomocą programu PowerShell

Usługa Defender for Identity obsługuje teraz nowy moduł DefenderForIdentity programu PowerShell, który ułatwia konfigurowanie i weryfikowanie środowiska do pracy z Microsoft Defender for Identity.

Użyj poleceń programu PowerShell, aby uniknąć błędnej konfiguracji i zaoszczędzić czas i uniknąć niepotrzebnego obciążenia systemu.

Dodaliśmy następujące procedury do dokumentacji usługi Defender for Identity, aby ułatwić korzystanie z nowych poleceń programu PowerShell:

- Zmienianie konfiguracji serwera proxy przy użyciu programu PowerShell

- Konfigurowanie, pobieranie i testowanie zasad inspekcji przy użyciu programu PowerShell

- Generowanie raportu z bieżącymi konfiguracjami za pomocą programu PowerShell

- Testowanie uprawnień i delegowania DSA za pomocą programu PowerShell

- Testowanie łączności usługi przy użyciu programu PowerShell

Więcej informacji można znaleźć w następujących artykułach:

- DefenderForIdentity Moduł programu PowerShell (Galeria programu PowerShell)

- Dokumentacja referencyjna programu PowerShell dla usługi DefenderForIdentity

Defender for Identity w wersji 2.226

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity w wersji 2.225

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Grudzień 2023 r.

Uwaga

Jeśli widzisz zmniejszoną liczbę alertów prób zdalnego wykonywania kodu , zobacz nasze zaktualizowane wrześniowe ogłoszenia, które obejmują aktualizację logiki wykrywania tożsamości usługi Defender for Identity. Usługa Defender for Identity nadal rejestruje działania zdalnego wykonywania kodu tak jak poprzednio.

Obszar i pulpit nawigacyjny nowych tożsamości w usłudze Microsoft 365 Defender (wersja zapoznawcza)

Klienci usługi Defender for Identity mają teraz nowy obszar Tożsamości w usłudze Microsoft 365 Defender, aby uzyskać informacje o zabezpieczeniach tożsamości w usłudze Defender for Identity.

W usłudze Microsoft 365 Defender wybierz pozycję Tożsamości , aby wyświetlić dowolną z następujących nowych stron:

Pulpit nawigacyjny: na tej stronie przedstawiono wykresy i widżety ułatwiające monitorowanie działań wykrywania zagrożeń tożsamości i reagowania na nie. Przykład:

Aby uzyskać więcej informacji, zobacz Praca z pulpitem nawigacyjnym ITDR usługi Defender for Identity.

Problemy z kondycją: ta strona została przeniesiona z obszaru Tożsamości ustawień > i zawiera listę wszelkich bieżących problemów z kondycją ogólnego wdrożenia usługi Defender for Identity i określonych czujników. Aby uzyskać więcej informacji, zobacz Microsoft Defender for Identity problemy z kondycją czujnika.

Narzędzia: Ta strona zawiera linki do przydatnych informacji i zasobów podczas pracy z usługą Defender for Identity. Na tej stronie znajdź linki do dokumentacji, w szczególności dotyczące narzędzia do planowania pojemności i skryptu Test-MdiReadiness.ps1 .

Defender for Identity — wersja 2.224

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

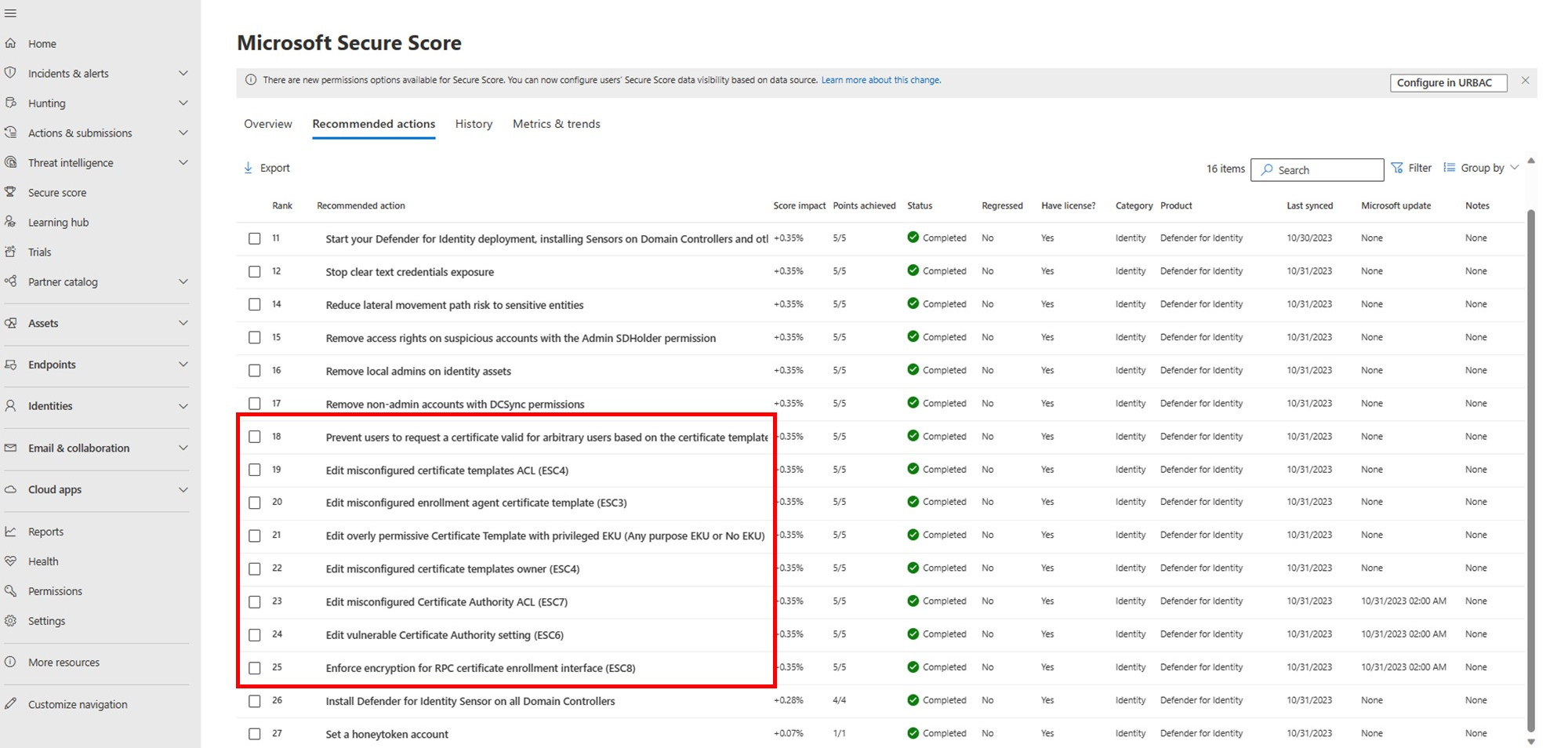

Oceny stanu zabezpieczeń czujników usługi AD CS (wersja zapoznawcza)

Oceny stanu zabezpieczeń usługi Defender for Identity proaktywnie wykrywają i zalecają akcje w konfiguracjach lokalna usługa Active Directory.

Zalecane akcje obejmują teraz następujące nowe oceny stanu zabezpieczeń, szczególnie w przypadku szablonów certyfikatów i urzędów certyfikacji.

Zalecane akcje szablonów certyfikatów:

- Uniemożliwianie użytkownikom żądania certyfikatu prawidłowego dla dowolnych użytkowników na podstawie szablonu certyfikatu (ESC1)

- Edytowanie nadmiernie permisywnego szablonu certyfikatu przy użyciu uprzywilejowanej jednostki EKU (dowolne przeznaczenie EKU lub brak EKU) (ESC2)

- Nieprawidłowo skonfigurowany szablon certyfikatu agenta rejestracji (ESC3)

- Edytowanie nieprawidłowo skonfigurowanych szablonów certyfikatów listy ACL (ESC4)

- Edytowanie nieprawidłowo skonfigurowanego właściciela szablonów certyfikatów (ESC4)

Zalecane akcje urzędu certyfikacji:

Nowe oceny są dostępne w usłudze Microsoft Secure Score, pojawiając się problemy z zabezpieczeniami i poważne błędy konfiguracji, które stanowią zagrożenie dla całej organizacji, wraz z wykryciami. Wynik zostanie odpowiednio zaktualizowany.

Przykład:

Aby uzyskać więcej informacji, zobacz oceny stanu zabezpieczeń Microsoft Defender for Identity.

Uwaga

Chociaż oceny szablonów certyfikatów są dostępne dla wszystkich klientów, którzy mają zainstalowany w środowisku usług AD CS, oceny urzędu certyfikacji są dostępne tylko dla klientów, którzy zainstalowali czujnik na serwerze usług AD CS. Aby uzyskać więcej informacji, zobacz Nowy typ czujnika dla usług certyfikatów Active Directory (AD CS).

Wersja 2.223 usługi Defender for Identity

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity w wersji 2.222

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity— wersja 2.221

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Listopad 2023 r.

Defender for Identity w wersji 2.220

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity w wersji 2.219

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Oś czasu tożsamości zawiera ponad 30 dni danych (wersja zapoznawcza)

Usługa Defender for Identity stopniowo wprowadza rozszerzone przechowywanie danych w szczegółach tożsamości do ponad 30 dni.

Karta Oś czasu strony szczegółów tożsamości, która zawiera działania usługi Defender for Identity, Microsoft Defender for Cloud Apps i Ochrona punktu końcowego w usłudze Microsoft Defender, obecnie obejmuje co najmniej 150 dni i rośnie. W ciągu najbliższych kilku tygodni mogą wystąpić pewne różnice w wskaźnikach przechowywania danych.

Aby wyświetlić działania i alerty na osi czasu tożsamości w określonym przedziale czasu, wybierz domyślne 30 dni , a następnie wybierz pozycję Zakres niestandardowy. Przefiltrowane dane sprzed ponad 30 dni są wyświetlane przez maksymalnie siedem dni jednocześnie.

Przykład:

Aby uzyskać więcej informacji, zobacz Badanie zasobów i Badanie użytkowników w Microsoft Defender XDR.

Defender for Identity w wersji 2.218

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Październik 2023

Defender for Identity, wersja 2.217

Ta wersja zawiera następujące ulepszenia:

Raport podsumowania: Raport podsumowania jest aktualizowany w celu uwzględnienia dwóch nowych kolumn na karcie Problemy z kondycją :

- Szczegóły: Dodatkowe informacje dotyczące problemu, takie jak lista obiektów, których dotyczy problem, lub konkretnych czujników, na których występuje problem.

- Zalecenia: lista zalecanych akcji, które można podjąć w celu rozwiązania problemu, lub sposób dalszego zbadania problemu.

Aby uzyskać więcej informacji, zobacz Pobieranie i planowanie raportów usługi Defender for Identity w Microsoft Defender XDR (wersja zapoznawcza).

Problemy zdrowotne: dodano przełącznik "Usuń okres nauki" został automatycznie wyłączony dla tego problemu z kondycją dzierżawy

Ta wersja zawiera również poprawki usterek dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity w wersji 2.216

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Wrzesień 2023

Zmniejszona liczba alertów dla zdalnych prób wykonania kodu

Aby lepiej dopasować usługę Defender for Identity i alerty Ochrona punktu końcowego w usłudze Microsoft Defender, zaktualizowaliśmy logikę wykrywania dla wykrywania prób zdalnego wykonywania kodu w usłudze Defender for Identity.

Chociaż ta zmiana powoduje zmniejszenie liczby alertów prób zdalnego wykonywania kodu , usługa Defender for Identity nadal rejestruje działania zdalnego wykonywania kodu. Klienci mogą nadal tworzyć własne zaawansowane zapytania dotyczące wyszukiwania zagrożeń i tworzyć niestandardowe zasady wykrywania.

Ustawienia poufności alertów i ulepszenia okresu uczenia

Niektóre alerty usługi Defender for Identity czekają na okres nauki , zanim alerty zostaną wyzwolone, podczas tworzenia profilu wzorców do użycia podczas rozróżniania legalnych i podejrzanych działań.

Usługa Defender for Identity udostępnia teraz następujące ulepszenia środowiska okresu nauki:

Administratorzy mogą teraz użyć ustawienia Usuń okres nauki , aby skonfigurować czułość używaną dla określonych alertów. Zdefiniuj czułość jako normalną , aby skonfigurować ustawienie Usuń okres nauki jako wyłączone dla wybranego typu alertu.

Po wdrożeniu nowego czujnika w nowym obszarze roboczym usługi Defender for Identity ustawienie Usuń okres nauki jest automatycznie włączone przez 30 dni. Po upływie 30 dni ustawienie Usuń okres nauki jest automatycznie wyłączone , a poziomy poufności alertów są zwracane do ich domyślnej funkcjonalności.

Aby usługa Defender for Identity korzystała ze standardowej funkcjonalności okresu uczenia, w której alerty nie są generowane do czasu zakończenia okresu nauki, skonfiguruj ustawienie Usuń okresy szkoleniowe na wartość Wyłączone.

Jeśli wcześniej zaktualizowano ustawienie Usuń okres nauki , ustawienie pozostanie takie, jak skonfigurowano.

Więcej informacji znajduje się w sekcji Advanced settings

Uwaga

Na stronie Ustawienia zaawansowane pierwotnie wymieniono alert rekonesansu wyliczenia konta w obszarze Usuń opcje okresu nauki jako konfigurowalne dla ustawień poufności. Ten alert został usunięty z listy i został zastąpiony alertem rekonesansu jednostki zabezpieczeń (LDAP ). Ten błąd interfejsu użytkownika został naprawiony w listopadzie 2023 r.

Defender for Identity w wersji 2.215

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

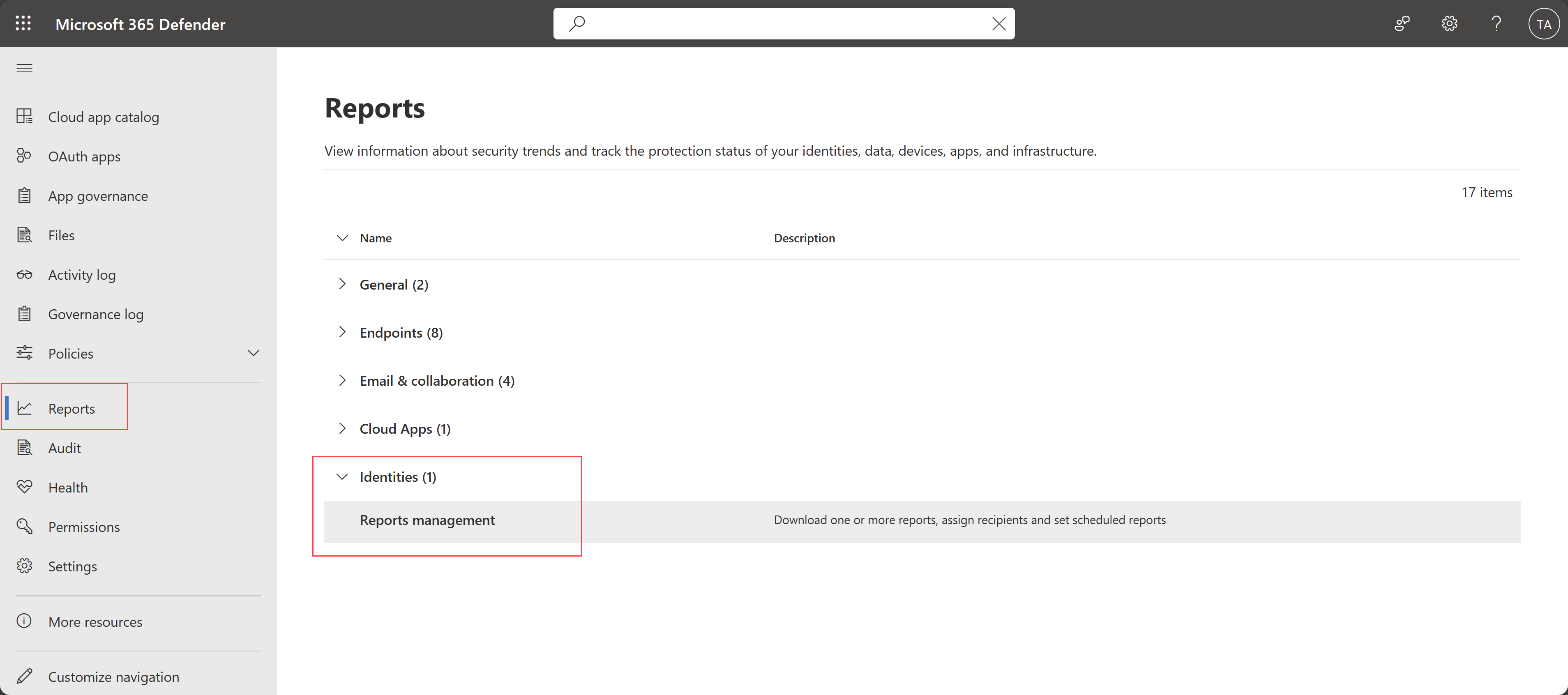

Raporty usługi Defender for Identity zostały przeniesione do głównego obszaru Raporty

Teraz możesz uzyskiwać dostęp do raportów usługi Defender for Identity z głównego obszaru Raporty Microsoft Defender XDR zamiast obszaru Ustawienia. Przykład:

Aby uzyskać więcej informacji, zobacz Pobieranie i planowanie raportów usługi Defender for Identity w Microsoft Defender XDR (wersja zapoznawcza).

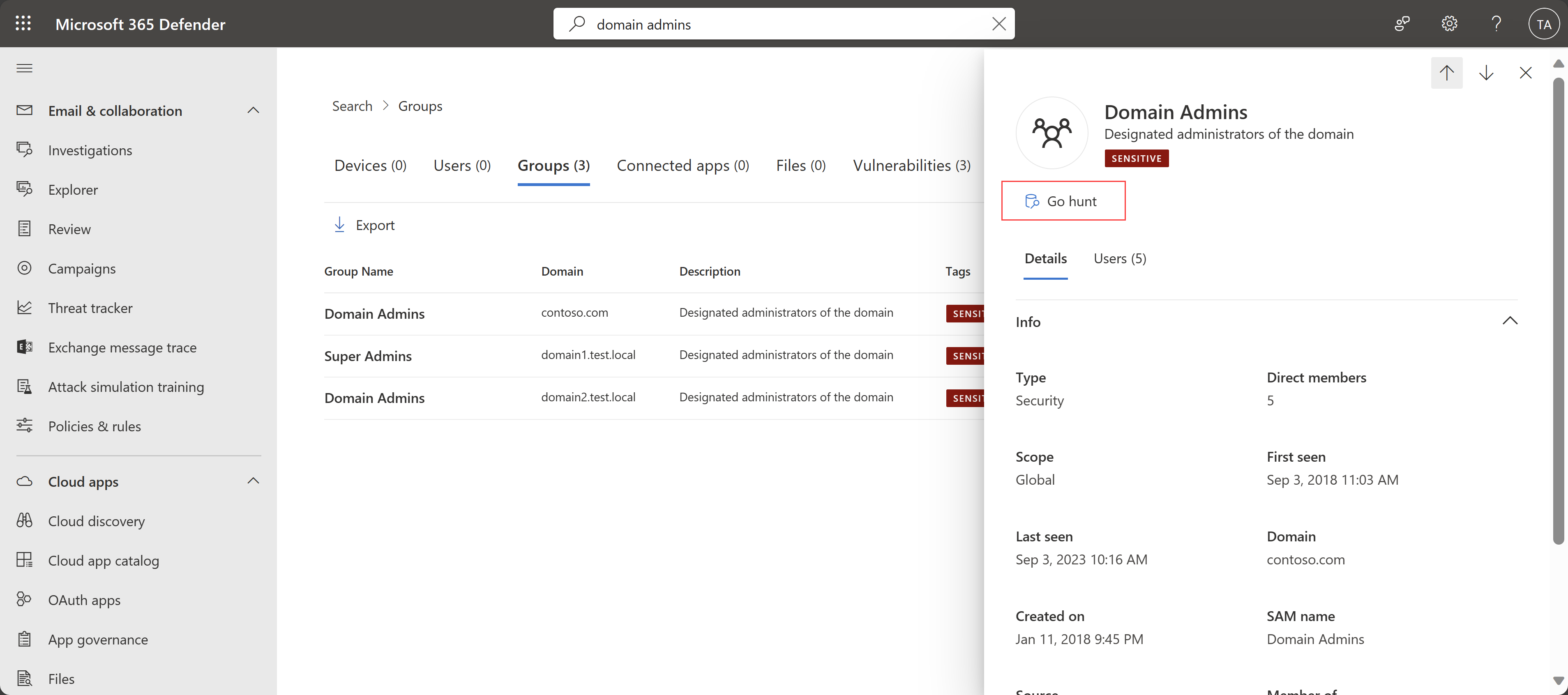

Przycisk go hunt dla grup w Microsoft Defender XDR

Usługa Defender for Identity dodała przycisk Wyszukiwania w języku Go dla grup w Microsoft Defender XDR. Użytkownicy mogą używać przycisku Go hunt do wykonywania zapytań dotyczących działań i alertów związanych z grupą podczas badania.

Przykład:

Aby uzyskać więcej informacji, zobacz Szybkie wyszukiwanie informacji o jednostce lub zdarzeniach za pomocą wyszukiwania na platformie Go.

Defender for Identity— wersja 2.214

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Ulepszenia wydajności

Usługa Defender for Identity dokonała wewnętrznych ulepszeń opóźnień, stabilności i wydajności podczas przenoszenia zdarzeń w czasie rzeczywistym z usług Defender for Identity do Microsoft Defender XDR. Klienci powinni spodziewać się żadnych opóźnień w danych usługi Defender for Identity wyświetlanych w Microsoft Defender XDR, takich jak alerty lub działania na potrzeby zaawansowanego wyszukiwania zagrożeń.

Więcej informacji można znaleźć w następujących artykułach:

- Alerty zabezpieczeń w Microsoft Defender for Identity

- Oceny stanu bezpieczeństwa Microsoft Defender for Identity

- Proaktywne wyszukiwanie zagrożeń dzięki zaawansowanym polowaniom w Microsoft Defender XDR

Sierpień 2023

Defender for Identity— wersja 2.213

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity w wersji 2.212

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Defender for Identity— wersja 2.211

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.

Nowy typ czujnika dla usług certyfikatów Active Directory (AD CS)

Usługa Defender for Identity obsługuje teraz nowy typ czujnika usługi ADCS dla dedykowanego serwera ze skonfigurowanymi usługami certyfikatów Active Directory (AD CS).

Nowy typ czujnika zostanie zidentyfikowany na stronie Settings Identities Sensors (Czujniki tożsamości ustawień >>) w Microsoft Defender XDR. Aby uzyskać więcej informacji, zobacz Zarządzanie czujnikami Microsoft Defender for Identity i aktualizowanie ich.

Wraz z nowym typem czujnika usługa Defender for Identity udostępnia teraz powiązane alerty usługi AD CS i raporty bezpiecznego wyniku. Aby wyświetlić nowe alerty i raporty bezpiecznego wyniku, upewnij się, że wymagane zdarzenia są zbierane i rejestrowane na serwerze. Aby uzyskać więcej informacji, zobacz Konfigurowanie inspekcji zdarzeń usług certyfikatów Active Directory (AD CS).

Usługa AD CS to rola Windows Server, która wystawia certyfikaty infrastruktury kluczy publicznych (PKI) i zarządza nimi w protokołach bezpiecznej komunikacji i uwierzytelniania. Aby uzyskać więcej informacji, zobacz Co to są usługi certyfikatów Active Directory?

Defender for Identity— wersja 2.210

Ta wersja obejmuje ulepszenia i poprawki błędów dla usług w chmurze i czujnika usługi Defender for Identity.