Badanie zagrożeń kontenerów i reagowanie na nie w portalu Microsoft Defender

Ważna

Niektóre informacje w tym artykule odnoszą się do wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji wyrażonych ani dorozumianych w odniesieniu do informacji podanych tutaj

Operacje zabezpieczeń mogą teraz badać alerty związane z kontenerem i reagować na nie niemal w czasie rzeczywistym oraz wyszukiwać powiązane działania z integracją natywnych dla chmury akcji reagowania i dzienników badań w portalu Microsoft Defender. Dostępność ścieżek ataku może również pomóc analitykom w natychmiastowym zbadaniu i rozwiązaniu krytycznych problemów z zabezpieczeniami, aby zapobiec potencjalnemu naruszeniu.

Ponieważ organizacje korzystają z kontenerów i platformy Kubernetes na platformach takich jak Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS), obszar ataku rozszerza się, zwiększając wyzwania związane z bezpieczeństwem. Kontenery mogą być również celem podmiotów zagrożeń i używane do złośliwych celów.

Analitycy centrum operacji zabezpieczeń (SOC) mogą teraz łatwo śledzić zagrożenia kontenerów za pomocą alertów niemal w czasie rzeczywistym i natychmiast reagować na te zagrożenia przez izolowanie lub przerywanie zasobników kontenerów. Ta integracja umożliwia analitykom natychmiastowe ograniczenie ataku kontenera ze środowiska za pomocą kliknięcia.

Analitycy mogą następnie zbadać pełny zakres ataku przy użyciu możliwości wyszukiwania powiązanych działań w ramach wykresu incydentu. Mogą również dodatkowo stosować działania zapobiegawcze wraz z dostępnością potencjalnych ścieżek ataku na wykresie zdarzeń. Użycie informacji ze ścieżek ataku umożliwia zespołom ds. zabezpieczeń sprawdzanie ścieżek i zapobieganie ewentualnym naruszeniom. Ponadto raporty analizy zagrożeń specyficzne dla zagrożeń i ataków kontenerów są dostępne dla analityków, aby uzyskać więcej informacji i zastosować zalecenia dotyczące reagowania na ataki kontenera i zapobiegania im.

Wymagania wstępne

Użytkownicy platform AKS, EKS i GKE mogą korzystać z akcji reagowania w chmurze, dzienników badań związanych z chmurą i ścieżek ataków w portalu Microsoft Defender z następującymi licencjami:

| Wymagana licencja | Akcje |

|---|---|

| Microsoft Defender dla kontenerów | Wyświetlanie alertów związanych z kontenerem Wyświetlanie danych związanych z kontenerem na potrzeby badania w zaawansowanym zasobniku Izolowanie zasobnika izolowanego |

| Microsoft Defender do zarządzania stanem zabezpieczeń w chmurze | Wyświetlanie ścieżek ataku na wykresie incydentów |

| Microsoft Security Copilot | Wyświetlanie i stosowanie odpowiedzi z przewodnikiem w celu zbadania i skorygowania zagrożeń kontenerów |

Następujące Microsoft Defender dla kontenerów są wymagane dla akcji reagowania w chmurze w portalu Microsoft Defender:

- Czujnik defendera

- Dostęp do interfejsu API platformy Kubernetes

Aby uzyskać więcej informacji na temat tych składników, zobacz Konfigurowanie składników Microsoft Defender dla kontenerów.

Wymaganie zasad sieciowych

Akcja odpowiedzi zasobnika izolowania obsługuje klaster Kubernetes w wersji 1.27 lub nowszej. Wymagane są również następujące wtyczki sieciowe:

| Wtyczka sieciowa | Wymagana minimalna wersja |

|---|---|

| Azure-NPM | 1.5.34 |

| Perkal | 3.24.1 |

| Cilium | 1.13.1 |

| AWS-node | 1.15.1 |

Akcja odpowiedzi zasobnika izolowanego wymaga wymuszania zasad sieciowych dla klastra Kubernetes. Poniższa dokumentacja zawiera szczegółowe instrukcje dotyczące instalowania i sprawdzania zasad sieciowych w zależności od platformy:

- Azure Kubernetes Service: Zabezpieczanie ruchu między zasobnikami przy użyciu zasad sieciowych w usłudze AKS

- Google Kubernetes Engine: Kontrolowanie komunikacji między zasobnikami i usługami przy użyciu zasad sieciowych

- Amazon Kubernetes Engine: Ograniczanie ruchu zasobnika za pomocą zasad sieci kubernetes

Aby sprawdzić, czy wtyczki sieciowe są obsługiwane, wykonaj kroki uzyskiwania dostępu do Cloud Shell platformy i sprawdź wtyczki sieciowe w sekcji Rozwiązywanie problemów.

Akcja odpowiedzi zasobnika zakończenia działa niezależnie od obecności zasad sieciowych.

Uprawnienia

Aby wykonać dowolną z akcji odpowiedzi, użytkownicy muszą mieć następujące uprawnienia do Microsoft Defender dla chmury w Microsoft Defender XDR ujednoliconej kontroli dostępu opartej na rolach:

| Nazwa uprawnienia | Poziom |

|---|---|

| Alerty | Zarządzanie |

| Odpowiedź | Zarządzanie |

Aby uzyskać więcej informacji na temat tych uprawnień, zobacz Uprawnienia w Microsoft Defender XDR ujednoliconej kontroli dostępu opartej na rolach (RBAC).

Badanie zagrożeń kontenera

Aby zbadać zagrożenia kontenera w portalu Microsoft Defender:

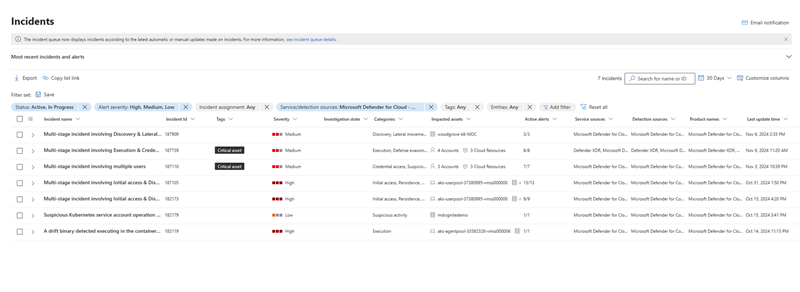

- Wybierz pozycję Badanie & reagowania na > zdarzenia i alerty w menu nawigacji po lewej stronie, aby otworzyć kolejki zdarzeń lub alertów.

- W kolejce wybierz pozycję Filtruj i wybierz pozycję Microsoft Defender dla Microsoft Defender w chmurze > dla kontenerów w obszarze Źródło usługi.

- Na wykresie zdarzeń wybierz jednostkę zasobnika/usługi/klastra, którą chcesz zbadać. Wybierz pozycję Szczegóły usługi Kubernetes, szczegóły zasobnika Kubernetes, szczegóły klastra Kubernetes lub szczegóły rejestru kontenerów , aby wyświetlić odpowiednie informacje o usłudze, zasobniku lub rejestrze.

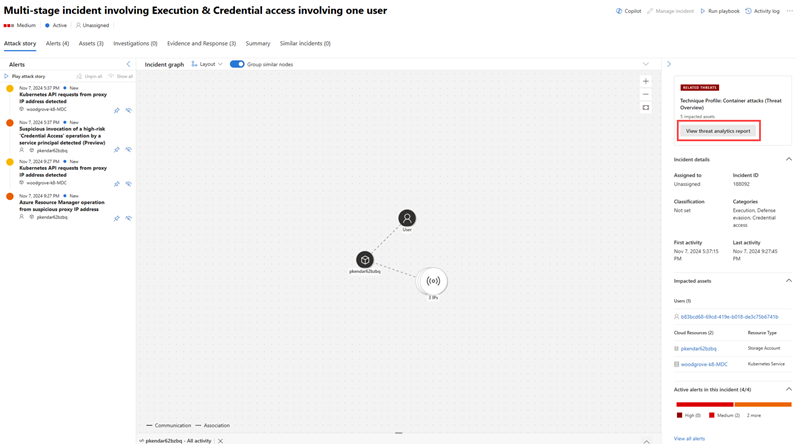

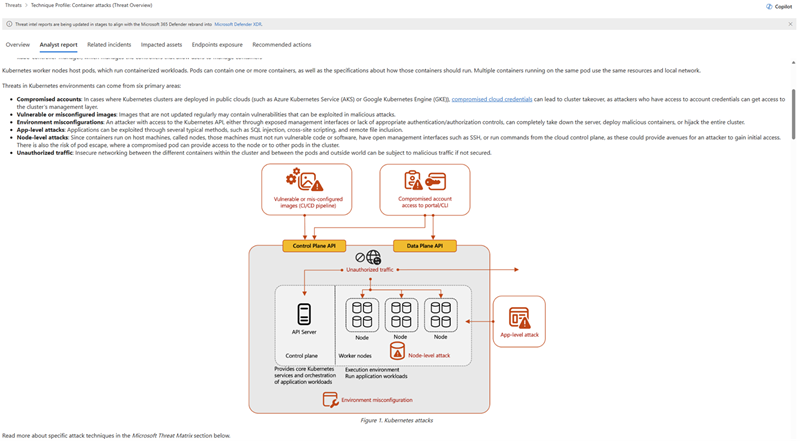

Korzystając z raportów analizy zagrożeń , analitycy mogą korzystać z analizy zagrożeń od ekspertów badaczy zabezpieczeń firmy Microsoft, aby dowiedzieć się więcej o aktywnych podmiotach zagrożeń i kampaniach wykorzystujących kontenery, nowych technikach ataków, które mogą mieć wpływ na kontenery, oraz o powszechnych zagrożeniach wpływających na kontenery.

Uzyskiwanie dostępu do raportów analizy zagrożeń z poziomu analizy > zagrożeń. Możesz również otworzyć konkretny raport ze strony zdarzenia, wybierając pozycję Wyświetl raport analizy zagrożeń w okienku Pokrewne zagrożenia w okienku po stronie zdarzenia.

Raporty analizy zagrożeń zawierają również odpowiednie metody ograniczania ryzyka, odzyskiwania i zapobiegania, które analitycy mogą ocenić i zastosować do swojego środowiska. Korzystanie z informacji w raportach analizy zagrożeń pomaga zespołom SOC bronić i chronić swoje środowisko przed atakami kontenerów. Oto przykład raportu analityka dotyczącego ataku kontenera.

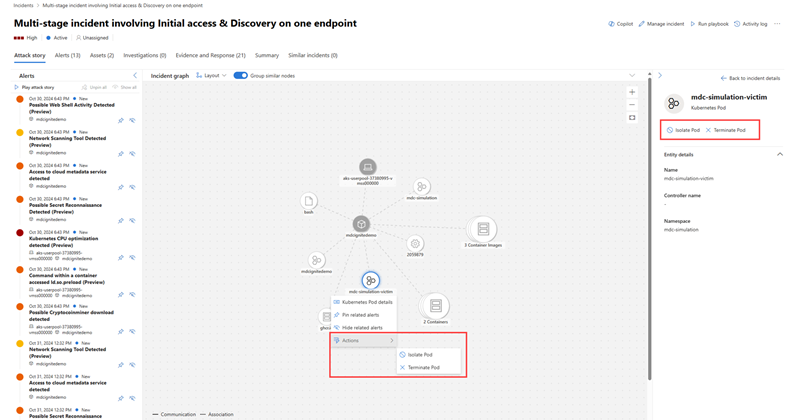

Reagowanie na zagrożenia kontenera

Zasobnik można wyizolować lub zakończyć po ustaleniu, że zasobnik jest zagrożony lub złośliwy. Na wykresie zdarzenia wybierz zasobnik, a następnie przejdź do pozycji Akcje , aby wyświetlić dostępne akcje odpowiedzi. Te akcje odpowiedzi można również znaleźć w okienku po stronie jednostki.

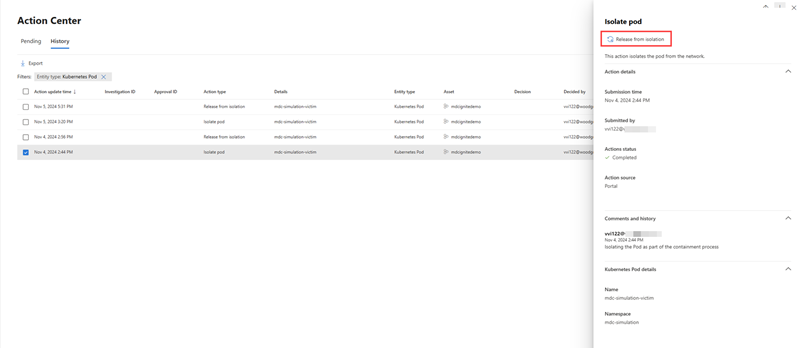

Zasobnik można zwolnić z izolacji z akcją zwolnienia z izolacji po zakończeniu badania. Ta opcja jest wyświetlana w okienku bocznym dla izolowanych zasobników.

Szczegóły wszystkich akcji odpowiedzi można wyświetlić w Centrum akcji. Na stronie Centrum akcji wybierz akcję odpowiedzi, którą chcesz sprawdzić, aby wyświetlić więcej informacji o akcji, na przykład o tym, która jednostka została wykonana, kiedy akcja została wykonana, i wyświetlić komentarze dotyczące akcji. W przypadku izolowanych zasobników akcja wydania z izolacji jest również dostępna w okienku szczegółów Centrum akcji.

Wyszukiwanie działań związanych z kontenerem

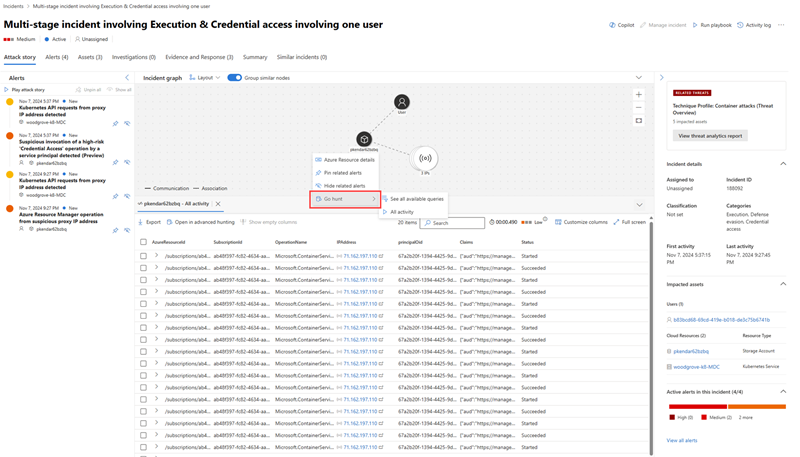

Aby określić pełny zakres ataku kontenera, możesz pogłębić badanie za pomocą akcji wyszukiwania na języku Go dostępnej na grafie zdarzeń. Możesz natychmiast wyświetlić wszystkie zdarzenia i działania procesów związane ze zdarzeniami związanymi z kontenerem z wykresu zdarzenia.

Na stronie Zaawansowane wyszukiwanie zagrożeń możesz rozszerzyć wyszukiwanie działań związanych z kontenerem przy użyciu tabel CloudProcessEvents i CloudAuditEvents .

Tabela CloudProcessEvents zawiera informacje o zdarzeniach procesów w środowiskach hostowanych w wielu chmurach, takich jak Azure Kubernetes Service, Amazon Elastic Kubernetes Service i Google Kubernetes Engine.

Tabela CloudAuditEvents zawiera zdarzenia inspekcji chmury z platform w chmurze chronionych przez Microsoft Defender for Cloud. Zawiera również dzienniki Kubeaudit, które zawierają informacje o zdarzeniach związanych z platformą Kubernetes.

Rozwiąż problemy

W poniższej sekcji opisano problemy, które mogą wystąpić podczas badania zagrożeń kontenera i reagowania na nie.

Akcja zasobnika izolowania jest niedostępna

Jeśli akcja izolowanego zasobnika jest wyszarzona, musisz sprawdzić, czy masz uprawnienia niezbędne do wykonania tej akcji. Zapoznaj się z sekcją Uprawnienia , aby sprawdzić i sprawdzić, czy masz odpowiednie uprawnienia.

Aby uzyskać więcej informacji, zobacz Uprawnienia w Microsoft Defender XDR ujednoliconej kontroli dostępu opartej na rolach (RBAC).

Akcja izolowania zasobnika nie powiodła się

- Sprawdź wersję klastra Kubernetes. Akcja izolowania zasobnika obsługuje klastry Kubernetes w wersji 1.27 lub nowszej.

- Sprawdź, czy używasz wymaganych wtyczek sieciowych i czy są one zgodne z minimalną obsługiwaną wersją. Aby sprawdzić wtyczki, uzyskaj dostęp do Cloud Shell na platformie i uruchom polecenie, aby sprawdzić wtyczki sieciowe.

- Upewnij się, że zasobnik docelowy jest w prawidłowym lub aktywnym stanie.

Dowiedz się, jak uzyskać dostęp do Cloud Shell i sprawdzić wtyczki sieciowe, wykonując następujące kroki w oparciu o platformę:

Na platformie Microsoft Azure

Zaloguj się do Azure Portal następnie przejdź do klastra.

Powyżej pozycji Podstawowe informacje wybierz przycisk Połącz i postępuj zgodnie z instrukcjami.

Cloud Shell zostanie otwarta w dolnej części przeglądarki. W interfejsie wiersza polecenia uruchom następujące polecenie, aby sprawdzić wtyczki sieciowe:

kubectl get zasobniki --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]" | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Wyniki powinny zawierać dowolną z określonych wtyczek w wymaganiu zasad sieciowych. Pusty wiersz oznacza, że obsługiwana wtyczka nie jest zainstalowana.

Na platformie Google Cloud Platform

Nawiguj po klastrze w witrynie Google Cloud Portal.

Wybierz pozycję Połącz nad nazwą klastra. W wyświetlonym małym oknie skopiuj następujące polecenie i uruchom je w lokalnym terminalu.

kubectl get zasobniki --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]" | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Możesz również wybrać pozycję Uruchom w Cloud Shell, aby uruchomić sesję powłoki, która zostanie otwarta w dolnej części przeglądarki. Możesz skopiować polecenie w interfejsie, aby sprawdzić wtyczki sieciowe.

Wyniki powinny zawierać dowolną z określonych wtyczek w wymaganiu zasad sieciowych. Pusty wiersz oznacza, że obsługiwana wtyczka nie jest zainstalowana.

W usłudze Amazon Web Services

Przejdź do klastra w portalu chmury platformy AWS.

Wybierz pozycję CloudShell w prawym górnym rogu. W dolnej części przeglądarki zostanie otwarta sesja Cloud Shell, która udostępnia interfejs wiersza polecenia do zarządzania zasobami platformy AWS.

Połącz się z klastrem, uruchamiając następujące polecenie:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Uwaga

Upewnij się, że węzeł aws-node został usunięty lub wyłączony dla wtyczek Calico i Cilium.

Akcja zasobnika zakończenia nie powiodła się

Musisz potwierdzić, że stan zasobnika docelowego jest aktywny lub prawidłowy. Aby sprawdzić, czy zasobnik jest aktywny, uruchom następujące polecenie w Cloud Shell:

kubectl get pod-name <>