Konfigurowanie domeny dla scenariusza kont usług zarządzanych przez grupę (gMSA)

Ważne

Ten artykuł dotyczy tylko programu MIM 2016 SP2.

Program Microsoft Identity Manager (MIM) współpracuje z Twoją domeną usługi Active Directory (AD). Usługa AD powinna już być zainstalowana, a w środowisku musi istnieć kontroler dla domeny, którą możesz administrować. W tym artykule opisano sposób konfigurowania kont usług zarządzanych przez grupę w tej domenie do użycia przez program MIM.

Omówienie

Konta usługi zarządzane przez grupę eliminują konieczność okresowego zmieniania haseł konta usługi. Wraz z wydaniem programu MIM 2016 SP2 następujące składniki programu MIM mogą mieć konta gMSA skonfigurowane do użycia podczas procesu instalacji:

- Usługa synchronizacji programu MIM (FIMSynchronizationService)

- Usługa MIM (FIMService)

- Pula aplikacji sieci Web rejestracji haseł programu MIM

- Pula aplikacji sieci Web resetowania haseł programu MIM

- Pula aplikacji internetowych interfejsu API REST usługi PAM

- Usługa monitorowania PAM (PamMonitoringService)

- Usługa składnika PAM (PrivilegeManagementComponentService)

Następujące składniki programu MIM nie obsługują uruchamiania jako konta gMSA:

- Portal programu MIM. Dzieje się tak, ponieważ portal programu MIM jest częścią środowiska programu SharePoint. Zamiast tego można wdrożyć program SharePoint w trybie farmy i skonfigurować automatyczną zmianę hasła w programie SharePoint Server.

- Wszyscy agenci zarządzania

- Zarządzanie certyfikatami firmy Microsoft

- BHOLD

Więcej informacji o gMSA można znaleźć w następujących artykułach:

Tworzenie grup i kont użytkowników

Wszystkie składniki wdrożenia programu MIM muszą mieć własną tożsamość w domenie. Dotyczy to między innymi składników programu MIM, takich jak Service i Sync, a także SharePoint i SQL.

Uwaga

W tym przewodniku zastosowano przykładowe nazwy i wartości dotyczące firmy o nazwie Contoso. Należy je zastąpić własnymi danymi. Przykład:

- Nazwa kontrolera domeny — dc

- Nazwa domeny — contoso

- Nazwa serwera usługi programu MIM — mimservice

- Nazwa serwera synchronizacji programu MIM — mimsync

- nazwa SQL Server — sql

- Hasło — Has@lo1

Zaloguj się do kontrolera domeny jako administrator domeny (np. Contoso\Administrator).

Utwórz następujące konta użytkowników dla usług programu MIM. Uruchom program PowerShell i wpisz następujący skrypt programu PowerShell, aby utworzyć nowych użytkowników domeny usługi AD (nie wszystkie konta są obowiązkowe, chociaż skrypt jest udostępniany tylko do celów informacyjnych, najlepszym rozwiązaniem jest użycie dedykowanego konta MIMAdmin dla programu MIM i procesu instalacji programu SharePoint).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Utwórz grupy zabezpieczeń dla wszystkich grup.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminDodaj nazwy SPN, aby włączyć uwierzytelnianie Kerberos dla kont usług.

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolPamiętaj, aby zarejestrować następujące rekordy DNS "A" w celu prawidłowego rozpoznawania nazw (przy założeniu, że usługa MIM, portal programu MIM, resetowanie haseł i witryny sieci Web rejestracji haseł będą hostowane na tym samym komputerze)

- mim.contoso.com — wskaż fizyczny adres IP serwera usługi MIM i serwera portalu

- passwordreset.contoso.com — wskaż fizyczny adres IP serwera usługi PROGRAMU MIM i serwera portalu

- passwordregistration.contoso.com — wskaż fizyczny adres IP serwera usługi PROGRAMU MIM i serwera portalu

Tworzenie klucza głównego usługi dystrybucji kluczy

Upewnij się, że zalogowaliśmy się do kontrolera domeny jako administrator, aby przygotować usługę dystrybucji kluczy grupy.

Jeśli istnieje już klucz główny dla domeny (użyj polecenia Get-KdsRootKey do sprawdzenia), przejdź do następnej sekcji.

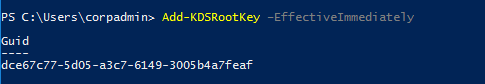

W razie potrzeby utwórz klucz główny usług dystrybucji kluczy (KDS) (tylko raz na domenę). Klucz główny jest używany przez usługę KDS na kontrolerach domeny (wraz z innymi informacjami) do generowania haseł. Jako administrator domeny wpisz następujące polecenie programu PowerShell:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately może wymagać opóźnienia do ~10 godzin, ponieważ będzie konieczne replikacja do wszystkich kontrolerów domeny. To opóźnienie wynosiło około 1 godziny dla dwóch kontrolerów domeny.

Uwaga

W środowisku laboratoryjnym lub testowym można uniknąć 10-godzinnego opóźnienia replikacji, uruchamiając zamiast tego następujące polecenie:

Add-KDSRootKey -EffectiveTime ((Get-Date). AddHours(-10))

Tworzenie konta usługi synchronizacji programu MIM, grupy i jednostki usługi

Upewnij się, że wszystkie konta komputerów dla komputerów, na których ma zostać zainstalowane oprogramowanie MIM, są już przyłączone do domeny. Następnie wykonaj te kroki w programie PowerShell jako administrator domeny.

Utwórz grupę MIMSync_Servers i dodaj do tej grupy wszystkie serwery synchronizacji programu MIM. Wpisz następujące polecenie, aby utworzyć nową grupę usługi AD dla serwerów synchronizacji programu MIM. Następnie dodaj do tej grupy konta komputerów usługi Active Directory serwera synchronizacji programu MIM, np. contoso\MIMSync$.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Utwórz usługę synchronizacji programu MIMSA. Wpisz następujący program PowerShell.

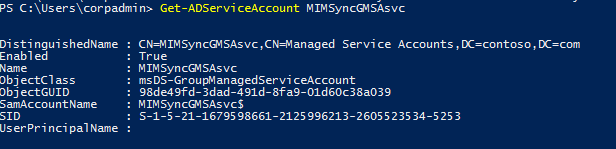

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Sprawdź szczegóły modułu GSMA utworzonego przez wykonanie polecenia Get-ADServiceAccount programu PowerShell:

Jeśli planujesz uruchomić usługę powiadamiania o zmianie hasła, musisz zarejestrować nazwę główną usługi, wykonując następujące polecenie programu PowerShell:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Uruchom ponownie serwer synchronizacji programu MIM, aby odświeżyć token protokołu Kerberos skojarzony z serwerem w miarę zmiany członkostwa w grupie "MIMSync_Server".

Tworzenie konta usługi agenta zarządzania usługami programu MIM

- Zazwyczaj podczas instalowania usługi MIM utworzysz nowe konto dla agenta zarządzania usługami programu MIM (konto MIM MA). W przypadku konta gMSA dostępne są dwie opcje:

Użyj konta usługi zarządzanego przez grupę usługi synchronizacji programu MIM i nie twórz oddzielnego konta

Możesz pominąć tworzenie konta usługi agenta zarządzania usługami programu MIM. W takim przypadku użyj nazwy gMSA usługi synchronizacji programu MIM, np. contoso\MIMSyncGMSAsvc$, zamiast konta programu MIM MA podczas instalowania usługi MIM. W dalszej części konfiguracji agenta zarządzania usługami programu MIM włącz opcję "Użyj konta programu MIMSync".

Nie włączaj opcji "Odmowa logowania z sieci" dla konta usługi synchronizacji programu MIMSA, ponieważ konto programu MIM MA wymaga uprawnienia "Zezwalaj na logowanie sieciowe".

Używanie zwykłego konta usługi dla konta usługi agenta zarządzania usługami programu MIM

Uruchom program PowerShell jako administrator domeny i wpisz następujące polecenie, aby utworzyć nowego użytkownika domeny usługi AD:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Nie włączaj opcji "Odmów logowania z sieci" dla konta programu MIM MA, ponieważ wymaga uprawnienia "Zezwalaj na logowanie sieciowe".

Tworzenie kont, grup i jednostki usługi programu MIM

Kontynuuj korzystanie z programu PowerShell jako administrator domeny.

Utwórz grupę MIMService_Servers i dodaj do tej grupy wszystkie serwery usługi PROGRAMU MIM. Wpisz następujące polecenie programu PowerShell, aby utworzyć nową grupę usługi AD dla serwerów usługi MIM i dodać do tej grupy konto komputera serwera usługi ACTIVE Directory serwera usługi MIM, np. contoso\MIMPortal$.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Utwórz konto usługi programu MIMSA.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Zarejestruj nazwę główną usługi i włącz delegowanie protokołu Kerberos, wykonując następujące polecenie programu PowerShell:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}W przypadku scenariuszy samoobsługowego resetowania hasła wymagane jest, aby konto usługi MIM mogło komunikować się z usługą synchronizacji programu MIM, dlatego konto usługi PROGRAMU MIM musi być członkiem administratorów programu MIMSync lub grupami przeglądania i resetowania haseł synchronizacji programu MIM:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Uruchom ponownie serwer usługi MIM, aby odświeżyć token protokołu Kerberos skojarzony z serwerem, ponieważ członkostwo w grupie "MIMService_Servers" uległo zmianie.

Tworzenie innych kont i grup programu MIM w razie potrzeby

Jeśli konfigurujesz samoobsługowe resetowanie hasła programu MIM, postępuj zgodnie z tymi samymi wytycznymi, jak opisano powyżej dla usługi synchronizacji programu MIM i usługi MIM, możesz utworzyć inne konta usługi zarządzane przez usługę :

- Pula aplikacji sieci Web resetowania haseł programu MIM

- Pula aplikacji sieci Web rejestracji haseł programu MIM

Jeśli konfigurujesz usługę PAM programu MIM, postępuj zgodnie z tymi samymi wytycznymi, jak opisano powyżej dla usługi synchronizacji programu MIM i usługi MIM, możesz utworzyć inne konta usługi zarządzane przez usługę :

- Pula aplikacji internetowych interfejsu API REST usługi PAM programu MIM

- Usługa składnika PAM programu MIM

- Usługa monitorowania paM programu MIM

Określanie gMSA podczas instalowania programu MIM

Ogólnie rzecz biorąc, w większości przypadków podczas korzystania z instalatora programu MIM, aby określić, że chcesz użyć konta gMSA zamiast zwykłego konta, dołącz znak znaku dolara do nazwy gMSA, np. contoso\MIMSyncGMSAsvc$, a następnie pozostaw puste pole hasła. Jednym z wyjątków jest narzędziemiisactivate.exe , które akceptuje nazwę gMSA bez znaku dolara.