Wdrażanie modelu Zero Trust dla filarów technologii

Ponieważ Organizacja może już mieć elementy ochrony zero trust, ten zestaw dokumentacji zawiera informacje koncepcyjne umożliwiające rozpoczęcie pracy i plany wdrażania oraz zalecenia dotyczące implementacji dotyczące kompleksowego przestrzegania zasad zero trust. Każdy artykuł działa jako lista kontrolna celów wdrożenia z krokami i linkiem do dodatkowych informacji.

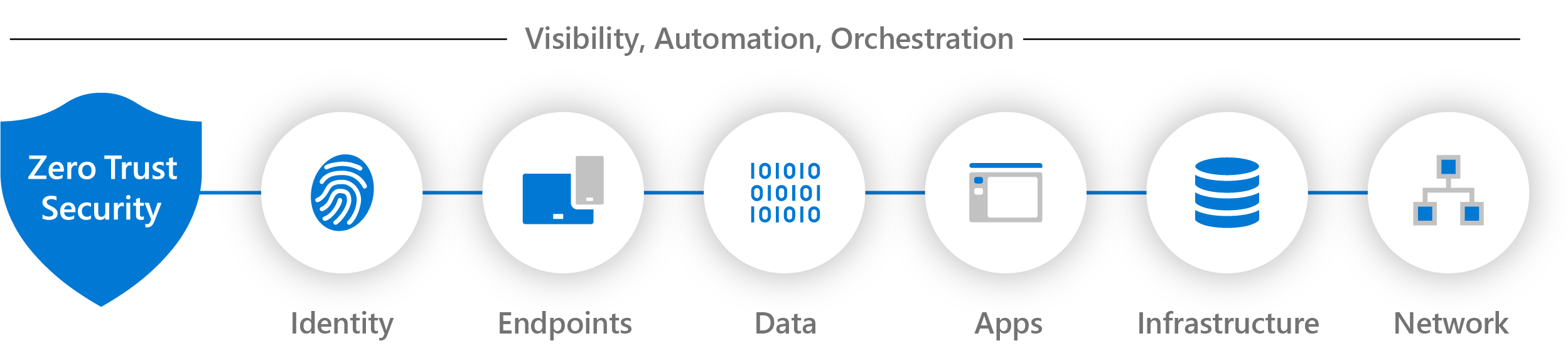

Zasady zerowego zaufania są wdrażane w całej infrastrukturze IT przez wdrożenie mechanizmów kontroli i technologii Zero Trust w siedmiu filarach technologii. Sześć z tych filarów to źródła sygnałów, płaszczyzna sterowania do wymuszania i krytyczny zasób do obrony. W tym celu jest filarem, który zbiera te sygnały i zapewnia wgląd w zdarzenia zabezpieczeń oraz automatyzację i aranżację reagowania na zagrożenia cyberbezpieczeństwa i ich łagodzenia.

Poniższe artykuły zawierają informacje koncepcyjne i cele wdrażania dla tych siedmiu filarów technologii. Skorzystaj z tych artykułów, aby ocenić gotowość i utworzyć plan wdrożenia, aby zastosować zasady Zero Trust.

| Filar technologii | opis |

|---|---|

Tożsamości |

Tożsamości — niezależnie od tego, czy reprezentują osoby, usługi, czy urządzenia IoT — definiują płaszczyznę sterowania Zero Trust. Gdy tożsamość próbuje uzyskać dostęp do zasobu, sprawdź, czy tożsamość ma silne uwierzytelnianie, i upewnij się, że dostęp jest zgodny i typowy dla tej tożsamości. Postępuj zgodnie z zasadami dostępu z najmniejszymi uprawnieniami. |

Punkty końcowe |

Po udzieleniu tożsamości dostępu do zasobu dane mogą przepływać do różnych punktów końcowych (urządzeń) od urządzeń IoT do smartfonów, modelu BYOD do urządzeń zarządzanych przez partnerów oraz obciążeń lokalnych do serwerów hostowanych w chmurze. Ta różnorodność tworzy ogromny obszar powierzchni ataku. Monitoruj i wymuszaj zgodność urządzeń pod kątem bezpiecznego dostępu. |

Data |

[Ostatecznie zespoły ds. zabezpieczeń chronią dane. Jeśli to możliwe, dane powinny pozostać bezpieczne, nawet jeśli opuszczają one urządzenia, aplikacje, infrastrukturę i sieci, które kontroluje organizacja. Klasyfikowanie, etykietowanie i szyfrowanie danych oraz ograniczanie dostępu na podstawie tych atrybutów. |

Aplikacje |

Aplikacje i interfejsy API zapewniają interfejs, za pomocą którego są używane dane. Mogą to być starsze obciążenia lokalne, przeniesione do obciążeń w chmurze lub nowoczesne aplikacje SaaS. Stosowanie kontrolek i technologii w celu odnajdywania niezatwierdzonych zasobów IT, zapewniania odpowiednich uprawnień w aplikacji, uzyskiwania dostępu do bramy na podstawie analizy w czasie rzeczywistym, monitorowania nietypowego zachowania, kontrolowania akcji użytkownika i weryfikowania bezpiecznych opcji konfiguracji. |

Infrastruktury |

Infrastruktura — zarówno na serwerach lokalnych, maszynach wirtualnych w chmurze, kontenerach, jak i mikrousługach — reprezentuje krytyczny wektor zagrożenia. Ocena wersji, konfiguracji i dostępu JIT do ochrony przed zabezpieczeniami. Użyj telemetrii do wykrywania ataków i anomalii oraz automatycznego blokowania i flagowania ryzykownych zachowań oraz podejmowania działań ochronnych. |

Sieciowe |

Wszystkie dane są ostatecznie dostępne za pośrednictwem infrastruktury sieciowej. Kontrolki sieciowe mogą zapewniać krytyczne mechanizmy kontroli w celu zwiększenia widoczności i uniemożliwienia osobom atakującym przechodzenia w sieci. Segmentowanie sieci (i wykonywanie bardziej szczegółowych informacji w mikrosegmentacji sieci) oraz wdrażanie ochrony przed zagrożeniami w czasie rzeczywistym, kompleksowego szyfrowania, monitorowania i analizy. |

Widoczność, automatyzacja i aranżacja |

W naszych przewodnikach zero trust definiujemy podejście do implementowania kompleksowej metodologii zerowej zaufania między tożsamościami, punktami końcowymi (urządzeniami), danymi, aplikacjami, infrastrukturą i siecią. Te działania zwiększają widoczność, co zapewnia lepsze dane do podejmowania decyzji dotyczących zaufania. W przypadku każdego z tych poszczególnych obszarów generujących własne odpowiednie alerty, potrzebujemy zintegrowanej możliwości zarządzania napływem danych, aby lepiej chronić się przed zagrożeniami i weryfikować zaufanie do transakcji. |

Zalecane szkolenie

| Szkolenia | Ustanowienie wytycznych i podstawowych składników zerowego zaufania |

|---|---|

|

Użyj tej ścieżki szkoleniowej, aby zrozumieć podstawy stosowania zasad Zero Trust do kluczowych filarów technologii tożsamości, punktów końcowych, dostępu do aplikacji, sieci, infrastruktury i danych. |

Dodatkowe zasoby o zerowym zaufaniu

Użyj tych dodatkowych zasobów Zero Trust na podstawie zestawu dokumentacji lub ról w organizacji.

Zestaw dokumentacji

Postępuj zgodnie z tą tabelą, aby uzyskać najlepsze zestawy dokumentacji zero trust dla Twoich potrzeb.

| Zestaw dokumentacji | Pomaga... | Role |

|---|---|---|

| Struktura wdrażania dla fazy i wskazówek kroków dotyczących kluczowych rozwiązań biznesowych i wyników | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. | Architekci zabezpieczeń, zespoły IT i menedżerowie projektów |

| Zero Trust dla małych firm | Stosowanie zasad Zero Trust do klientów małych firm. | Klienci i partnerzy pracujący z platformą Microsoft 365 dla firm |

| Plan szybkiej modernizacji Zero Trust (RaMP) na potrzeby wskazówek i list kontrolnych dotyczących zarządzania projektami w celu uzyskania łatwych zwycięstw | Szybko zaimplementuj kluczowe warstwy ochrony zerowej zaufania. | Architekci zabezpieczeń i implementatorzy IT |

| Plan wdrożenia Zero Trust z platformą Microsoft 365 dla krokowych i szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do dzierżawy platformy Microsoft 365. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust for Microsoft Copilots for Stepd and detailed design and deployment guidance (Zero Trust for Microsoft Copilots — szczegółowe wskazówki dotyczące projektowania i wdrażania) | Zastosuj ochronę zero trust do microsoft copilots. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust dla usług platformy Azure w celu uzyskania szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Integracja partnerów z usługą Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosowanie zabezpieczeń Zero Trust do rozwiązań w chmurze firmy Microsoft partnerów. | Deweloperzy partnerów, zespoły IT i pracownicy ds. zabezpieczeń |

| Opracowywanie zasad korzystania z modelu Zero Trust na potrzeby wskazówek i najlepszych rozwiązań dotyczących projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. | Deweloperzy aplikacji |

Twoja rola

Postępuj zgodnie z tą tabelą, aby uzyskać najlepsze zestawy dokumentacji dla ról w organizacji.

| Rola | Zestaw dokumentacji | Pomaga... |

|---|---|---|

| Architekt zabezpieczeń Menedżer projektu IT Implementator IT |

Struktura wdrażania dla fazy i wskazówek kroków dotyczących kluczowych rozwiązań biznesowych i wyników | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. |

| Klient lub partner platformy Microsoft 365 dla firm | Zero Trust dla małych firm | Stosowanie zasad Zero Trust do klientów małych firm. |

| Architekt zabezpieczeń Implementator IT |

Plan szybkiej modernizacji Zero Trust (RaMP) na potrzeby wskazówek i list kontrolnych dotyczących zarządzania projektami w celu uzyskania łatwych zwycięstw | Szybko zaimplementuj kluczowe warstwy ochrony zerowej zaufania. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń dla platformy Microsoft 365 | Plan wdrożenia Zero Trust z platformą Microsoft 365 dla krokowych i szczegółowych wskazówek dotyczących projektowania i wdrażania platformy Microsoft 365 | Zastosuj ochronę Zero Trust do dzierżawy platformy Microsoft 365. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń firmy Microsoft Copilots | Zero Trust for Microsoft Copilots for Stepd and detailed design and deployment guidance (Zero Trust for Microsoft Copilots — szczegółowe wskazówki dotyczące projektowania i wdrażania) | Zastosuj ochronę zero trust do microsoft copilots. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń dla usług platformy Azure | Zero Trust dla usług platformy Azure w celu uzyskania szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. |

| Partner developer lub członek zespołu IT lub ds. zabezpieczeń | Integracja partnerów z usługą Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosowanie zabezpieczeń Zero Trust do rozwiązań w chmurze firmy Microsoft partnerów. |

| Deweloper aplikacji | Opracowywanie zasad korzystania z modelu Zero Trust na potrzeby wskazówek i najlepszych rozwiązań dotyczących projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. |