Instalar o ATA – Passo 7

Aplica-se a: Advanced Threat Analytics versão 1.9

Passo 7: Integrar a VPN

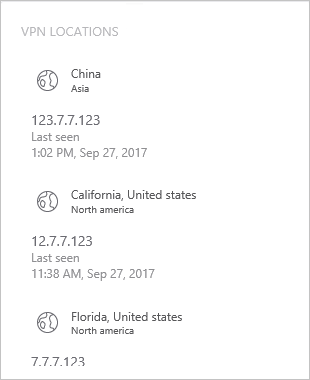

A versão 1.8 e superior do Microsoft Advanced Threat Analytics (ATA) pode recolher informações de contabilidade de soluções VPN. Quando configurada, a página de perfil do utilizador inclui informações das ligações VPN, tais como os endereços IP e as localizações de origem das ligações. Isto complementa o processo de investigação ao fornecer informações adicionais sobre a atividade do utilizador. A chamada para resolve um endereço IP externo para uma localização é anónima. Não é enviado nenhum identificador pessoal nesta chamada.

O ATA integra-se na sua solução de VPN ao ouvir eventos de contabilidade RADIUS reencaminhados para os ATA Gateways. Este mecanismo baseia-se na Contabilidade RADIUS padrão (RFC 2866) e são suportados os seguintes fornecedores de VPN:

- Microsoft

- F5

- Cisco ASA

Importante

A partir de setembro de 2019, o serviço de geolocalização de VPN do Advanced Threat Analytics responsável pela deteção de localizações VPN suporta agora exclusivamente o TLS 1.2. Certifique-se de que o ATA Center está configurado para suportar o TLS 1.2, uma vez que as versões 1.1 e 1.0 já não são suportadas.

Pré-requisitos

Para ativar a integração de VPN, certifique-se de que define os seguintes parâmetros:

Abra a porta UDP 1813 nos ATA Gateways e ATA Lightweight Gateways.

O ATA Center tem de conseguir aceder a ti.ata.azure.com através de HTTPS (porta 443) para que possa consultar a localização dos endereços IP recebidos.

O exemplo abaixo utiliza o Microsoft Routing and Remote Access Server (RRAS) para descrever o processo de configuração de VPN.

Se estiver a utilizar uma solução de VPN de terceiros, consulte a respetiva documentação para obter instruções sobre como ativar a Contabilidade RADIUS.

Configurar a Contabilidade RADIUS no sistema VPN

Execute os seguintes passos no servidor RRAS.

Abra a consola de Encaminhamento e Acesso Remoto.

Clique com o botão direito do rato no nome do servidor e selecione Propriedades.

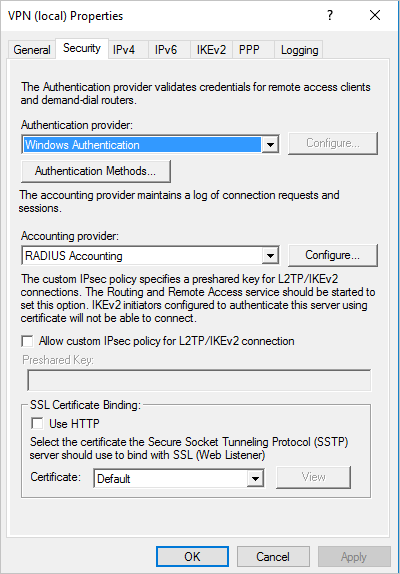

No separador Segurança , em Fornecedor de conta, selecione Contabilidade RADIUS e clique em Configurar.

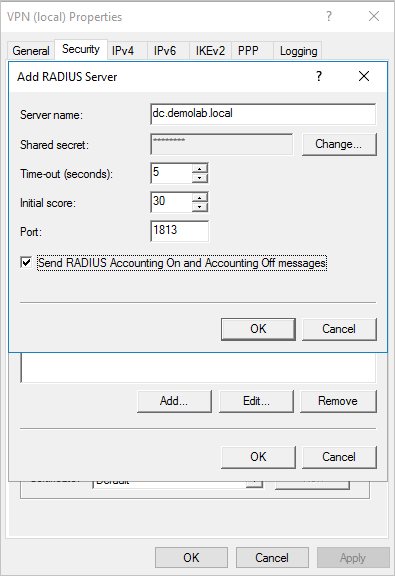

Na janela Adicionar Servidor RADIUS , escreva o Nome do servidor do ATA Gateway ou ATA Lightweight Gateway mais próximo. Em Porta, certifique-se de que a predefinição 1813 está configurada. Clique em Alterar e escreva uma nova cadeia secreta partilhada de carateres alfanuméricos de que se possa lembrar. Tem de preenchê-lo mais tarde na configuração do ATA. Selecione a caixa Desativar Mensagens Enviar Conta RADIUS Ativada e Contabilidade Desativada e, em seguida, clique em OK em todas as caixas de diálogo abertas.

Configurar a VPN no ATA

O ATA recolhe dados VPN e identifica quando e onde as credenciais estão a ser utilizadas através da VPN e integra esses dados na investigação. Esta ação fornece informações adicionais para o ajudar a investigar alertas comunicados pelo ATA.

Para configurar dados VPN no ATA:

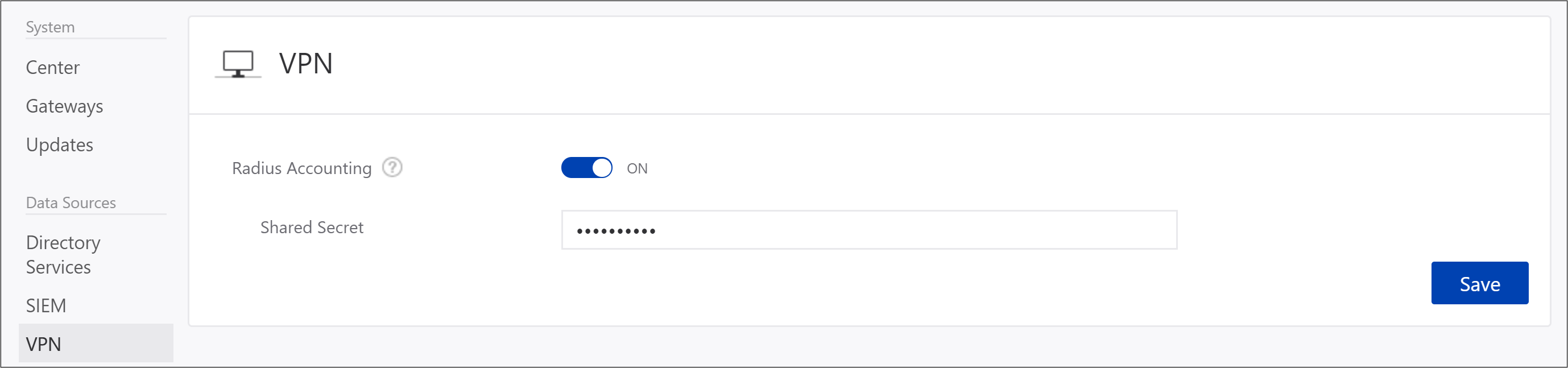

Na ATA Console, abra a página ATA Configuration e aceda a VPN.

Ative o Radius Accounting e escreva o Segredo Partilhado que configurou anteriormente no servidor VPN RRAS. Em seguida, clique em Salvar.

Depois de ativado, todos os ATA Gateways e Lightweight Gateways escutam na porta 1813 para eventos de contabilidade RADIUS.

A configuração está concluída e agora pode ver a atividade VPN na página de perfil dos utilizadores:

Depois de o ATA Gateway receber os eventos de VPN e os enviar para o ATA Center para processamento, o ATA Center precisa de acesso a ti.ata.azure.com através de HTTPS (porta 443) para poder resolve os endereços IP externos nos eventos VPN para a respetiva localização geográfica.