Investigar o risco com o Identity Protection no Azure AD B2C

O Identity Protection fornece detecção de risco contínua para seu locatário do Azure AD B2C. Ele permite que as organizações descubram, investiguem e corrijam riscos baseados em identidade. O Identity Protection tem relatórios de risco que podem ser usados para investigar os riscos de identidade em locatários do Azure AD B2C. Neste artigo, você aprenderá a investigar e mitigar os riscos.

Visão geral

O Azure AD B2C Identity Protection fornece dois relatórios. O relatório de Usuários suspeitos é o local em que os administradores podem descobrir quais usuários estão em risco e detalhes sobre as detecções. O relatório de detecções de risco fornece informações sobre cada detecção de risco, incluindo tipo, outros riscos disparados ao mesmo tempo, localização da tentativa de conexão e muito mais.

Cada relatório é iniciado com uma lista de todas as detecções do período que aparece na parte superior do relatório. Os relatórios podem ser filtrados usando-se os filtros na parte superior do relatório. Os administradores podem optar por baixar os dados ou usar a API do MS Graph e o SDK do Microsoft Graph para PowerShell para exportar os dados continuamente.

Limitações e considerações do serviço

Ao usar o Identity Protection, considere o seguinte:

- Por padrão, o Identity Protection está ativado.

- O Identity Protection está disponível para identidades locais e sociais, como Google ou Facebook. Para identidades sociais, o Acesso Condicional precisa ser ativado. A detecção é limitada porque as credenciais da conta de rede social são gerenciadas pelo provedor de identidade externo.

- Nos locatários do Azure AD B2C, somente um subconjunto das Detecções de risco da Proteção da ID do Microsoft Entra está disponível. As seguintes detecções de risco são compatíveis com o Azure AD B2C:

| Tipo de detecção de risco | Descrição |

|---|---|

| Viagem atípica | Conexão proveniente de uma localização atípica com base nas conexões recentes do usuário. |

| Endereço IP anônimo | Conexão de um endereço IP anônimo (por exemplo: navegador Tor, VPNs para anonimato). |

| Endereço IP vinculado a malware | Conexão de um endereço IP vinculado a malware. |

| Propriedades de entrada desconhecidas | Conexão com propriedades que não foram vistas recentemente para o usuário especificado. |

| Usuário comprometido confirmado pelo administrador | Um administrador indicou que um usuário foi comprometido. |

| Pulverização de senha | Conexão por meio de um ataque de pulverização de senha. |

| Inteligência contra ameaças do Microsoft Entra | As fontes internas e externas de inteligência contra ameaças da Microsoft identificaram um padrão de ataque conhecido. |

Tipo de preço

O Azure AD B2C Premium P2 é necessário para alguns recursos do Identity Protection. Se necessário, altere o tipo de preço do Azure AD B2C para Premium P2. A tabela a seguir resume os recursos do Identity Protection e o tipo de preço necessário.

| Recurso | P1 | P2 |

|---|---|---|

| Relatório de usuários arriscados | ✓ | ✓ |

| Detalhes do relatório de usuários suspeitos | ✓ | |

| Correção do relatório de usuários suspeitos | ✓ | ✓ |

| Relatório de detecções de risco | ✓ | ✓ |

| Detalhes do relatório de detecções de risco | ✓ | |

| Download do relatório | ✓ | ✓ |

| Acesso à API do MS Graph | ✓ | ✓ |

Pré-requisitos

- Criar um fluxo do usuário para que os usuários podem se registrar e entrar no seu aplicativo.

- Registrar um aplicativo Web.

- Conclua as etapas em Introdução às políticas personalizadas no Active Directory B2C

- Registrar um aplicativo Web.

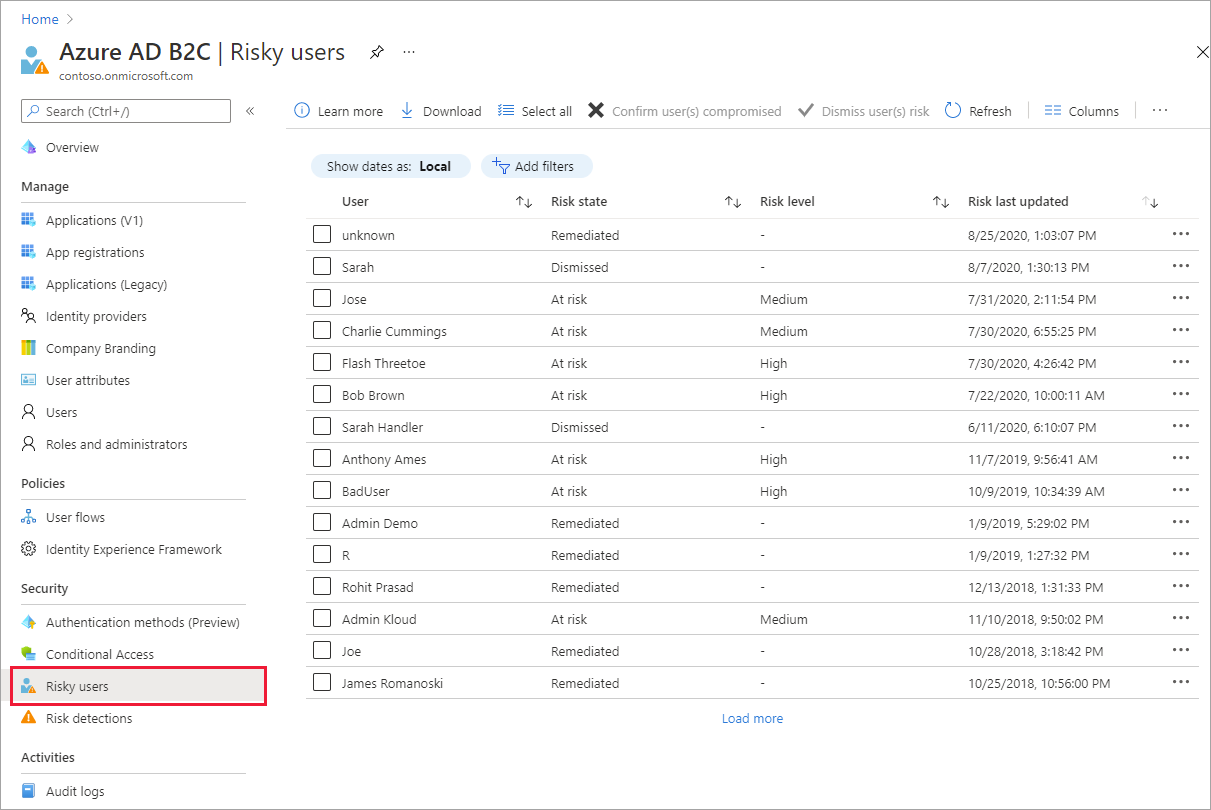

Investigar usuários arriscados

Com as informações fornecidas pelo relatório de usuários suspeitos, os administradores podem descobrir:

- No Estado de risco, mostrando, entre os usuários que estão Em risco, quais tiveram o risco Corrigido ou Ignorado

- Detalhes sobre as detecções

- Histórico de todas as entradas suspeitas

- Histórico de risco

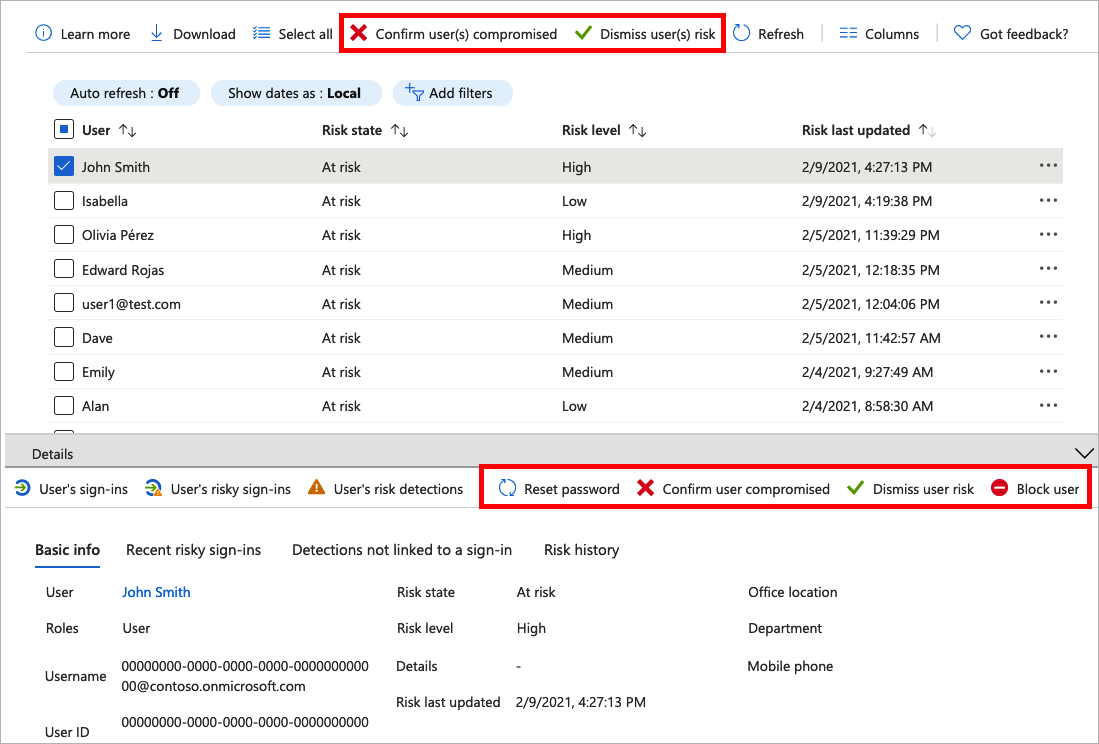

Depois, os administradores poderão optar por tomar medidas sobre esses eventos. Os administradores podem escolher:

- Redefinir a senha do usuário

- Confirmar usuário comprometido

- Ignorar o risco de usuário

- Bloquear a entrada de um usuário

- Investigar mais usando o ATP do Azure

Um administrador pode optar por ignorar o risco de um usuário no portal do Azure ou programaticamente por meio de Ignorar o Risco do Usuário da API do Microsoft Graph. São necessários privilégios de administrador para ignorar o risco de um usuário. A correção de um risco pode ser executada pelo usuário suspeito ou por um administrador em nome do usuário, por exemplo, por meio de uma redefinição de senha.

Navegando no relatório de usuários suspeitos

Entre no portal do Azure.

Se você tiver acesso a vários locatários, selecione o ícone Configurações no menu superior para alternar para o locatário do Azure AD B2C no menu Diretórios + assinaturas.

Em Serviços do Azure, selecione Azure AD B2C. Ou use a caixa de pesquisa para localizar e selecionar Azure AD B2C.

Em Segurança, escolha Usuários suspeitos.

A seleção de entradas individuais expande uma janela de detalhes abaixo das detecções. A exibição de detalhes permite que os administradores investiguem e executem ações em cada detecção.

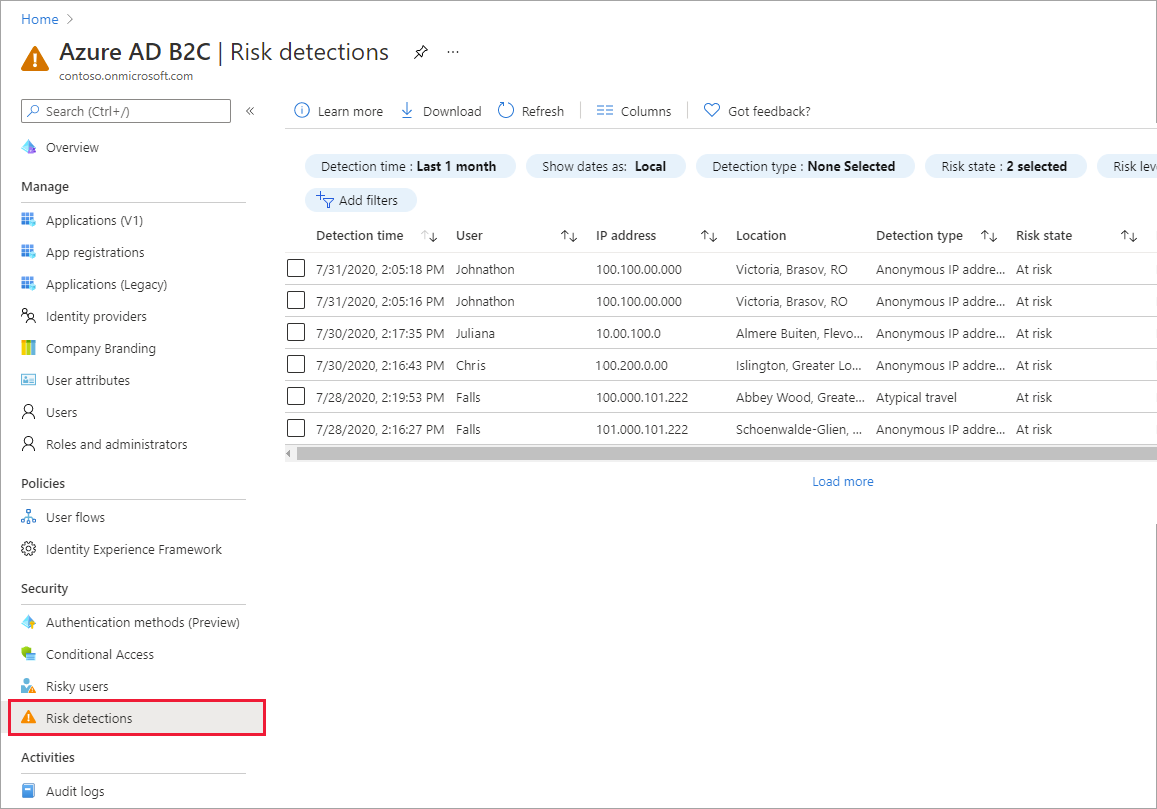

Relatório de detecções de risco

O relatório de detecções de risco contém dados filtráveis para até os últimos 90 dias (três meses).

Com as informações fornecidas pelo relatório de detecções de risco, os administradores podem descobrir:

- Informações sobre cada detecção de risco, incluindo o tipo.

- Outros riscos disparados ao mesmo tempo.

- Local da tentativa de entrada.

Depois, os administradores poderão optar por retornar ao relatório de risco ou de entradas do usuário para executar ações com base nas informações coletadas.

Como navegar no relatório de detecções de risco

No portal do Azure, pesquise e selecione Azure AD B2C.

Em Segurança, escolha Detecções de risco.