Tutorial: configurar o Azure Active Directory B2C com o Firewall de Aplicativo Web do Azure

Saiba como habilitar o serviço de WAF (Firewall de Aplicativo Web do Azure) para um locatário do Azure Active Directory B2C (Azure AD B2C), com um domínio personalizado. O WAF protege os aplicativos web contra explorações e vulnerabilidades comuns.

Observação

Esse recurso está em uma versão prévia.

Confira: O que é o Firewall de Aplicativo Web do Azure?

Pré-requisitos

Para começar, você precisa do seguinte:

- Uma assinatura do Azure

- Se não tiver uma, obtenha uma conta gratuita do Azure

-

Locatário do Azure AD B2C – servidor de autorização que verifica as credenciais do usuário com base nas políticas personalizadas definidas no locatário

- Também é conhecido como IdP (provedor de identidade)

- Confira Tutorial: criar um locatário do Azure Active Directory B2C

- Azure Front Door (AFD) – habilita domínios personalizados para o locatário do Azure AD B2C

- WAF – gerencia o tráfego enviado para o servidor de autorização

Domínios personalizados no Azure AD B2C

Para usar domínios personalizados no Azure AD B2C, use os recursos de domínio personalizado no AFD. Confira: Habilitar domínios personalizados para Azure AD B2C.

Importante

Depois de configurar o domínio personalizado, confira como Testar seu domínio personalizado.

Habilitar WAF

Para habilitar o WAF, configure uma política de WAF e associe-a ao AFD para proteção.

Criar uma política de WAF

Crie uma política de WAF com um DRS (Conjunto de Regras Padrão) gerenciado pelo Azure. Confira: Regras e grupos de regras DRS do Firewall de Aplicativo Web.

- Entre no portal do Azure.

- Selecione Criar um recurso.

- Procure por WAF do Azure.

- Selecione WAF (Firewall de Aplicativo Web do Azure).

- Selecione Criar.

- Vá para a página Criar uma política de WAF.

- Selecione a guia Noções Básicas.

- Em Política para, selecione WAF Global (Front Door).

- Para o SKU do Front Door, selecione entre o SKU Básico, Standard ou Premium.

- Em Assinatura, selecione o nome da assinatura do Front Door.

- Para Grupo de recursos, selecione o nome do grupo de recursos do Front Door.

- Em Nome da política, Insira um nome exclusivo para a política de WAF.

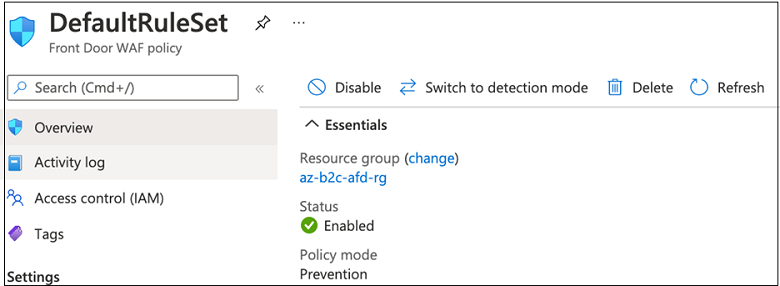

- Para Estado da política, selecione Habilitada.

- Em Modo de política, selecione Detecção.

- Selecione Examinar + criar.

- Vá para a guia Associação da página "Criar uma política de WAF".

- Selecione + Associar um perfil do Front Door.

- Em Front Door, selecione o nome do Front Door associado ao domínio personalizado do Azure AD B2C.

- Para Domínios, selecione os domínios personalizados do Azure AD B2C aos quais associar a política do WAF.

- Selecione Adicionar.

- Selecione Examinar + criar.

- Selecione Criar.

Modos de Detecção e Prevenção

Ao criar a política de WAF, ela fica em modo de Detecção. Recomendamos que você não desabilite o modo de Detecção. Dessa forma, o WAF não bloqueia solicitações. Em vez disso, as solicitações que correspondem às regras de WAF são registradas nos logs do WAF.

Saiba mais: Monitoramento e registro em log do Firewall de Aplicativo Web do Azure

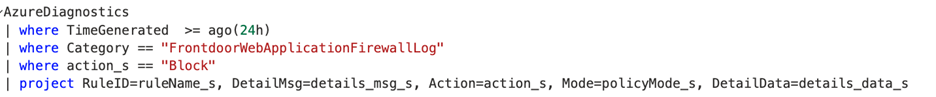

A consulta a seguir mostra todas as solicitações bloqueadas pela política de WAF nas últimas 24 horas. Os detalhes incluem o nome da regra, os dados da solicitação, a ação tomada pela política e o modo de política.

Examine os logs do WAF para determinar se as regras de política causam falsos positivos. Depois, exclua as regras do WAF com base nos logs do WAF.

Saiba mais: Definir regras de exclusão com base nos logs do Firewall de Aplicativo Web

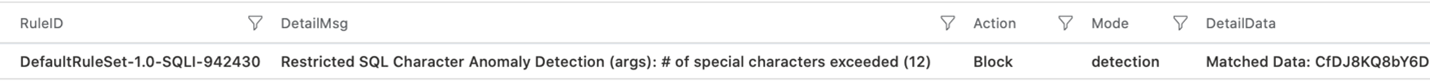

Alternando os modos

Para ver o WAF operando, selecione Alternar para o modo de prevenção, que altera o modo de Detecção para Prevenção. As solicitações que correspondem às regras no DRS são bloqueadas e registradas nos logs do WAF.

Para reverter para o modo de Detecção, selecione Alternar para o modo de detecção.