Criptografia de dados inativos do Serviço OpenAI do Azure

A OpenAI do Azure criptografa automaticamente os dados quando eles são persistidos na nuvem. A criptografia protege seus dados e ajuda a atender aos compromissos de conformidade e segurança de sua organização. Este artigo aborda como a OpenAI do Azure lida com a criptografia de dados inativos, especificamente dados de treinamento e modelos ajustados. Para obter informações sobre como os dados fornecidos por você para o serviço são processados, usados e armazenados, consulte o artigo dados, privacidade e segurança.

Sobre a criptografia dos serviços de IA do Azure

A OpenAI do Azure faz parte dos serviços de IA do Azure. Os dados dos serviços de IA do Azure são criptografados e descriptografados usando a criptografia AES de 256 bits em conformidade com FIPS 140-2. A criptografia e a descriptografia são transparentes, o que significa que a criptografia e o acesso são gerenciados para você. Como os dados são protegidos por padrão, você não precisa modificar seu código ou seus aplicativos para aproveitar a criptografia.

Sobre o gerenciamento de chaves de criptografia

Por padrão, sua assinatura usa chaves de criptografia gerenciadas pela Microsoft. Também há a opção de gerenciar sua assinatura com as próprias chaves chamada CMK (chaves gerenciadas pelo cliente). A CMK oferece maior flexibilidade para criar, desabilitar e revogar controles de acesso, assim como fazer a rotação deles. Você também pode auditar as chaves de criptografia usadas para proteger seus dados.

Usar chaves gerenciadas pelo cliente com o Azure Key Vault

A CMK (chaves gerenciadas pelo cliente), também conhecida como BYOK (Bring Your Own Key), oferecem maior flexibilidade para criar, desabilitar e revogar controles de acesso, assim como fazer a rotação deles. Você também pode auditar as chaves de criptografia usadas para proteger seus dados.

Você precisa usar o Azure Key Vault para armazenar as chaves gerenciadas pelo cliente. Você pode criar suas próprias chaves e armazená-las em um cofre de chaves ou pode usar as APIs do Azure Key Vault para gerar chaves. O recurso de serviços de IA do Azure e o cofre de chaves devem estar na mesma região e no mesmo locatário do Microsoft Entra, mas podem estar em assinaturas diferentes. Para obter mais informações sobre o Azure Key Vault, confira O que é o Azure Key Vault?.

Para habilitar chaves gerenciadas pelo cliente, o cofre de chaves que contém suas chaves deve atender a estes requisitos:

- Habilite as propriedades Exclusão Temporária e Não Limpar no cofre de chaves.

- Se você usar o firewall do Key Vault, deverá permitir que serviços confiáveis da Microsoft acessem o cofre de chaves.

- O cofre de chaves deve usar políticas de acesso herdadas.

- Você deve conceder à identidade gerenciada atribuída pelo sistema do recurso do OpenAI do Azure as seguintes permissões em seu cofre de chaves: get key, wrap key e unwrap key.

Somente as chaves RSA e RSA-HSM do tamanho 2048 têm suporte com a criptografia dos serviços de IA do Azure. Para obter mais informações sobre chaves, confira Chaves do Key Vault em Sobre chaves, segredos e certificados do Azure Key Vault.

Habilitar a identidade gerenciada do recurso do OpenAI do Azure

- Acesse o recurso de serviços de IA do Azure.

- À esquerda, em Gerenciamento de Recursos, selecione Identidade.

- Alterne o status de identidade gerenciada atribuído pelo sistema para Ativado.

- Salve suas alterações e confirme se quer habilitar a identidade gerenciada atribuída pelo sistema.

Configurar as permissões de acesso do cofre de chaves

No portal do Azure, acesse o seu cofre de chaves.

À esquerda, selecione Políticas de acesso.

Se você vir uma mensagem informando que as políticas de acesso não estão disponíveis, reconfigure o cofre de chaves para usar políticas de acesso herdadas antes de continuar.

Selecione Criar.

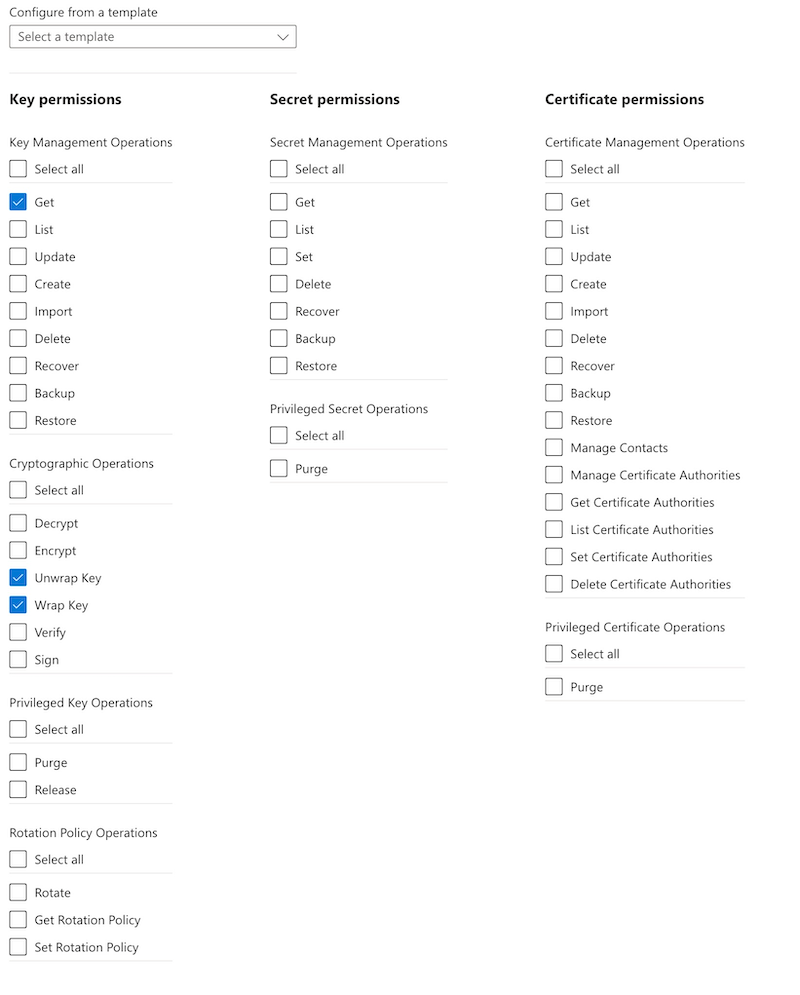

Em Permissões de chave, selecione Get, Wrap Key e Unwrap Key. Deixe as caixas de seleção restantes desmarcadas.

Selecione Avançar.

Pesquise o nome do recurso do OpenAI do Azure e selecione sua identidade gerenciada.

Selecione Avançar.

Selecione Avançar para ignorar a configuração de qualquer configuração de aplicativo.

Selecione Criar.

Habilitar chaves gerenciadas pelo cliente em seu recurso do OpenAI do Azure

Para habilitar chaves gerenciadas pelo cliente no portal do Azure, siga estas etapas:

Acesse o recurso de serviços de IA do Azure.

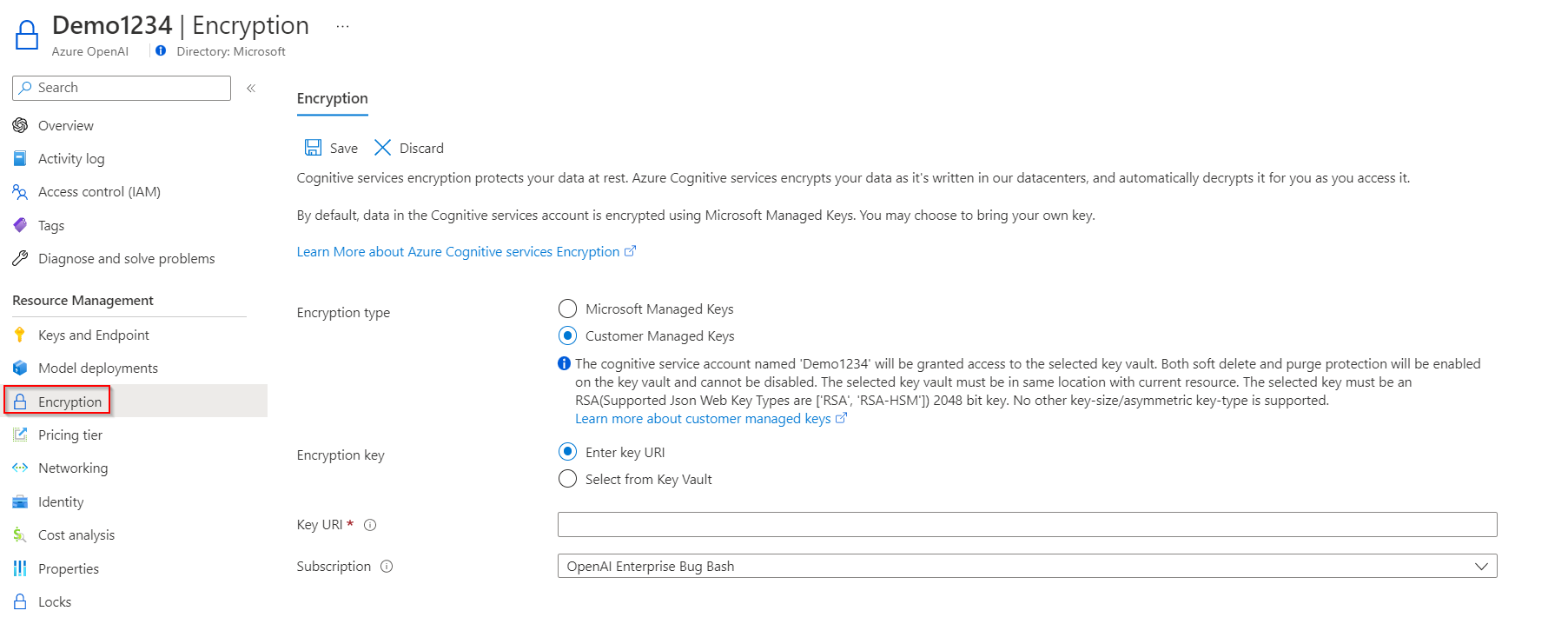

À esquerda, em Gerenciamento de Recursos, selecione Criptografia.

Em Criptografia, selecione Chaves Gerenciadas pelo Cliente, conforme mostrado na captura de tela a seguir.

Especificar uma chave

Depois de habilitar as chaves gerenciadas pelo cliente, é possível especificar uma chave para associar ao recurso dos Serviços Cognitivos.

Especificar uma chave como URI

Para especificar uma chave como um URI, siga estas etapas:

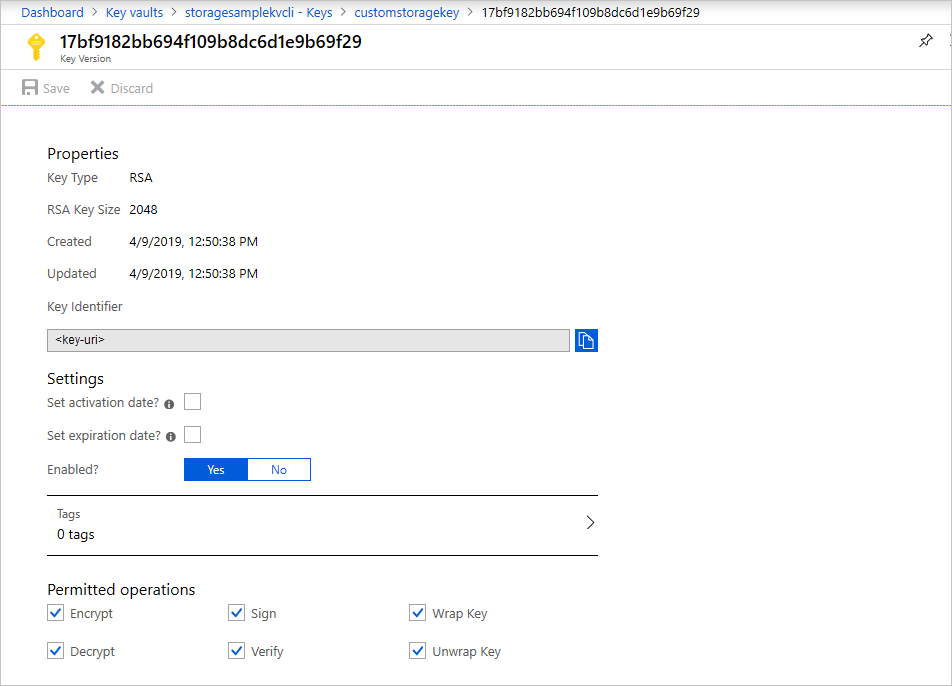

No portal do Azure, acesse o seu cofre de chaves.

Em Objetos, selecione Chaves.

Selecione a chave desejada e, em seguida, selecione a chave para visualizar as versões. Selecione uma versão da chave para ver as configurações dessa versão.

Copie o valor do Identificador da Chave, que fornece o URI.

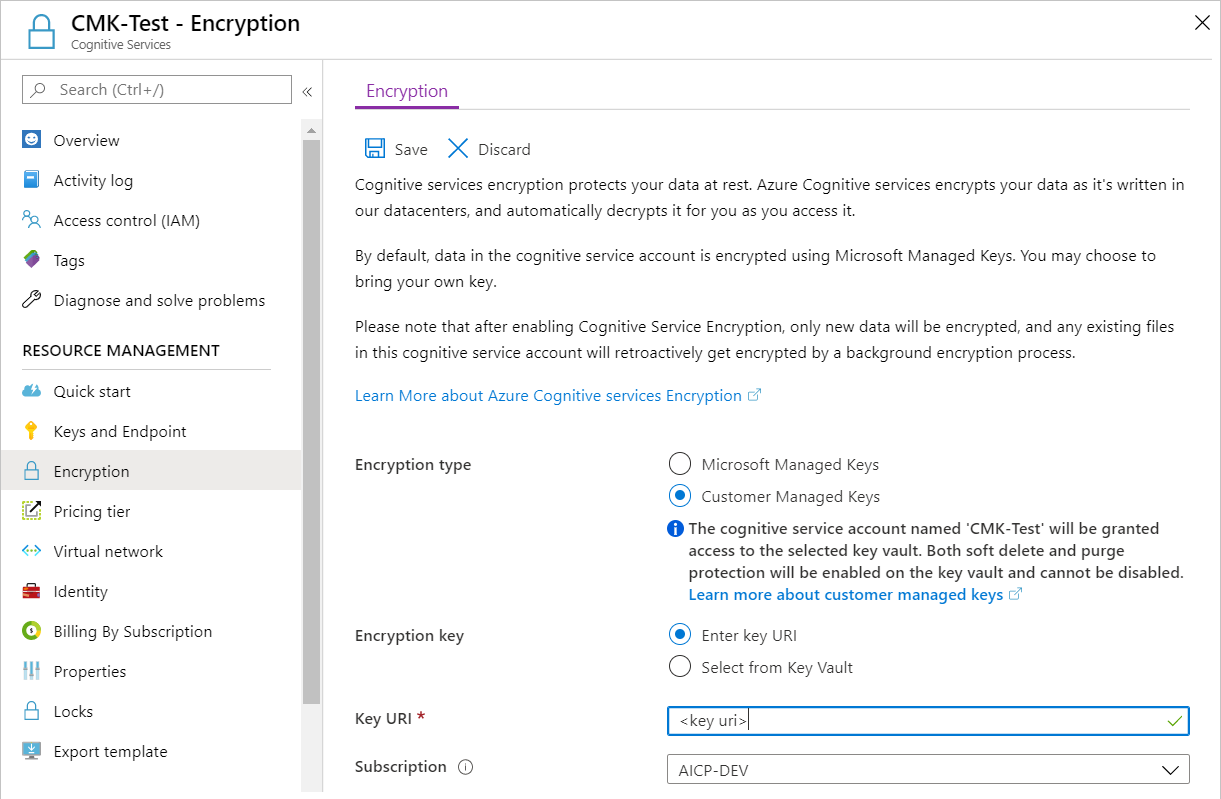

Volte para o recurso de serviços de IA do Azure e selecione Criptografia.

Em Chave de criptografia, selecione Inserir URI de chave.

Cole o URI que você copiou na caixa URI da Chave.

Em Assinatura, selecione a assinatura que contém o cofre de chaves.

Salve suas alterações.

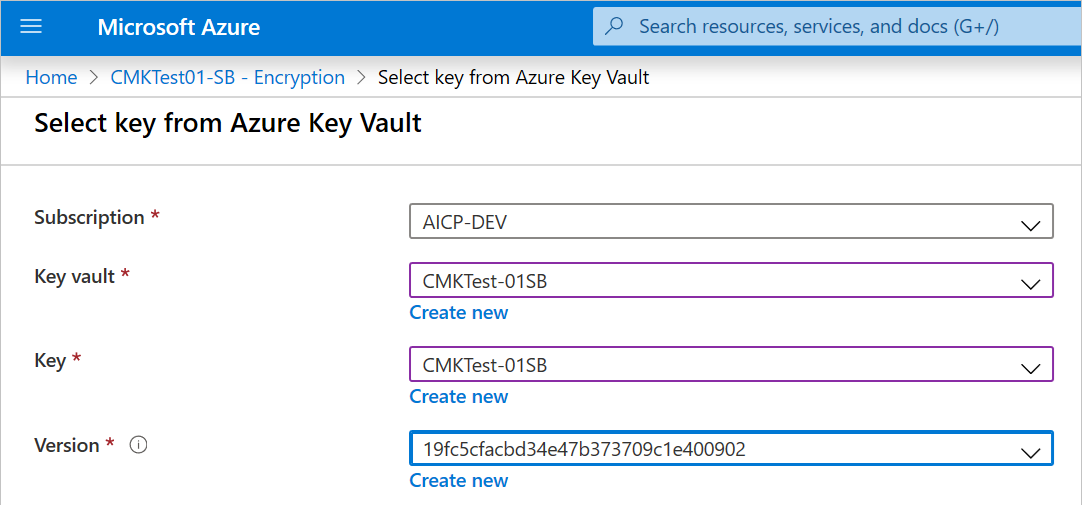

Selecionar uma chave em um cofre de chaves

Para selecionar uma chave de um cofre de chaves, primeiro verifique se você tem um cofre de chaves que contém uma chave. Depois, execute estas etapas:

Acesse o recurso de serviços de IA do Azure e selecione Criptografia.

Em Chave de criptografia, escolha Selecionar no Key Vault.

Selecione o cofre de chaves que contém a chave que você deseja usar.

Selecione a chave que você deseja usar.

Salve suas alterações.

Atualizar a versão da chave

Ao criar uma nova versão de uma chave, atualize o recurso de serviços de IA do Azure para usar a nova versão. Siga estas etapas:

- Acesse o recurso de serviços de IA do Azure e selecione Criptografia.

- Insira o URI da nova versão da chave. Como alternativa, você pode selecionar o cofre de chaves e, em seguida, selecionar a chave novamente para atualizar a versão.

- Salve suas alterações.

Usar uma chave diferente

Para alterar a chave que você usa para criptografia, siga estas etapas:

- Acesse o recurso de serviços de IA do Azure e selecione Criptografia.

- Insira o URI da nova chave. Como alternativa, é possível selecionar o cofre de chaves e, em seguida, selecionar uma nova chave.

- Salve suas alterações.

Fazer a rotação de chaves gerenciadas pelo cliente

É possível girar uma chave gerenciada pelo cliente no Key Vault de acordo com suas políticas de conformidade. Quando a chave é girada, você deve atualizar o recurso de serviços de IA do Azure para usar o novo URI de chave. Para saber como atualizar o recurso para usar uma nova versão da chave no portal do Azure, confira Atualizar a versão da chave.

Girar a chave não dispara a recriptografia de dados no recurso. Nenhuma outra ação do usuário é necessária.

Revogar chaves gerenciadas pelo cliente

É possível revogar a chave de criptografia gerenciada pelo cliente alterando a política de acesso, alterando as permissões no cofre de chaves ou excluindo a chave.

Para alterar a política de acesso da identidade gerenciada usada pelo seu Registro, execute o comando az-keyvault-delete-policy:

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

Para excluir as versões individuais de uma chave, execute o comando az-keyvault-key-delete. Essa operação requer a permissão de exclusão/chaves.

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

Importante

A revogação do acesso a uma chave gerenciada pelo cliente ativa enquanto a CMK ainda estiver habilitada impedirá o download de arquivos de resultados e dados de treinamento, o ajuste de novos modelos e a implantação dos modelos ajustados. No entanto, os modelos ajustados implantados anteriormente continuarão operando e atendendo ao tráfego, até que essas implantações sejam excluídas.

Excluir dados de resultados de treinamento, validação e treinamento

A API de Arquivos permite que os clientes carreguem seus dados de treinamento com a finalidade de ajustar um modelo. Esses dados são armazenados no Armazenamento do Azure, na mesma região do recurso e logicamente isolados com sua assinatura do Azure e credenciais de API. Os arquivos carregados podem ser excluídos pelo usuário por meio da operação da API DELETE.

Excluir modelos e implantações ajustados

A API Fine-tunes permite que os clientes criem sua própria versão ajustada dos modelos OpenAI com base nos dados de treinamento que você carregou no serviço por meio das APIs de Arquivos. Os modelos treinados e ajustados são armazenados no Armazenamento do Azure na mesma região, criptografados em repouso (com chaves gerenciadas pela Microsoft ou pelo cliente) e logicamente isolados com suas credenciais de assinatura e API do Azure. Modelos e implantações ajustados podem ser excluídos pelo usuário chamando a operação da API DELETE.

Desabilitar as chaves gerenciadas pelo cliente

Ao desabilitar as chaves gerenciadas pelo cliente, o recurso de serviços de IA do Azure é criptografado com as chaves gerenciadas pela Microsoft. Para desabilitar as chaves gerenciadas pelo cliente, siga estas etapas:

- Acesse o recurso de serviços de IA do Azure e selecione Criptografia.

- Selecione Chaves gerenciadas pela Microsoft>Salvar.

Quando você habilitou anteriormente as chaves gerenciadas pelo cliente, isso também habilitou uma identidade gerenciada atribuída pelo sistema, um recurso do Microsoft Entra ID. Depois que a identidade gerenciada atribuída pelo sistema estiver habilitada, esse recurso será registrado com o Microsoft Entra ID. Depois de ser registrada, a identidade gerenciada receberá acesso ao Key Vault selecionado durante a configuração de chave gerenciada pelo cliente. Saiba mais sobre Identidades gerenciadas.

Importante

Se você desabilitar as identidades gerenciadas atribuídas ao sistema, o acesso ao cofre de chaves será removido e todos os dados criptografados com as chaves do cliente não estarão mais acessíveis. Todos os recursos dependentes desses dados deixarão de funcionar.

Importante

Identidades gerenciadas não têm suporte a cenários entre diretórios. Quando você configura chaves gerenciadas pelo cliente no portal do Azure, uma identidade gerenciada é atribuída automaticamente aos recursos nos bastidores. Se, posteriormente, você mover a assinatura, o grupo de recursos ou o recurso de um diretório do Microsoft Entra para outro, a identidade gerenciada associada ao recurso não será transferida para o novo locatário, portanto, as chaves gerenciadas pelo cliente poderão não funcionar mais. Para obter mais informações, consulte Como transferir uma assinatura entre diretórios do Microsoft Entra em perguntas frequentes e problemas conhecidos com identidades gerenciadas para recursos do Azure.