Reescrita de cabeçalho para o Gateway de Aplicativos do Azure para contêineres – API de Entrada

O Gateway de Aplicativos para contêineres permite que você reescreva cabeçalhos HTTP de solicitações de cliente e respostas de destinos de back-end.

Detalhes de uso

As reescritas de cabeçalho aproveitam o recurso personalizado IngressExtension do Gateway de Aplicativos para contêineres.

Tela de fundo

As reescritas de cabeçalho permitem modificar os cabeçalhos de solicitação e resposta bidirecionalmente nos destinos de back-end.

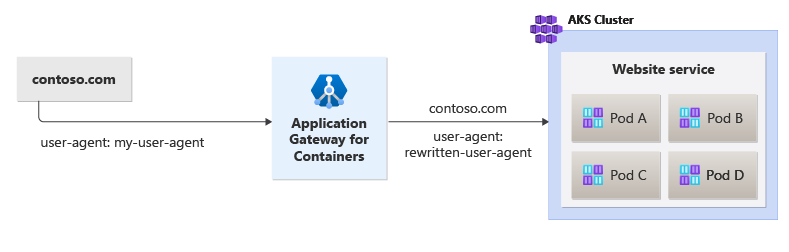

A seguinte figura ilustra um exemplo de uma solicitação com um agente de usuário específico reescrito para um valor simplificado chamado rewritten-user-agent quando a solicitação é iniciada para o destino de back-end pelo Gateway de Aplicativos para contêineres:

Pré-requisitos

Se estiver seguindo a estratégia BYO de implantação, verifique se você configurou os recursos do Gateway de Aplicativos para contêineres e o Controlador ALB

Se estiver seguindo a estratégia de implantação gerenciada pelo ALB, verifique se você provisionou o Controlador ALB e provisionou os recursos do Gateway de Aplicativos para contêineres por meio do recurso personalizado ApplicationLoadBalancer.

Implantar o aplicativo HTTP de exemplo e aplique o seguinte arquivo deployment.yaml no cluster para criar um aplicativo Web de exemplo a fim de demonstrar a reescrita de cabeçalho.

kubectl apply -f https://raw.githubusercontent.com/MicrosoftDocs/azure-docs/refs/heads/main/articles/application-gateway/for-containers/examples/traffic-split-scenario/deployment.yamlEste comando cria os seguintes itens no cluster:

- Um namespace chamado

test-infra - dois serviços chamados

backend-v1ebackend-v2no namespacetest-infra - duas implantações chamadas

backend-v1ebackend-v2no namespacetest-infra

- Um namespace chamado

Implantar os recursos de API de Entrada necessários

Crie um recurso de Entrada para escutar solicitações para contoso.com:

kubectl apply -f - <<EOF

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: ingress-01

namespace: test-infra

annotations:

alb.networking.azure.io/alb-name: alb-test

alb.networking.azure.io/alb-namespace: alb-test-infra

alb.networking.azure.io/alb-ingress-extension: header-rewrite

spec:

ingressClassName: azure-alb-external

rules:

- host: contoso.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: backend-v1

port:

number: 8080

EOF

Observação

Quando o Controlador ALB cria os recursos do Gateway de Aplicativos para contêineres no ARM, ele usará a seguinte convenção de nomenclatura para um recurso de front-end: fe-<oito caracteres gerados aleatoriamente>

Se você quiser alterar o nome do front-end criado no Azure, siga a estratégia de trazer sua própria implantação.

Depois que o recurso de entrada for criado, verifique se o status mostra o nome do host do balanceador de carga e se as duas portas estão escutando as solicitações.

kubectl get ingress ingress-01 -n test-infra -o yaml

Exemplo de saída da criação bem-sucedida da entrada.

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

alb.networking.azure.io/alb-frontend: FRONTEND_NAME

alb.networking.azure.io/alb-id: /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/yyyyyyyy/providers/Microsoft.ServiceNetworking/trafficControllers/zzzzzz

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"networking.k8s.io/v1","kind":"Ingress","metadata":{"annotations":{"alb.networking.azure.io/alb-frontend":"FRONTEND_NAME","alb.networking.azure.io/alb-id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/yyyyyyyy/providers/Microsoft.ServiceNetworking/trafficControllers/zzzzzz", "alb.networking.azure.io/alb-ingress-extension":"header-rewrite"},"name"

:"ingress-01","namespace":"test-infra"},"spec":{"ingressClassName":"azure-alb-external","rules":[{"host":"contoso.com","http":{"paths":[{"backend":{"service":{"name":"backend-v1","port":{"number":8080}}},"path":"/","pathType":"Prefix"}]}}]}}

creationTimestamp: "2023-07-22T18:02:13Z"

generation: 2

name: ingress-01

namespace: test-infra

resourceVersion: "278238"

uid: 17c34774-1d92-413e-85ec-c5a8da45989d

spec:

ingressClassName: azure-alb-external

rules:

- host: contoso.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: backend-v1

port:

number: 8080

status:

loadBalancer:

ingress:

- hostname: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx.fzyy.alb.azure.com

ports:

- port: 80

protocol: TCP

Depois que a Entrada for criada, precisaremos definir uma IngressExtension com as regras de reescrita de cabeçalho.

Neste exemplo, definimos um agente de usuário estático com o valor rewritten-user-agent.

Este exemplo também demonstra a adição de um novo cabeçalho chamado AGC-Header-Add com o valor de AGC-value e remove um cabeçalho de solicitação chamado client-custom-header.

Dica

Para este exemplo, embora possamos usar o HTTPHeaderMatch de "Exact" para uma correspondência de cadeia de caracteres, uma demonstração é usada na expressão regular para ilustração de outras funcionalidades.

kubectl apply -f - <<EOF

apiVersion: alb.networking.azure.io/v1

kind: IngressExtension

metadata:

name: header-rewrite

namespace: test-infra

spec:

rules:

- host: contoso.com

rewrites:

- type: RequestHeaderModifier

requestHeaderModifier:

set:

- name: "user-agent"

value: "rewritten-user-agent"

add:

- name: "AGC-Header-Add"

value: "AGC-value"

remove:

- "client-custom-header"

EOF

Depois que o recurso IngressExtension for criado, verifique se o recurso retorna Nenhum erro de validação e é válido.

kubectl get IngressExtension header-rewrite -n test-infra -o yaml

Verifique se o status do recurso do Gateway de Aplicativos para contêineres foi atualizado com êxito.

Testar o acesso ao aplicativo

Agora estamos prontos para enviar algum tráfego para nosso aplicativo de exemplo, por meio do FQDN atribuído ao front-end. Use o comando a seguir para obter o FQDN.

fqdn=$(kubectl get ingress ingress-01 -n test-infra -o jsonpath='{.status.loadBalancer.ingress[0].hostname}')

Se você especificar o indicador de nome do servidor usando o comando do cURL, contoso.com para o FQDN de front-end, uma resposta do serviço de back-end-v1 será retornada.

fqdnIp=$(dig +short $fqdn)

curl -k --resolve contoso.com:80:$fqdnIp http://contoso.com

Por meio da resposta, veremos que:

{

"path": "/",

"host": "contoso.com",

"method": "GET",

"proto": "HTTP/1.1",

"headers": {

"Accept": [

"*/*"

],

"User-Agent": [

"curl/7.81.0"

],

"X-Forwarded-For": [

"xxx.xxx.xxx.xxx"

],

"X-Forwarded-Proto": [

"http"

],

"X-Request-Id": [

"dcd4bcad-ea43-4fb6-948e-a906380dcd6d"

]

},

"namespace": "test-infra",

"ingress": "",

"service": "",

"pod": "backend-v1-5b8fd96959-f59mm"

}

A especificação de um cabeçalho de agente de usuário com o valor my-user-agent retornará uma resposta do serviço de back-end igual a rewritten-user-agent:

fqdnIp=$(dig +short $fqdn)

curl -k --resolve contoso.com:80:$fqdnIp http://contoso.com -H "user-agent: my-user-agent"

Por meio da resposta, veremos que:

{

"path": "/",

"host": "fabrikam.com",

"method": "GET",

"proto": "HTTP/1.1",

"headers": {

"Accept": [

"*/*"

],

"User-Agent": [

"curl/7.81.0"

],

"X-Forwarded-For": [

"xxx.xxx.xxx.xxx"

],

"X-Forwarded-Proto": [

"http"

],

"X-Request-Id": [

"adae8cc1-8030-4d95-9e05-237dd4e3941b"

]

},

"namespace": "test-infra",

"ingress": "",

"service": "",

"pod": "backend-v1-5b8fd96959-f59mm"

}

A especificação de um cabeçalho client-custom-header com o valor moo deverá ser removida da solicitação quando o Gateway de Aplicativos para contêineres iniciar a conexão com o serviço de back-end:

fqdnIp=$(dig +short $fqdn)

curl -k --resolve contoso.com:80:$fqdnIp http://contoso.com -H "client-custom-header: moo"

Por meio da resposta, veremos que:

{

"path": "/",

"host": "fabrikam.com",

"method": "GET",

"proto": "HTTP/1.1",

"headers": {

"Accept": [

"*/*"

],

"User-Agent": [

"curl/7.81.0"

],

"X-Forwarded-For": [

"xxx.xxx.xxx.xxx"

],

"X-Forwarded-Proto": [

"http"

],

"X-Request-Id": [

"kd83nc84-4325-5d22-3d23-237dd4e3941b"

]

},

"namespace": "test-infra",

"ingress": "",

"service": "",

"pod": "backend-v1-5b8fd96959-f59mm"

}

Parabéns! Você instalou o Controlador ALB, implantou um aplicativo de back-end e modificou valores de cabeçalho por meio da API de Entrada no Gateway de Aplicativos para contêineres.