Visão geral do agente do Azure Connected Machine

O agente do Azure Connected Machine permite que você gerencie computadores Windows e Linux hospedados fora do Azure em sua rede corporativa ou em outro provedor de nuvem.

Aviso

Somente as versões do agente do Connected Machine no último ano têm suporte oficial do grupo de produtos. Os clientes devem atualizar para uma versão do agente nesta janela.

Componentes do agente

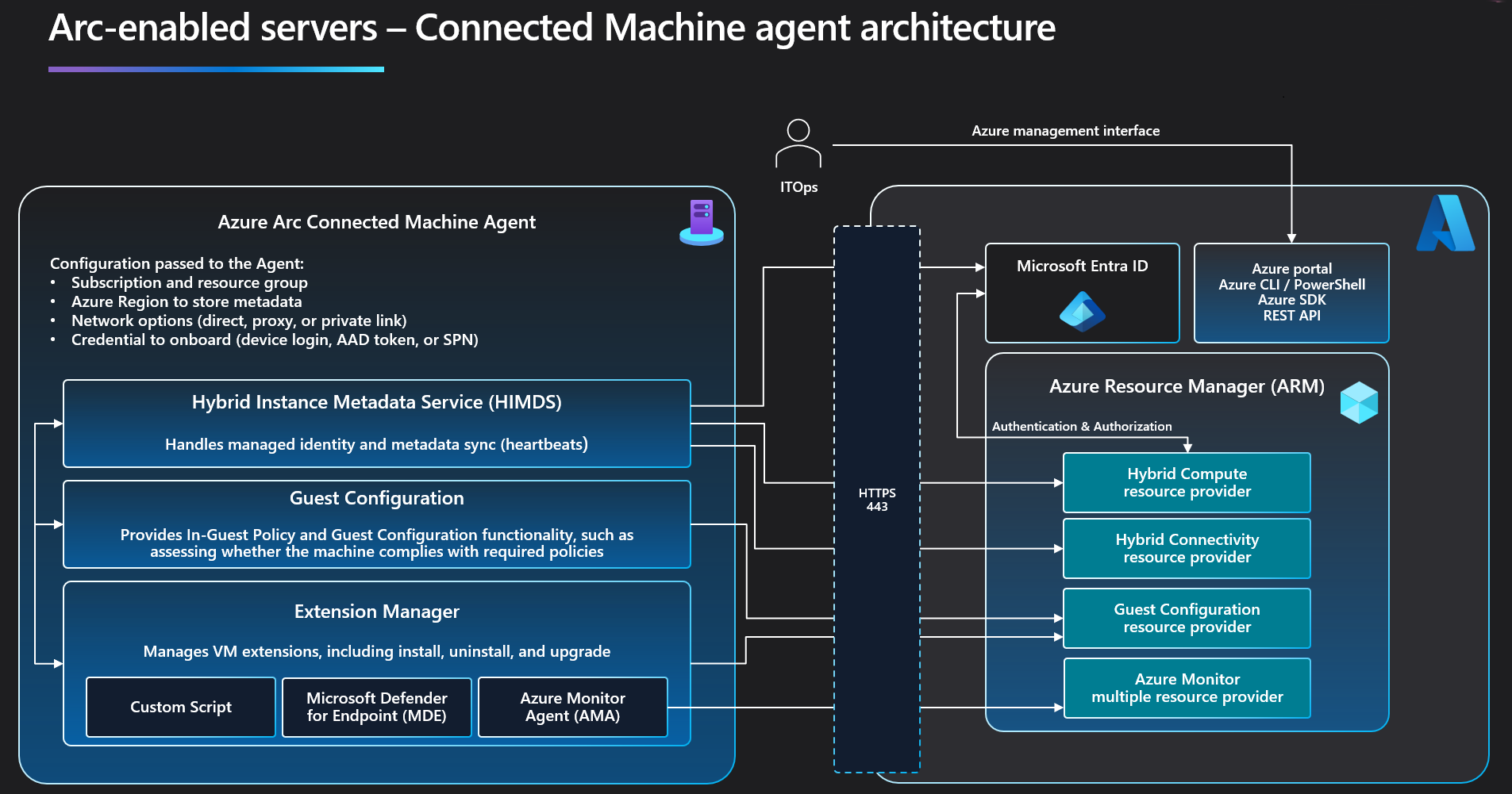

O pacote do agente Azure Connected Machine contém vários componentes lógicos agrupados:

O Hybrid Instance Metadata service (HIMDS) gerencia a conexão com o Azure e a identidade do Azure do Connected Machine.

O agente de configuração de convidado fornece a funcionalidade de avaliar se o computador está em conformidade com as políticas necessárias e de aplicar a conformidade.

Observe o seguinte comportamento que ocorre com a configuração de convidado do Azure Policy em um computador desconectado:

- Uma atribuição do Azure Policy que se destina a computadores desconectados não é afetada.

- A atribuição de convidado é armazenada localmente por 14 dias. Dentro do período de 14 dias, se o Agente do Connected Machine se reconectar ao serviço, as atribuições de política serão reaplicadas.

- As atribuições são excluídas após 14 dias e não são reatribuídas ao computador após o período de 14 dias.

O agente de Extensão gerencia extensões de VM, incluindo instalar, desinstalar e atualizar. O Azure baixa as extensões e as copia para a pasta

%SystemDrive%\%ProgramFiles%\AzureConnectedMachineAgent\ExtensionService\downloadsno Windows e para/opt/GC_Ext/downloadsno Linux. No Windows, a extensão é instalada no seguinte caminho%SystemDrive%\Packages\Plugins\<extension>e, no Linux, a extensão é instalada em/var/lib/waagent/<extension>.

Observação

O agente de Azure monitor (AMA) é um agente separado que coleta dados de monitoramento e não substitui o agente de máquina conectado; o AMA apenas substitui o agente Log Analytics, a extensão de diagnóstico e o agente Telegraf para computadores Windows e Linux.

Proxy do Azure Arc

O serviço Proxy do Azure Arc é responsável por agregar o tráfego de rede dos serviços do Azure Connected Machine Agent e de quaisquer extensões que você tenha instalado e decidir para onde rotear esses dados. Se você estiver usando o gateway do Azure Arc (Visualização limitada) para simplificar seus pontos de extremidade de rede, o serviço Proxy do Azure Arc é o componente local que encaminha as solicitações de rede pelo gateway do Azure Arc em vez da rota padrão. O Proxy do Azure Arc é executado como um Serviço de Rede no Windows e uma conta de usuário padrão (arcproxy) no Linux. Ele é desabilitado por padrão até que você configure o agente para usar o gateway do Azure Arc (Visualização limitada).

Recursos do agente

As informações a seguir descrevem os diretórios e contas de usuário usados pelo agente do Azure Connected Machine.

Detalhes de instalação do agente Windows

O agente do Windows é distribuído como um pacote do Windows Installer (MSI). Faça o download do agente do Windows no Microsoft Download Center. A instalação do agente do Connected Machine para Windows aplica as seguintes alterações de configuração em todo o sistema:

O processo de instalação cria as seguintes pastas durante a instalação.

Diretório Descrição %ProgramFiles%\AzureConnectedMachineAgent CLI do azcmagent e executáveis do serviço de metadados de instância. %ProgramFiles%\AzureConnectedMachineAgent\ExtensionService2\GC Executáveis do serviço de extensão. %ProgramFiles%\AzureConnectedMachineAgent\GCArcService2\GC Executáveis de serviço de configuração de convidado (política). %ProgramData%\AzureConnectedMachineAgent Arquivos de token de configuração, log e identidade para a CLI do azcmagent e o serviço de metadados de instância. %ProgramData%\GuestConfig Downloads de pacote de extensão, downloads de definição de configuração de convidado (política) e logs para os serviços de configuração de convidado e extensão. %SYSTEMDRIVE%\packages Executáveis do pacote de extensão A instalação do agente cria os seguintes serviços Windows no computador de destino.

Nome do serviço Nome de exibição Nome do processo Descrição himds Serviço de Metadados de Instância do Azure Híbrido himds.exeSincroniza metadados com o Azure e hospeda uma API REST local para que extensões e aplicativos acessem os metadados e solicitem tokens de identidade gerenciados pelo Microsoft Entra GCArcService Serviço de configuração de convidado para Arc gc_arc_service.exe(gc_service.exe antes da versão 1.36)Audita e impõe as políticas de configuração de convidado do Azure na máquina. ExtensionService Serviço de extensão de configuração de convidado gc_extension_service.exe(gc_service.exe antes da versão 1.36)Instala, atualiza e gerencia extensões na máquina. A instalação do agente cria a seguinte conta de serviço virtual.

Conta Virtual Descrição NT SERVICE\himds Conta sem privilégios usada para executar o Hybrid Instance Metadata Service. Dica

Essa conta exige o direito "Fazer logon como serviço". Esse direito é concedido automaticamente durante a instalação do agente, mas se a sua organização configurar atribuições de direitos de usuário com a Política de Grupo, talvez seja necessário ajustar o Objeto de Política de Grupo para conceder o direito a “NT SERVICE\himds” ou “NT SERVICE\ALL SERVICES” para permitir que o agente funcione.

A instalação do agente cria o seguinte grupo de segurança local.

Nome do grupo de segurança Descrição Aplicativos de extensão de agente híbrido Os membros desse grupo de segurança podem solicitar tokens do Microsoft Entra para a identidade gerenciada atribuída pelo sistema A instalação do agente cria as seguintes variáveis de ambiente

Nome Valor padrão Descrição IDENTITY_ENDPOINT http://localhost:40342/metadata/identity/oauth2/tokenIMDS_ENDPOINT http://localhost:40342Há vários arquivos de log disponíveis para solução de problemas, descritos na tabela a seguir.

Log Descrição %ProgramData%\AzureConnectedMachineAgent\Log\himds.log Registra os detalhes do componente do agente de identidade e de pulsação. %ProgramData%\AzureConnectedMachineAgent\Log\azcmagent.log Contém a saída dos comandos da ferramenta azcmagent. %ProgramData%\GuestConfig\arc_policy_logs\gc_agent.log Registra detalhes sobre o componente do agente de configuração de convidado (política). %ProgramData%\GuestConfig\ext_mgr_logs\gc_ext.log Registra detalhes sobre a atividade do gerenciador de extensão (eventos de instalação, desinstalação e atualização de extensão). %ProgramData%\GuestConfig\extension_logs Diretório contendo logs para ramais individuais. O processo cria o grupo de segurança local Aplicativos de extensão do agente híbrido.

Após a desinstalação do agente, os seguintes artefatos permanecem.

- %ProgramData%\AzureConnectedMachineAgent\Log

- %ProgramData%\AzureConnectedMachineAgent

- %ProgramData%\GuestConfig

- %SystemDrive%\packages

Detalhes de instalação do agente Linux

O formato de pacote preferencial para a distribuição (.rpm ou .deb) que está hospedada no repositório de pacotes da Microsoft fornece o agente do Connected Machine para Linux. O pacote de scripts shell Install_linux_azcmagent.sh instala e configura o agente.

A instalação, a atualização e a remoção do agente do Connected Machine não são necessários após a reinicialização do servidor.

A instalação do agente do Connected Machine para Linux aplica as seguintes alterações de configuração em todo o sistema.

A instalação cria as seguintes pastas de instalação.

Diretório Descrição /opt/azcmagent/ CLI do azcmagent e executáveis do serviço de metadados de instância. /opt/GC_Ext/ Executáveis do serviço de extensão. /opt/GC_Service/ Executáveis de serviço de configuração de convidado (política). /var/opt/azcmagent/ Arquivos de token de configuração, log e identidade para a CLI do azcmagent e o serviço de metadados de instância. /var/lib/GuestConfig/ Downloads de pacote de extensão, downloads de definição de configuração de convidado (política) e logs para os serviços de configuração de convidado e extensão. A instalação do agente cria os seguintes daemons.

Nome do serviço Nome de exibição Nome do processo Descrição himdsd. Service Serviço do Azure Connected Machine Agent himds Esse serviço implementa o IMDS (serviço de metadados de instância) híbrido para gerenciar a conexão com o Azure e a identidade do Azure do computador conectado. gcad.service GC Arc Service gc_linux_service Audita e impõe as políticas de configuração de convidado do Azure na máquina. extd.service Serviço de extensão gc_linux_service Instala, atualiza e gerencia extensões na máquina. Há vários arquivos de log disponíveis para solução de problemas, descritos na tabela a seguir.

Log Descrição /var/opt/azcmagent/log/himds.log Registra os detalhes do componente do agente de identidade e de pulsação. /var/opt/azcmagent/log/azcmagent.log Contém a saída dos comandos da ferramenta azcmagent. /var/lib/GuestConfig/arc_policy_logs Registra detalhes sobre o componente do agente de configuração de convidado (política). /var/lib/GuestConfig/ext_mgr_logs Registra detalhes sobre a atividade do gerenciador de extensão (eventos de instalação, desinstalação e atualização de extensão). /var/lib/GuestConfig/extension_logs Diretório contendo logs para ramais individuais. A instalação do agente cria as seguintes variáveis de ambiente, definidas em

/lib/systemd/system.conf.d/azcmagent.conf.Nome Valor padrão Descrição IDENTITY_ENDPOINT http://localhost:40342/metadata/identity/oauth2/tokenIMDS_ENDPOINT http://localhost:40342Após a desinstalação do agente, os seguintes artefatos permanecem.

- /var/opt/azcmagent

- /var/lib/GuestConfig

Governança de recursos do agente

O agente do Azure Connected Machine foi projetado para gerenciar o consumo de recursos do agente e do sistema. O agente lida com a governança de recursos nas seguintes condições:

O serviço configuração de máquina (anteriormente configuração de convidado) pode usar até 5% da CPU para avaliar as políticas.

O serviço de Extensão pode usar até 5% da CPU em máquinas Windows e 30% da CPU em máquinas Linux para instalar, atualizar, executar e excluir extensões. Algumas extensões podem aplicar limites de CPU mais restritivos depois de instaladas. As seguintes exceções se aplicam:

Tipo de extensão Sistema operacional Limite da CPU AzureMonitorLinuxAgent Linux 60% AzureMonitorWindowsAgent Windows 100% LinuxOsUpdateExtension Linux 60% MDE.Linux Linux 60% MicrosoftDnsAgent Windows 100% MicrosoftMonitoringAgent Windows 60% OmsAgentForLinux Linux 60%

Durante operações normais, definidas como o agente do Azure Connected Machine sendo conectado ao Azure e não modificando ativamente uma extensão ou avaliando uma política, você pode esperar que o agente consuma os seguintes recursos do sistema:

| Windows | Linux | |

|---|---|---|

| Uso da CPU (normalizado para 1 núcleo) | 0,07% | 0,02% |

| Uso de memória | 57 MB | 42 MB |

Os dados de desempenho acima foram coletados em abril de 2023 em máquinas virtuais que executam o Windows Server 2022 e o Ubuntu 20.04. O desempenho real do agente e o consumo de recursos variarão de acordo com a configuração de hardware e software de seus servidores.

Limites de recursos personalizados

Os limites de governança de recursos padrão são a melhor opção para a maioria dos servidores. No entanto, pequenas máquinas virtuais e servidores com recursos limitados de CPU podem encontrar tempos limite ao gerenciar extensões ou avaliar políticas porque não há recursos de CPU suficientes para concluir as tarefas. A partir da versão 1.39 do agente, você pode personalizar os limites de CPU aplicados ao gerenciador de extensões e aos serviços de configuração de máquina para ajudar o agente a concluir essas tarefas mais rapidamente.

Para ver os limites de recursos atuais para o gerenciador de extensões e os serviços de configuração de máquina, execute o comando a seguir.

azcmagent config list

Na saída, você verá dois campos, guestconfiguration.agent.cpulimit e extensions.agent.cpulimit, com o limite de recursos atual especificado como uma porcentagem. Em uma nova instalação do agente, ambos irão mostrar 5 porque o limite padrão é 5% da CPU.

Para alterar o limite de recursos do gerenciador de extensões para 80%, execute o seguinte comando:

azcmagent config set extensions.agent.cpulimit 80

Metadados da instância

As informações de metadados sobre um computador conectado são coletadas após o Connected Machine Agent ser registrado com servidores habilitados para o Azure Arc. Especificamente:

- Nome, edição, tipo e versão do sistema operacional

- Nome do computador

- Modelo e fabricante do computador

- FQDN (nome de domínio totalmente qualificado) do computador

- Nome de domínio (se ingressado em um domínio do Active Directory)

- Active Directory e FQDN (nome de domínio totalmente qualificado) do DNS

- UUID (ID DO BIOS)

- Pulsação do Connected Machine Agent

- Versão do agente do Connected Machine

- Chave pública para identidade gerenciada

- Detalhes e status de conformidade da política (se estiver usando políticas de configuração de convidado)

- SQL Server instalado (Valor booliano)

- ID de recurso do cluster (para máquinas locais do Azure)

- Fabricante de hardware

- Modelo de hardware

- Contagem da família, soquete, núcleo físico e núcleo lógico da CPU

- Memória física total

- Número de série

- Marca de ativo SMBIOS:

- Informações sobre o adaptador de rede

- Endereço IP

- Sub-rede

- Informações sobre o licenciamento do Windows

- Status da licença do sistema operacional

- Canal de licença do sistema operacional

- Qualificação para as Atualizações de Segurança Estendidas

- Status da licença de Atualizações de Segurança Estendidas

- Canal de licença de Atualizações de Segurança Estendidas

- Provedor de nuvem

- Metadados do AWS (Amazon Web Services) ao executar no AWS:

- ID da Conta

- ID da Instância

- Region

- Metadados do GCP (Google Cloud Platform) ao executar no GCP:

- ID da Instância

- Imagem

- Tipo de computador

- ID do projeto

- Número do projeto

- Contas de serviço

- Zona

- Metadados da Oracle Cloud Infrastructure ao executar em OCI:

- Nome de exibição

O agente solicita as seguintes informações de metadados do Azure:

- Localização do recurso (região)

- ID da máquina virtual

- Marcações

- Certificado de identidade gerenciada do Microsoft Entra

- Atribuições da política de Configuração de Convidado

- Solicitações de extensão – instalar, atualizar e excluir.

Observação

Os servidores habilitados pelo Azure Arc não armazenam/processam os dados do cliente fora da região em que o cliente implanta a instância de serviço.

Opções e requisitos de implantação

A implantação do agente e a conexão do computador exigem determinados pré-requisitos. Também há requisitos de rede a serem cientes.

Fornecemos várias opções para implantar o agente. Para obter mais informações, consulte Planejar opções de implantação e Implantação.

Diretrizes de clonagem

Você pode instalar o pacote azcmagent com segurança em uma imagem dourada, mas uma vez que você conecta um computador usando o comando azcmagent connect, esse computador recebe informações de recurso específicas. Se você estiver criando máquinas clonando-as de uma imagem dourada, primeiro deverá especializar cada computador antes de conectá-la ao Azure com o comando azcmagent connect. Não conecte o computador de imagem dourada original ao Azure até que você tenha criado e especializado cada computador.

Se o servidor conectado estiver recebendo mensagens de erro 429, é provável que você tenha conectado o servidor ao Azure e, em seguida, usado esse servidor como a imagem dourada para clonagem. Como as informações do recurso foram registradas na imagem, computadores clonados criados a partir dessa imagem tentam enviar mensagens de pulsação para o mesmo recurso.

Para resolver mensagens de erro 429 para computadores existentes, execute azcmagent disconnect --force-local-only em cada computador clonado e execute azcmagent connect novamente usando uma credencial apropriada para conectar os computadores à nuvem usando um nome de recurso exclusivo.

Recuperação de Desastre

Não há opções de recuperação de desastre habilitadas pelo cliente para servidores habilitados para Arc. No caso de uma interrupção em uma região do Azure, o sistema fará failover para outra região na mesma localização geográfica do Azure (se houver uma). Embora esse procedimento de failover seja automático, isso leva um tempo. O agente do Computador Conectado será desconectado durante esse período e mostrará um status Desconectado até que o failover conclua. O sistema fará failback para sua região original depois que a interrupção for restaurada.

Uma interrupção do Azure Arc não afetará a carga de trabalho do cliente em si; somente o gerenciamento dos servidores aplicáveis por meio do Arc será prejudicado.

Próximas etapas

- Para começar a avaliar os servidores habilitados para Azure Arc, consulte Início Rápido: Conectar computadores híbridos a servidores habilitados para o Azure Arc.

- Antes de implantar o agente do Azure Connected Machine e realizar a integração com outros serviços de gerenciamento e monitoramento do Azure, leia o Guia de planejamento e implantação.

- Examine as informações de solução de problemas no guia de solução de problemas de conexão do agente.