Tutorial: Criar uma atribuição de política para identificar recursos sem conformidade

A primeira etapa para compreender a conformidade no Azure é identificar o status de seus recursos. O Azure Policy dá suporte à auditoria do estado do servidor habilitado para Azure Arc com as políticas de configuração de convidado. As definições de configuração de convidado do Azure Policy podem auditar ou aplicar configurações no computador.

Este tutorial explica o processo de criação e atribuição de uma política para identificar quais servidores habilitados para Azure Arc não têm o agente do Log Analytics para Windows ou Linux instalado. Esses computadores são considerados não em conformidade com a atribuição de política.

Neste tutorial, você aprenderá como:

- Criar atribuição de política e atribuir uma definição a ela

- Identificar recursos que não estão em conformidade com a nova política

- Remover a política de recursos não em conformidade

Pré-requisitos

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Criar uma atribuição de política

Use o procedimento a seguir para criar uma atribuição de política e atribuir a definição de política [Versão prévia]: a extensão do Log Analytics deve ser instalada nos computadores Linux com o Azure Arc.

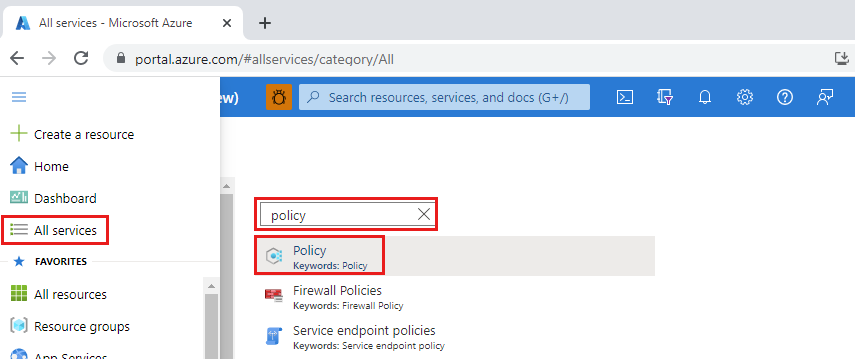

Inicie o serviço do Azure Policy no portal do Azure selecionando Todos os serviços e, em seguida, pesquisando e selecionando Política.

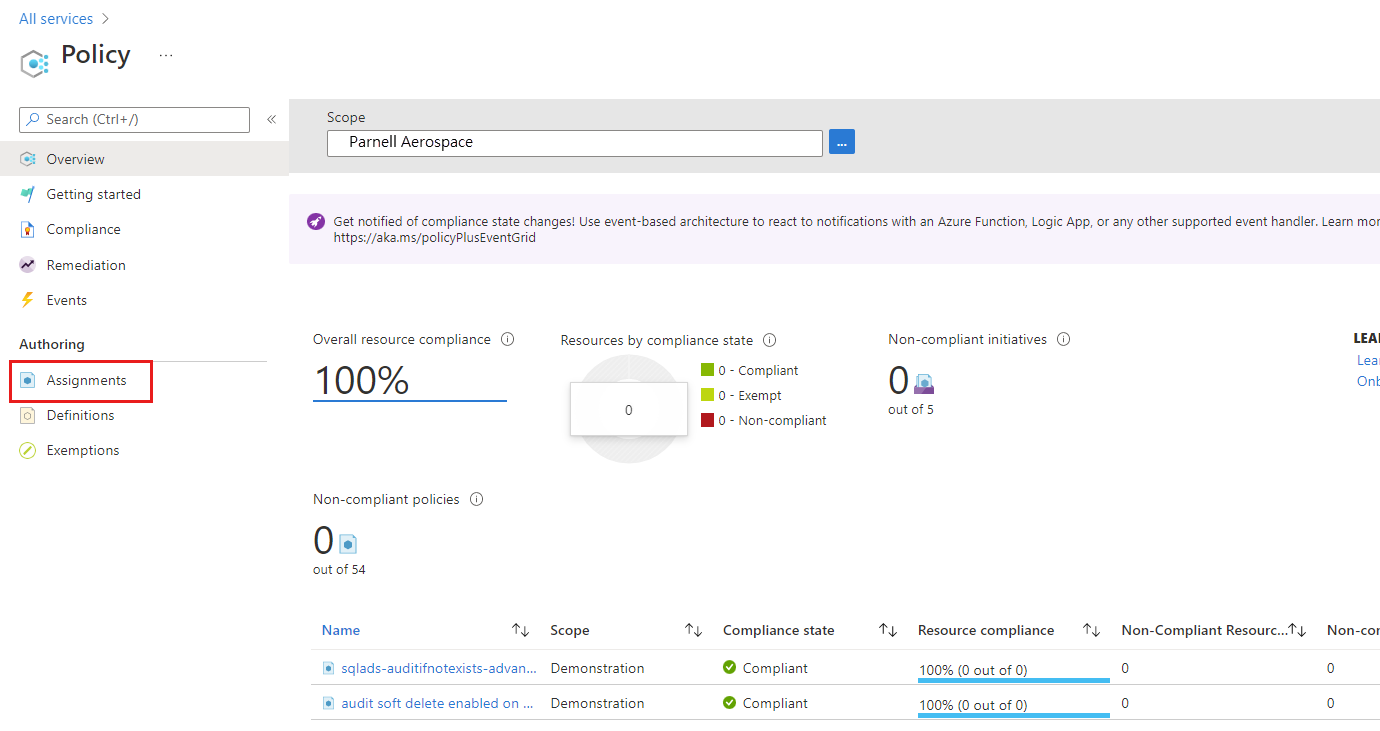

Selecione Atribuições no lado esquerdo da página de Política do Azure. Uma atribuição é uma política atribuída para entrar em vigor em um escopo específico.

Selecione Atribuir Política na parte superior da página Política | Atribuições.

Na página Atribuir Política, selecione o Escopo clicando no botão de reticências e selecionando uma assinatura ou então um grupo de gerenciamento. Opcionalmente, selecione um grupo de recursos. Um escopo determina em quais recursos ou agrupamento de recursos a atribuição de política é imposta. Em seguida, selecione a opção Selecionar na parte inferior da página Escopo.

Este exemplo usa a assinatura do Parnell Aerospace. Sua assinatura será diferente.

Recursos que podem ser excluídos com base no Escopo. Exclusões começam um nível abaixo do Escopo. Exclusões são opcionais, então deixe-as em branco por enquanto.

Selecione a reticências Definição de política para abrir a lista de definições. O Azure Policy vem com definições de políticas internas que você pode usar. Há muitas disponíveis, por exemplo:

- Impor marca e seu valor

- Aplicar marca e seu valor

- Herdar uma marca do grupo de recursos se ela estiver ausente

Para ver uma lista parcial das políticas internas disponíveis, confira Exemplos do Azure Policy.

Pesquise na lista de definições de política para localizar a definição [Versão prévia]: a extensão do Log Analytics deve ser instalada nos computadores Windows com o Azure Arc (se você tiver habilitado o agente do Azure Connected Machine em um computador baseado no Windows). Para um computador baseado no Linux, encontre a definição de política correspondente [Versão prévia]: a extensão do Log Analytics deve ser instalada nos computadores Linux com o Azure Arc. Escolha essa política e selecione Adicionar.

O Nome da atribuição é automaticamente preenchido com o nome da política selecionada, mas você pode alterá-lo. Para este exemplo, deixe o nome da política como está e não altere nenhuma das opções restantes na página.

Para este exemplo, não precisamos alterar nenhuma configuração nas outras guias. Selecione Examinar + Criar para examinar sua nova atribuição de política e, em seguida, selecione Criar.

Agora você está pronto para identificar recursos fora de conformidade para entender o estado de conformidade do ambiente.

Identificar recursos fora de conformidade

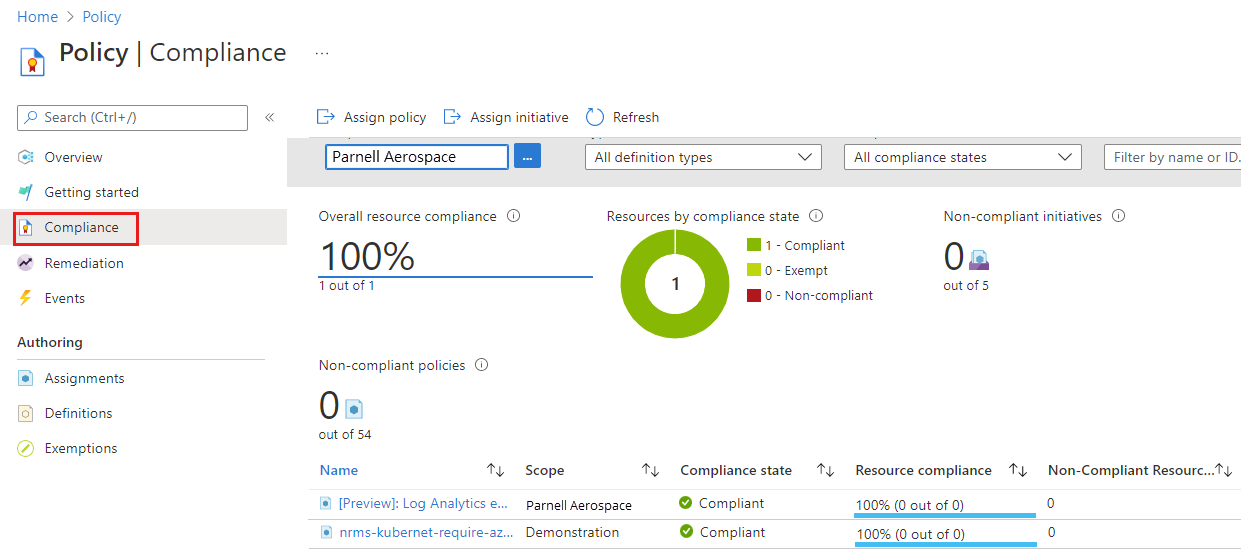

Selecione Conformidade no lado esquerdo da página. Em seguida, localize a atribuição de política [Versão prévia]: a extensão do Log Analytics deve ser instalada nos computadores Windows com o Azure Arc ou [Versão prévia]: a extensão do Log Analytics deve ser instalada nos computadores Linux com o Azure Arc que você criou.

Se houver recursos sem conformidade com essa nova atribuição, eles aparecerão em Recursos sem conformidade.

Quando uma condição é avaliada em relação a seus recursos existentes e resulta ser verdadeira, então esses recursos são marcados como em não conformidade com a política. A tabela a seguir mostra como os diferentes efeitos da política funcionam com a avaliação da condição para o estado de conformidade resultante: Embora você não veja a lógica de avaliação no portal do Azure, os resultados do estado de conformidade são mostrados. O resultado do estado de conformidade pode ser ou compatível ou incompatível.

| Estado do recurso | Efeito | Avaliação da política | Estado de conformidade |

|---|---|---|---|

| Exists | Negar, Auditoria, Acrescentar*, DeployIfNotExist*, AuditIfNotExist* | True | Sem conformidade |

| Exists | Negar, Auditoria, Acrescentar*, DeployIfNotExist*, AuditIfNotExist* | Falso | Em conformidade |

| Novo | Auditoria, AuditIfNotExist* | True | Sem conformidade |

| Novo | Auditoria, AuditIfNotExist* | Falso | Em conformidade |

* Os efeitos de Acrescentar, DeployIfNotExist e AuditIfNotExist exigem que a instrução IF seja TRUE. Os efeitos também exigem que a condição de existência seja FALSE para não estar em conformidade. Quando TRUE, a condição IF dispara a avaliação da condição de existência para os recursos relacionados.

Limpar os recursos

Para remover a atribuição criada, siga estas etapas:

Selecione Conformidade (ou Atribuições) no lado esquerdo da página Azure Policy e localize a atribuição de política [Versão prévia]: a extensão do Log Analytics deve ser instalada nos computadores Windows com o Azure Arc ou [Versão prévia]: a extensão do Log Analytics deve ser instalada nos computadores Linux com o Azure Arc que você criou.

Clique com o botão direito do mouse na atribuição de política e selecione Excluir atribuição.

Próximas etapas

Neste tutorial, você atribuiu uma definição de política para um escopo e avaliou o relatório de conformidade. A definição de política valida que todos os recursos no escopo estão em conformidade e identifica quais não estão. Agora você está pronto para monitorar o computador de servidores habilitados para Azure Arc habilitando os insights da VM.

Para saber como monitorar e exibir o desempenho, o processo de execução e as dependências dele no seu computador, prossiga para o tutorial: