O que é o Redis gerenciado do Azure (versão prévia) com o Link Privado do Azure?

Neste artigo, você usará o portal do Azure para criar uma rede virtual e uma instância do Redis gerenciado do Azure (versão prévia) com um ponto de extremidade privado. Você também aprenderá a adicionar um ponto de extremidade privado a uma instância atual do Redis gerenciado do Azure.

O ponto de extremidade privado do Azure é uma interface de rede que conecta você de maneira privada e segura ao Redis gerenciado do Azure baseado no Link Privado do Azure.

Importante

Usar o ponto de extremidade privado para se conectar a uma Rede Virtual é a solução recomendada para proteger o recurso redis gerenciado do Azure (versão prévia) na camada de rede.

Pré-requisitos

- Assinatura do Azure - criar uma gratuitamente

Criar um ponto de extremidade privado com uma instância do Redis gerenciado do Azure

Nesta seção, você criará uma instância do Redis gerenciado do Azure com um ponto de extremidade privado.

Criar uma rede virtual para o novo cache

Para criar um cache usando o portal:

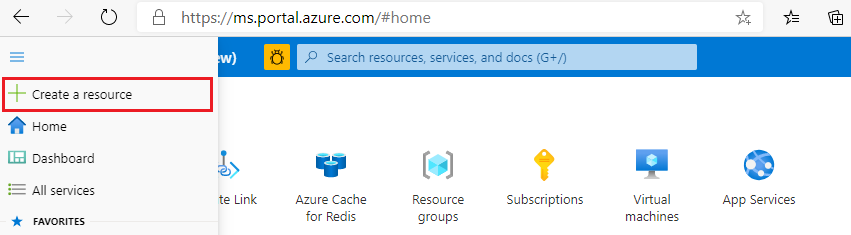

Entre no portal do Azure e selecione Criar um recurso.

Na página Novo, selecione Rede e, depois, Rede virtual.

Selecione Adicionar para criar uma rede virtual.

Em Criar rede virtual, insira ou selecione estas informações na guia Básico:

Configuração Valor sugerido Descrição Assinatura Clique na lista suspensa e selecione sua assinatura. A assinatura em que você cria essa rede virtual. Grupo de recursos Clique na lista suspensa e selecione um grupo de recursos ou selecione Criar e insira um novo nome de grupo de recursos. O nome do grupo de recursos no qual a rede virtual e outros recursos serão criados. Ao colocar todos os seus recursos de aplicativos em um só grupo de recursos, você pode gerenciá-los ou excluí-los juntos com facilidade. Nome Insira um nome para a rede virtual. O nome deve: começar com uma letra ou um número; terminar com uma letra, um número ou um sublinhado; e conter apenas letras, números, sublinhados, pontos ou hifens. Região Clique na lista suspensa e selecione uma região. Selecione uma região perto de outros serviços que usarão a rede virtual. Selecione a guia Endereços IP ou selecione o botão Avançar: Endereços IP na parte inferior da página.

Na guia Endereços IP, especifique o Espaço de endereço IPv4 como um ou mais prefixos de endereço na notação CIDR (por exemplo, 192.168.1.0/24).

Em Nome da sub-rede, selecione padrão para editar as propriedades da sub-rede.

No painel Editar sub-rede, especifique um Nome de sub-rede, bem como o Intervalo de endereços de sub-rede. O intervalo de endereços da sub-rede deve estar na notação CIDR (por exemplo, 192.168.1.0/24). Ele deve estar contido no espaço de endereço da rede virtual.

Selecione Salvar.

Selecione a guia Revisar + criar ou o botão Revisar + criar.

Verifique se todas as informações estão corretas e selecione Criar para criar a rede virtual.

Criar uma instância do Redis gerenciado do Azure com um ponto de extremidade privado

Para criar uma instância de cache, siga estas etapas:

Volte para a home page do portal do Azure ou abra o menu da barra lateral e, depois, selecione Criar um recurso.

Na caixa de pesquisa, digite Cache do Azure para Redis. Refinar sua pesquisa somente nos serviços do Azure e selecione Cache do Azure para Redis.

Na página Novo Cache Redis, defina as configurações para o novo cache.

- Selecione um cache Redis Gerenciado do Azure no SKU do Cache.

- Selecione uma opção apropriada no Tamanho do cache.

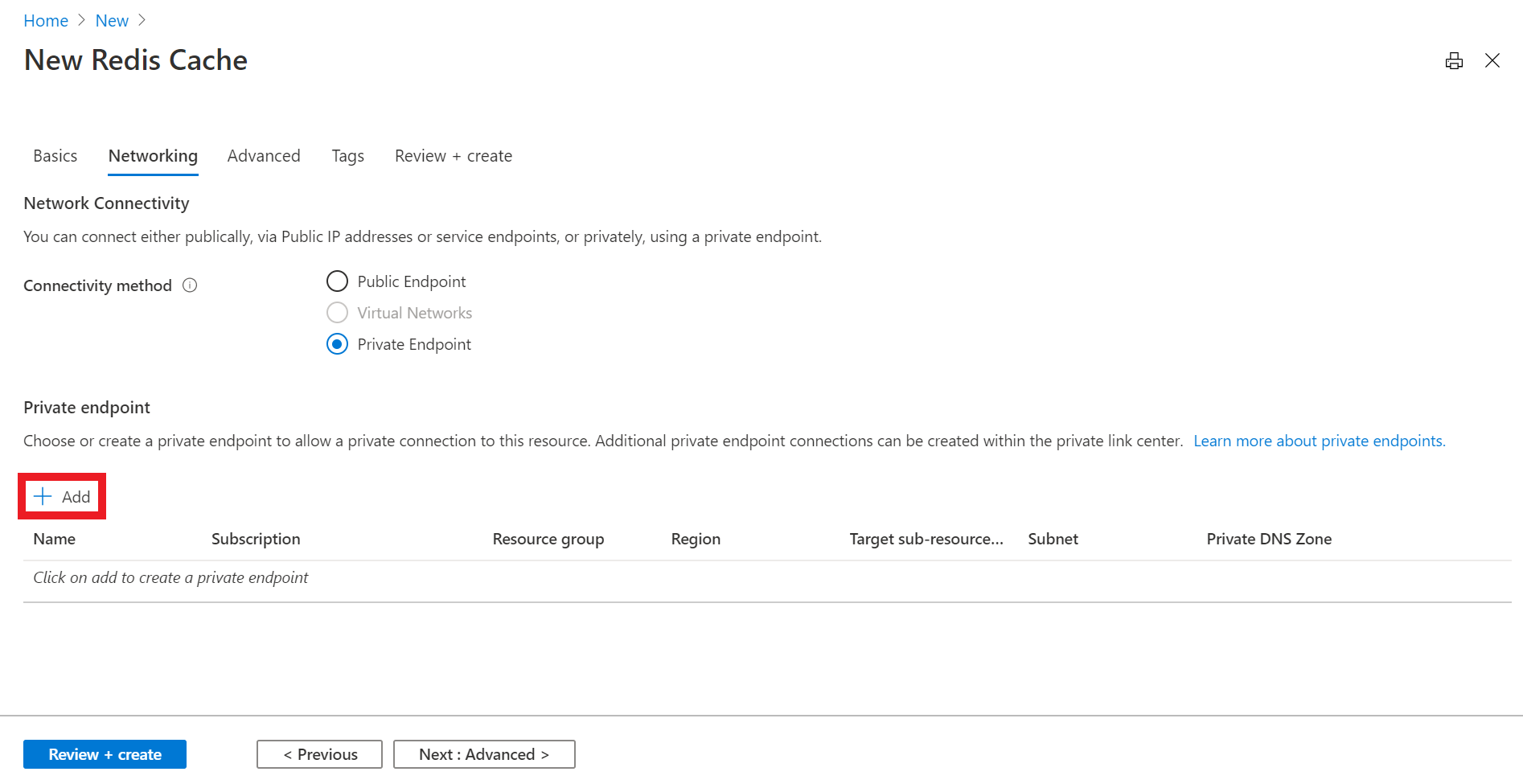

Selecione a guia Rede ou o botão Rede na parte inferior da página.

Na guia Rede, selecione Ponto de Extremidade Privado como o método de conectividade.

Clique no botão Adicionar para criar um ponto de extremidade privado.

Na página Criar um ponto de extremidade privado, defina as configurações para seu ponto de extremidade privado com a rede virtual e a sub-rede que você criou na última seção e selecione OK.

Selecione a guia Próximo: Avançado ou o botão Próximo: Avançado na parte inferior da página.

Na guia Avançado de uma instância de cache Básico ou Standard, selecione a alternância Habilitar se desejar habilitar uma porta não TLS.

Na guia Avançado de uma instância de cache Premium, defina as configurações da porta não TLS, do clustering e da persistência de dados.

Selecione a guia Próximo: Marcas ou o botão Próximo: Marcas na parte inferior da página.

Opcionalmente, na guia Marcas, insira o nome e o valor caso deseje categorizar o recurso.

Selecione Examinar + criar. Você será levado para a guia Examinar + criar, na qual o Azure valida sua configuração.

Depois que a mensagem em verde Validação aprovada for exibida, selecione Criar.

A criação do cache demora um pouco. O progresso pode ser monitorado na página Visão geral do Redis gerenciado do Azure. Quando o Status for mostrado como Em execução, o cache estará pronto para uso.

Criar um ponto de extremidade privado com uma instância atual do Redis gerenciado do Azure

Nesta seção, você adicionará um ponto de extremidade privado a uma instância atual do Redis gerenciado do Azure.

Criar uma rede virtual para o cache existente

Para criar uma rede virtual, siga estas etapas:

Entre no portal do Azure e selecione Criar um recurso.

Na página Novo, selecione Rede e, depois, Rede virtual.

Selecione Adicionar para criar uma rede virtual.

Em Criar rede virtual, insira ou selecione estas informações na guia Básico:

Configuração Valor sugerido Descrição Assinatura Clique na lista suspensa e selecione sua assinatura. A assinatura em que você cria essa rede virtual. Grupo de recursos Clique na lista suspensa e selecione um grupo de recursos ou selecione Criar e insira um novo nome de grupo de recursos. O nome do grupo de recursos no qual a rede virtual e outros recursos serão criados. Ao colocar todos os seus recursos de aplicativos em um só grupo de recursos, você pode gerenciá-los ou excluí-los juntos com facilidade. Nome Insira um nome para a rede virtual. O nome deve: começar com uma letra ou um número; terminar com uma letra, um número ou um sublinhado; e conter apenas letras, números, sublinhados, pontos ou hifens. Região Clique na lista suspensa e selecione uma região. Selecione uma região perto de outros serviços que usarão a rede virtual. Selecione a guia Endereços IP ou selecione o botão Avançar: Endereços IP na parte inferior da página.

Na guia Endereços IP, especifique o Espaço de endereço IPv4 como um ou mais prefixos de endereço na notação CIDR (por exemplo, 192.168.1.0/24).

Em Nome da sub-rede, selecione padrão para editar as propriedades da sub-rede.

No painel Editar sub-rede, especifique um Nome de sub-rede, bem como o Intervalo de endereços de sub-rede. O intervalo de endereços da sub-rede deve estar na notação CIDR (por exemplo, 192.168.1.0/24). Ele deve estar contido no espaço de endereço da rede virtual.

Selecione Salvar.

Selecione a guia Revisar + criar ou o botão Revisar + criar.

Verifique se todas as informações estão corretas e selecione Criar para criar a rede virtual.

Criar um ponto de extremidade privado

Para criar um ponto de extremidade privado, siga estas etapas:

Na portal do Azure, pesquise por Cache do Azure para Redis. Em seguida, pressione Enter ou selecione-o nas sugestões de pesquisa para o cache.

Selecione a instância de cache à qual você deseja adicionar um ponto de extremidade privado.

No lado esquerdo da tela, selecione Ponto de Extremidade Privado.

Clique no botão Ponto de Extremidade Privado para criar seu ponto de extremidade privado.

Na página Criar um ponto de extremidade privado, defina as configurações para seu ponto de extremidade privado.

Configuração Valor sugerido Descrição Assinatura Clique na lista suspensa e selecione sua assinatura. A assinatura em que você cria esse ponto de extremidade privado. Grupo de recursos Clique na lista suspensa e selecione um grupo de recursos ou selecione Criar e insira um novo nome de grupo de recursos. O nome do grupo de recursos no qual o ponto de extremidade privado e outros recursos serão criados. Ao colocar todos os seus recursos de aplicativos em um só grupo de recursos, você pode gerenciá-los ou excluí-los juntos com facilidade. Nome Insira um nome para o ponto de extremidade privado. O nome deve: começar com uma letra ou um número; terminar com uma letra, um número ou um sublinhado; e pode conter apenas letras, números, sublinhados, pontos ou hifens. Região Clique na lista suspensa e selecione uma região. Selecione uma região perto de outros serviços que usam o ponto de extremidade privado. Clique no botão Próximo: Recurso na parte inferior da página.

Na guia Recurso, selecione sua assinatura, escolha o tipo de recurso como

Microsoft.Cache/redisEnterprisee, depois, selecione o cache ao qual você deseja conectar o ponto de extremidade privado.Agora, selecione o botão Próximo: Configuração na parte inferior da página.

Selecione o botão Avançar: Rede Virtual na parte inferior da página.

Na guia Configuração, selecione a rede virtual e a sub-rede que você criou na seção anterior.

Na guia Rede Virtual, selecione a rede virtual e a sub-rede que você criou na seção anterior.

Selecione o botão Avançar: Marcas na parte inferior da página.

Opcionalmente, na guia Marcas, insira o nome e o valor caso deseje categorizar o recurso.

Selecione Examinar + criar. Você será levado para a guia Examinar + criar, na qual o Azure valida sua configuração.

Depois que a mensagem em verde Validação aprovada for exibida, selecione Criar.

Importante

Há um sinalizador publicNetworkAccess que é Disabled por padrão.

Você pode definir o valor como Disabled ou Enabled. Quando definido como habilitado, esse sinalizador permite o acesso de ponto de extremidade público e privado ao cache. Quando definido como Disabled, ele só permitirá o acesso de ponto de extremidade privado. Para obter mais informações sobre como alterar o valor, confira as Perguntas frequentes.

Criar um ponto de extremidade privado usando o Azure PowerShell

Para criar um ponto de extremidade privado chamado MyPrivateEndpoint para uma instância atual do Redis gerenciado do Azure, execute o script do PowerShell a seguir. Substitua os valores de variável pelos detalhes do seu ambiente:

$SubscriptionId = "<your Azure subscription ID>"

# Resource group where the Azure Managed Redis instance and virtual network resources are located

$ResourceGroupName = "myResourceGroup"

# Name of the Azure Managed Redis instance

$redisCacheName = "mycacheInstance"

# Name of the existing virtual network

$VNetName = "myVnet"

# Name of the target subnet in the virtual network

$SubnetName = "mySubnet"

# Name of the private endpoint to create

$PrivateEndpointName = "MyPrivateEndpoint"

# Location where the private endpoint can be created. The private endpoint should be created in the same location where your subnet or the virtual network exists

$Location = "westcentralus"

$redisCacheResourceId = "/subscriptions/$($SubscriptionId)/resourceGroups/$($ResourceGroupName)/providers/Microsoft.Cache/Redis/$($redisCacheName)"

$privateEndpointConnection = New-AzPrivateLinkServiceConnection -Name "myConnectionPS" -PrivateLinkServiceId $redisCacheResourceId -GroupId "redisCache"

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $ResourceGroupName -Name $VNetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets | Where-Object {$_.Name -eq $SubnetName}

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $ResourceGroupName -Name $PrivateEndpointName -Location "westcentralus" -Subnet $subnet -PrivateLinkServiceConnection $privateEndpointConnection

Recuperar um ponto de extremidade privado usando o Azure PowerShell

Para obter os detalhes de um ponto de extremidade privado, use este comando do PowerShell:

Get-AzPrivateEndpoint -Name $PrivateEndpointName -ResourceGroupName $ResourceGroupName

Remover um ponto de extremidade privado usando o Azure PowerShell

Para remover um ponto de extremidade privado, use o seguinte comando do PowerShell:

Remove-AzPrivateEndpoint -Name $PrivateEndpointName -ResourceGroupName $ResourceGroupName

Criar um ponto de extremidade privado usando a CLI do Azure

Para criar um ponto de extremidade privado chamado myPrivateEndpoint para uma instância atual do Redis gerenciado do Azure, execute o script da CLI do Azure a seguir. Substitua os valores de variável pelos detalhes do seu ambiente:

# Resource group where the Azure Managed Redis and virtual network resources are located

ResourceGroupName="myResourceGroup"

# Subscription ID where the Azure Managed Redis and virtual network resources are located

SubscriptionId="<your Azure subscription ID>"

# Name of the existing Azure Managed Redis instance

redisCacheName="mycacheInstance"

# Name of the virtual network to create

VNetName="myVnet"

# Name of the subnet to create

SubnetName="mySubnet"

# Name of the private endpoint to create

PrivateEndpointName="myPrivateEndpoint"

# Name of the private endpoint connection to create

PrivateConnectionName="myConnection"

az network vnet create \

--name $VNetName \

--resource-group $ResourceGroupName \

--subnet-name $SubnetName

az network vnet subnet update \

--name $SubnetName \

--resource-group $ResourceGroupName \

--vnet-name $VNetName \

--disable-private-endpoint-network-policies true

az network private-endpoint create \

--name $PrivateEndpointName \

--resource-group $ResourceGroupName \

--vnet-name $VNetName \

--subnet $SubnetName \

--private-connection-resource-id "/subscriptions/$SubscriptionId/resourceGroups/$ResourceGroupName/providers/Microsoft.Cache/redisEnterprise/$redisCacheName" \

--group-ids "redisEnterprise" \

--connection-name $PrivateConnectionName

Recuperar um ponto de extremidade privado usando a CLI do Azure

Para obter os detalhes de um ponto de extremidade privado, use o seguinte comando da CLI:

az network private-endpoint show --name MyPrivateEndpoint --resource-group MyResourceGroup

Remover um ponto de extremidade privado usando a CLI do Azure

Para remover um ponto de extremidade privado, use o seguinte comando da CLI:

az network private-endpoint delete --name MyPrivateEndpoint --resource-group MyResourceGroup

Perguntas frequentes

- Como fazer para me conectar ao meu cache com o ponto de extremidade privado?

- Por que não consigo me conectar a um ponto de extremidade privado?

- Quais recursos não têm suporte com pontos de extremidade privados?

- Como fazer para verificar se meu ponto de extremidade privado está configurado corretamente?

- Como posso alterar meu ponto de extremidade privado para ser desabilitado ou habilitado usando acesso à rede pública?

- Como posso ter vários pontos de extremidade em redes virtuais diferentes?

- O que acontecerá se eu excluir todos os pontos de extremidade privados em meu cache?

- Os NSG (grupos de segurança de rede) estão habilitados para pontos de extremidade privados?

- Minha instância do ponto de extremidade privado não está em minha VNet, então como ela está associada à minha VNet?

Como fazer para me conectar ao meu cache com o ponto de extremidade privado?

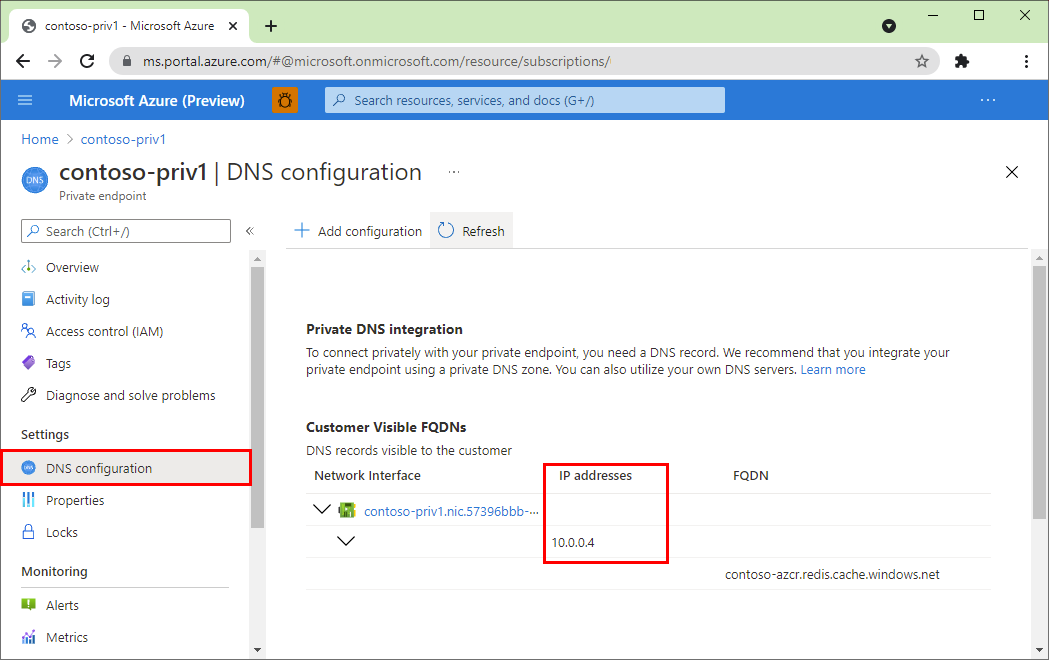

Seu aplicativo deve se conectar ao <cachename>.<region>.redis.azure.net na porta 10000. Uma zona DNS privada, chamada *.privatelink.redis.azure.net, é criada automaticamente na sua assinatura. A zona DNS privada é essencial para estabelecer a conexão TLS com o ponto de extremidade privado. Recomendamos evitar o uso de <cachename>.privatelink.redis.azure.net na configuração para a conexão do cliente.

Para obter mais informações, confira Configuração de zona DNS dos serviços do Azure.

Por que não consigo me conectar a um ponto de extremidade privado?

Pontos de extremidade privados não poderão ser usados com sua instância de cache se o cache já for um cache injetado de rede virtual (VNet).

Os caches Redis Gerenciados do Azure são limitados a 84 links privados.

Você tenta persistir os dados na conta de armazenamento, na qual as regras de firewall que estão aplicadas podem impedir você de criar o Link Privado.

Talvez você não se conecte ao ponto de extremidade privado se a instância de cache estiver usando um recurso sem suporte.

Quais recursos não têm suporte com pontos de extremidade privados?

- Não há nenhuma restrição para usar o ponto de extremidade privado com o Redis Gerenciado do Azure (versão prévia).

Como fazer para verificar se meu ponto de extremidade privado está configurado corretamente?

Acesse Visão geral no menu Recursos do portal. Você verá o Nome do host do cache no painel de trabalho. Para verificar se o comando é resolvido para o endereço IP privado do cache, execute um comando como nslookup <hostname> de dentro da VNet vinculada ao ponto de extremidade privado.

Como posso alterar meu ponto de extremidade privado para ser desabilitado ou habilitado usando acesso à rede pública?

Para alterar o valor com o portal do Azure, siga estas etapas:

No portal do Azure, pesquise Redis gerenciado do Azure. Em seguida, pressione Enter ou selecione-o nas sugestões de pesquisa.

Selecione a instância de cache na qual você deseja alterar o valor de acesso à rede pública.

No lado esquerdo da tela, selecione Ponto de Extremidade Privado.

Excluir o ponto de extremidade privado.

Como posso ter vários pontos de extremidade em redes virtuais diferentes?

Para ter vários pontos de extremidade privados em redes virtuais diferentes, a zona DNS privada deve ser configurada manualmente para várias redes virtuais antes de criar o ponto de extremidade privado. Para obter mais informações, confira Configuração de DNS do ponto de extremidade privado do Azure.

O que acontecerá se eu excluir todos os pontos de extremidade privados em meu cache?

Se você excluir todos os pontos de extremidade privados no cache redis gerenciado do Azure (versão prévia), a rede usará como padrão o acesso à rede pública.

Os NSG (grupos de segurança de rede) estão habilitados para pontos de extremidade privados?

Não, eles estão desabilitados para pontos de extremidade privados. Embora as sub-redes que contenham o ponto de extremidade privado possam ter o NSG associado a elas, as regras não entrarão em vigor no tráfego processado pelo ponto de extremidade privado. Você deve desabilitar a imposição de políticas de rede para implantar pontos de extremidade privados em uma sub-rede. O NSG ainda é aplicado em outras cargas de trabalho hospedadas na mesma sub-rede. As rotas em qualquer sub-rede cliente usam um prefixo /32, alterando o comportamento de roteamento padrão requer uma UDR semelhante.

Controle o tráfego usando as regras de NSG para o tráfego de saída nos clientes de origem. Implante rotas individuais com o prefixo /32 para substituir as rotas de ponto de extremidade privado. Os logs de fluxo e as informações de monitoramento do NSG para conexões de saída ainda são compatíveis e podem ser usados.

Minha instância do ponto de extremidade privado não está em minha VNet, então como ela está associada à minha VNet?

Seu ponto de extremidade privado está vinculado apenas à sua VNet. Como não está em sua VNet, as regras de NSG não precisam ser modificadas para pontos de extremidade dependentes.

Conteúdo relacionado

- Para saber mais sobre o Link Privado do Azure, confira a Documentação do Link Privado do Azure.

- Para comparar várias opções de isolamento de rede para o cache, confira a documentação de opções de isolamento de rede do Cache do Azure para Redis.