Configurar o Azure para conectar as ferramentas de ITSM usando o Webhook Seguro

Este artigo descreve as configurações necessárias do Azure para usar o Webhook Seguro.

Registrar-se com o Microsoft Entra ID

Para registrar o aplicativo com o Microsoft Entra ID:

Siga as etapas em Registrar um aplicativo com a plataforma de identidade da Microsoft.

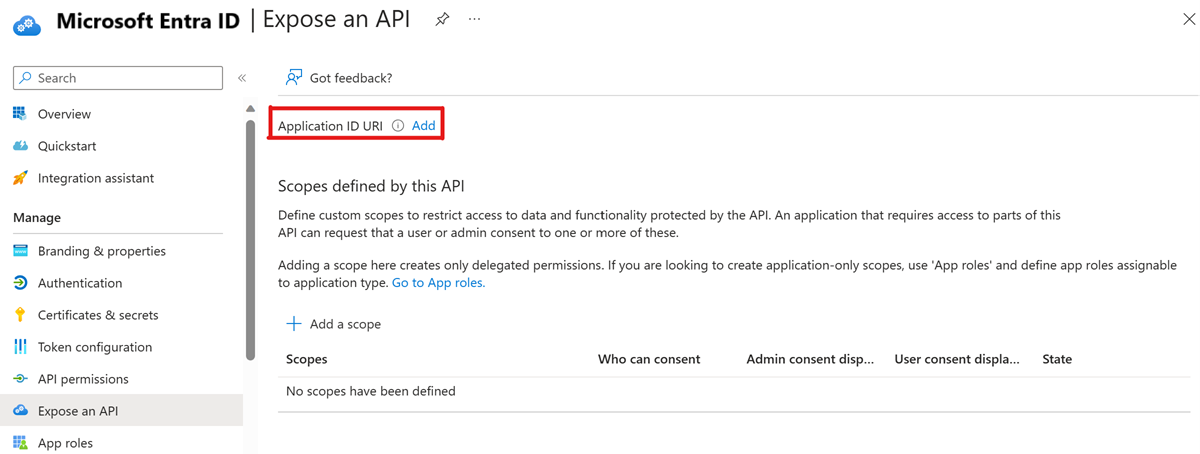

No Microsoft Entra ID, selecione Expor aplicativo.

Selecione definir para o URI da ID do aplicativo.

Selecione Salvar.

Definir uma entidade de serviço

O serviço de grupo de ações é um aplicativo primário. Ele tem permissão para adquiri tokens de autenticação do seu aplicativo do Microsoft Entra para autenticação com o ServiceNow.

Como uma etapa opcional, você pode definir uma função de aplicativo no manifesto do aplicativo criado. Dessa forma, você pode restringir ainda mais o acesso para que apenas determinados aplicativos com essa função específica possam enviar mensagens. Essa função deve ser atribuída à entidade de serviço do Grupo de Ações. Os privilégios de administrador de locatário são necessários.

Você pode realizar esta etapa usando os mesmos comandos do PowerShell.

Criar um grupo de ação de webhook seguro

Depois que seu aplicativo for registrado no Microsoft Entra ID, você poderá criar itens de trabalho em sua ferramenta de ITSM com base em alertas do Azure usando a ação Webhook Seguro em grupos de ações.

Os Grupos de Ações fornecem uma maneira modular e reutilizável de disparar ações para os Alertas do Azure. Você pode usar grupos de ações com alertas de métrica, alertas de log de atividades e alertas de pesquisa de log no portal do Azure.

Para saber mais sobre grupos de ações, veja Criar e gerenciar grupos de ações no portal do Azure.

Observação

Para mapear os itens de configuração para o conteúdo do ITSM ao definir uma consulta de alertas de pesquisa de logs, o resultado da consulta deve ser incluído nos Itens de configuração, com um destes rótulos:

- "Computador"

- "Recurso"

- "_ResourceId"

- "ResourceId”

Para adicionar um webhook a uma ação, siga estas instruções para Webhook seguro:

No portal do Azure, pesquise e selecione Monitor. O painel Monitor consolida todas as configurações e dados de monitoramento em uma exibição.

Selecione alertas>Gerenciar ações.

Selecione Adicionar grupo de ações e preencha os campos.

Insira um nome na caixa Nome do grupo de ação e, em seguida, insira um nome na caixa Nome curto. O nome curto é usado no lugar de um nome de grupo de ação completo quando as notificações são enviadas usando esse grupo.

Selecione proteger webhook.

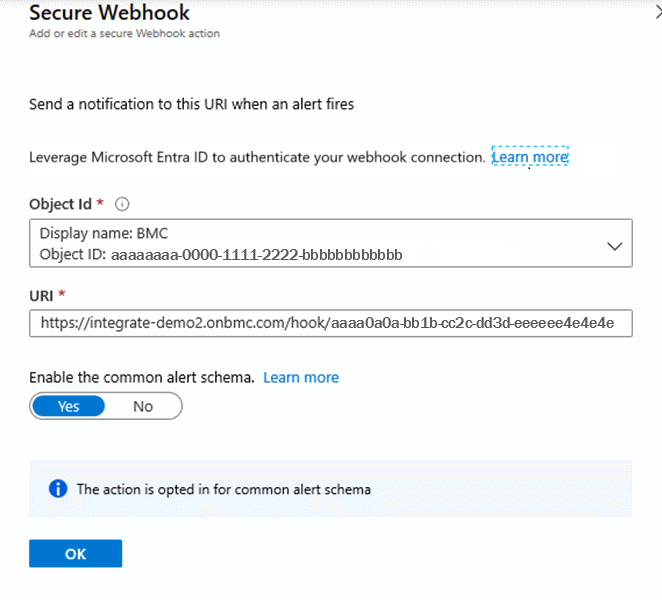

Colete estes detalhes:

- Selecione a ID do objeto da instância do Microsoft Entra que você registrou.

- Para o URI, Cole a URL do webhook que você copiou do ambiente da ferramenta de ITSM.

- Defina habilitar o esquema de alerta comum como Sim.

A imagem a seguir mostra a configuração de uma ação de webhook seguro de exemplo:

Configurar o ambiente da ferramenta ITSM

O Webhook Seguro dá suporte a conexões com as seguintes ferramentas de ITSM:

Para configurar o ambiente da ferramenta ITSM:

- Obter o URI para a definição do Webhook Seguro.

- Crie definições com base no fluxo da ferramenta ITSM.