Solucionar erros comumente encontrados durante a validação dos parâmetros de entrada

Este artigo descreve os erros que podem ocorrer ao validar os parâmetros de entrada e como resolvê-los.

Se você encontrar problemas ao criar parâmetros locais, use este script para obter assistência.

Esse script foi projetado para ajudar a solucionar problemas relacionados à criação de parâmetros locais. Acesse o script e utilize suas funcionalidades para resolver as dificuldades que você pode encontrar durante a criação de parâmetros locais.

Siga estas etapas para executar o script:

- Baixe o script e execute-o com a opção -Help para obter os parâmetros.

- Entre com as credenciais de domínio em um computador conectado ao domínio. O computador deve estar em um domínio usado para a Instância Gerenciada SCOM. Depois de entrar, execute o script com os parâmetros especificados.

- Se alguma validação falhar, execute as ações corretivas conforme sugerido pelo script e execute o script novamente até que ele passe todas as validações.

- Depois que todas as validações forem bem-sucedidas, use os mesmos parâmetros usados no script, por exemplo, a criação.

Verificações e detalhes de validação

| Validação | Descrição |

|---|---|

| Verificações de validação de entrada do Azure | |

| Configurar pré-requisitos no computador de teste | 1. Instale o módulo PowerShell do AD. 2. Instale o módulo PowerShell da Política de Grupo. |

| Conectividade com a Internet | Verifica se a conectividade com a Internet de saída está disponível nos servidores de teste. |

| Conectividade de MI do SQL | Verifica se a MI do SQL fornecida pode ser acessada na rede na qual os servidores de teste são criados. |

| Conectividade do servidor DNS | Verifica se o IP do servidor DNS fornecido está acessível e resolvido para um servidor DNS válido. |

| Conectividade de domínio | Verifica se o nome de domínio fornecido está acessível e resolvido para um domínio válido. |

| Validação de ingresso no domínio | Verifica se o ingresso no domínio foi bem-sucedido usando as credenciais de domínio e o caminho da UO fornecidos. |

| Associação de FQDN do LB e do IP estático | Verifica se um registro DNS foi criado para o IP estático fornecido usando o nome DNS fornecido. |

| Validações de grupo de computadores | Verifica se o grupo de computadores fornecido é gerenciado pelo usuário de domínio fornecido e o gerente pode atualizar a associação de grupo. |

| Validações de conta gMSA | Verifica se a gMSA fornecida: – está habilitada. – Define o nome do host DNS como o nome DNS fornecido do LB. – Tem um tamanho de nome da conta SAM de 15 caracteres ou menos. – Tem o conjunto de SPNs correto. A senha pode ser recuperada por membros do grupo de computadores fornecido. |

| Validações de política de grupo | Verifica se o domínio (ou o caminho da UO, que hospeda os servidores de gerenciamento) é afetado por qualquer política de grupo, o que alterará o grupo de administradores locais. |

| Limpeza pós-validação | Desconecte-se do domínio. |

Diretrizes gerais para executar o script de validação

Durante o processo de integração, uma validação é realizada no estágio/guia de validação. Se todas as validações forem bem-sucedidas, você poderá prosseguir para o estágio final da criação da Instância Gerenciada SCOM. No entanto, se alguma validação falhar, você não poderá prosseguir com a criação.

Nos casos em que várias validações falham, a melhor abordagem é resolver todos os problemas de uma vez executando manualmente um script de validação em um computador de teste.

Importante

Inicialmente, crie um novo teste da VM (máquina virtual) do Windows Server (2022/2019) na mesma sub-rede selecionada para a criação da Instância Gerenciada SCOM. Posteriormente, o administrador do AD e o administrador de rede podem utilizar individualmente essa VM para verificar a eficácia de suas respectivas alterações. Essa abordagem economiza significativamente o tempo gasto na comunicação entre o administrador do AD e o administrador de rede.

Siga estas etapas para executar o script de validação:

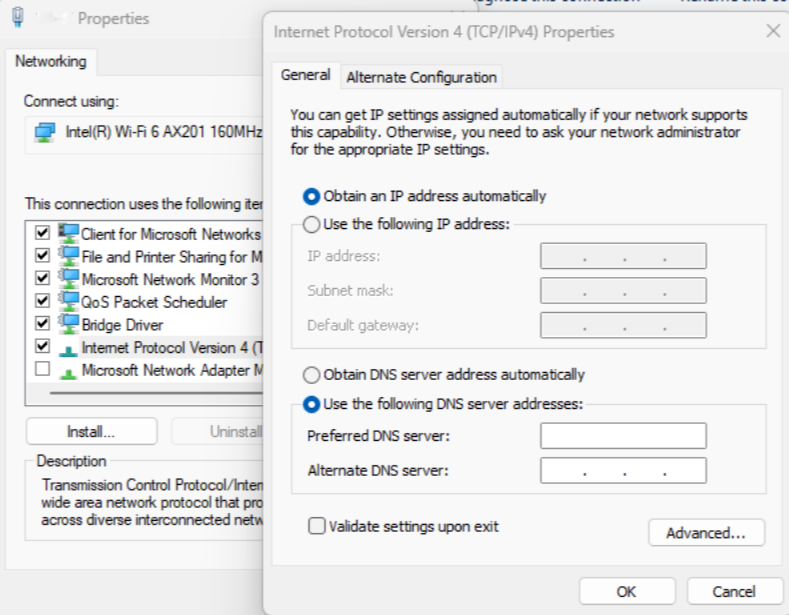

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM. Por exemplo, veja abaixo:

Baixe o script de validação para a VM de teste e extraia. Ele consiste em cinco arquivos:

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Siga as etapas mencionadas no arquivo Readme.txt para executar o RunValidationAsSCOMAdmin.ps1. Preencha o valor das configurações em RunValidationAsSCOMAdmin.ps1 com os valores aplicáveis antes de executá-lo.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }Em geral, RunValidationAsSCOMAdmin.ps1 executa todas as validações. Se você quiser executar uma verificação específica, abra ScomValidation.ps1 e comente todas as outras verificações, que estão no final do arquivo. Você também pode adicionar um ponto de interrupção na verificação específica para depurar a verificação e entender melhor os problemas.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

O script de validação exibe todas as verificações de validação e seus respectivos erros, o que ajudará a resolver os problemas de validação. Para uma resolução rápida, execute o script no ISE do PowerShell com um ponto de interrupção, o que pode acelerar o processo de depuração.

Se todas as verificações forem aprovadas, retorne à página de integração e reinicie o processo de integração novamente.

Conectividade com a Internet

Problema: a conectividade com a Internet de saída não existe nos servidores de teste

Causa: ocorre devido a um IP do servidor DNS incorreto ou a uma configuração de rede incorreta.

Resolução:

- Verifique o IP do servidor DNS e certifique-se de que o servidor DNS está em funcionamento.

- Certifique-se de que a VNet, que está sendo usada para a criação da Instância Gerenciada SCOM, tem uma linha de visão para o servidor DNS.

Problema: não é possível se conectar à conta de armazenamento para baixar os bits de produto da Instância Gerenciada SCOM

Causa: ocorre devido a um problema da conectividade com a Internet.

Resolução: verifique se a VNet usada para a criação da Instância Gerenciada SCOM tem acesso à Internet de saída criando uma máquina virtual de teste na mesma sub-rede que a Instância Gerenciada SCOM e teste a conectividade de saída da máquina virtual de teste.

Problema: falha no teste de conectividade com a Internet. Os pontos de extremidade necessários não podem ser acessados pela VNet

Causa: ocorre devido a um IP do servidor DNS incorreto ou a uma configuração de rede incorreta.

Resolução:

Verifique o IP do servidor DNS e certifique-se de que o servidor DNS está em funcionamento.

Certifique-se de que a VNet, que está sendo usada para a criação da Instância Gerenciada SCOM, tem uma linha de visão para o servidor DNS.

Certifique-se de que a Instância Gerenciada SCOM tem acesso à Internet de saída e o NSG/Firewall está configurado corretamente para permitir o acesso aos pontos de extremidade necessários, conforme descrito em requisitos de firewall.

Etapas gerais de solução de problemas da conectividade com a Internet

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateStorageConnectivityno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Para verificar a conectividade com a Internet, execute o seguinte comando:

Test-NetConnection www.microsoft.com -Port 80Esse comando verifica a conectividade com www.microsoft.com na porta 80. Se isso falhar, ele indicará um problema da conectividade com a Internet de saída.

Para verificar as configurações de DNS, execute o seguinte comando:

Get-DnsClientServerAddressEste comando recupera os endereços IP do servidor DNS configurados no computador. Certifique-se de que as configurações de DNS estão corretas e acessíveis.

Para verificar a configuração de rede, execute o seguinte comando:

Get-NetIPConfigurationEsse comando exibe os detalhes da configuração de rede. Verifique se as configurações de rede são precisas e correspondem ao seu ambiente de rede.

Conectividade de MI do SQL

Problema: a conectividade com a Internet de saída não existe nos servidores de teste

Causa: ocorre devido a um IP do servidor DNS incorreto ou a uma configuração de rede incorreta.

Resolução:

- Verifique o IP do servidor DNS e certifique-se de que o servidor DNS está em funcionamento.

- Certifique-se de que a VNet, que está sendo usada para a criação da Instância Gerenciada SCOM, tem uma linha de visão para o servidor DNS.

Problema: falha ao configurar o logon do BD para MSI na instância gerenciada de SQL

Causa: ocorre quando ao MSI não está configurado corretamente para acessar a instância gerenciada de SQL.

Resolução: verifique se a MSI está configurada como Administrador do Microsoft Entra na instância gerenciada de SQL. Certifique-se de que as permissões do Microsoft Entra ID necessárias são fornecidas à instância gerenciada de SQL para que a autenticação do MSI funcione.

Problema: falha ao se conectar ao MI do SQL desta instância

Causa: ocorre porque a VNet da MI do SQL não está delegada ou não está emparelhada corretamente com a VNet da Instância Gerenciada SCOM.

Resolução:

- Verifique se a MI do SQL está configurada corretamente.

- Certifique-se de que a VNet, que está sendo usada para a criação da Instância Gerenciada SCOM, tem uma linha de visão para a MI do SQL, seja estando na mesma VNet ou por emparelhamento VNet.

Etapas gerais de solução de problemas da conectividade de MI do SQL

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateSQLConnectivityno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Para verificar a conectividade com a internet de saída, execute o seguinte comando:

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Esse comando verifica a conectividade com a Internet de saída tentando estabelecer uma conexão com www.microsoft.com na porta 80. Se a conexão falhar, ela indicará um possível problema com a conectividade com a Internet.

Para verificar as configurações de DNS e de rede, certifique-se de que os endereços IP do servidor DNS estejam configurados corretamente e valide as configurações de rede na máquina onde a validação está sendo executada.

Para testar a conexão da MI do SQL, execute o seguinte comando:

Test-NetConnection -ComputerName $sqlMiName -Port 1433Substitua

$sqlMiNamepelo nome do host da MI do SQL.Esse comando testa a conexão com a instância da MI do SQL. Se a conexão for bem-sucedida, ela indicará que a MI do SQL pode ser acessada.

Conectividade do servidor DNS

Problema: o IP DNS fornecido (<IP DNS>) está incorreto ou o servidor DNS não pode ser acessado

Resolução: verifique o IP do servidor DNS e certifique-se de que o servidor DNS está em funcionamento.

Solução de problemas gerais de conectividade do servidor DNS

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateDnsIpAddressno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Para verificar a resolução DNS do endereço IP especificado, execute o seguinte comando:

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueSubstitua

$ipAddresspelo endereço IP que você deseja validar.Esse comando verifica a resolução DNS do endereço IP fornecido. Se o comando não retornar nenhum resultado ou gerar um erro, ele indicará um possível problema com a resolução DNS.

Para verificar a conectividade de rede com o endereço IP, execute o seguinte comando:

Test-NetConnection -ComputerName $ipAddress -Port 80Substitua

$ipAddresspelo endereço IP que você deseja testar.Esse comando verifica a conectividade de rede com o endereço IP especificado na porta 80. Se a conexão falhar, ela sugerirá um problema de conectividade de rede.

Conectividade de domínio

Problema: o controlador de domínio do <nome de domínio> do domínio não é acessível nessa rede ou a porta não está aberta em pelo menos um controlador de domínio

Causa: ocorre devido a um problema com o IP do servidor DNS fornecido ou com sua configuração da rede.

Resolução:

- Verifique o IP do servidor DNS e certifique-se de que o servidor DNS está em funcionamento.

- Certifique-se de que a resolução de nomes de domínio está direcionada corretamente para o controlador de domínio (DC) designado configurado para a Instância Gerenciada SCOM ou do Azure. Confirme se esse DC está listado na parte superior entre os DCs resolvidos. Se a resolução for direcionada para diferentes servidores DC, ela indicará um problema com a resolução de domínio do AD.

- Verifique o nome de domínio e certifique-se de que o controlador de domínio configurado para a Instância Gerenciada SCOM ou do Azure está em funcionamento.

Observação

As portas 9389, 389/636, 88, 3268/3269, 135, 445 devem estar abertas no DC configurado para a Instância Gerenciada SCOM ou do Azure, e todos os serviços no DC devem estar em execução.

Etapas gerais de solução de problemas da conectividade de domínio

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateDomainControllerConnectivityno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Para verificar a acessibilidade do controlador de domínio, execute o seguinte comando:

Resolve-DnsName -Name $domainNameSubstitua

$domainNamepelo nome do domínio que você deseja testar.Certifique-se de que a resolução de nomes de domínio está direcionada corretamente para o controlador de domínio (DC) designado configurado para a Instância Gerenciada SCOM ou do Azure. Confirme se esse DC está listado na parte superior entre os DCs resolvidos. Se a resolução for direcionada para diferentes servidores DC, ela indicará um problema com a resolução de domínio do AD.

Para verificar as configurações do servidor DNS:

- Certifique-se de que as configurações do servidor DNS no computador que executa a validação estão configuradas corretamente.

- Verifique se os endereços IP do servidor DNS são precisos e acessíveis.

Para validar a configuração de rede:

- Verifique as configurações de rede no computador em que a validação está sendo executada.

- Certifique-se de que o computador está conectado à rede correta e tem as configurações de rede necessárias para se comunicar com o controlador de domínio.

Para testar a porta necessária no controlador de domínio, execute o seguinte comando:

Test-NetConnection -ComputerName $domainName -Port $portToCheckSubstitua

$domainNamepelo nome do domínio que você deseja testar e$portToCheckpor cada porta do seguinte número de lista:- 389/636

- 88

- 3268/3269

- 135

- 445

Execute o comando fornecido para todas as portas acima.

Esse comando verifica se a porta especificada está aberta no controlador de domínio designado configurado para a criação da Instância Gerenciada SCOM ou do Azure. Se o comando mostrar uma conexão bem-sucedida, ele indicará que as portas necessárias estão abertas.

Validação de ingresso no domínio

Problema: falha ao ingressar no domínio dos servidores de gerenciamento de teste

Causa: ocorre devido a um caminho da UO incorreto, credenciais incorretas ou um problema na conectividade de rede.

Resolução:

- Verifique as credenciais criadas no cofre de chaves. O nome de usuário e o segredo da senha devem refletir o nome de usuário e o formato corretos do valor de nome de usuário devem ser domínio\nome de usuário e senha, que têm permissões para conectar um computador ao domínio. Por padrão, as contas de usuário só podem adicionar até 10 computadores ao domínio. Para configurar, confira Limite padrão do número de estações de trabalho que um usuário pode ingressar no domínio.

- Verifique se o Caminho da UO está correto e não impede que novos computadores ingressem no domínio.

Etapas gerais de solução de problemas para validação de ingresso no domínio

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateDomainJoinno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Conecte a VM em um domínio usando a conta de domínio usada na criação da Instância Gerenciada SCOM. Para ingressar o domínio em um computador usando credenciais, execute o seguinte comando:

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Substitua o nome de usuário, senha, $domainName, $ouPath pelos valores corretos.

Depois de executar o comando acima, execute o seguinte comando para verificar se o computador ingressou no domínio com sucesso:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Associação de FQDN do LB e do IP estático

Problema: não foi possível executar os testes, pois os servidores falharam ao ingressar no domínio

Resolução: verifique se os computadores podem ingressar no domínio. Siga as etapas de solução de problemas da Seção de validação de ingresso no domínio.

Problema: não foi possível resolver o nome DNS <Nome DNS>

Resolução: o nome DNS fornecido não existe nos registros DNS. Verifique o nome DNS e certifique-se de que ele está associado corretamente ao IP estático fornecido.

Problema: o IP estático fornecido <IP estático> e o DNS do Load Balancer <Nome DNS> não correspondem

Resolução: verifique os registros DNS e forneça a combinação de IP estático/nome DNS correta. Para obter mais informações, confira Criar um IP estático e configurar o nome DNS.

Etapas gerais de solução de problemas para IP estático e associação de FQDN do LB

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateStaticIPAddressAndDnsnameno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Conecte a máquina virtual em um domínio usando a conta de domínio usada na criação da Instância Gerenciada SCOM. Para ingressar a máquina virtual no domínio, siga as etapas fornecidas na Seção de validação de ingresso no domínio.

Obtenha o endereço IP e o nome DNS associado e execute os comandos a seguir para ver se eles correspondem. Resolva o nome DNS e busque o endereço IP real:

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressSe o nome DNS não puder ser resolvido, verifique se o nome DNS é válido e associado ao endereço IP real.

Validações de grupo de computadores

Problema: não foi possível executar o teste, pois os servidores falharam ao ingressar no domínio

Resolução: certifique-se de que os computadores podem ingressar no domínio. Siga as etapas de solução de problemas especificadas na Seção de validação de ingresso no domínio.

Problema: o grupo de computadores com o nome <nome do grupo de computadores> não pôde ser encontrado em seu domínio

Resolução: verifique a existência do grupo e confira o nome fornecido ou crie um novo, caso ainda não tenha sido criado.

Problema: o grupo de computadores de entrada <nome do grupo de computadores> não é gerenciado pelo usuário <nome de usuário do domínio>

Resolução: navegue até as propriedades do grupo e defina esse usuário como o gerente. Para obter mais informações, confira Criar e configurar um grupo de computadores.

Problema: o <nome de usuário de domínio> do gerenciador do grupo de computadores de entrada <nome do grupo de computadores> não tem as permissões necessárias para gerenciar a associação de grupo

Resolução: navegue até as Propriedades do grupo e verifique se a caixa de seleção Gerenciar pode atualizar a lista de associações. Para obter mais informações, confira Criar e configurar um grupo de computadores.

Etapas gerais de solução de problemas para validações de grupo de computadores

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateComputerGroupno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Conecte a VM em um domínio usando a conta de domínio usada na criação da Instância Gerenciada SCOM. Para ingressar a máquina virtual no domínio, siga as etapas fornecidas na Seção de validação de ingresso no domínio.

Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Execute o seguinte comando para importar os módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara verificar se a VM está ingressada no domínio, execute o seguinte comando:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainPara verificar a existência do domínio e se o computador atual já está ingressado no domínio, execute o seguinte comando:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsSubstitua

$username,passwordpor valores aplicáveis.Para verificar a existência do usuário no domínio, execute o seguinte comando:

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsSubstituir

$username,$domainUserCredentialspor valores aplicáveisPara verificar a existência do grupo de computadores no domínio, execute o seguinte comando:

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsSubstitua

$computerGroupName,$domainUserCredentialspor valores aplicáveis.Se o usuário e o grupo de computadores existirem, determine se o usuário é o gerente do grupo de computadores.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueSe

managerCanUpdateMembershipfor True, o usuário do domínio terá permissão de associação de atualização no grupo de computadores. SemanagerCanUpdateMembershipfor False, dê ao grupo de computadores permissão de gerenciamento para o usuário de domínio.

Validações de conta gMSA

Problema: o teste não foi executado porque os servidores falharam ao ingressar no domínio

Resolução: certifique-se de que os computadores podem ingressar no domínio. Siga as etapas de solução de problemas especificadas na Seção de validação de ingresso no domínio.

Problema: o grupo de computadores com o nome <nome do grupo de computadores> não foi encontrado em seu domínio. Os membros desse grupo devem poder recuperar a senha gMSA

Resolução: verifique a existência do grupo e confira o nome fornecido.

Problema: a gMSA com o nome <domínio gMSA> não pôde ser encontrada em seu domínio

Resolução: verifique a existência da conta gMSA e confira o nome fornecido ou crie um novo, caso ainda não tenha sido criado.

Problema: a gMSA <domínio gMSA> não está habilitada

Resolução: habilite-o usando o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Problema: a gMSA <domínio gMSA> precisa ter seu Nome do host DNS definido como <Nome DNS>

Resolução: a gMSA não tem a propriedade DNSHostName definida corretamente. Defina a propriedade DNSHostName usando o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Problema: o nome da conta Sam para gMSA <domínio gMSA> excede o limite de 15 caracteres

Resolução: defina o SamAccountName usando o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Problema: o grupo de computadores <nome do grupo de computadores> precisa ser definido como PrincipalsAllowedToRetrieveManagedPassword para gMSA <domínio gMSA>

Resolução: a gMSA não definiu PrincipalsAllowedToRetrieveManagedPassword corretamente. Defina o PrincipalsAllowedToRetrieveManagedPassword usando o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Problema: os SPNs não foram definidos corretamente para a gMSA <domínio gMSA>

Resolução: a gMSA não definiu os nomes da entidade de serviço corretos. Defina os nomes da entidade de serviço usando o seguinte comando:

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Etapas gerais de solução de problemas para validações de conta gMSA

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidategMSAAccountno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Conecte a VM em um domínio usando a conta de domínio usada na criação da Instância Gerenciada SCOM. Para ingressar a máquina virtual no domínio, siga as etapas fornecidas na Seção de validação de ingresso no domínio.

Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Execute o seguinte comando para importar os módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara verificar se os servidores ingressaram com sucesso no domínio, execute o seguinte comando:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainPara verificar a existência do grupo de computadores, execute o seguinte comando:

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsSubstitua o nome de usuário, senha e computerGroupName por valores aplicáveis.

Para verificar a existência da conta gMSA, execute o seguinte comando:

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsPara validar as propriedades da conta gMSA, verifique se a conta gMSA está habilitada:

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledSe o comando retornar False, habilite a conta no domínio.

Para verificar se o Nome do host DNS da conta gMSA corresponde ao nome DNS fornecido (nome DNS do LB), execute os seguintes comandos:

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameSe o comando não retornar o nome DNS esperado, atualize o nome do host DNS de gMsaAccount para o nome DNS do LB.

Verifique se o Nome da conta Sam da conta gMSA não excede o limite de 15 caracteres:

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthPara validar a propriedade

PrincipalsAllowedToRetrieveManagedPassword, execute os seguintes comandos:Verifique se o Grupo de computadores especificado está definido como `PrincipalsAllowedToRetrieveManagedPassword`` para a conta gMSA:

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameSubstitua

gMSAAccounteComputerGroupNamepor valores aplicáveis.Para validar os SPNs (Nomes da entidade de serviço) da conta gMSA, execute o seguinte comando:

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesVerifique se os resultados têm SPNs corretos. Substitua

$dnsNamepelo nome DNS do LB fornecido na criação da Instância Gerenciada SCOM. Substitua$dnsHostNamepelo nome curto DNS do LB. Por exemplo: MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com e MSOMSdkSvc/ContosoLB são os nomes da entidade de serviço.

Validações de política de grupo

Importante

Para corrigir as políticas GPO, colabore com seu administrador do Active Directory e exclua o System Center Operations Manager das políticas abaixo:

- Os GPOs que modificam ou substituem as configurações do grupo de administradores locais.

- Os GPOs que desativam a autenticação de rede.

- Avalie os GPOs que impedem a entrada remota de administradores locais.

Problema: não foi possível executar este teste, pois os servidores falharam ao ingressar no domínio

Resolução: certifique-se de que os computadores ingressaram no domínio. Siga as etapas de solução de problemas da Seção de validação de ingresso no domínio.

Problema: a gMSA com o nome <domínio gMSA> não pôde ser encontrada em seu domínio. Essa conta precisa ser um administrador local no servidor

Resolução: verifique a existência da conta e certifique-se de que a gMSA e o usuário de domínio fazem parte do grupo de administradores locais.

Problema: as contas <nome de usuário do domínio> e o <domínio gMSA> não puderam ser adicionadas ao grupo de administradores locais nos servidores de gerenciamento de teste ou não persistiram no grupo após a atualização da política de grupo

Resolução: verifique se as entradas nome de usuário do domínio e gMSA fornecidas estão corretas, incluindo o nome completo (domínio\conta). Verifique também se há políticas de grupo no computador de teste substituindo o grupo de administradores locais devido às políticas criadas no nível da UO ou do domínio. A gMSA e o usuário de domínio devem fazer parte do grupo de administradores local para que a Instância Gerenciada SCOM funcione. Os computadores da Instância Gerenciada SCOM devem ser excluídos de qualquer política que substitua o grupo de administradores locais (trabalhe com o administrador do AD).

Problema: falha na Instância Gerenciada SCOM

Causa: uma política de grupo em seu domínio (nome: <nome da política de grupo>) está substituindo o grupo de administradores locais em servidores de gerenciamento de teste, na UO que contém os servidores ou na raiz do domínio.

Resolução: certifique-se de que a UO para Servidores de Gerenciamento de Instância Gerenciada SCOM (<Caminho da UO>) não seja afetada por nenhuma política que substitua o grupo.

Etapas gerais de solução de problemas para validações da Política de grupo

Gere uma nova VM (máquina virtual) em execução no Windows Server 2022 ou 2019 na sub-rede escolhida para a criação da Instância Gerenciada SCOM. Entre na VM e configure seu servidor DNS para usar o mesmo IP DNS utilizado durante a criação da Instância Gerenciada SCOM.

Você pode seguir as instruções passo a passo fornecidas abaixo ou, se estiver familiarizado com o PowerShell, execute a verificação específica chamada

Invoke-ValidateLocalAdminOverideByGPOno script ScomValidation.ps1. Para obter mais informações sobre como executar o script de validação independentemente em seu computador de teste, confira Diretrizes gerais para executar o script de validação.Conecte a VM em um domínio usando a conta de domínio usada na criação da Instância Gerenciada SCOM. Para ingressar a máquina virtual no domínio, siga as etapas fornecidas na Seção de validação de ingresso no domínio.

Abra o ISE do PowerShell no modo admin e defina Set-ExecutionPolicy como Irrestrito.

Execute os seguintes comandos para importar os módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara verificar se os servidores ingressaram com sucesso no domínio, execute o seguinte comando:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainO comando deve retornar True.

Para verificar a existência da conta gMSA, execute o seguinte comando:

Get-ADServiceAccount -Identity <GmsaAccount>Para validar a presença de contas de usuário no grupo de administradores locais, execute o seguinte comando:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty NameSubstitua o

<UserName>e<GmsaAccount>pelos valores reais.Para determinar os detalhes do domínio e da UO (unidade organizacional), execute o seguinte comando:

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentialsSubstitua o <OuPathDN> pelo caminho da UO real.

Para obter o relatório GPO (Objeto de Política de Grupo) do domínio e verificar se há políticas de substituição no grupo de administradores locais, execute o seguinte comando:

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Se a execução do script fornecer um aviso como Falha de validação, haverá uma política (nome como na mensagem de aviso) que substitui o grupo de administradores locais. Verifique com o administrador do Active Directory e exclua o servidor de gerenciamento do System Center Operations Manager da política.