Definir uma fonte de identidade externa para o vCenter Server

Na Solução VMware no Azure, o VMware vCenter Server tem uma conta de usuário local interna chamada CloudAdmin que tem atribuída a função CloudAdmin. Você pode configurar usuários e grupos no Windows Server Active Directory com a função CloudAdmin para a sua nuvem privada. Em geral, a função CloudAdmin cria e gerencia cargas de trabalho em sua nuvem privada. No entanto, na Solução VMware no Azure, a função CloudAdmin tem privilégios do vCenter Server diferentes de outras soluções de nuvem VMware e implantações locais.

Importante

A conta de usuário local do CloudAdmin deve ser usada como uma conta de acesso para cenários emergência em sua nuvem privada. O seu uso não se destina a atividades administrativas diárias ou para integração com outros serviços.

Em uma implantação local do vCenter Server e do ESXi, o administrador tem acesso à conta administrator@vsphere.local do vCenter Server e à conta raiz do ESXi. O administrador também pode ser atribuído a mais usuários e grupos do Windows Server Active Directory.

Em uma implantação da Solução VMware no Azure, o administrador não tem acesso à conta de usuário do administrador nem à conta raiz do ESXi. Mas o administrador pode atribuir usuários do Windows Server Active Directory e agrupar a função CloudAdmin no vCenter Server. A função CloudAdmin não tem permissões para adicionar uma fonte de identidade, como um LDAP (Lightweight Directory Access Protocol) local ou um servidor LDAPS (LDAP Seguro) ao vCenter Server. No entanto, você pode usar comandos de execução para adicionar uma fonte de identidade e atribuir a função CloudAdmin a usuários e grupos.

Uma conta de usuário em uma nuvem privada não pode acessar ou gerenciar componentes de gerenciamento específicos que a Microsoft dá suporte e gerencia. Os exemplos incluem clusters, hosts, armazenamentos de dados e comutadores virtuais distribuídos.

Observação

Na Solução VMware no Azure, o domínio de logon único (SSO) vsphere.local é fornecido como um recurso gerenciado para dar suporte a operações de plataforma. Você não pode usá-lo para criar ou gerenciar grupos locais e usuários, exceto os fornecidos por padrão com sua nuvem privada.

Você pode configurar o vCenter Server para usar um serviço de diretório LDAP (Lightweight Directory Access Protocol) externo para autenticar usuários. Um usuário pode entrar usando suas credenciais ou credenciais de conta do Windows Server Active Directory de um servidor LDAP de terceiros. Em seguida, a conta pode receber uma função do vCenter Server, como em um ambiente local, para fornecer acesso baseado em função para usuários do vCenter Server.

Neste artigo, você aprenderá como:

- Exportar um certificado para autenticação LDAPS. (Opcional)

- Carregue o certificado LDAPS no armazenamento de blobs e gere uma URL de assinatura de acesso compartilhado (SAS). (Opcional)

- Configure o DNS NSX para resolução para seu domínio do Windows Server Active Directory.

- Adicione o Windows Server Active Directory usando LDAPS (seguro) ou LDAP (não seguro).

- Adicione um grupo existente do Windows Server Active Directory ao grupo CloudAdmin.

- Liste todas as fontes de identidade externas existentes integradas ao SSO do vCenter Server.

- Atribua funções adicionais do vCenter Server às identidades do Windows Server Active Directory.

- Remova um grupo do Windows Server Active Directory da função CloudAdmin.

- Remova todas as fontes de identidade externas existentes.

Observação

As etapas para exportar o certificado para autenticação LDAPS e carregar o certificado LDAPS no armazenamento de blobs e gerar uma URL SAS são opcionais. Se o parâmetro

SSLCertificatesSasUrlnão for fornecido, o certificado será baixado do controlador de domínio automaticamente por meio dos parâmetrosPrimaryUrlouSecondaryUrl. Para exportar e carregar manualmente o certificado, você pode fornecer o parâmetroSSLCertificatesSasUrle concluir as etapas opcionais.Execute comandos um de cada vez na ordem descrita no artigo.

Pré-requisitos

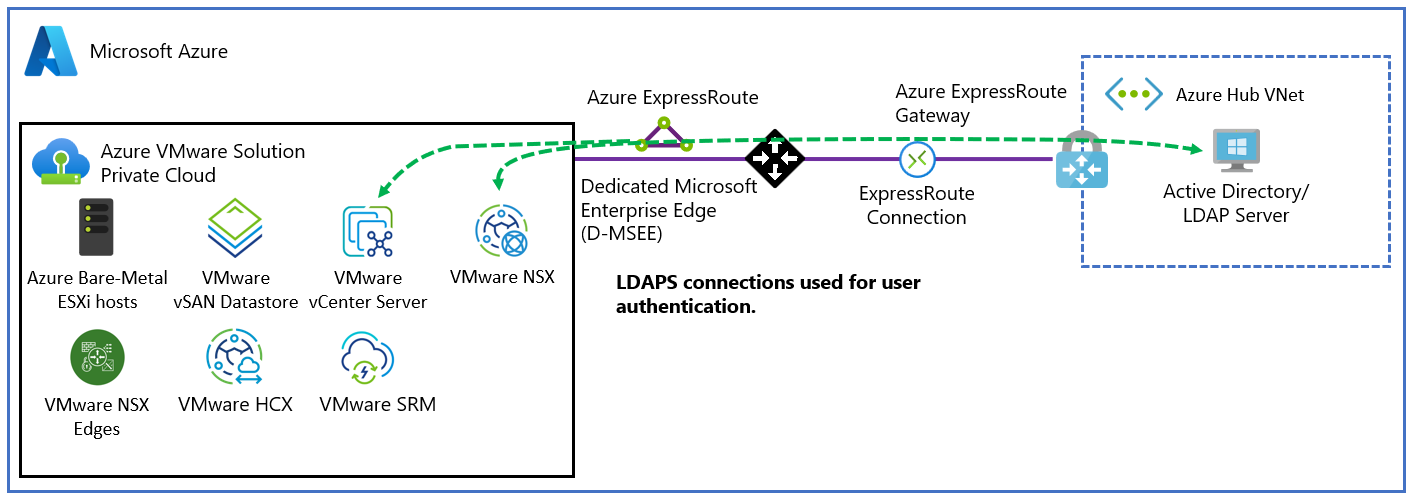

Certifique-se de que a rede do Windows Server Active Directory esteja conectada à nuvem privada da Solução VMware no Azure.

Para autenticação do Windows Server Active Directory com LDAPS:

Obtenha acesso ao controlador de domínio do Windows Server Active Directory com permissões de administrador.

Habilite o LDAPS em seus controladores de domínio do Windows Server Active Directory usando um certificado válido. Você pode obter o certificado de uma autoridade de certificação (AC) dos Serviços de Certificados do Active Directory ou de uma AC pública ou de terceiros.

Para obter um certificado válido, conclua as etapas em Criar um certificado para LDAP Seguro. Certifique-se de que o certificado atenda aos requisitos listados.

Observação

Evite usar certificados autoassinados em ambientes de produção.

Opcional: se você não fornecer o parâmetro

SSLCertificatesSasUrl, o certificado será baixado automaticamente do controlador de domínio por meio dos parâmetrosPrimaryUrlouSecondaryUrl. Como alternativa, você pode exportar manualmente o certificado para autenticação LDAPS e carregá-lo em uma conta de Armazenamento do Microsoft Azure como armazenamento de blobs. Em seguida, conceda acesso aos recursos do Armazenamento do Microsoft Azure usando uma SAS.

Configure a resolução DNS para a Solução VMware no Azure para o Windows Server Active Directory local. Configure um encaminhador DNS no portal do Azure. Para obter mais informações, confira Configurar um encaminhador DNS para a Solução VMware no Azure.

Observação

Para obter mais informações sobre LDAPS e emissão de certificados, contate sua equipe de segurança ou sua equipe de gerenciamento de identidades.

Exportar o certificado para autenticação LDAPS (opcional)

Primeiro, verifique se o certificado usado para LDAPS é válido. Se você não tiver um certificado, conclua as etapas para criar um certificado para LDAPS antes de continuar.

Para verificar se o certificado é válido:

Entre em um controlador de domínio no qual o LDAPS está ativo usando permissões de administrador.

Abra a ferramenta Executar, insira mmc e selecione OK.

Selecione Arquivo>Adicionar/Remover Snap-in.

Na lista de snap-ins, selecione Certificados e selecione Adicionar.

No painel de Snap-in de certificados, selecione Conta de computador e selecione Avançar.

Mantenha o Computador local selecionado, selecione Concluir e selecione OK.

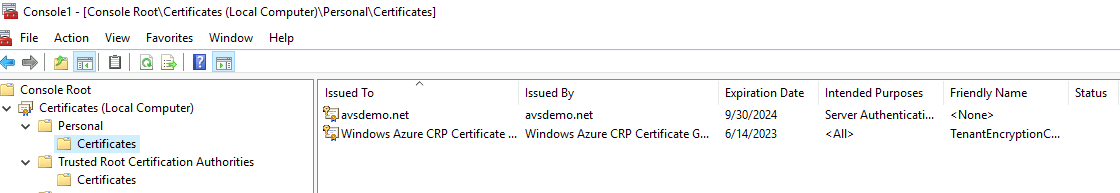

No console de gerenciamento de Certificados (computador local), expanda a pasta Pessoal e selecione a pasta Certificados para exibir os certificados instalados.

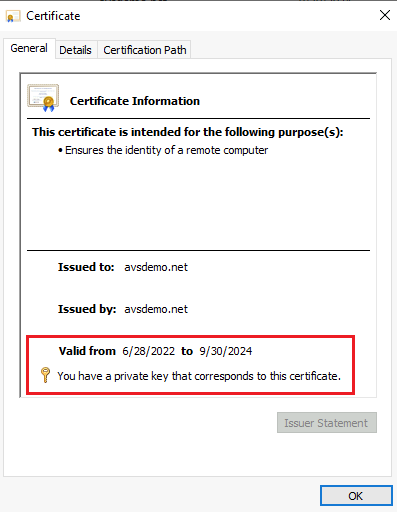

Clique duas vezes no certificado para LDAPS. Certifique-se de que as datas Válido de e Válido até do certificado sejam atuais e de que o certificado tenha uma chave privada que corresponda ao certificado.

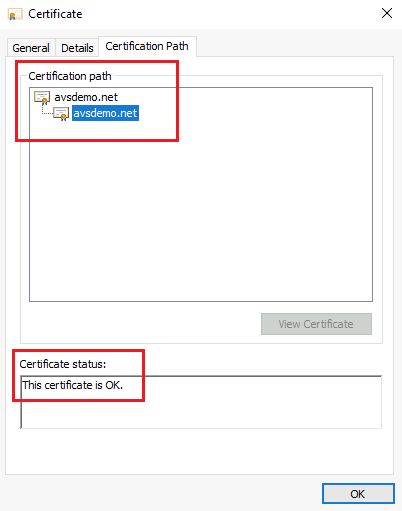

Na mesma caixa de diálogo, selecione a guia Caminho da certificação e verifique se o valor do Caminho da certificação é válido. Ele deve incluir a cadeia de certificados da AC raiz e certificados intermediários opcionais. Verifique se o Status do certificado é OK.

Selecione OK.

Para exportar o certificado:

- No console de Certificados, clique com o botão direito do mouse no certificado LDAPS e selecione Todas as tarefas>Exportar. O Assistente para Exportação de Certificados é aberto. Selecione Avançar.

- Na seção Exportar chave privada, selecione Não, não exportar a chave privada e selecione Avançar.

- Na seção Exportar formato de arquivo, selecione X.509 codificado em Base 64 (.CER) e, em seguida, selecione Avançar.

- Na seção Arquivo a exportar, selecione Procurar. Selecione um local de pasta para o qual exportar o certificado e insira um nome. Em seguida, selecione Salvar.

Observação

Se mais de um controlador de domínio estiver definido para usar LDAPS, repita o procedimento de exportação para cada controlador de domínio adicional para exportar seus certificados correspondentes. Observe que você pode referenciar apenas dois servidores LDAPS na ferramenta Executar New-LDAPSIdentitySource. Se o certificado for um certificado curinga, como por exemplo .avsdemo.net, exporte o certificado de apenas um dos controladores de domínio.

Carregar o certificado LDAPS no armazenamento de blobs e gerar uma URL SAS (opcional)

Em seguida, carregue o arquivo de certificado (no formato .cer ) exportado para uma conta de Armazenamento do Microsoft Azure como armazenamento de blobs. Em seguida, conceda acesso aos recursos do Armazenamento do Microsoft Azure usando uma SAS.

Se você precisar de vários certificados, carregue cada um individualmente e gere uma URL SAS para cada certificado.

Importante

Lembre-se de copiar todas as cadeias de caracteres da URL SAS. As cadeias de caracteres não podem mais ser acessadas depois que você sai da página.

Dica

Um método alternativo para consolidar certificados envolve o armazenamento de todas as cadeias de certificado em um arquivo, conforme detalhado em um artigo da base de dados de conhecimento do VMware. Em seguida, gere uma única URL SAS para o arquivo que contém todos os certificados.

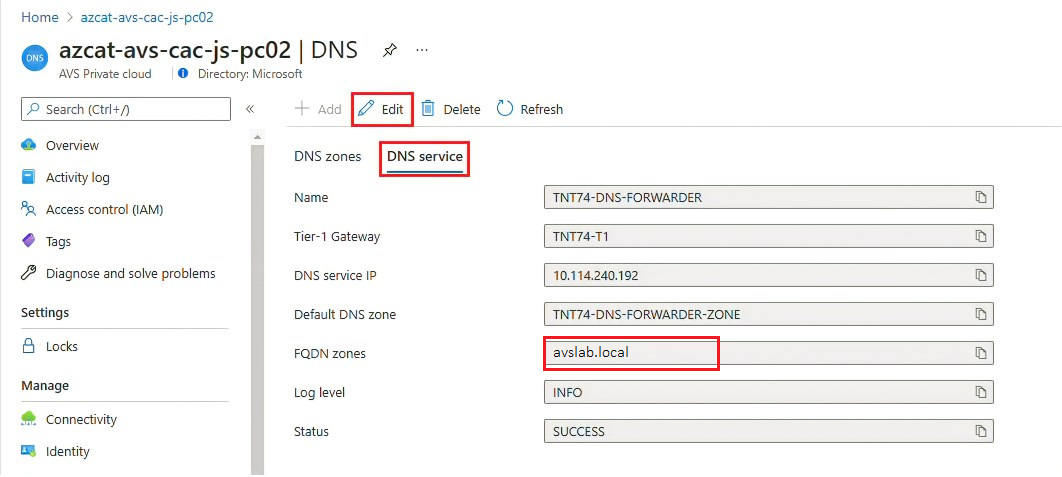

Configurar o DNS do NSX-T para resolução de domínio do Windows Server Active Directory

Crie uma zona DNS e adicione-a ao serviço DNS. Conclua as etapas em Configurar um encaminhador DNS no portal do Azure.

Depois de concluir essas etapas, verifique se o serviço DNS inclui sua zona DNS.

Sua nuvem privada da Solução VMware no Azure agora deve resolver corretamente o nome de domínio do Windows Server Active Directory local.

Adicionar o Windows Server Active Directory usando LDAP via SSL

Para adicionar o Windows Server Active Directory ao LDAP com SSL como uma fonte de identidade externa a ser usada com SSO ao vCenter Server, execute o cmdlet New-LDAPSIdentitySource.

Acesse a nuvem privada da Solução VMware no Azure e selecione Executar comando>Pacotes>New-LDAPSIdentitySource.

Forneça os valores necessários ou modifique os valores padrão e selecione Executar.

Nome Descrição GroupName O grupo na fonte de identidade externa que concede acesso ao CloudAdmin. Por exemplo, avs-admins. SSLCertificatesSasUrl O caminho para cadeias de caracteres SAS que contêm os certificados para autenticação na origem do Windows Server Active Directory. Separe mais de um certificado usando vírgulas. Por exemplo, pathtocert1,pathtocert2. Credencial O nome de usuário e a senha do domínio para autenticação com a origem do Windows Server Active Directory (não CloudAdmin). Use o formato <username@avslab.local>.BaseDNGroups O local para pesquisar grupos. Por exemplo, CN=group1, DC=avsldap, DC=local. O DN base é necessário para autenticação LDAP. BaseDNUsers O local para pesquisar usuários válidos. Por exemplo, CN=users,DC=avsldap, DC=local. O DN base é necessário para autenticação LDAP. PrimaryUrl A URL primária da fonte de identidade externa. Por exemplo, ldaps://yourserver.avslab.local:636.SecondaryURL A URL de fallback secundário se o primário falhar. Por exemplo, ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Para fontes de identidade do Windows Server Active Directory, o nome NetBIOS do domínio. Adicione o nome NetBIOS do domínio do Windows Server Active Directory como um alias da fonte de identidade, normalmente no formato avsldap\. DomainName O nome de domínio totalmente qualificado (FQDN) do domínio. Por exemplo, avslab.local. Nome Um nome para a fonte de identidade externa. Por exemplo, avslab.local. Manter até O período de retenção da saída do cmdlet. O valor padrão é 60 dias. Especificar o nome para execução Um nome alfanumérico. Por exemplo, addExternalIdentity. Tempo Limite O período após o qual um cmdlet é encerrado se ele não terminar de ser executado. Para monitorar o progresso e confirmar a conclusão bem-sucedida, verifique as Notificações ou o painel Status da execução.

Importante

Se o comando Executar New-LDAPSIdenitySource falhar, utilize o comando Executar Debug-LDAPSIdentitySources para solucionar o problema.

Adicionar o Windows Server Active Directory usando LDAP

Observação

Recomendamos que você use o método para adicionar o Windows Server Active Directory ao LDAP usando SSL.

Para adicionar o Windows Server Active Directory ao LDAP como uma fonte de identidade externa a ser usada com SSO ao vCenter Server, execute o cmdlet New-LDAPIdentitySource.

Selecione Executar comando>Pacotes>New-LDAPIdentitySource.

Forneça os valores necessários ou modifique os valores padrão e selecione Executar.

Nome Descrição Nome Um nome para a fonte de identidade externa. Por exemplo, avslab.local. Esse nome aparece no vCenter Server. DomainName O FQDN do domínio. Por exemplo, avslab.local. DomainAlias Para fontes de identidade do Windows Server Active Directory, o nome NetBIOS do domínio. Adicione o nome NetBIOS do domínio do Windows Server Active Directory como um alias da fonte de identidade, normalmente no formato *avsldap*. PrimaryUrl A URL primária da fonte de identidade externa. Por exemplo, ldap://yourserver.avslab.local:389.SecondaryURL A URL de fallback secundária se houver uma falha primária. BaseDNUsers O local para pesquisar usuários válidos. Por exemplo, CN=users,DC=avslab,DC=local. O DN base é necessário para autenticação LDAP. BaseDNGroups O local para pesquisar grupos. Por exemplo, CN=group1, DC=avslab,DC=local. O DN base é necessário para autenticação LDAP. Credencial O nome de usuário e a senha do domínio para autenticação com a origem do Windows Server Active Directory (não CloudAdmin). O usuário deve estar no formato <username@avslab.local>.GroupName O grupo na sua fonte de identidade externa que concede acesso ao CloudAdmin. Por exemplo, avs-admins. Manter até O período de retenção para a saída do cmdlet. O valor padrão é 60 dias. Especificar o nome para execução Um nome alfanumérico. Por exemplo, addExternalIdentity. Tempo Limite O período após o qual um cmdlet é encerrado se ele não terminar de ser executado. Para monitorar o progresso, verifique as Notificações ou o painel Status da execução.

Adicionar um grupo existente do Windows Server Active Directory a um grupo CloudAdmin

Importante

Não há suporte para grupos aninhados. Usar um grupo aninhado pode causar perda de acesso.

Os usuários em um grupo CloudAdmin têm direitos de usuário iguais à função CloudAdmin (<cloudadmin@vsphere.local>) definida no SSO do vCenter Server. Para adicionar um grupo existente do Windows Server Active Directory a um grupo CloudAdmin, execute o cmdlet Add-GroupToCloudAdmins.

Selecione Executar comandos>Pacotes>Add-GroupToCloudAdmins.

Insira ou selecione os valores necessários e selecione Executar.

Nome Descrição GroupName O nome do grupo a ser adicionado. Por exemplo, VcAdminGroup. Manter até O período de retenção da saída do cmdlet. O valor padrão é 60 dias. Especificar o nome para execução Um nome alfanumérico. Por exemplo, addADgroup. Tempo Limite O período após o qual um cmdlet é encerrado se ele não terminar de ser executado. Verifique as Notificações ou o painel Executar Status da Execução para conferir o progresso.

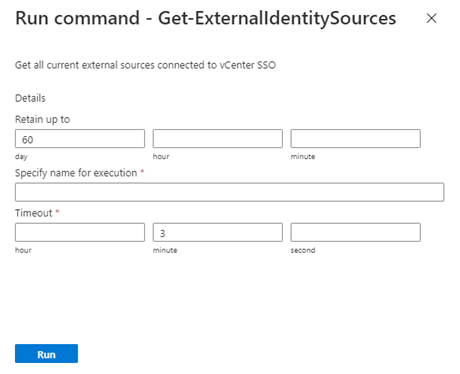

Listar fontes de identidade externas

Para listar todas as fontes de identidade externas que já estão integradas ao SSO do vCenter Server, execute o cmdlet Get-ExternalIdentitySources.

Entre no portal do Azure.

Observação

Se você precisar obter acesso ao portal do Azure para o governo dos EUA, vá para

<https://portal.azure.us/>.Selecione Executar comando>Pacotes>Get-ExternalIdentitySources.

Insira ou selecione os valores necessários e selecione Executar.

Nome Descrição Manter até O período de retenção da saída do cmdlet. O valor padrão é 60 dias. Especificar o nome para execução Um nome alfanumérico. Por exemplo, getExternalIdentity. Tempo Limite O período após o qual um cmdlet é encerrado se ele não terminar de ser executado. Para ver o progresso, verifique as Notificações ou o painel Status da execução.

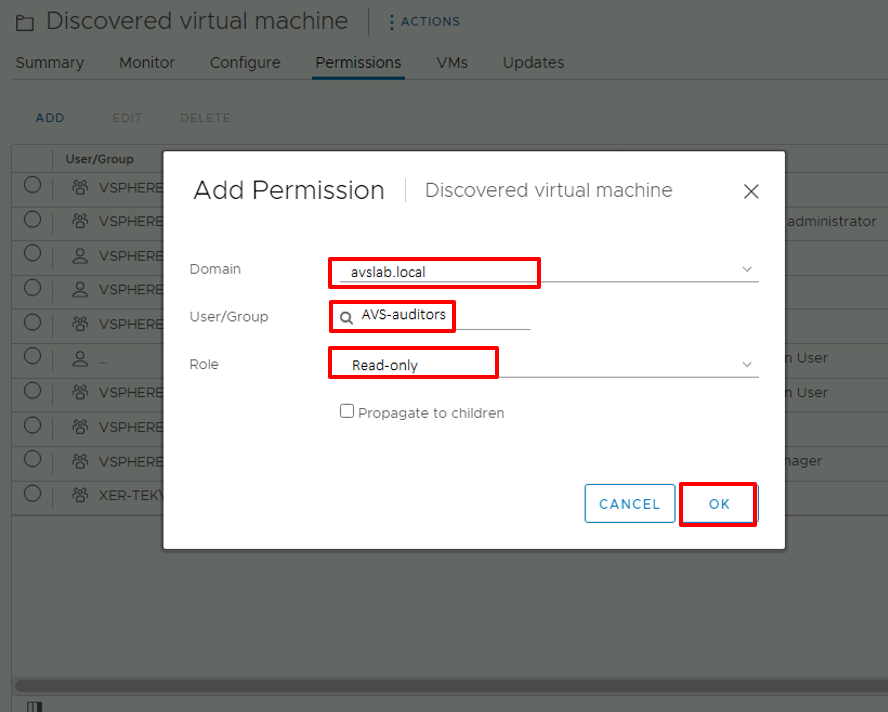

Atribuir mais funções do vCenter Server a identidades do Windows Server Active Directory

Depois de adicionar uma identidade externa por LDAP ou LDAPS, você pode atribuir funções do vCenter Server a grupos de segurança do Windows Server Active Directory com base nos controles de segurança da sua organização.

Entre no vCenter Server como CloudAdmin, selecione um item no inventário, selecione o menu Ações e, em seguida, selecione Adicionar permissão.

Na caixa de diálogo Adicionar permissão:

- Domínio: selecione a instância adicionada anteriormente do Windows Server Active Directory.

- Usuário/grupo: insira o nome de usuário ou grupo, pesquise-o e selecione-o.

- Função: selecione a função a ser atribuída.

- Propagar para elementos filho: opcionalmente, marque a caixa de seleção para propagar permissões para recursos filho.

Selecione a guia Permissões e verifique se a atribuição de permissão foi adicionada.

Os usuários agora podem entrar no vCenter Server usando suas credenciais do Windows Server Active Directory.

Remover um grupo do Windows Server Active Directory da função CloudAdmin

Para remover um grupo específico do Windows Server Active Directory da função CloudAdmin, execute o cmdlet Remove-GroupFromCloudAdmins.

Selecione Executar comando>Pacotes>Remove-GroupFromCloudAdmins.

Insira ou selecione os valores necessários e selecione Executar.

Nome Descrição GroupName O nome do grupo a ser removido. Por exemplo, VcAdminGroup. Manter até O período de retenção da saída do cmdlet. O valor padrão é 60 dias. Especificar o nome para execução Um nome alfanumérico. Por exemplo, removeADgroup. Tempo Limite O período após o qual um cmdlet é encerrado se ele não terminar de ser executado. Para ver o progresso, verifique as Notificações ou o painel Status da execução.

Remover todas as fontes de identidade externas existentes

Para remover todas as fontes de identidade externas existentes de uma só vez, execute o cmdlet Remove-ExternalIdentitySources.

Selecione Executar comando>Pacotes>Remove-ExternalIdentitySources.

Insira ou selecione os valores necessários e selecione Executar:

Nome Descrição Manter até O período de retenção da saída do cmdlet. O valor padrão é 60 dias. Especificar o nome para execução Um nome alfanumérico. Por exemplo, remove_ExternalIdentity. Tempo Limite O período após o qual um cmdlet é encerrado se ele não terminar de ser executado. Para ver o progresso, verifique as Notificações ou o painel Status da execução.

Girar o nome de usuário ou a senha de uma conta de origem de identidade externa existente

Gire a senha da conta usada para autenticação com a origem do Windows Server Active Directory no controlador de domínio.

Selecione Executar comando>Pacotes>Update-IdentitySourceCredential.

Insira ou selecione os valores necessários e selecione Executar.

Nome Descrição Credencial O nome de usuário e a senha do domínio que são usados para autenticação com a origem do Windows Server Active Directory (não o CloudAdmin). O usuário deve estar no formato <username@avslab.local>.DomainName O FQDN do domínio. Por exemplo, avslab.local. Para ver o progresso, verifique as Notificações ou o painel Status da execução.

Aviso

Se você não fornecer um valor para DomainName, todas as fontes de identidade externas serão removidas. Execute o cmdlet Update-IdentitySourceCredential somente depois que a senha for girada no controlador de domínio.

Renovar certificados existentes para a fonte de identidade LDAPS

Renove os certificados existentes em seus controladores de domínio.

Opcional: se os certificados forem armazenados em controladores de domínio padrão, esta etapa será opcional. Deixe o parâmetro SSLCertificatesSasUrl em branco e os novos certificados serão baixados dos controladores de domínio padrão e atualizados automaticamente no vCenter. Se você optar por não usar a maneira padrão, exporte o certificado para autenticação LDAPS e carregue o certificado LDAPS no armazenamento de blobs e gere uma URL SAS. Salve a URL SAS para a próxima etapa.

Selecione Executar comando>Pacotes>Update-IdentitySourceCertificates.

Forneça os valores necessários e a nova URL SAS (opcional) e selecione Executar.

Campo Valor DomainName* O FQDN do domínio, por exemplo, avslab.local. SSLCertificatesSasUrl (opcional) Uma lista delimitada por vírgulas do URI de caminho SAS para certificados para autenticação. Certifique-se de que as permissões de leitura estejam inclusas. Para gerar, coloque os certificados em qualquer blob da conta de armazenamento e clique com o botão direito do mouse no certificado e gere a SAS. Se o valor desse campo não for fornecido por um usuário, os certificados serão baixados dos controladores de domínio padrão. Verifique as Notificações ou o painel Executar Status da Execução para conferir o progresso.