Armazenar credenciais no Azure Key Vault

APLICA-SE A: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Dica

Experimente o Data Factory no Microsoft Fabric, uma solução de análise tudo-em-um para empresas. O Microsoft Fabric abrange desde movimentação de dados até ciência de dados, análise em tempo real, business intelligence e relatórios. Saiba como iniciar uma avaliação gratuita!

Você pode armazenar credenciais para armazenamentos de dados e computar em um Azure Key Vault. O Azure Data Factory recupera as credenciais ao executar uma atividade que usa o armazenamento de dados/computação.

No momento, todos os tipos de atividade, exceto a atividade personalizada suportam esse recurso. Para configuração de conector especificamente, verifique a seção "propriedades do serviço vinculadas" em cada tópico conector para obter detalhes.

Pré-requisitos

Esse recurso depende da identidade gerenciada do data factory. Saiba como ela funciona em Identidade gerenciada para Data Factory e verifique se uma está associada ao seu data factory.

Etapas

Para referenciar uma credencial armazenada no Azure Key Vault, você precisa:

- Recuperar a identidade gerenciada do data factory copiando o valor de ID do objeto de identidade gerenciada gerado junto com seu alocador. Se você usar a IU de criação do ADF, a ID do objeto de identidade gerenciada será exibida na janela de criação de serviço vinculado do Azure Key Vault; você também poderá recuperá-lo no portal do Azure, consulte Recuperar a identidade do serviço de data factory.

- Conceder à identidade gerenciada acesso ao seu Azure Key Vault. No cofre de chaves -> Políticas de acesso -> Adicionar política de acesso, pesquise esta identidade gerenciada para conceder as permissões Get e List na lista suspensa Permissões secretas. Isso permite que esse factory específico acesse o segredo no cofre de chaves.

- Criar um serviço vinculado que aponte para seu Azure Key Vault. Consulte Serviço vinculado do Azure Key Vault.

- Crie o serviço vinculado do armazenamento de dados. Em sua configuração, faça referência ao segredo correspondente armazenado no Azure Key Vault. Consulte Como referenciar um segredo armazenado no Azure Key Vault.

Serviço vinculado do Azure Key Vault

As propriedades a seguir têm suporte no serviço vinculado do Azure Key Vault:

| Propriedade | Descrição | Obrigatório |

|---|---|---|

| type | A propriedade type deve ser definida como: AzureKeyVault. | Sim |

| baseUrl | Especifique a URL (nome DNS) do Azure Key Vault. | Sim |

Usando a criação da interface do usuário:

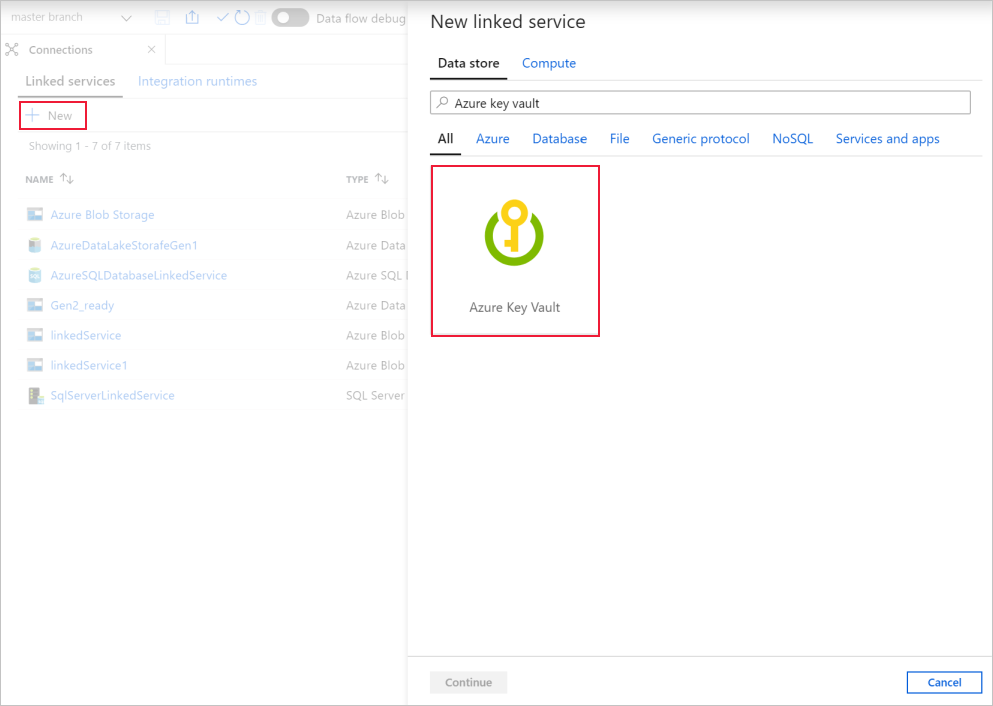

Selecione conexões ->Serviços vinculados ->novo. Em Novo serviço vinculado, pesquise e selecione "Azure Key Vault":

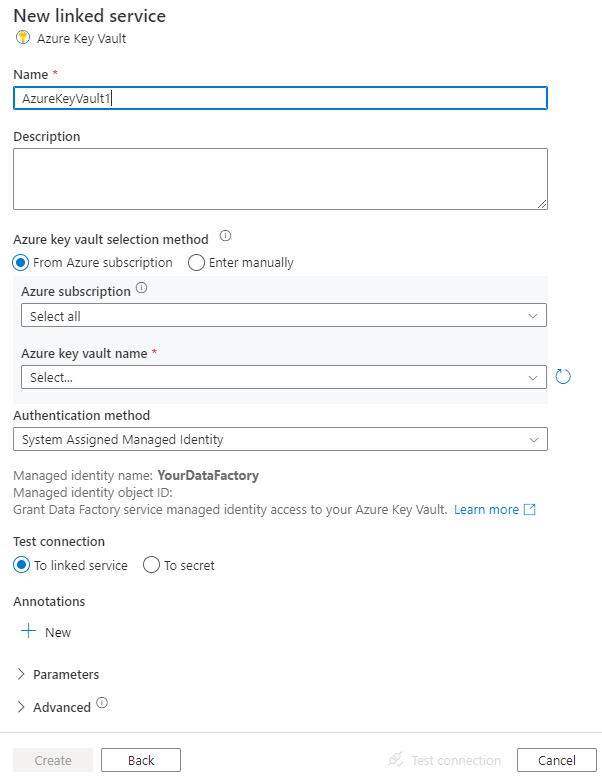

Selecione o Azure Key Vault provisionado onde as credenciais são armazenadas. Você pode fazer uma Conexão de teste para garantir que sua conexão AKV seja válida.

Exemplo de JSON:

{

"name": "AzureKeyVaultLinkedService",

"properties": {

"type": "AzureKeyVault",

"typeProperties": {

"baseUrl": "https://<azureKeyVaultName>.vault.azure.net"

}

}

}

Fazer referência a segredo armazenado no cofre de chaves

As propriedades a seguir têm suporte quando você configura um campo no serviço vinculado, referenciando um segredo do cofre de chaves:

| Propriedade | Descrição | Obrigatório |

|---|---|---|

| type | A propriedade type do campo deve ser definida como: AzureKeyVaultSecret. | Sim |

| secretName | O nome do segredo no Azure Key Vault. | Sim |

| secretVersion | A versão do segredo no Azure Key Vault. Se não for especificada, a versão mais recente do segredo será sempre usada. Se especificada, a versão especificada será sempre usada. |

Não |

| store | Refere-se a um serviço vinculado do Azure Key Vault que você usa para armazenar a credencial. | Sim |

Usando a criação da interface do usuário:

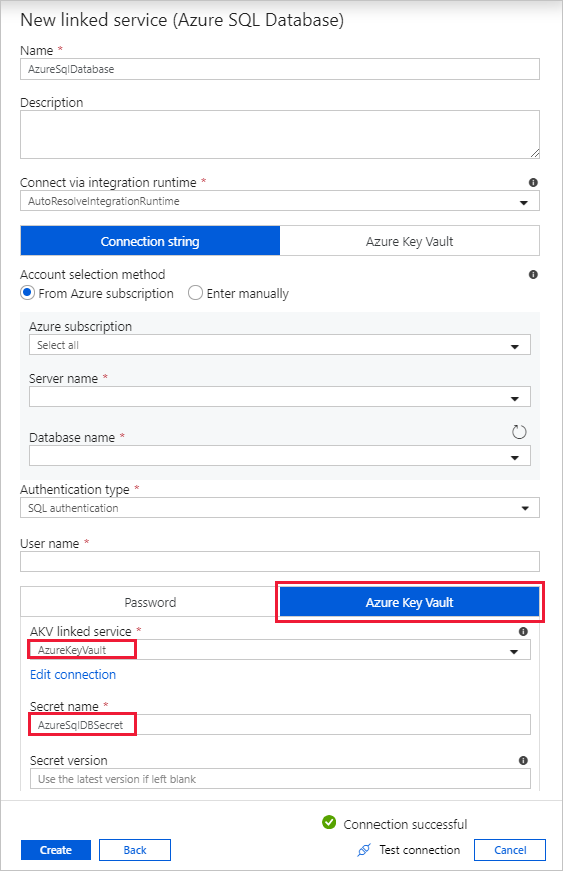

Selecione Azure Key Vault para os campos secretos ao criar a conexão para seu armazenamento de dados/computação. Selecione o serviço vinculado do Azure Key Vault provisionados e forneça o Nome secreto. Opcionalmente, você pode fornecer uma versão do segredo também.

Dica

Para conectores que usam a cadeia de conexão no serviço vinculado, como SQL Server, Armazenamento de Blobs etc., você pode optar por armazenar apenas o campo secreto, por exemplo, a senha no AKV ou armazenar toda a cadeia de conexão no AKV. Você pode encontrar ambas as opções na interface do usuário.

Exemplo de JSON: (consulte a seção "senha")

{

"name": "DynamicsLinkedService",

"properties": {

"type": "Dynamics",

"typeProperties": {

"deploymentType": "<>",

"organizationName": "<>",

"authenticationType": "<>",

"username": "<>",

"password": {

"type": "AzureKeyVaultSecret",

"secretName": "<secret name in AKV>",

"store":{

"referenceName": "<Azure Key Vault linked service>",

"type": "LinkedServiceReference"

}

}

}

}

}

Conteúdo relacionado

Para obter uma lista de armazenamentos de dados com suporte como origens e coletores pela atividade de cópia no Azure Data Factory, consulte Armazenamentos de dados com suporte.