Habilita a verificação de computadores sem agente

A verificação de computadores sem agente no Microsoft Defender para Nuvem aprimora a postura de segurança dos computadores conectados ao Defender para Nuvem. A verificação de computadores sem agente inclui vários recursos, incluindo a verificação de inventário, vulnerabilidades e segredos de software, além de malware.

- A verificação sem agente não precisa de nenhum agente instalado nem de conectividade de rede e não afeta o desempenho do computador.

- Você pode ativar ou desativar a verificação de computadores sem agente, mas não pode desativar os recursos individuais.

Quando você ativa o Plano 2 do Defender para Servidores ou o plano de Gerenciamento de Postura de Segurança de Nuvem do Defender (GPSN), a verificação de computadores sem agente é habilitada por padrão. Se necessário, você pode usar as instruções incluídas neste artigo para ativar a verificação de computadores sem agente manualmente.

Pré-requisitos

| Requisito | Detalhes |

|---|---|

| Plano | Para usar a verificação sem agente, o plano do GPSN do Defender ou o Plano 2 do Defender para Servidores precisam estar habilitados. Quando você habilita a verificação sem agente em qualquer plano, a configuração está habilitada para ambos os planos. |

| Verificação de Malware | A verificação de malware só estará disponível quando o Plano 2 do Defender para Servidores estiver habilitado. Para a verificação de malware das VMs de nós do Kubernetes, você precisa ter o Plano 2 do Defender para Servidores ou o plano Defender para Contêineres. |

| Computadores compatíveis | A verificação de computadores sem agente está disponível para VMs do Azure, computadores da AWS/GCP conectados ao Defender para Nuvem e computadores locais integrados como VMs habilitadas para o Azure Arc. |

| VMs do Azure | A verificação sem agente está disponível nas VMs padrão do Azure que tenham: - Tamanho total máximo de disco permitido: 4 TB (soma de todos os discos) - Número máximo de discos permitido: 6 - Conjunto de dimensionamento de máquinas virtuais: Flex Compatível com discos que sejam: - Não criptografado - Criptografados (discos gerenciados usando a criptografia do Armazenamento do Microsoft Azure com chaves gerenciadas pela plataforma [PMK]) - Criptografados com chaves gerenciadas pelo cliente (versão prévia). |

| AWS | A verificação sem agente está disponível no EC2, em instâncias de Dimensionamento Automático e em discos não criptografados, criptografados com PMK e criptografados com CMK. |

| GCP | A verificação sem agente está disponível em instâncias de computação, grupos de instâncias (gerenciados e não gerenciados), com chaves de criptografia gerenciadas pelo Google e chave de criptografia gerenciada pelo cliente (CMEK) |

| Nós do Kubernetes | A verificação sem agente para detectar vulnerabilidades e malware em VMs de nós do Kubernetes está disponível. Para a avaliação de vulnerabilidades, o Plano 2 do Defender para Servidores, o plano Defender para Contêineres ou o plano de Gerenciamento de Postura de Segurança de Nuvem do Defender (GPSN) são obrigatórios. Para a verificação de malware, o Plano 2 do Defender para Servidores ou o Defender para Contêineres são obrigatórios. |

| Permissões | Reveja as permissões usadas pelo Defender para Nuvem para a verificação sem agente. |

Você pode habilitar a verificação sem agente no Azure

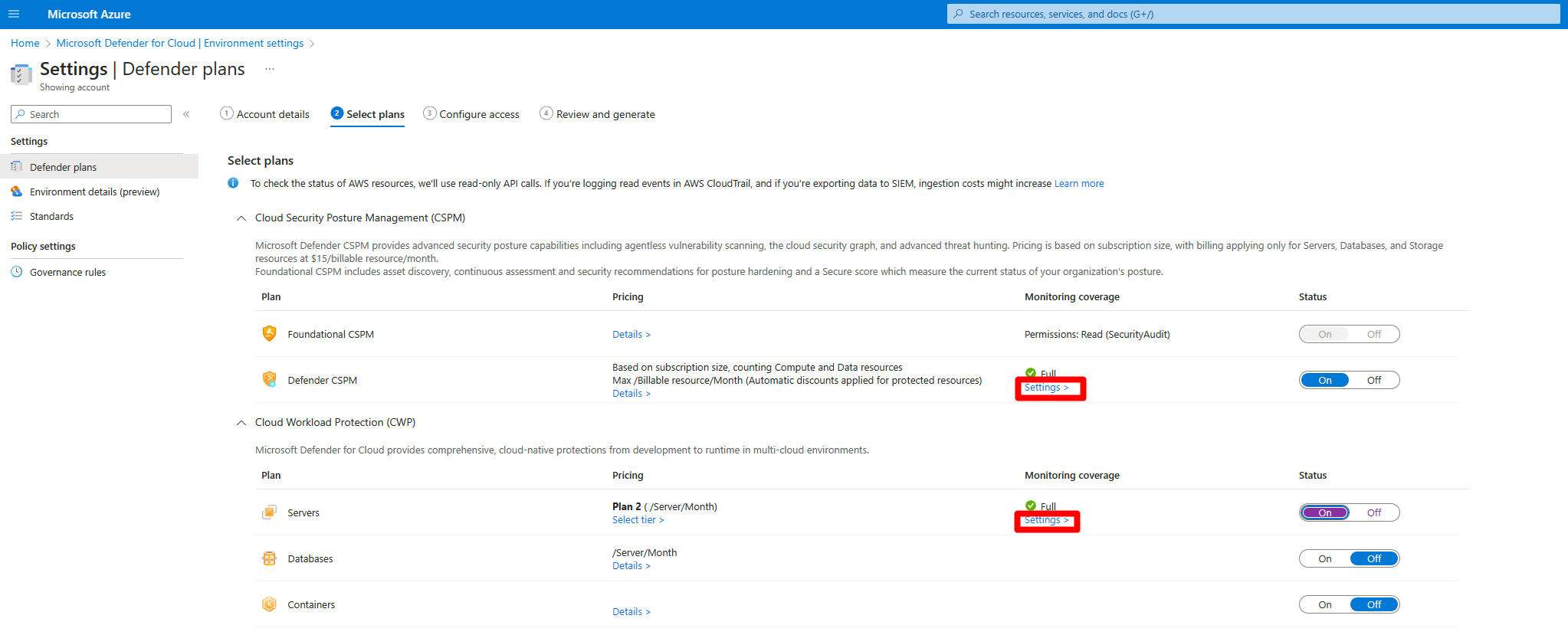

No Defender para Nuvem, abra Configurações de ambiente.

Selecione a assinatura relevante.

Para o plano GPSN do Defender ou o Plano 2 do Defender para Servidores, selecione Configurações.

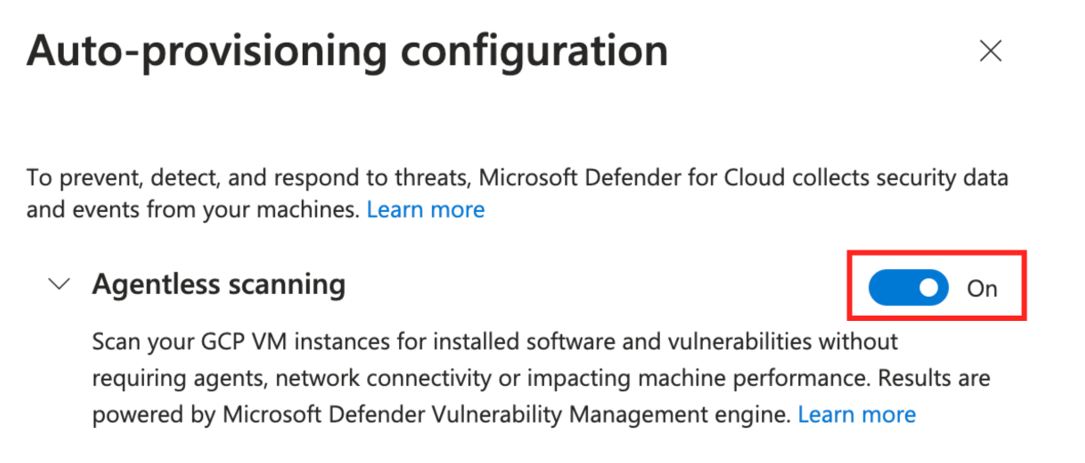

Em Configurações e monitoramento, ative a Verificação sem agente para computadores.

Selecione Salvar.

Habilitar VMs do Azure com discos criptografados por CMK (versão prévia)

Para a verificação sem agente de VMs do Azure com discos criptografados por CMK, você precisa conceder permissões adicionais do Defender para Nuvem nos Key Vaults usados para a criptografia por CMK para VMs, para criar uma cópia segura dos discos.

Para atribuir as permissões em um Key Vault manualmente, faça o seguinte:

- Para os Key Vaults que usam permissões não RBAC: atribua ao "Provedor de Recursos de Verificação para Servidores do Microsoft Defender para Nuvem" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) as seguintes permissões: Key Get, Key Wrap, Key Unwrap. - Para os Key Vaults que usam permissões RBAC: atribua ao "Provedor de Recursos de Verificação para Servidores do Microsoft Defender para Nuvem" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) a função integrada de Usuário de Criptografia do Serviço de Criptografia do Key Vault.

- Para os Key Vaults que usam permissões não RBAC: atribua ao "Provedor de Recursos de Verificação para Servidores do Microsoft Defender para Nuvem" (

Para atribuir essas permissões em larga escala para diversos Key Vaults, use esse script.

Habilitar a verificação sem agente na AWS

No Defender para Nuvem, abra Configurações de ambiente.

Selecione a conta relevante.

Para o plano de CSPM (gerenciamento da postura de segurança na nuvem) do Defender ou Defender para Servidores P2, selecione Configurações.

Quando você habilita a verificação sem agente em qualquer plano, a configuração se aplica a ambos os planos.

No painel de configurações, ative a Verificação sem agente para computadores.

Selecione Salvar e Avançar: Configurar Acesso.

Baixe o modelo CloudFormation.

Usando o modelo CloudFormation baixado, crie a pilha na AWS conforme indicado na tela. Se você estiver integrando uma conta de gerenciamento, precisará executar ambos os modelos do CloudFormation, como o Stack e o StackSet. Os conectores serão criados para as contas membro até 24 horas após a integração.

Selecione Avançar: examinar e criar.

Selecione Atualizar.

Depois de habilitar a verificação sem agente, a informação de inventário e vulnerabilidade do software é atualizada automaticamente no Defender para Nuvem.

Habilitar a verificação sem agente no GCP

No Defender para Nuvem, selecione Configurações de ambiente.

Selecione o projeto ou a organização correspondente.

Para o plano de CSPM (gerenciamento da postura de segurança na nuvem) do Defender ou Defender para Servidores P2, selecione Configurações.

Alterne a verificação sem agente para Ativada.

Selecione Salvar e Avançar: Configurar Acesso.

Copie o script de integração.

Execute o script de integração na organização/escopo do projeto GCP (portal do GCP ou CLI do gcloud).

Selecione Avançar: examinar e criar.

Selecione Atualizar.

Conteúdo relacionado

Saiba mais sobre: