Examinar as recomendações de fortalecimento da proteção do host do Docker

O Microsoft Defender para Nuvem identifica contêineres não gerenciados hospedados em VMs de IaaS do Linux ou em outros computadores Linux que executam contêineres do Docker. O Defender para Servidores avalia continuamente a configuração desses hosts do Docker e os compara com o Parâmetro de Comparação do Docker do Center for Internet Security (CIS).

- O Defender para Nuvem inclui todo o conjunto de regras do benchmark do CIS do Docker e alerta você se os contêineres não atendem a nenhum dos controles.

- Quando encontra configurações incorretas, o Defender para Servidores gera recomendações de segurança para lidar com as descobertas.- Quando as vulnerabilidades são encontradas, elas são agrupadas dentro de uma única recomendação.

Observação

A proteção de host do Docker usa o agente do Log Analytics (também conhecido como agente de monitoramento da Microsoft (MMA)) para coletar informações de host para avaliação. O MMA está se aposentando, e o recurso de proteção de host do Docker será preterido em novembro de 2024.

Pré-requisitos

- Você precisa do Plano 2 do Defender para Servidores para usar esse recurso.

- As verificações de parâmetro de comparação do CIS não serão executadas em instâncias gerenciadas pelo AKS ou em VMs gerenciadas pelo Databricks.

- Você precisa de permissões de Leitor no workspace ao qual o host se conecta.

Identificar problemas de configuração do Docker

No menu do Defender para Nuvem, abra a página Recomendações.

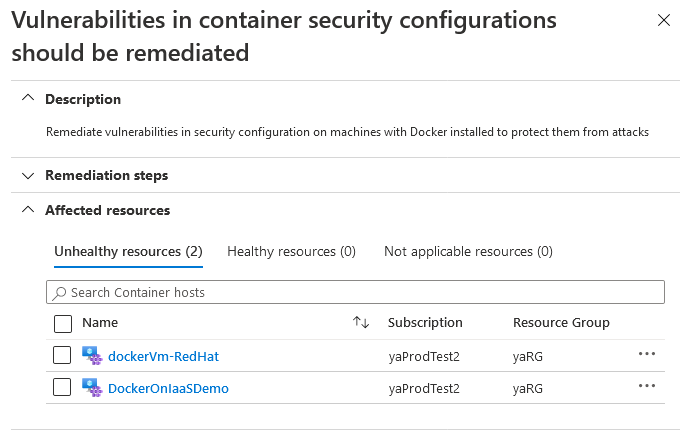

Filtre a recomendação Vulnerabilidades em configurações de segurança de contêiner devem ser corrigidas e selecione-a.

A página de recomendação mostra os recursos afetados (hosts do Docker).

Observação

Os computadores que não estão executando o Docker serão mostrados na guia Recursos não aplicáveis. Eles aparecerão no Azure Policy como “Em conformidade”.

Para exibir e corrigir os controles de CIS em que um host específico falhou, selecione o host que você deseja investigar.

Dica

Se você começou na página de inventário de ativos e chegou até esta recomendação, selecione o botão Executar ação na página da recomendação.

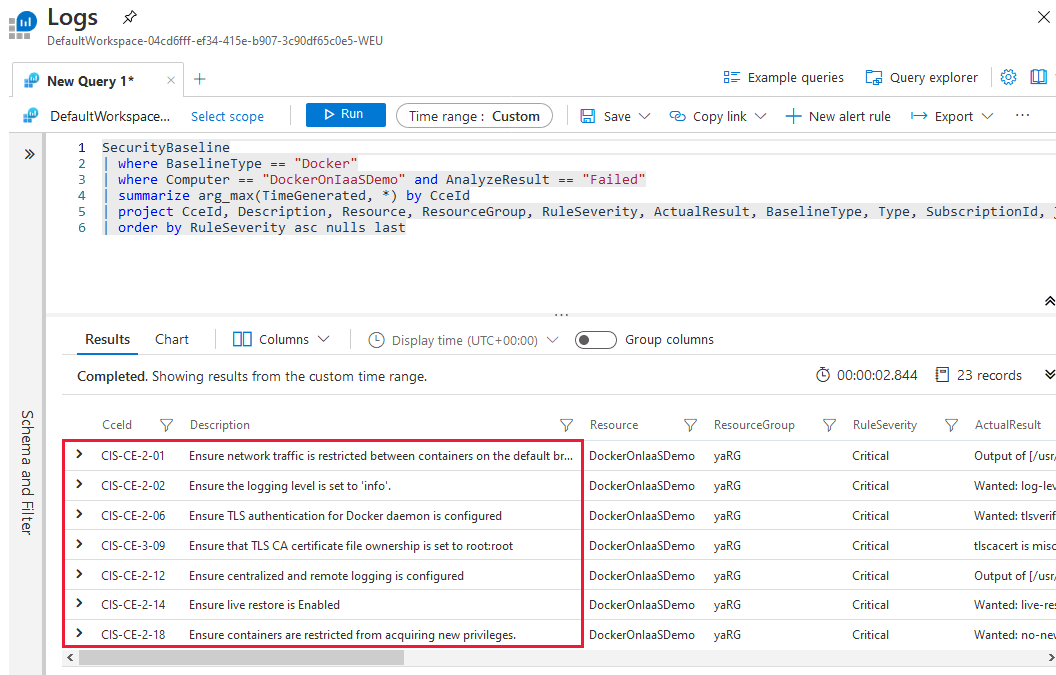

O Log Analytics é aberto com uma operação personalizada pronta para ser executada. A consulta personalizada padrão inclui uma lista de todas as regras com falha que foram avaliadas, juntamente com as diretrizes para ajudá-lo a resolver os problemas.

Se necessário, ajuste os parâmetros de consulta.

Quando tiver certeza de que o comando está apropriado e pronto para o host, selecione Executar.

Próximas etapas

Saiba mais sobre Segurança de contêineres no Defender para Nuvem.