Tutorial: adicionar cabeçalhos de segurança com o Mecanismo de Regras

Importante

O Azure Front Door (clássico) será desativado em 31 de março de 2027. Para evitar qualquer interrupção do serviço, é importante que você migre seus perfis do Azure Front Door (clássico) para a camada Azure Front Door Standard ou Premium até março de 2027. Para obter mais informações, consulte Desativação do Azure Front Door (clássico).

Este tutorial mostra como implementar cabeçalhos de segurança para impedir vulnerabilidades baseadas em navegador como HSTS (HTTP Strict-Transport-Security), X-XSS-Protection, Content-Security-Policy ou X-Frame-Options. Os atributos de segurança também podem ser definidos com cookies.

O exemplo abaixo mostra como adicionar um cabeçalho Content-Security-Policy a todas as solicitações de entrada que correspondem ao caminho definido na rota à qual a configuração do mecanismo de regras está associada. Nesse cenário, somente scripts do site confiável https://apiphany.portal.azure-api.net têm permissão para serem executados no aplicativo.

Neste tutorial, você aprenderá a:

- Configure um Content-Security-Policy no Mecanismo de Regras.

Pré-requisitos

- Uma assinatura do Azure.

- Um Azure Front Door. Para concluir este tutorial, você precisa ter um Azure Front Door configurado com o mecanismo de regras. Para obter mais informações, confira o Início Rápido: criar um Azure Front Door e Configurar o mecanismo de regras.

Adicionar um cabeçalho Content-Security-Policy no portal do Azure

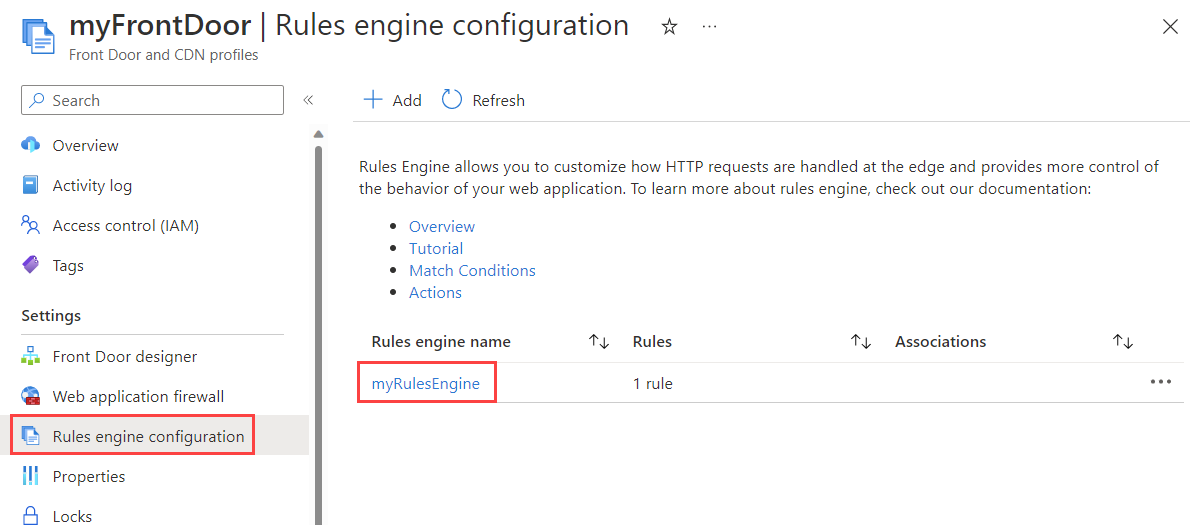

No recurso do Azure Front Door, acesse Configurações e selecione Configuração do mecanismo de regras. Escolha o mecanismo de regras no qual você deseja adicionar o cabeçalho de segurança.

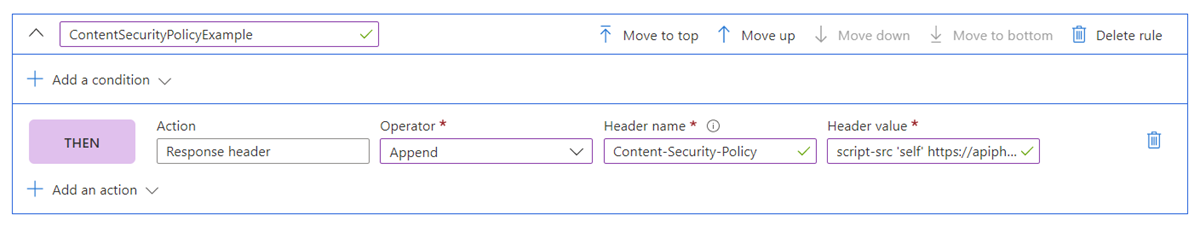

Clique em Adicionar regra para criar uma nova regra. Forneça um nome para a regra e clique em Adicionar uma Ação>Cabeçalho de Resposta.

Configure o Operador para Acrescentar para que ele adicione esse cabeçalho a todas as solicitações de entrada para essa rota.

Insira o nome do cabeçalho: Content-Security-Policy e especifique os valores para esse cabeçalho. Neste exemplo, use

script-src 'self' https://apiphany.portal.azure-api.net. Clique em Save (Salvar).

Observação

Os valores de cabeçalho estão limitados a 640 caracteres.

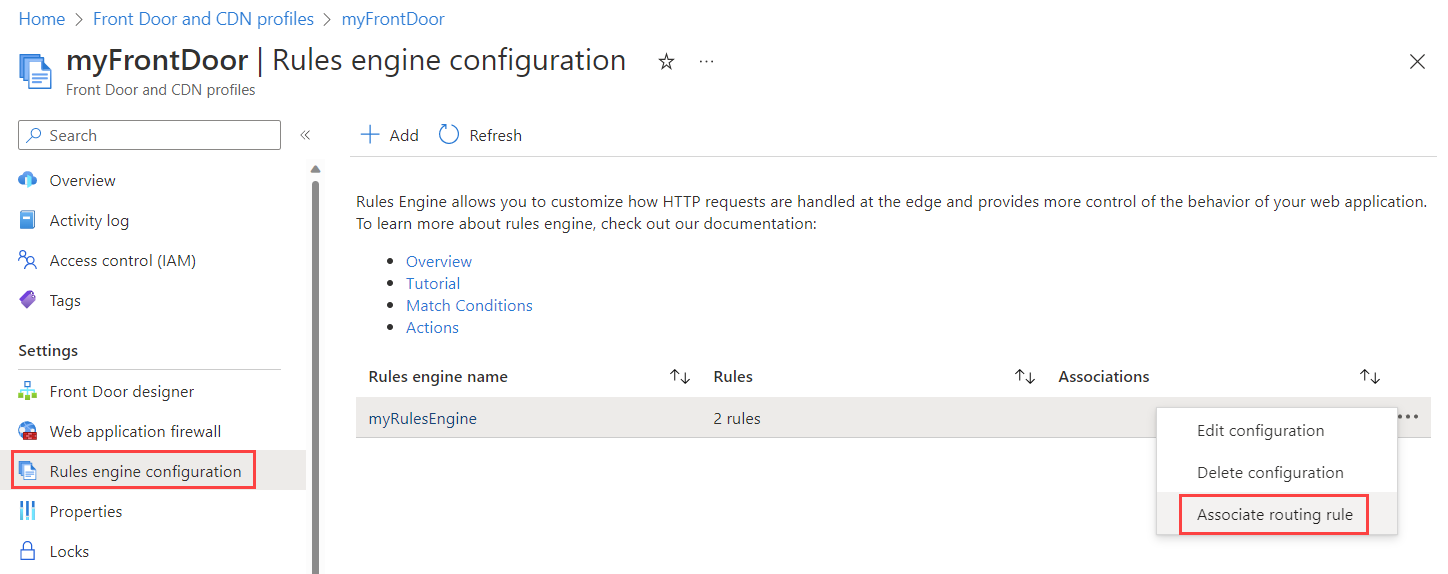

Depois de adicionar as regras, associe a configuração do mecanismo Regras à Regra de Rota da rota escolhida. Essa etapa é necessária para que a regra entre em vigor.

Observação

Neste exemplo, nenhuma condição de correspondência foi adicionada à regra. A regra será aplicada a todas as solicitações de entrada que correspondam ao caminho definido na Regra de Rota. Para aplicá-la a um subconjunto de solicitações, adicione condições de correspondência específicas à regra.

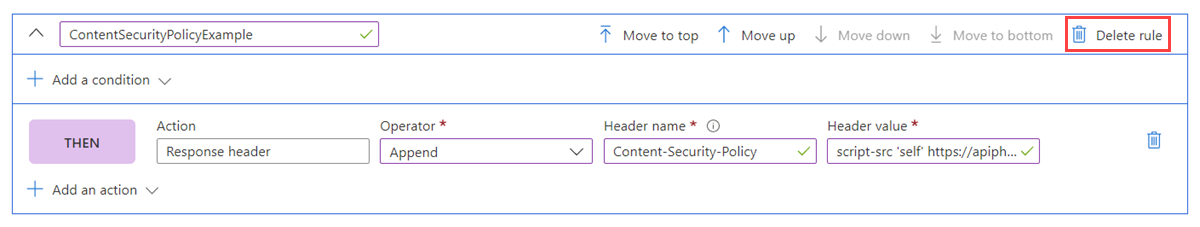

Limpar os recursos

Se você não precisar mais da regra de cabeçalho de segurança configurada nas etapas anteriores, poderá removê-la. Para fazer isso, acesse o mecanismo de regras no recurso do Azure Front Door e selecione Excluir regra.

Próximas etapas

Para saber como configurar um Firewall de Aplicativo Web para seu Azure Front Door, prossiga para o próximo tutorial.