Configurar pontos de extremidade do fluxo de dados MQTT

Importante

Esta página inclui instruções para gerenciar componentes do serviço Operações do Azure IoT usando manifestos de implantação do Kubernetes, que estão em versão prévia. Esse recurso é fornecido com várias limitações, e não deve ser usado para cargas de trabalho de produção.

Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Os pontos de extremidade do fluxo de dados MQTT são usados para origens e destinos MQTT. Você pode definir as configurações do ponto de extremidade, o protocolo TLS, a autenticação e outras configurações.

Pré-requisitos

- Uma instância das Operações do Azure IoT

Corretor MQTT local de operações do Azure IoT

O Azure IoT Operations fornece um broker MQTT local integrado que você pode usar com fluxos de dados. Você pode usar o broker MQTT como uma origem para receber mensagens de outros sistemas ou como um destino para enviar mensagens para outros sistemas.

Ponto de extremidade padrão

Quando você implanta as Operações do Azure IoT, um ponto de extremidade do fluxo de dados chamado "padrão" do Agente MQTT é criado com configurações padrão. Você pode usar esse ponto de extremidade como uma origem ou destino para fluxos de dados.

Importante

Você precisa usar o ponto de extremidade padrão, ou um com as mesmas configurações, em cada fluxo de dados. Ele pode ser a origem, o destino ou ambos. Para obter mais detalhes, confira Os fluxos de dados precisam usar o ponto de extremidade do Agente MQTT local.

O ponto de extremidade padrão usa as seguintes configurações:

- Host:

aio-broker:18883por meio do ouvinte do Agente MQTT padrão - Autenticação: token da conta de serviço (SAT) por meio do recurso padrão BrokerAuthentication

- TLS: habilitado

- Certificado de Autoridade de Certificação confiável: o certificado de Autoridade de Certificação padrão

azure-iot-operations-aio-ca-trust-bundleda Autoridade de certificação raiz padrão

Cuidado

Não exclua o ponto de extremidade padrão. Se você excluir o ponto de extremidade padrão, será necessário recriá-lo com as mesmas configurações.

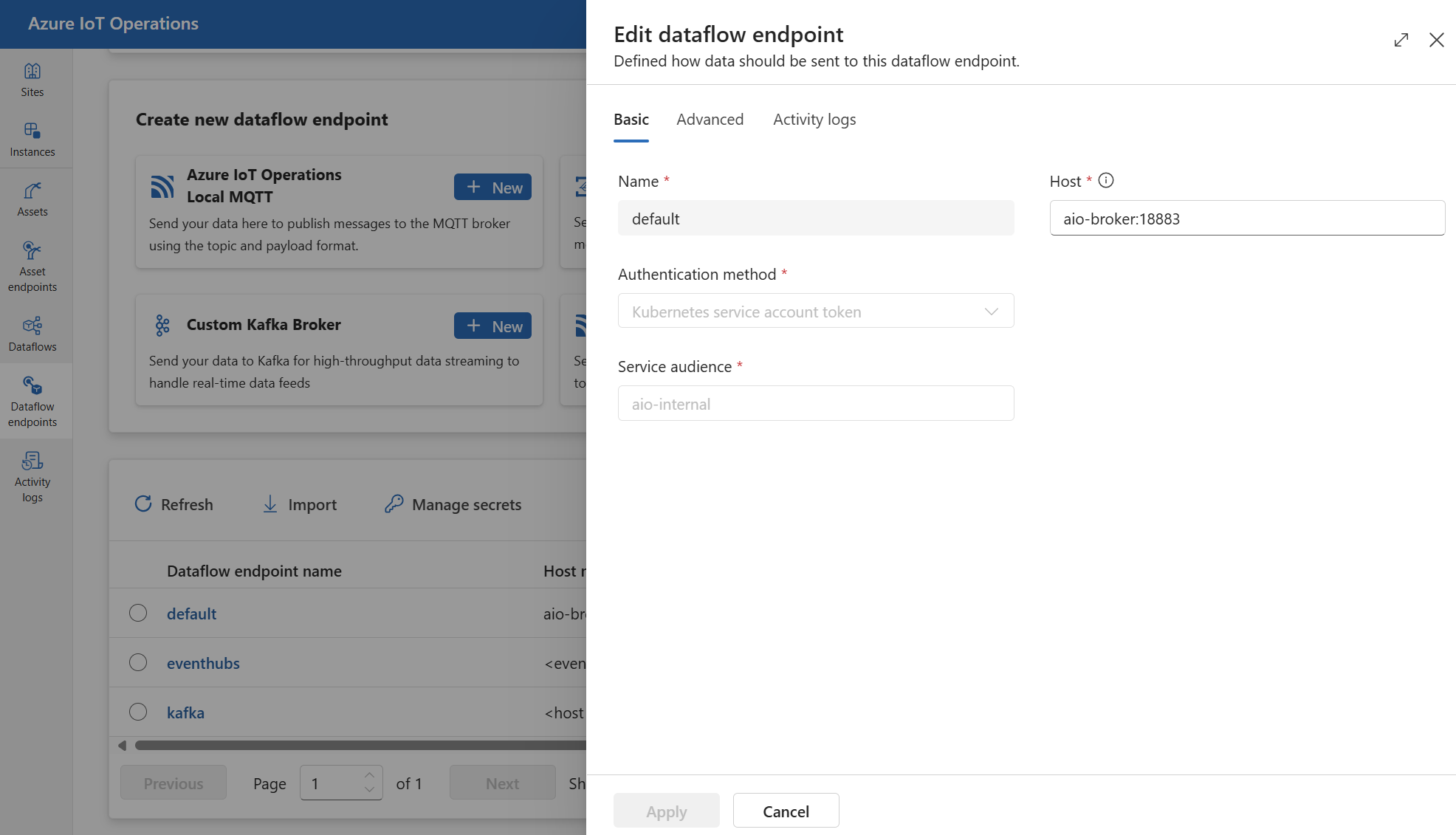

Para exibir ou editar as configurações de ponto de extremidade do Agente MQTT padrão:

Na experiência de operações, selecione os Pontos de extremidade de fluxo de dados.

Selecione o ponto de extremidade padrão para exibir ou editar as configurações.

Criar um novo ponto de extremidade

Você também pode criar novos pontos de extremidade do Agente MQTT local com configurações personalizadas. Por exemplo, você pode criar um novo ponto de extremidade do broker MQTT usando uma porta, autenticação ou configurações de autorização diferentes. No entanto, você ainda deve sempre usar o ponto de extremidade padrão como origem ou destino em cada fluxo de dados, mesmo se criar novos pontos de extremidade.

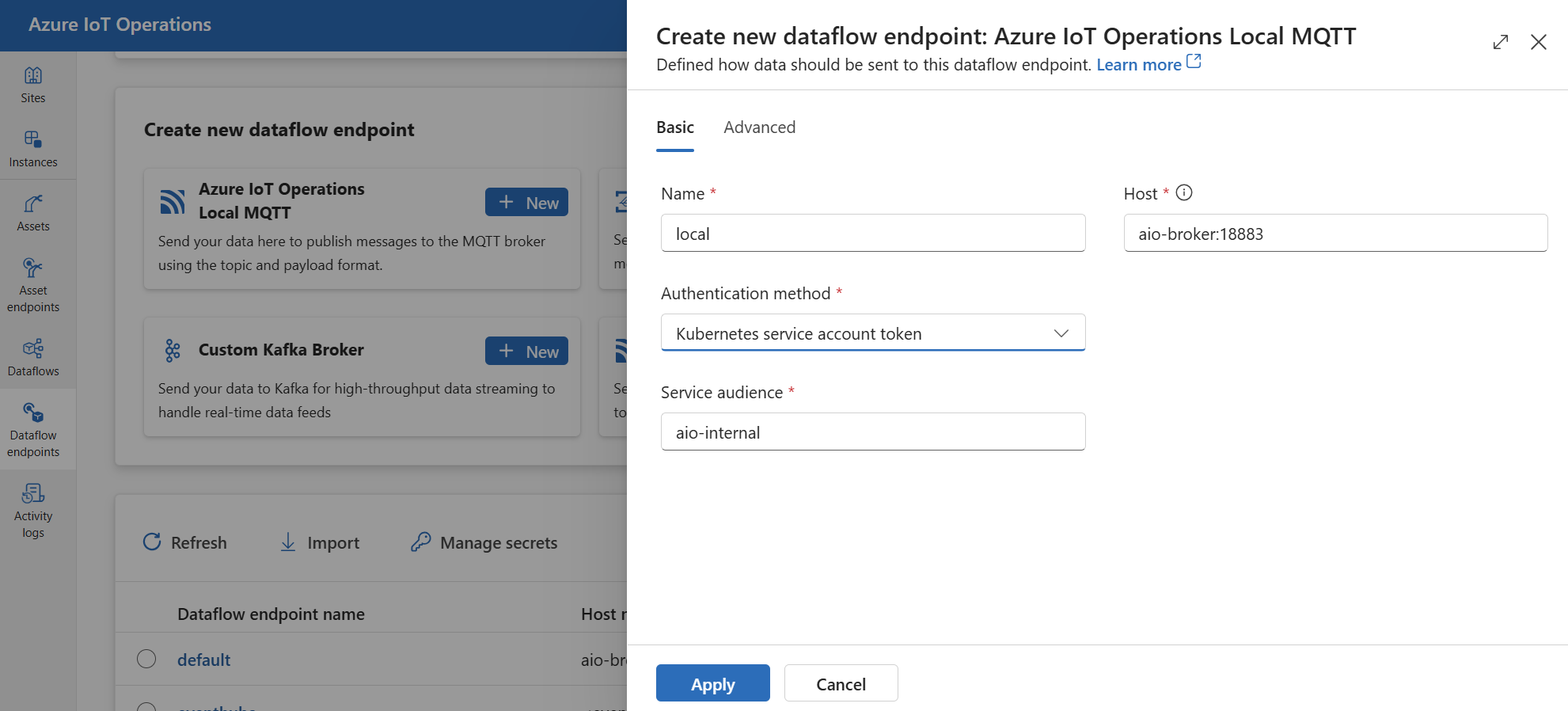

Na experiência de operações, selecione os Pontos de extremidade de fluxo de dados.

Em Criar novo ponto de extremidade do fluxo de dados, selecione MQTT local de Operações do Azure IoT>Novo.

Insira as configurações a seguir para o ponto de extremidade:

Configuração Descrição Nome O nome do ponto de extremidade do fluxo de dados. Host O nome do host e a porta do Agente MQTT. Use o formato: <hostname>:<port>Método de autenticação O método usado para autenticação. Escolha Token de conta de serviço ou certificado X509 Público-alvo do serviço O público-alvo do token da conta de serviço. Necessário se estiver usando Token de conta de serviço. Certificado de cliente X509 O certificado de cliente X.509 usado para autenticação. Necessário se estiver usando o certificado X509. Chave do cliente X509 A chave privada correspondente ao certificado de cliente X.509. Necessário se estiver usando o certificado X509. Certificados intermediários X509 Os certificados intermediários da cadeia de certificados de cliente X.509. Necessário se estiver usando o certificado X509.

Grade de Eventos do Azure

A Grade de Eventos do Azure fornece um Agente MQTT totalmente gerenciado que funciona com fluxos de dados de Operações do Azure IoT. Para configurar um ponto de extremidade do Agente MQTT da Grade de Eventos do Azure, recomendamos que você use a identidade gerenciada para autenticação.

Configurar o namespace da Grade de Eventos

Se você ainda não fez isso, crie o namespace da Grade de Eventos primeiro.

Habilitar o MQTT

Depois de ter um namespace da Grade de Eventos, vá para Configuração e verifique:

- Habilitar MQTT: marque a caixa de seleção.

- Máximo de sessões de cliente por nome de autenticação: defina como 3 ou mais.

A opção de sessões máximas de cliente é importante para que os fluxos de dados possam escalar verticalmente e ainda possam se conectar. Para saber mais, consulte suporte a várias sessões MQTT da Grade de Eventos.

Criar um espaço de tópico

Para que os fluxos de dados enviem ou recebam mensagens para o Agente MQTT da Grade de Eventos, você precisa criar pelo menos um espaço de tópico no namespace da Grade de Eventos. Você pode criar um espaço de tópico no namespace da Grade de Eventos selecionando Espaços de tópico >Novo espaço de tópico.

Para começar rapidamente e testar, você pode criar um espaço de tópico com o tópico curinga # como o modelo de tópico.

Atribuir permissão à identidade gerenciada

Para configurar um ponto de extremidade de fluxo de dados para o Agente MQTT da Grade de Eventos, recomendamos usar uma identidade gerenciada atribuída pelo usuário ou atribuída pelo sistema. Essa abordagem é segura e elimina a necessidade de gerenciar credenciais manualmente.

Depois que o espaço de tópico for criado, você precisará atribuir uma função à identidade gerenciada das Operações do Azure IoT que concede permissão para enviar ou receber mensagens no Agente MQTT da Grade de Eventos.

Se estiver usando a identidade gerenciada atribuída pelo sistema, no portal do Azure, vá para a instância das Operações do Azure IoT e selecione Visão geral. Copie o nome da extensão listada após Extensão do Azure IoT Operations Arc. Por exemplo, azure-iot-operations-xxxx7. Sua identidade gerenciada atribuída pelo sistema pode ser encontrada usando o mesmo nome da extensão do Arc das Operações do Azure IoT.

Em seguida, vá para o namespace da Grade de Eventos >Controle de acesso (IAM)>Adicionar atribuição de função.

- Na guia Função, selecione uma função apropriada como

EventGrid TopicSpaces PublisherouEventGrid TopicSpaces Subscriber. Isso fornece à identidade gerenciada as permissões necessárias para enviar ou receber mensagens para todos os espaços de tópico no namespace. Para saber mais, confira Autenticação JWT do Microsoft Entra e autorização do RBAC do Azure para publicar ou assinar mensagens MQTT. - Na guia Membros:

- Se estiver usando a identidade gerenciada atribuída pelo sistema, para Atribuir acesso a, selecione a opção usuário, grupo ou entidade de serviço, selecione + Selecionar membros e pesquise o nome da extensão Arc do serviço Operações do Azure IoT.

- Se estiver usando a identidade gerenciada atribuída pelo usuário, para atribuir acesso a, selecione a opção Identidade Gerenciada e selecione + Selecionar membros e procure a identidade gerenciada atribuída pelo usuário configurada para conexões de nuvem.

Como alternativa, você pode atribuir a função no nível do espaço de tópico. Vá para o espaço de tópico >Controle de acesso (IAM)>Adicionar atribuição de função. Atribua a identidade gerenciada com uma função apropriada como EventGrid TopicSpaces Publisher ou EventGrid TopicSpaces Subscriber. Isso fornece à identidade gerenciada as permissões necessárias para enviar ou receber mensagens para o espaço de tópico específico.

Criar um ponto de extremidade de fluxo de dados para o Agente MQTT da Grade de Eventos

Depois que o namespace da Grade de Eventos for configurado, você poderá criar um ponto de extremidade de fluxo de dados para o Agente MQTT da Grade de Eventos.

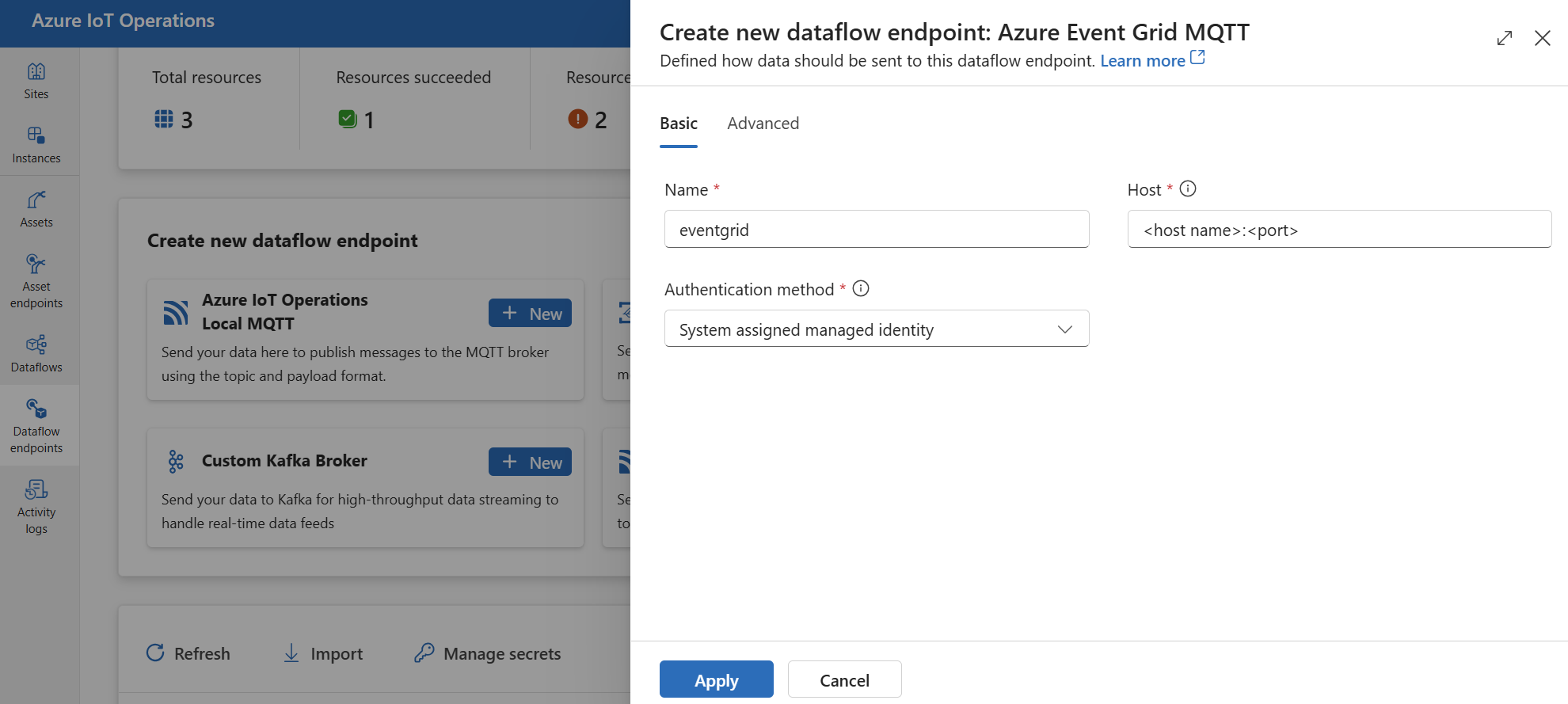

Na experiência de operações, selecione a guia Pontos de extremidade do fluxo de dados.

Em Criar novo ponto de extremidade do fluxo de dados, selecione MQTT da Grade de Eventos do Azure>Novo.

Insira as configurações a seguir para o ponto de extremidade:

Configuração Descrição Nome O nome do ponto de extremidade do fluxo de dados. Host O nome do host e a porta do Agente MQTT da Grade de Eventos. Use o formato: <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Método de autenticação O método usado para autenticação. Recomendamos que você escolha identidade gerenciada atribuída pelo sistema ou identidade gerenciada atribuída pelo usuário. Selecione Aplicar para provisionar o ponto de extremidade.

Depois que o ponto de extremidade for criado, você poderá usá-lo em um fluxo de dados para se conectar ao Agente MQTT da Grade de Eventos como uma origem ou destino. Os tópicos do MQTT são configurados no fluxo de dados.

Use a autenticação de certificado X.509 com a Grade de Eventos

Quando você usar autenticação X.509 com um Agente MQTT da Grade de Eventos, vá para o namespace da Grade de Eventos em >Configuração e verifique as seguintes configurações:

- Habilitar MQTT: marque a caixa de seleção.

- Habilitar fontes alternativas de nome de autenticação de cliente: marque a caixa de seleção.

- Nome da Entidade do Certificado: selecione essa opção na lista suspensa.

- Máximo de sessões de cliente por nome de autenticação: defina como 3 ou mais.

As opções alternativas de autenticação de cliente e sessões máximas do cliente permitem que os fluxos de dados usem o nome da entidade do certificado do cliente para autenticação em vez de MQTT CONNECT Username. Essa funcionalidade é importante para que os fluxos de dados possam gerar várias instâncias e ainda conseguir se conectar. Para saber mais, consulte Autenticação do certificado do cliente MQTT do Grade de Eventos e Suporte para várias sessões.

Em seguida, siga as etapas em certificado X.509 para definir o ponto de extremidade com as configurações de certificado X.509.

Limitação de assinatura compartilhada da Grade de Eventos

O broker MQTT do Grade de Eventos do Azure não oferece suporte a assinaturas compartilhadas, o que significa que você não pode definir instanceCount como mais de 1 no perfil de fluxo de dados se o Event Grid for usado como uma origem (onde o fluxo de dados assina mensagens) para um fluxo de dados. Nesse caso, se você definir instanceCount como maior que 1, o fluxo de dados não será iniciado.

Agentes MQTT personalizados

Para outros Agentes do MQTT, você pode configurar o ponto de extremidade, o TLS, a autenticação e outras configurações conforme necessário.

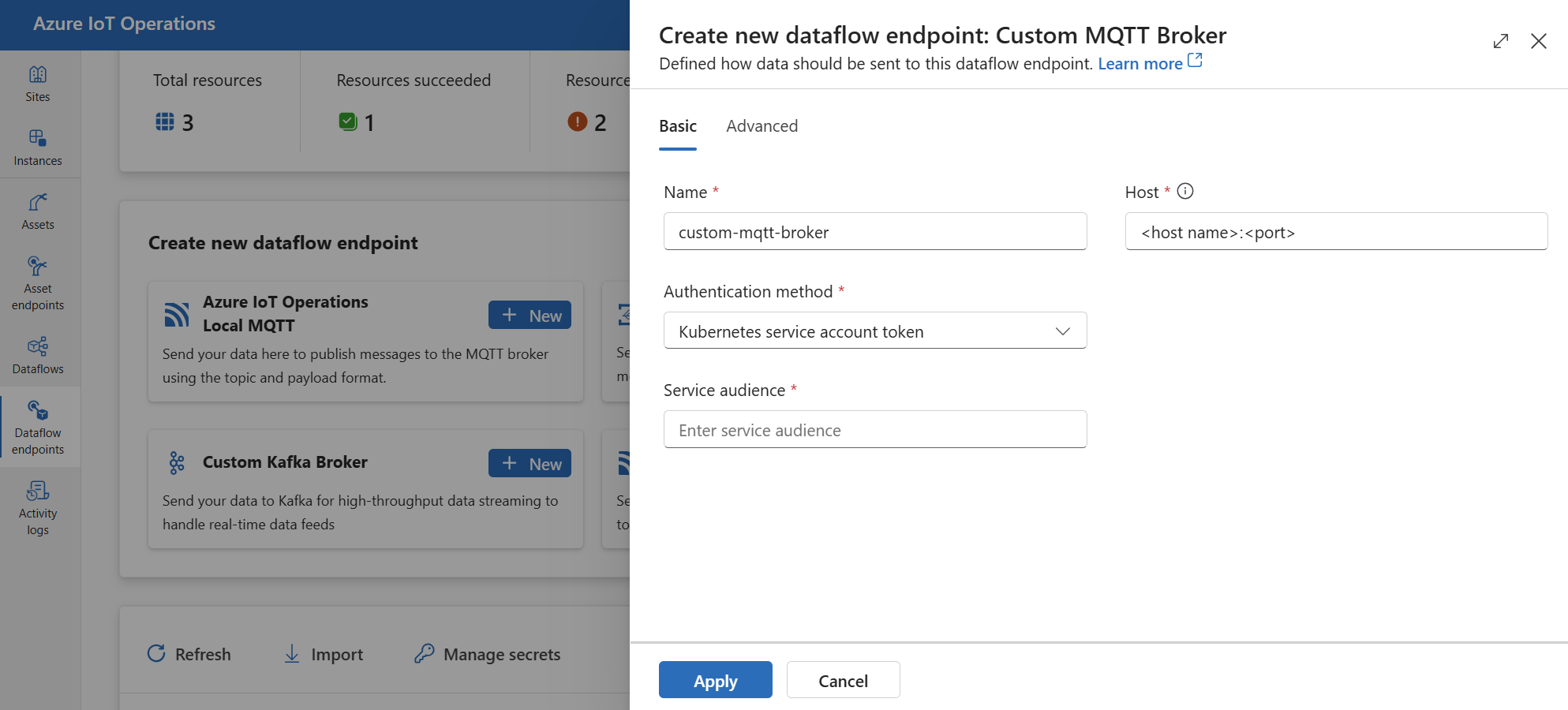

Na experiência de operações, selecione a guia Pontos de extremidade do fluxo de dados.

Em Criar novo ponto de extremidade do fluxo de dados, selecione Agente MQTT personalizado>Novo.

Insira as configurações a seguir para o ponto de extremidade:

Configuração Descrição Nome O nome do ponto de extremidade do fluxo de dados Host O nome do host do ponto de extremidade do Agente MQTT no formato <hostname>.<port>.Método de autenticação O método usado para autenticação. Escolha Token de conta de serviço ou Certificado X509. Público-alvo do serviço O público-alvo do token da conta de serviço. Necessário se estiver usando Token de conta de serviço. Certificado de cliente X509 O certificado de cliente X.509 usado para autenticação. Necessário se estiver usando o certificado X509. Chave do cliente X509 A chave privada correspondente ao certificado de cliente X.509. Necessário se estiver usando o certificado X509. Certificados intermediários X509 Os certificados intermediários da cadeia de certificados de cliente X.509. Necessário se estiver usando o certificado X509. Selecione Aplicar para provisionar o ponto de extremidade.

Para personalizar as configurações do ponto de extremidade MQTT, consulte as seções a seguir para obter mais informações.

Métodos de autenticação disponíveis

Os métodos de autenticação a seguir estão disponíveis para pontos de extremidade do fluxo de dados do Agente MQTT.

Identidade gerenciada atribuída pelo sistema

Antes de configurar o ponto de extremidade de fluxo de dados, atribua uma função à identidade gerenciada das Operações do Azure IoT que concede permissão para se conectar ao Agente MQTT:

- No portal do Azure, acesse sua instância do Azure IoT Operations e selecione Visão geral.

- Copie o nome da extensão listada após Extensão do Azure IoT Operations Arc. Por exemplo, azure-iot-operations-xxxx7.

- Vá para o recurso de nuvem que você precisa para conceder permissões. Por exemplo, acesse o namespace da Grade de Eventos >Controle de acesso (IAM)>Adicionar atribuição de função.

- Na guia Função, selecione uma função apropriada.

- Na guia Membros, para Atribuir acesso a, selecione Usuário, grupo ou opção de entidade de serviço e selecione + Selecionar membros e pesquise a identidade gerenciada do serviço Operações do Azure IoT. Por exemplo, azure-iot-operations-xxxx7.

Em seguida, defina o ponto de extremidade de fluxo de dados com as configurações de identidade gerenciada atribuídas pelo sistema.

Na página de configurações do ponto de extremidade do fluxo de dados da experiência de operações, selecione a guia Básico e escolha Método de autenticação>Identidade gerenciada atribuída pelo sistema.

Na maioria dos casos, ao usar isso com a Grade de Eventos, você pode deixar as configurações vazias, conforme mostrado. Isso define o público-alvo da identidade gerenciada para o público-alvo comum da Grade de Eventos https://eventgrid.azure.net. Se você precisar definir um público-alvo diferente, poderá especificá-lo nas configurações.

Não há suporte.

Identidade gerenciada atribuída pelo usuário

Para usar a identidade gerenciada atribuída pelo usuário para autenticação, primeiro você precisa implantar as Operações do Azure IoT com as configurações seguras habilitadas. Em seguida, você precisa configurar uma identidade gerenciada atribuída pelo usuário para conexões de nuvem. Para saber mais, confira Habilitar configurações seguras na implantação das Operações do Azure IoT.

Antes de configurar o ponto de extremidade de fluxo de dados, atribua uma função à identidade gerenciada atribuída pelo usuário que concede permissão para se conectar ao Agente MQTT:

- No portal do Azure, vá para o recurso de nuvem que você precisa para conceder permissões. Por exemplo, acesse o namespace da Grade de Eventos >Controle de acesso (IAM)>Adicionar atribuição de função.

- Na guia Função, selecione uma função apropriada.

- Na guia Membros, para Atribuir acesso a, selecione a opção Identidade Gerenciada e selecione + Selecionar membros e pesquise sua identidade gerenciada atribuída pelo usuário.

Em seguida, defina o ponto de extremidade de fluxo de dados com as configurações de identidade gerenciada atribuídas pelo usuário.

Na página de configurações do ponto de extremidade do fluxo de dados da experiência de operações, selecione a guia Básico e escolha Método de autenticação>Identidade gerenciada atribuída pelo usuário.

Aqui, o escopo é opcional e usa como padrão https://eventgrid.azure.net/.default que funciona para todos os namespaces da Grade de Eventos do Azure. Se você precisar definir um escopo diferente, poderá especificá-lo nas configurações por meio do Bicep ou do Kubernetes.

Token da conta de serviço do Kubernetes (SAT)

Para usar o token da conta de serviço do Kubernetes (SAT) para autenticação, você não precisa criar um segredo. O SAT é usado para autenticar com o Agente MQTT ao corresponder o público-alvo.

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Básico e escolha Método autenticação>Token de conta de serviço.

Insira o público-alvo do serviço.

Certificado X.509

Muitos agentes MQTT, como a Grade de Eventos, dão suporte à autenticação X.509. Os fluxos de dados podem apresentar um certificado X.509 do cliente e negociar a comunicação TLS.

O certificado e a chave privada precisam estar no formato PEM e não protegidos por senha.

Dica

O formato PEM é um formato comum para certificados e chaves. Os certificados e as chaves no formato PEM são arquivos ASCII codificados em Base64 com cabeçalhos semelhantes a -----BEGIN CERTIFICATE----- e -----BEGIN EC PRIVATE KEY----

Se você tiver um certificado em outro formato, converta-o no formato PEM usando o OpenSSL. Para saber mais, confira Como converter um certificado no formato apropriado.

Antes de configurar o ponto de extremidade do fluxo de dados, crie um segredo com o certificado e a chave privada.

Se você usar o portal de operações, o segredo será automaticamente formatado e sincronizado com o cluster do Kubernetes.

Se você usar o Bicep ou o Kubernetes, crie manualmente o segredo com o certificado e a chave privada no mesmo namespace do ponto de extremidade do fluxo de dados do MQTT.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemAqui, o segredo precisa ter

client_cert.pemeclient_key.pemcomo os nomes de chaves para o certificado e a chave privada. Opcionalmente, o segredo também pode terclient_intermediate_certs.pemcomo o nome da chave para os certificados intermediários.

Importante

Para usar o portal de experiência de operações para gerenciar segredos, primeiro, as Operações do Azure IoT precisam ser habilitadas com as configurações seguras por meio da definição de um cofre de chaves do Azure e da habilitação de identidades de carga de trabalho. Para saber mais, confira Habilitar configurações seguras na implantação das Operações do Azure IoT.

Importante

Atualmente, o portal de experiência de operações tem um problema conhecido em que a criação de um segredo X.509 resulta em um segredo com os dados codificados incorretamente. Para saber mais sobre o problema e a solução alternativa, confira Problemas conhecidos.

Na página de configurações do ponto de extremidade do fluxo de dados da experiência de operações, selecione a guia Básico e escolha Método de autenticação>certificado X509.

Aqui, em Nome do segredo sincronizado, insira um nome para o segredo. Esse nome é usado para referenciar o segredo nas configurações do ponto de extremidade do fluxo de dados e é o nome do segredo, conforme armazenado no cluster do Kubernetes.

Em seguida, em Certificado do cliente X509, Chave do cliente X509 e Certificados intermediários X509, selecione Adicionar referência para adicionar o certificado, a chave privada e os certificados intermediários. Na próxima página, selecione o segredo do Azure Key Vault com Adicionar do Azure Key Vault ou Criar segredo.

Se você selecionar Criar, insira as seguintes configurações:

| Configuração | Descrição |

|---|---|

| Nome do segredo | O nome do segredo no Azure Key Vault. Escolha um nome que seja fácil de lembrar para selecionar o segredo posteriormente na lista. |

| Valor do segredo | O certificado, a chave privada ou os certificados intermediários no formato PEM. |

| Definir data de ativação | Se ativada, a data em que o segredo se torna ativo. |

| Definir a data de validade | Se ativada, a data em que o segredo vence. |

Para saber mais sobre segredos, consulte Criar e gerenciar segredos nas Operações do Azure IoT.

Anônimo

Para usar a autenticação anônima, defina o método de autenticação como Anonymous.

Na página de configurações do ponto de extremidade do fluxo de dados da experiência de operações, selecione a guia Básico e escolha Método de autenticação>Nenhum.

Configurações avançadas

Você pode definir configurações avançadas para o ponto de extremidade do fluxo de dados do Agente MQTT, como TLS, certificado de Autoridade de Certificação confiável, configurações de mensagens do MQTT e CloudEvents. Você pode definir essas configurações na guia do portal Avançado no ponto de extremidade do fluxo de dados, dentro do recurso personalizado do ponto de extremidade de fluxo de dados.

Na experiência de operações, selecione a guia Avançado do ponto de extremidade do fluxo de dados.

Configurações de protocolo TLS

Modo TLS

Para habilitar ou desabilitar o TLS para o ponto de extremidade do MQTT, atualize a configuração mode nas configurações do TLS.

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use a caixa de seleção ao lado de modo TLS habilitado.

O modo TLS pode ser definido como Enabled ou Disabled. Se o modo estiver definido como Enabled, o fluxo de dados usará uma conexão segura com o Agente MQTT. Se o modo estiver definido como Disabled, o fluxo de dados usará uma conexão não segura com o Agente MQTT.

Certificado de Autoridade de Certificação confiável

Configure o Certificado de Autoridade de Certificação Confiável para o ponto de extremidade MQTT para estabelecer uma conexão segura com o Agente MQTT. Essa configuração é importante se o Agente MQTT usar um certificado autoassinado ou um certificado assinado por uma AC personalizada que não é confiável por padrão.

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo Mapa de configuração do Certificado de Autoridade de Certificação Confiável para especificar o ConfigMap que contém o certificado de Autoridade de Certificação Confiável.

Esse ConfigMap deve conter o Certificado de Autoridade de Certificação no formato PEM. O ConfigMap deve estar no mesmo namespace que o recurso de fluxo de dados do MQTT. Por exemplo:

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

Dica

Ao se conectar ao Agente MQTT da Grade de Eventos, o certificado de Autoridade de Certificação não é necessário porque o serviço Hubs de Eventos usa um certificado assinado por uma CA pública confiável por padrão.

Prefixo da ID do cliente

Você pode definir um prefixo da ID do cliente para o cliente MQTT. A ID do cliente é gerada acrescentando o nome da instância do fluxo de dados ao prefixo.

Cuidado

A maioria dos aplicativos não deve modificar o prefixo da ID do cliente. Não modifique isso após uma implantação inicial das Operações IoT. Alterar o prefixo da ID do cliente após a implantação pode resultar em perda de dados.

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo do prefixo da ID do Cliente para especificar o prefixo.

QoS

Você pode definir o nível de QoS para as mensagens MQTT como 1 ou 0. O padrão é 1.

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo Qualidade do Serviço (QoS) para especificar o nível de QoS.

Manter

Use a configuração retain para especificar se o fluxo de dados devem manter o sinalizador retain em mensagens MQTT. O padrão é Keep.

Definir esse campo como Keep é útil para garantir que o agente remoto tenha as mesmas mensagens retidas que o agente local, o que pode ser importante para cenários de UNS (Unified Namespace).

Se definido como Never, o sinalizador retain será removido das mensagens MQTT. Isso pode ser útil quando você não quiser que o agente remoto retenha mensagens ou se o agente remoto não der suporte à retenção.

Para definir as configurações de retenção:

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo Reter para especificar a configuração de retenção.

A configuração retain só entrará em vigor se o fluxo de dados usar o ponto de extremidade MQTT como origem e destino. Por exemplo, em um cenário de ponte MQTT.

Importante

Atualmente, o Agente MQTT da Grade de Eventos do Azure não dá suporte ao sinalizador de retenção. Isso significa que, se você definir o sinalizador de retenção como Keep para um ponto de extremidade do Agente MQTT da Grade de Eventos e ele estiver sendo usado como um destino, as mensagens serão rejeitadas. Para evitar isso, defina o sinalizador de retenção como Never ao usar o Agente MQTT da Grade de Eventos como um destino.

Expiração da sessão

Você pode definir o intervalo de expiração da sessão para o cliente MQTT do fluxo de dados. O intervalo de expiração da sessão é o tempo máximo que uma sessão MQTT é mantida se o cliente do fluxo de dados se desconectar. O padrão é 600 segundos. Para configurar o intervalo de expiração da sessão:

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo Expiração da sessão para especificar o intervalo de expiração da sessão.

Protocolo WebSockets ou MQTT

Por padrão, WebSockets não está habilitado. Para usar o MQTT em vez de WebSockets, defina o campo protocol como WebSockets.

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo Protocolo para especificar o protocolo.

Máximo de mensagens em andamento

Você pode definir o número máximo de mensagens em andamento que o cliente MQTT do fluxo de dados pode ter. O padrão é 100.

Na página de configurações de ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo Máximo de mensagens em trânsito para especificar o número máximo de mensagens em trânsito.

Para assinar quando o ponto de extremidade MQTT é usado como uma origem, esse é o máximo de recebimento. Para publicar quando o ponto de extremidade MQTT for usado como destino, esse é o número máximo de mensagens a serem enviadas antes de aguardar uma confirmação.

Keep alive

Você pode definir o intervalo keep alive para o cliente MQTT do fluxo de dados. O intervalo keep alive é o tempo máximo que o cliente do fluxo de dados pode ficar ocioso antes de enviar uma mensagem PINGREQ ao agente. O padrão é 60 segundos.

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo Keep alive para especificar o intervalo keep alive.

CloudEvents

CloudEvents são uma maneira de descrever dados de evento de maneira comum. As configurações de CloudEvents são usadas para enviar ou receber mensagens no formato CloudEvents. Você pode usar CloudEvents para arquiteturas orientadas por eventos em que diferentes serviços precisam se comunicar entre si nos mesmos provedores de nuvem ou em provedores de nuvem diferentes.

As opções de cloudEventAttributes são Propagate ou CreateOrRemap. Para definir as configurações do CloudEvents:

Na página de configurações do ponto de extremidade de fluxo de dados da experiência de operações, selecione a guia Avançado e use o campo Atributos do evento em nuvem para especificar a configuração do CloudEvents.

As seções a seguir fornecem mais informações sobre as configurações do CloudEvents.

Configuração Propagar

As propriedades do CloudEvent são passadas para mensagens que contêm as propriedades necessárias. Se a mensagem não contiver as propriedades necessárias, a mensagem será passada como está.

| Nome | Obrigatório | Valor de exemplo | Valor de saída |

|---|---|---|---|

specversion |

Sim | 1.0 |

Passado como está |

type |

Sim | ms.aio.telemetry |

Passado como está |

source |

Sim | aio://mycluster/myoven |

Passado como está |

id |

Sim | A234-1234-1234 |

Passado como está |

subject |

Não | aio/myoven/telemetry/temperature |

Passado como está |

time |

Não | 2018-04-05T17:31:00Z |

Passado como está. Não é carimbado novamente. |

datacontenttype |

Não | application/json |

Alterado para o tipo de conteúdo de dados de saída após o estágio de transformação opcional. |

dataschema |

Não | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Se um esquema de transformação de dados de saída for fornecido na configuração de transformação, dataschema será alterado para o esquema de saída. |

Configuração CreateOrRemap

As propriedades do CloudEvent são passadas para mensagens que contêm as propriedades necessárias. Se a mensagem não contiver as propriedades necessárias, as propriedades serão geradas.

| Nome | Obrigatório | Valor gerado se ausente |

|---|---|---|

specversion |

Sim | 1.0 |

type |

Sim | ms.aio-dataflow.telemetry |

source |

Sim | aio://<target-name> |

id |

Sim | UUID gerado no cliente de destino |

subject |

Não | O tópico de saída para onde a mensagem é enviada |

time |

Não | Gerado como RFC 3339 no cliente de destino |

datacontenttype |

Não | Alterado para o tipo de conteúdo de dados de saída após o estágio de transformação opcional |

dataschema |

Não | Esquema definido no registro de esquema |

Próximas etapas

Para saber mais sobre fluxos de dados, confira Criar um fluxo de dados.