Configurar o acesso particular

Neste guia, você aprenderá a desabilitar o acesso público ao espaço de trabalho do Espaço Gerenciado do Azure para Grafana e configurar pontos de extremidade privados. A configuração de pontos de extremidade privados no Espaço Gerenciado do Azure para Grafana, aumenta a segurança limitando o tráfego de entrada apenas à rede específica.

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

- Uma instância existente do Espaço Gerenciado do Azure para Grafana na camada Standard. Crie uma, se ainda não tiver.

Desabilitar o acesso público a um espaço de trabalho

O acesso público é habilitado por padrão ao criar um espaço de trabalho do Grafana do Azure. Desabilitar o acesso público impede que todo o tráfego acesse o recurso, a menos que você passe por um ponto de extremidade privado.

Observação

Quando o acesso privado estiver habilitado, o ping de gráficos usando o recurso Pin to Grafana não funcionará mais, pois o portal do Azure não pode acessar um espaço de trabalho do Espaço Gerenciado do Azure para Grafana em um endereço IP privado.

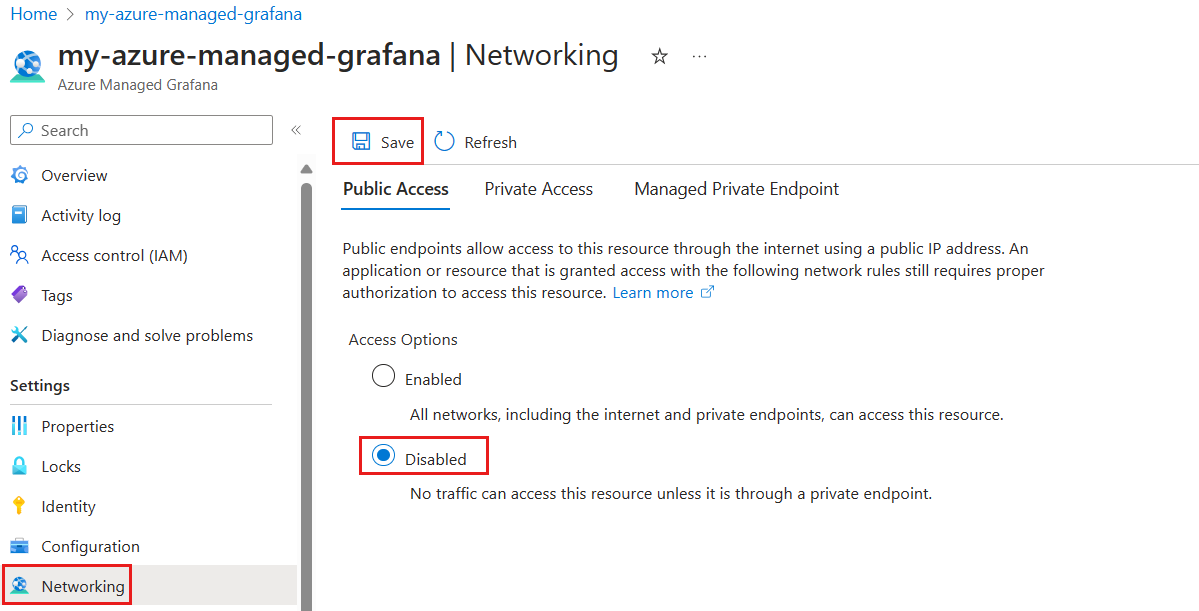

Abra o espaço de trabalho do Espaço Gerenciado do Azure para Grafana no portal do Azure.

No menu à esquerda, em Configurações selecione Rede.

Em Acesso Público, selecione Desabilitado para desabilitar o acesso público ao espaço de trabalho do Espaço Gerenciado do Azure para Grafana e permitir o acesso apenas por meio de pontos de extremidade privados. O acesso público ao espaço de trabalho do Espaço Gerenciado do Azure para Grafana já estiver desabilitado e você quiser habilitá-lo, selecione Habilitado.

Selecione Salvar.

Criar um ponto de extremidade privado

Após desabilitar o acesso público, configure um ponto de extremidade privado com o Link Privado do Azure. Os pontos de extremidade privados permitem o acesso ao espaço de trabalho do Espaço Gerenciado do Azure para Grafana usando um endereço IP privado de uma rede virtual.

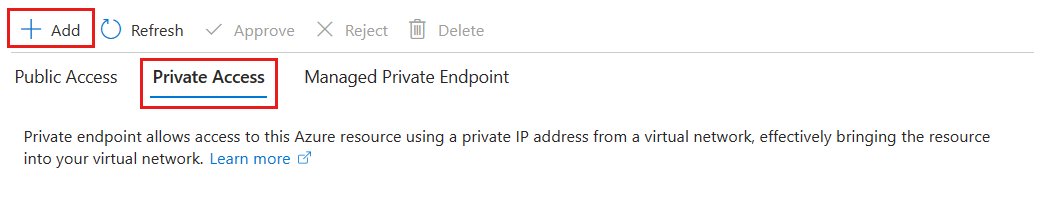

Em Rede, selecione a guia Acesso Privado e depois Adicionar para começar a configurar um novo ponto de extremidade privado.

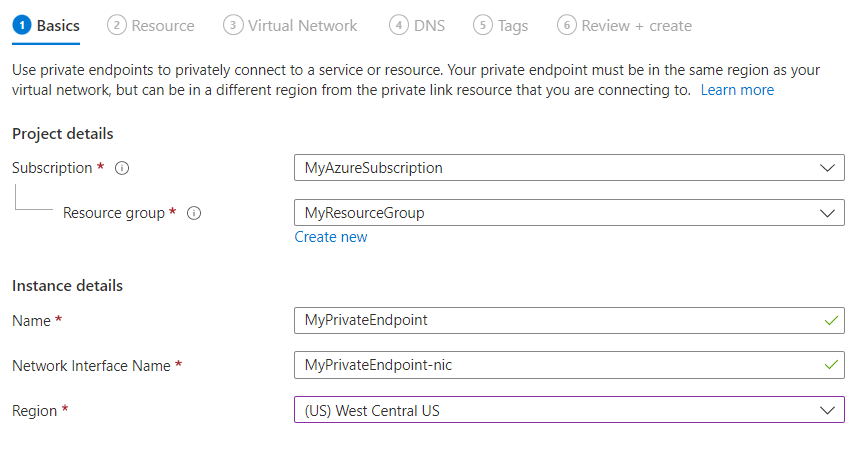

Preencha a guia Básico com as seguintes informações:

Parâmetro Descrição Exemplo Subscription Selecione uma assinatura do Azure. Seu ponto de extremidade privado deve estar na mesma assinatura que sua rede virtual. Você selecionará uma rede virtual posteriormente neste guia de instruções. MyAzureSubscription Grupo de recursos Selecione um grupo de recursos ou crie um novo. MyResourceGroup Nome Insira um nome para o novo ponto de extremidade privado para o espaço de trabalho do Espaço Gerenciado do Azure para Grafana. MyPrivateEndpoint Nome da Interface de Rede Este campo é preenchido automaticamente. Opcionalmente, edite o nome da interface de rede. MyPrivateEndpoint-nic Região Selecione uma região. O ponto de extremidade privado deve estar na mesma região que a rede virtual. EUA (Centro-Oeste dos EUA)

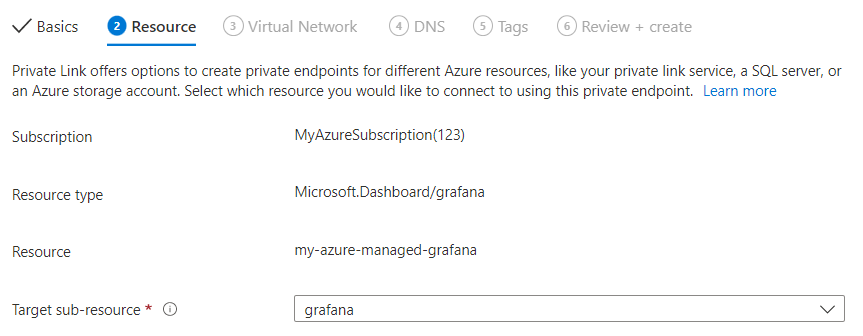

Selecione Avançar : Recurso >. O Link Privado oferece opções para criar pontos de extremidade privados para diferentes tipos de recursos do Azure. O espaço de trabalho atual do Espaço Gerenciado do Azure para Grafana é preenchido automaticamente no campo Recurso.

O tipo de recurso Microsoft.Dashboard/grafana e o Grafana de sub-recurso de destino, indicam que você está criando um ponto de extremidade para um espaço de trabalho atual do Espaço Gerenciado do Azure para Grafana.

O nome do espaço de trabalho está listado em Recurso.

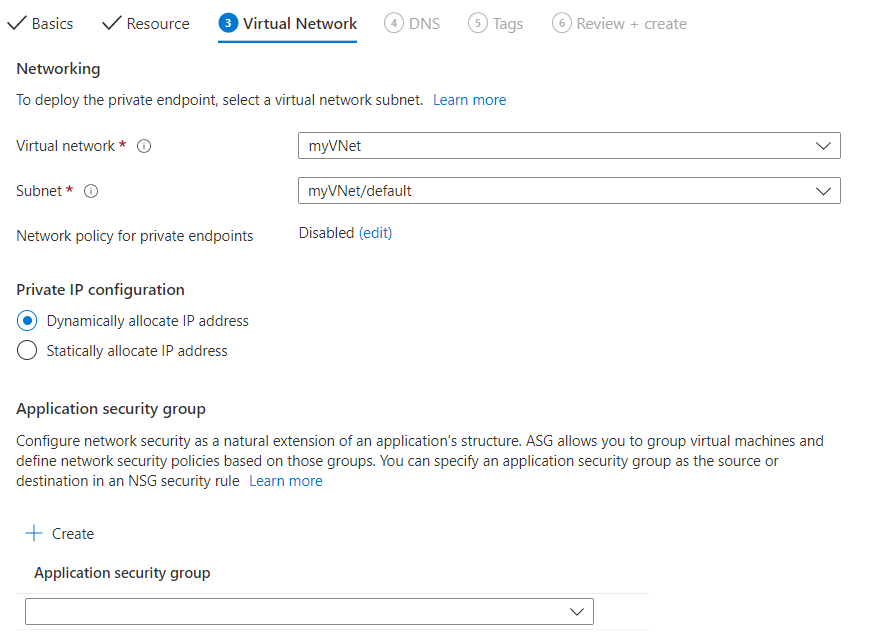

Selecione Avançar: Rede Virtual>.

Selecione uma rede virtual existente para implantar o ponto de extremidade privado. Se você não tem uma Rede Virtual, crie uma.

Selecione uma sub-rede na lista.

A política de rede para pontos de extremidade privados está desabilitada por padrão. Opcionalmente, selecione editar para adicionar um grupo de segurança de rede ou uma política de tabela de rotas. Essa alteração afetaria todos os pontos de extremidade privados associados à sub-rede selecionada.

Em Configuração de IP privado, selecione a opção para alocar endereços IP dinamicamente. Para obter mais informações, consulte endereços IP privados.

Opcionalmente, você pode selecionar ou criar um grupo de segurança do aplicativo. Grupos de segurança de aplicações permitem agrupar máquinas virtuais e definir políticas de segurança de rede com base nesses grupos.

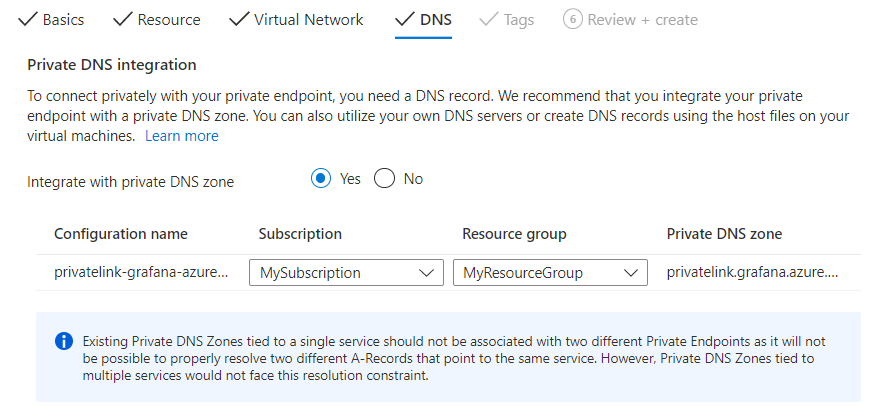

Selecione Avançar: DNS > para configurar um registro DNS. Se você não quiser fazer alterações nas configurações padrão, poderá avançar para a próxima guia.

Para Integrar com zona DNS privada, selecione Sim para integrar seu ponto de extremidade privado com uma zona DNS privada. Também é possível usar os próprios servidores DNS ou criar registros DNS com os arquivos host em suas máquinas virtuais.

Uma assinatura e um grupo de recursos para sua zona DNS privada são pré-selecionados. Você pode alterá-los opcionalmente.

Para saber mais sobre a configuração de DNS, acesse a resolução de nomes para recursos em redes virtuais do Azure e configuração de DNS para pontos de extremidade privados. Os valores da zona DNS privada do Ponto de Extremidade Privado do Azure para o Espaço Gerenciado do Azure para o Grafana são listados na zona DNS dos serviços do Azure.

Selecione Avançar: Marcas > e, opcionalmente, criar marcas. Marcas são pares nome/valor que permitem categorizar recursos e exibir a cobrança consolidada por meio da aplicação da mesma marca a vários recursos e grupos de recursos.

Selecione Avançar: examinar + criar > para examinar informações sobre o espaço de trabalho atual do Espaço Gerenciado do Azure para Grafana, ponto de extremidade privado, rede virtual e DNS. Você também pode selecionar Baixar um modelo para automação para reutilizar dados JSON desse formulário posteriormente.

Selecione Criar.

Quando a implantação for concluída, você receberá uma notificação de que seu ponto de extremidade foi criado. Se ele for aprovado automaticamente, você poderá começar a acessar seu espaço de trabalho em particular. Caso contrário, você terá que aguardar a aprovação.

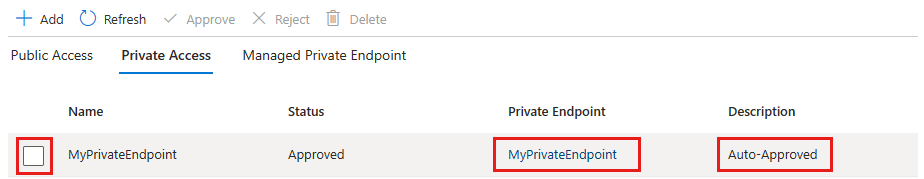

Gerenciar conexão de link privado

Vá para Rede>Acesso Privado no seu espaço de trabalho Espaço Gerenciado do Azure para Grafana para aceder aos pontos de extremidade privados ligados ao seu espaço de trabalho.

Verifique o estado de conexão de sua conexão de link privado. Quando você cria um ponto de extremidade privado, a conexão deve ser aprovada. Se o recurso para o qual você está criando um ponto de extremidade privado estiver em seu diretório e você tiver permissões suficientes, a solicitação de conexão será aprovada automaticamente. Caso contrário, você deverá aguardar que o proprietário desse recurso aprove sua solicitação de conexão. Para obter mais informações sobre os modelos de aprovação de conexão, acesse Gerenciar pontos de extremidade privados do Azure.

Para aprovar, rejeitar ou remover manualmente uma conexão, marque a caixa de seleção ao lado do ponto de extremidade que deseja editar e selecione um item de ação no menu superior.

Opcionalmente, selecione o nome do ponto de extremidade privado para abrir o recurso de ponto de extremidade privado e acessar mais informações ou editar o ponto de extremidade privado.

Se você tiver problemas com um ponto de extremidade privado, verifique a seguinte guia: Solucionar problemas de conectividade do Ponto de Extremidade Privado do Azure.

Próxima etapa

Neste guia de instruções, você aprendeu a configurar o acesso privado de seus usuários para um espaço de trabalho do Espaço Gerenciado do Azure para Grafana. Para saber como configurar o acesso privado entre um espaço de trabalho do Grafana gerenciado e uma fonte de dados, consulte: