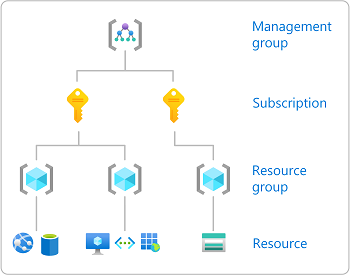

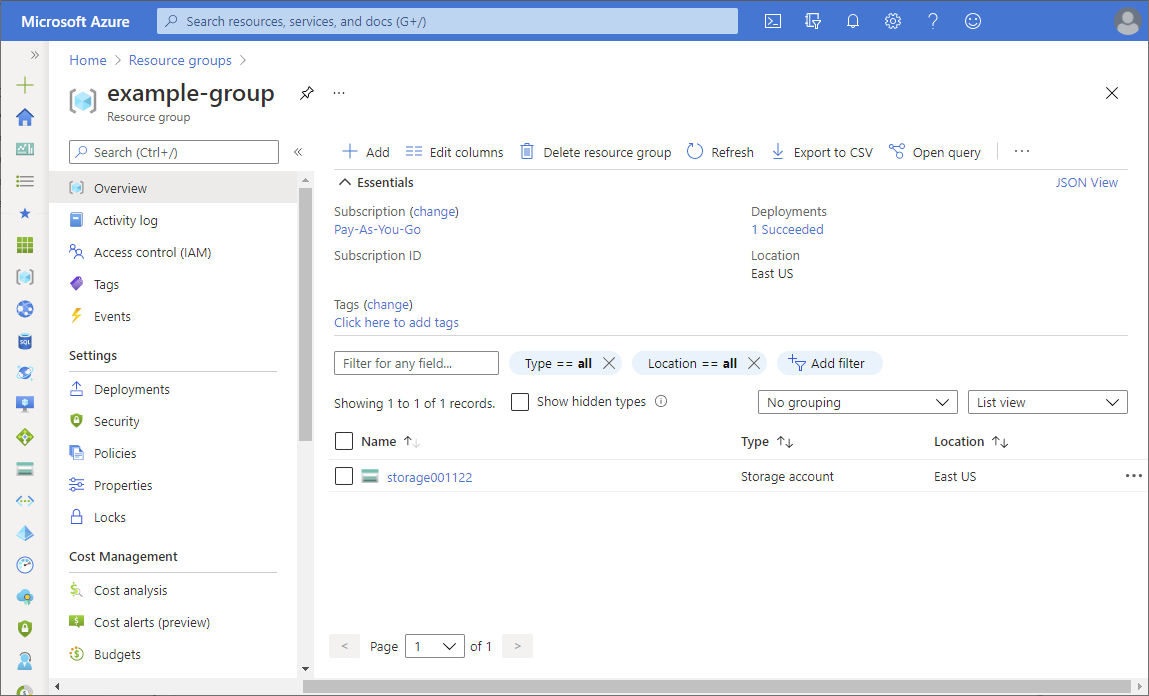

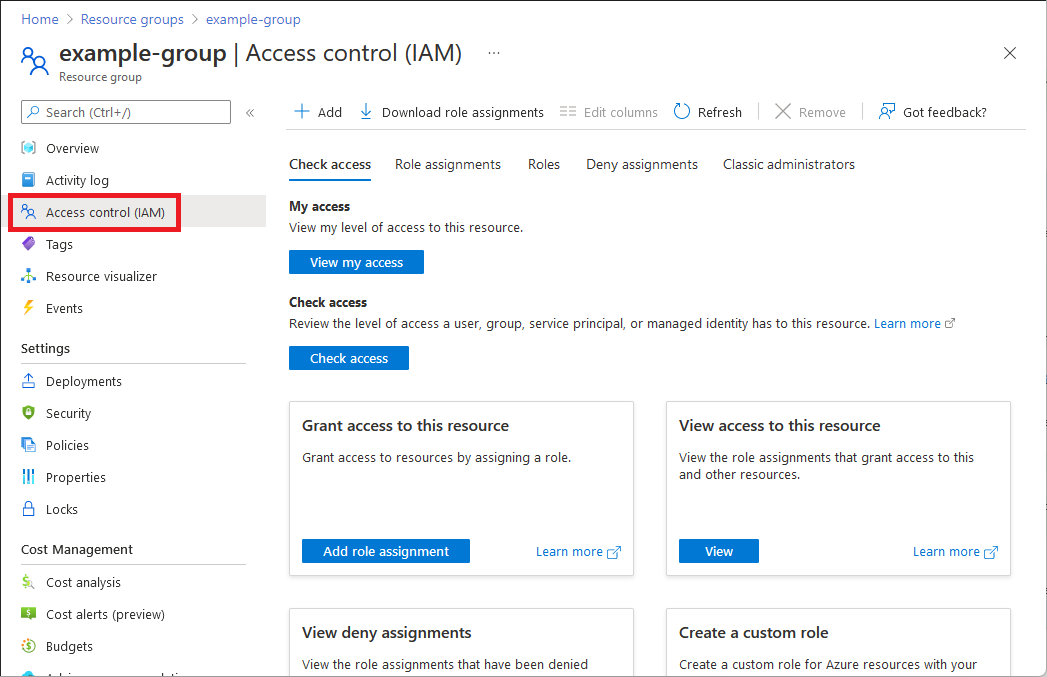

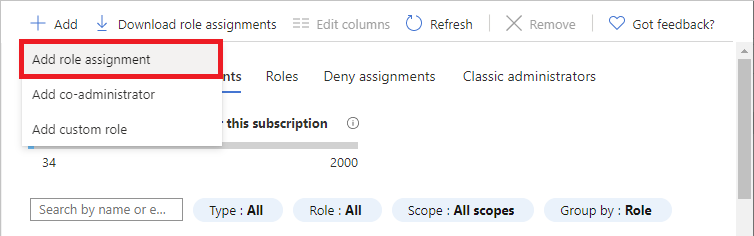

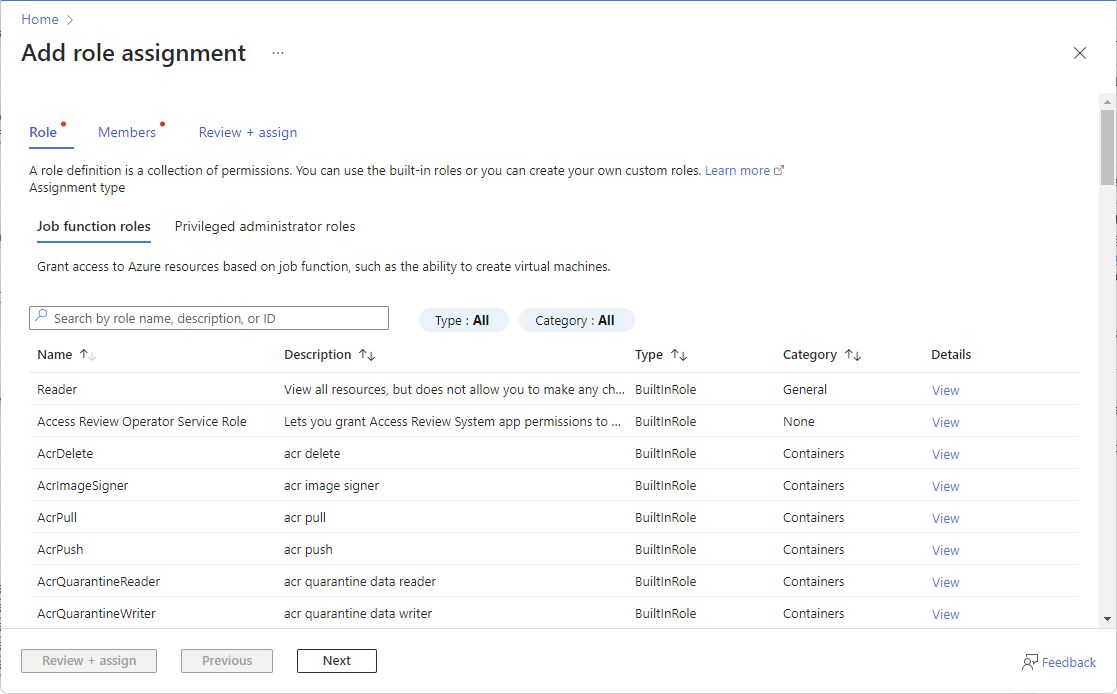

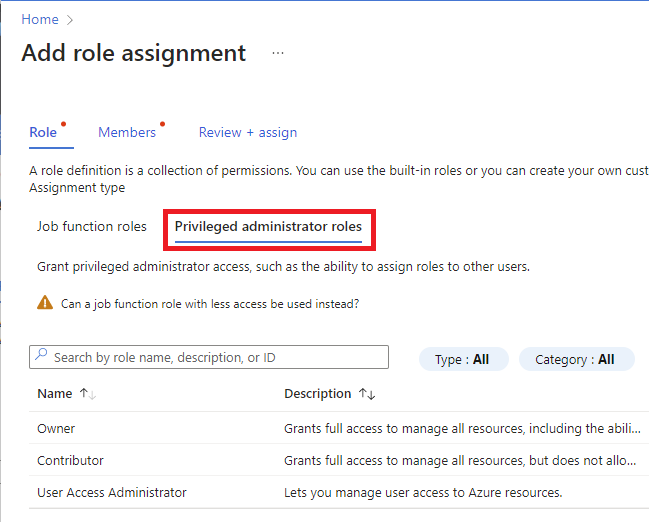

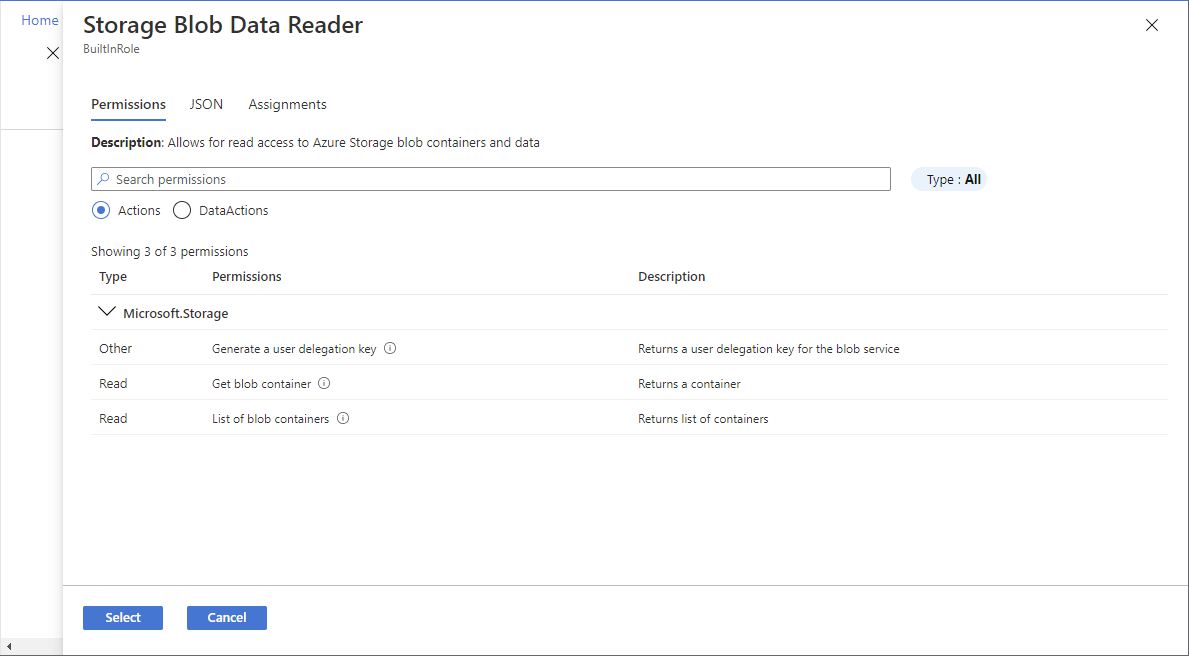

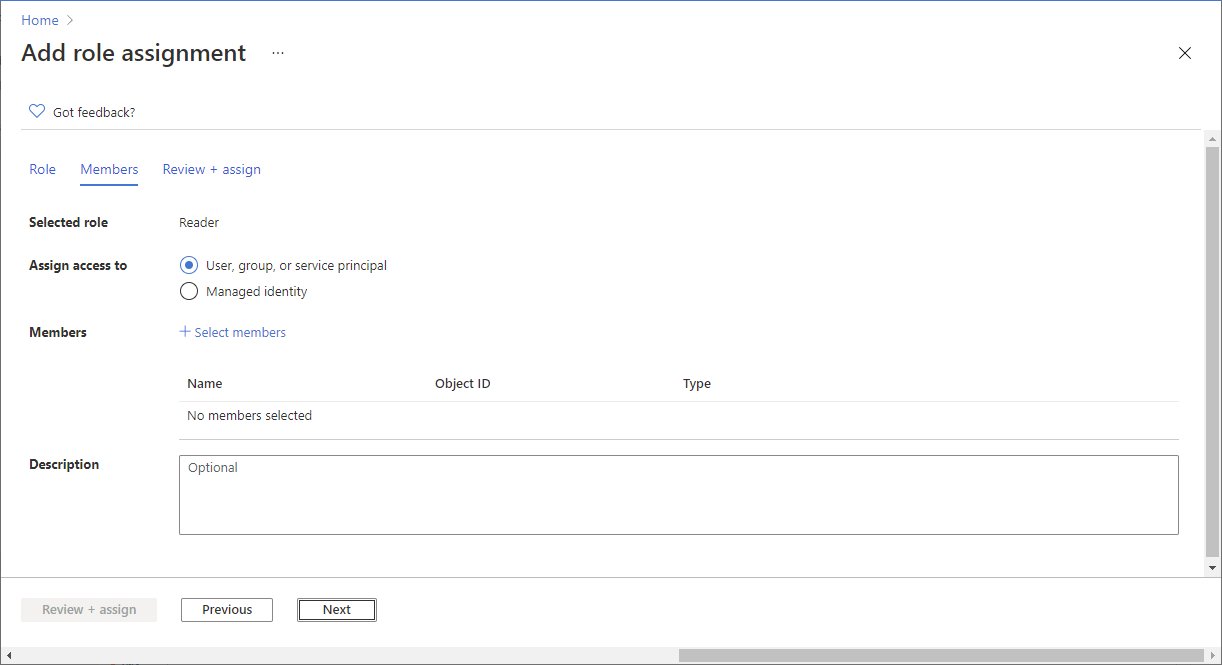

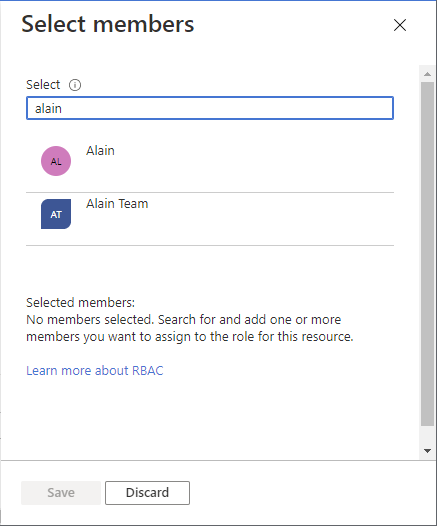

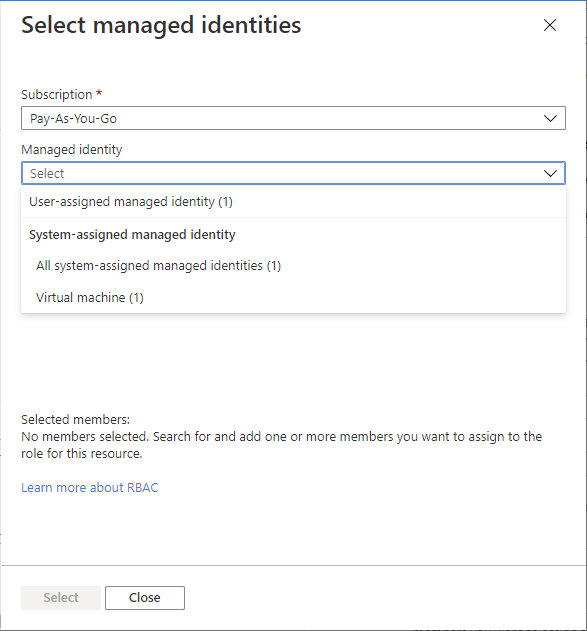

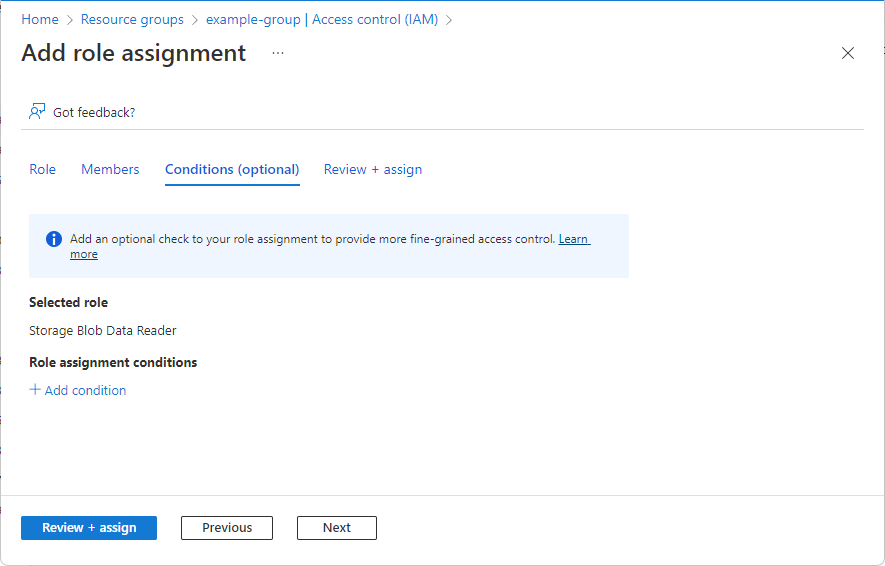

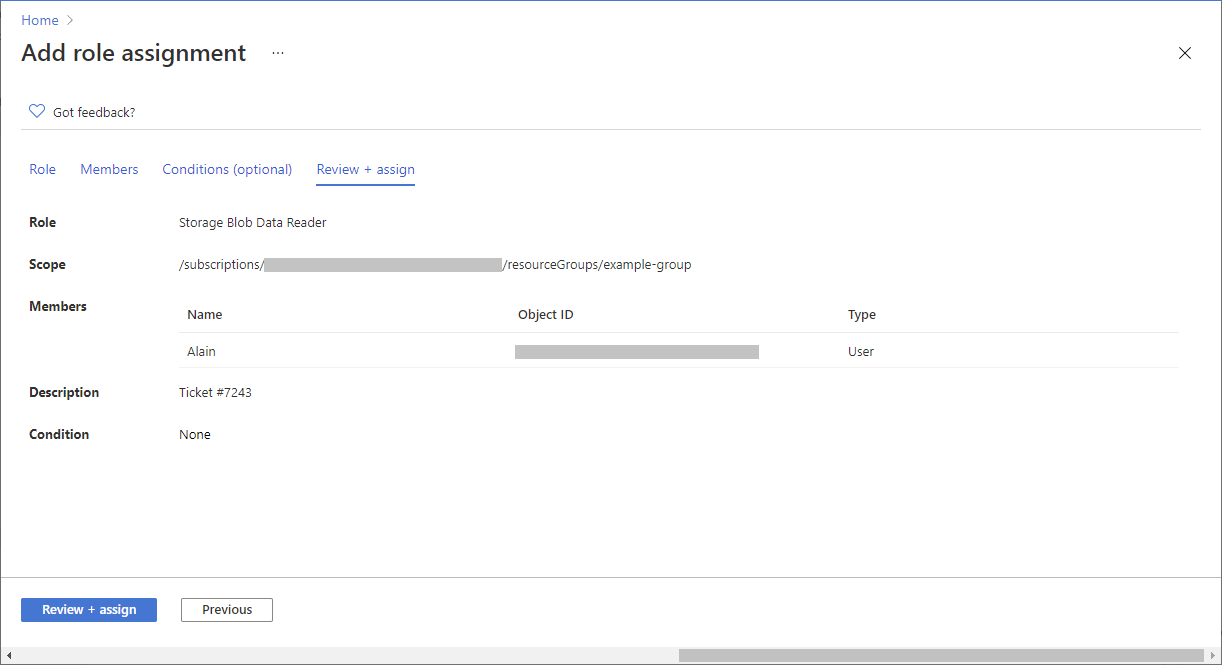

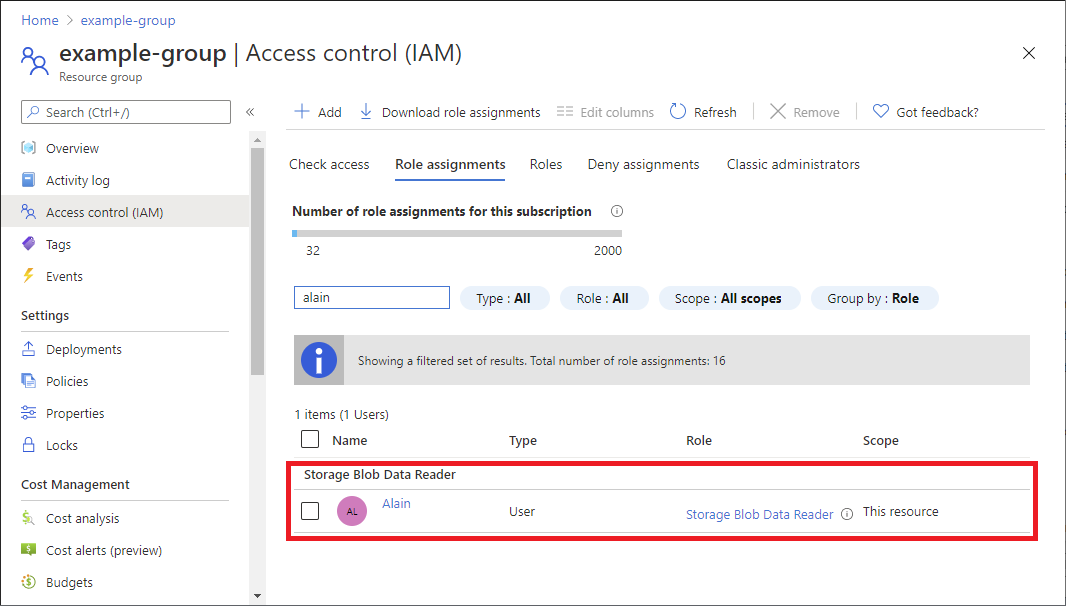

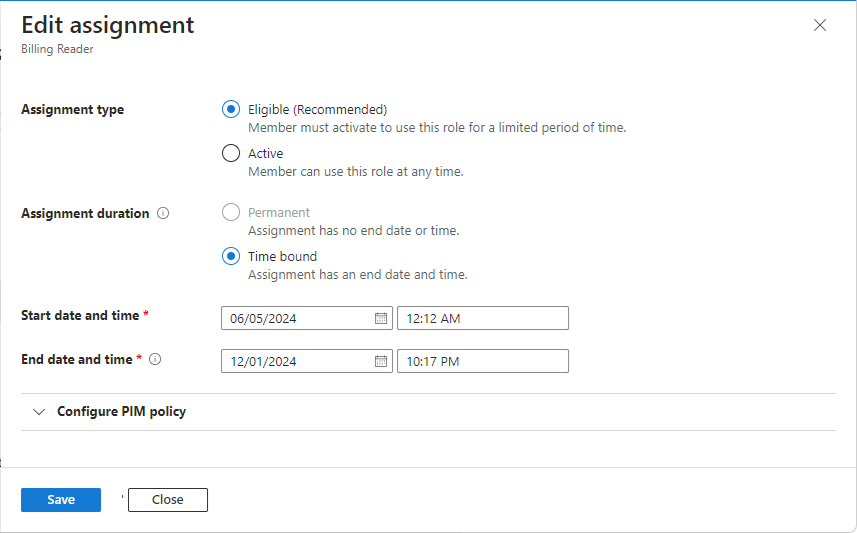

O RBAC (controle de acesso baseado em função) do Azure é o sistema de autorização usado para gerenciar o acesso aos recursos no Azure. Para conceder acesso, você atribui funções a usuários, grupos, entidades de serviço ou identidades gerenciadas em um determinado escopo. Este artigo descreve como atribuir funções usando o portal do Azure.

Se você precisar atribuir funções de administrador no Microsoft Entra ID, consulte Atribuir funções do Microsoft Entra a usuários.