Navegar e investigar incidentes no Microsoft Sentinel

O Microsoft Sentinel oferece uma plataforma completa e completa de gerenciamento de casos para investigar incidentes de segurança. A página Detalhes do incidente é o lugar centralizado no qual você pode executar sua investigação, coletando todas as informações relevantes e todas as ferramentas e tarefas aplicáveis em uma mesma tela.

Este artigo percorre com você todos os painéis e opções disponíveis na página de detalhes do incidente, ajudando a navegar e investigar seus incidentes de forma mais rápida e eficaz e reduzindo o tempo médio de resolução (MTTR).

Confira as instruções da versão anterior da investigação de incidentes.

Incidentes são seus arquivos de caso que contêm uma agregação de todas as evidências relevantes para investigações específicas. Cada incidente é criado (ou adicionado) com base em evidências (alertas) que foram geradas por regras de análise ou importadas de produtos de segurança de terceiros que produzem seus próprios alertas. Os incidentes herdam as entidades contidas nos alertas, bem como as propriedades dos alertas, como gravidade, status e táticas e técnicas de MITRE ATT&CK.

Pré-requisitos

A atribuição de função do Respondente do Microsoft Sentinel é obrigatória para a investigação de incidentes.

Saiba mais sobre as funções do Azure no Microsoft Sentinel.

Se você tiver um usuário convidado que precisa atribuir incidentes, a função de Leitor de Diretório deverá ser atribuída ao usuário em seu locatário do Microsoft Entra. Usuários regulares (não convidados) têm essa função atribuída por padrão.

Navegar e fazer triagem de incidentes

A página Incidentes

No menu de navegação do Microsoft Sentinel, em Gerenciamento de ameaças, selecione Incidentes.

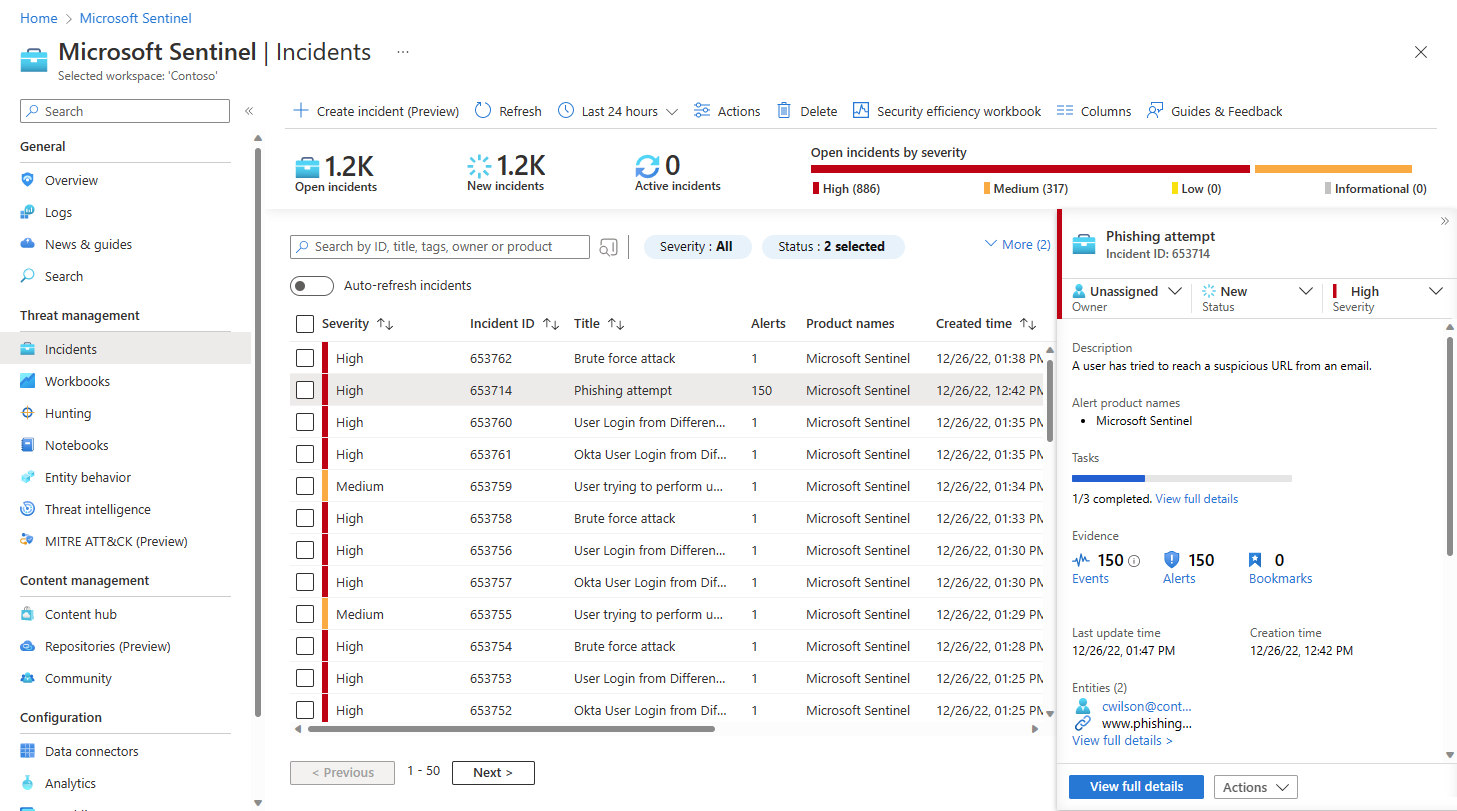

A página Incidentes fornece informações básicas sobre todos os incidentes em aberto.

Na parte superior da tela, você tem as contagens de incidentes em aberto, sejam novos, sejam ativos, e as contagens de incidentes em aberto de acordo com a gravidade. Você também tem a faixa com ações que você pode usar fora de um incidente específico, seja na grade como um todo, seja em vários incidentes selecionados.

No painel central, você tem a grade de incidentes, uma lista de incidentes filtrados pelos controles de filtragem na parte superior da lista e uma barra de pesquisa para encontrar incidentes específicos.

No lado direito, você tem um painel de detalhes que mostra informações importantes sobre o incidente realçadas na lista central, juntamente com botões para executar determinadas ações específicas em relação a esse incidente.

Sua equipe de Operações de Segurança pode ter regras de automação em vigor para executar a triagem básica de novos incidentes e atribuí-los à equipe adequada.

Nesse caso, filtre a lista de incidentes por Proprietário para limitar a lista aos incidentes atribuídos a você ou à sua equipe. Esse conjunto filtrado representa sua carga de trabalho pessoal.

Você pode, alternativamente, executar a triagem básica por conta própria. Você pode começar filtrando a lista de incidentes por critérios de filtragem disponíveis, por exemplo, status, gravidade ou nome do produto. Para obter mais informações, confira Procurar incidentes.

Faça a triagem de um incidente específico e atue imediatamente, diretamente do painel de detalhes ou da página Incidentes sem ter que entrar na página de detalhes completa do incidente.

Investigar incidentes do Microsoft Defender XDR no Microsoft Defender XDR: Siga o link Investigar no Microsoft Defender XDR para acessar o incidente paralelo no portal do Defender. Todas as alterações que você fizer no incidente no Microsoft Defender XDR serão sincronizadas com o mesmo incidente no Microsoft Sentinel.

Abra a lista de tarefas atribuídas: os incidentes para os quais todas as tarefas foram atribuídas exibirão uma contagem de tarefas concluídas e totais e um link Exibir detalhes completos. Siga o link para abrir o painel Tarefas de incidente a fim de ver a lista de tarefas desse incidente.

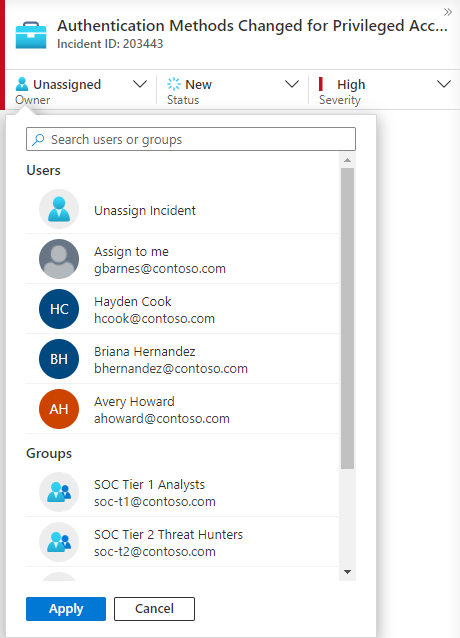

Atribua a propriedade do incidente a um usuário ou grupo pela escolha na lista suspensa Proprietário.

Usuários e grupos selecionados recentemente aparecerão na parte superior da lista suspensa exibida.

Atualize o status do incidente (por exemplo, de Novo a Ativo ou Fechado) com a escolha na lista suspensa Status. Ao fechar um incidente, você precisará especificar um motivo. Veja abaixo para obter instruções.

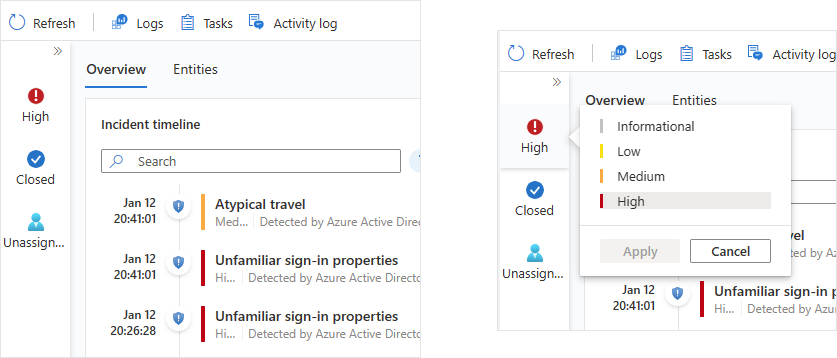

Mude a gravidade do incidente com a escolha na lista suspensa Severidade.

Adicione marcas para categorizar seus incidentes. Talvez seja necessário rolar para baixo até a parte inferior do painel de detalhes para ver onde adicionar marcas.

Adicione comentários para registrar suas ações, ideias, perguntas e muito mais. Talvez seja necessário rolar para baixo até a parte inferior do painel de detalhes para ver onde adicionar comentários.

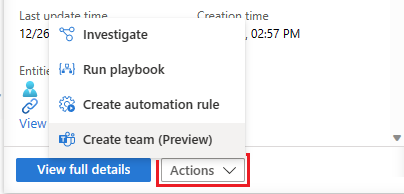

Se as informações no painel de detalhes forem suficientes para solicitar mais ações de correção ou mitigação, selecione o botão selecione o botão Ações na parte inferior do painel de detalhes para realizar um dos seguintes procedimentos:

Investigar: use a ferramenta de investigação gráfica para descobrir relações entre alertas, entidades e atividades, dentro desse incidente e em outros incidentes.

Executar guia estratégico (versão prévia): execute um guia estratégico sobre esse incidente para executar ações específicas de enriquecimento, colaboração ou resposta, como as que podem ter sido disponibilizadas pelos seus engenheiros do SOC.

Criar regra de automação: crie uma regra de automação que será executada somente em incidentes como este (gerados pela mesma regra de análise) no futuro a fim de reduzir sua carga de trabalho futura ou acomodar uma alteração temporária nos requisitos (por exemplo, em um teste de penetração).

Criar equipe (versão prévia): crie uma equipe no Microsoft Teams para colaborar com outras pessoas ou equipes entre departamentos no tratamento do incidente.

Se mais informações sobre o incidente forem necessárias, selecione Exibir detalhes completos no painel de detalhes para abri-los e vê-los em sua totalidade, incluindo os alertas e entidades no incidente, uma lista de incidentes semelhantes e os principais insights selecionados.

Confira as próximas seções deste artigo para seguir um caminho de investigação típico, aprender no processo sobre todas as informações que você verá lá e todas as ações que poderá executar.

Investigar seu incidente detalhadamente

O Microsoft Sentinel oferece uma experiência completa de investigação de incidentes e gerenciamento de casos para que você possa investigar, corrigir e resolver incidentes de forma mais rápida e eficiente. Aqui está a nova página de detalhes do incidente:

Preparar a base corretamente

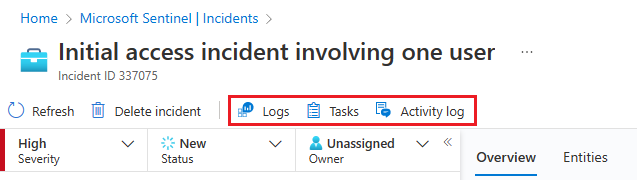

Ao configurar para investigar um incidente, monte as coisas necessárias para direcionar seu fluxo de trabalho. Você encontrará as ferramentas a seguir em uma barra de botões na parte superior da página de incidentes, logo abaixo do título.

Selecione Tarefas para ver as tarefas atribuídas a esse incidenteou para adicionar suas próprias tarefas.

Saiba mais sobre como usar tarefas de incidentes para melhorar a padronização do processo em seu SOC.

Selecione Log de atividades para ver se alguma ação já foi realizada nesse incidente (por regras de automação, por exemplo) e seu algum comentário já foi feito. Você também pode adicionar seus próprios comentários aqui. Veja mais sobre o log de atividades abaixo.

Selecione Logs a qualquer momento para abrir uma janela de consulta completa e em branco do Log Analytics dentro da página de incidentes. Redigir e executar uma consulta, relacionada ou não, sem sair do incidente. Então, sempre que você sentir uma inspiração súbita para ir atrás de um pensamento, não se preocupe em interromper seu fluxo. Os logs estão lá para você.

Veja mais sobre logs abaixo.

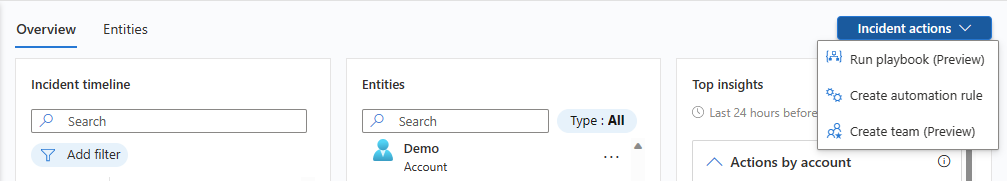

Você também verá o botão Ações de incidente em frente às guias Visão geral e Entidades. Aqui está disponível para você as mesmas ações descritas acima, conforme disponibilizadas no botão Ações no painel de detalhes na página Grade de incidentes. O único ausente é Investigar, que está disponível no painel de detalhes à esquerda.

Para recapitular as ações disponíveis no botão Ações de incidente:

Executar guia estratégico: execute um guia estratégico sobre esse incidente para executar ações específicas de enriquecimento, colaboração ou resposta, como as que podem ter sido disponibilizadas pelos seus engenheiros do SOC.

Criar regra de automação: crie uma regra de automação que será executada somente em incidentes como este (gerados pela mesma regra de análise) no futuro a fim de reduzir sua carga de trabalho futura ou acomodar uma alteração temporária nos requisitos (por exemplo, em um teste de penetração).

Criar equipe (versão prévia): crie uma equipe no Microsoft Teams para colaborar com outras pessoas ou equipes entre departamentos no tratamento do incidente. Se uma equipe já tiver sido criada para esse incidente, esse item de menu será exibido como Abrir Teams.

Ver todo o panorama na página de detalhes do incidente

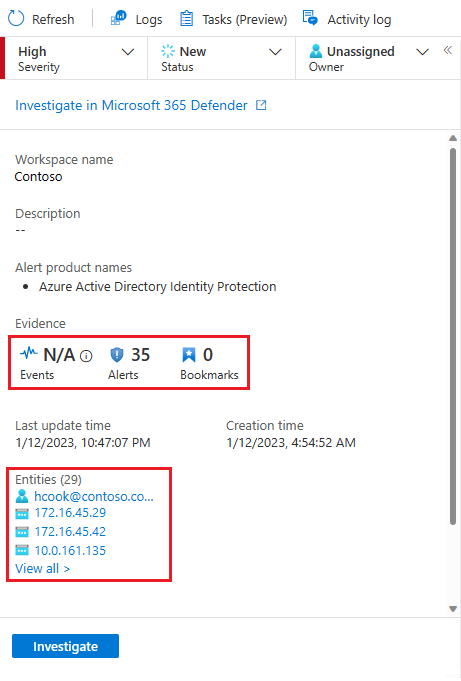

O painel esquerdo da página de detalhes do incidente contém as mesmas informações de detalhes do incidente que você viu na página Incidentes à direita da grade e praticamente não mudou em relação à versão anterior. Esse painel está sempre em exibição, independentemente de qual guia seja mostrada no restante da página. A partir daí, você pode ver as informações básicas do incidente e fazer uma busca detalhada das seguintes maneiras:

Selecione Eventos, Alertas ou Indicadores para abrir o painel Logsna página de incidentes. O painel Logs será exibido com a consulta de qualquer um dos três selecionados, e você poderá percorrer os resultados da consulta em profundidade, sem sair do incidente. Saiba mais sobre logs.

Selecione uma das entradas em Entidades para exibi-la na guia Entidades. (Somente as quatro primeiras entidades no incidente são mostradas aqui. Confira o restante deles selecionando Exibir tudo ou no widget Entidades na guia Visão geral ou na guia Entidades.) Saiba o que você pode fazer na guia Entidades.

Você também pode selecionar Investigar para abrir o incidente na ferramenta de investigação gráfica que diagrama relações entre todos os elementos do incidente.

Esse painel também pode ser recolhido na margem esquerda da tela com a escolha da pequena seta dupla apontando para a esquerda ao lado da lista suspensa Proprietário. Mesmo nesse estado minimizado, no entanto, você ainda poderá alterar o proprietário, o status e a gravidade.

O restante da página de detalhes do incidente é dividido em duas guias, Visão geral e Entidades.

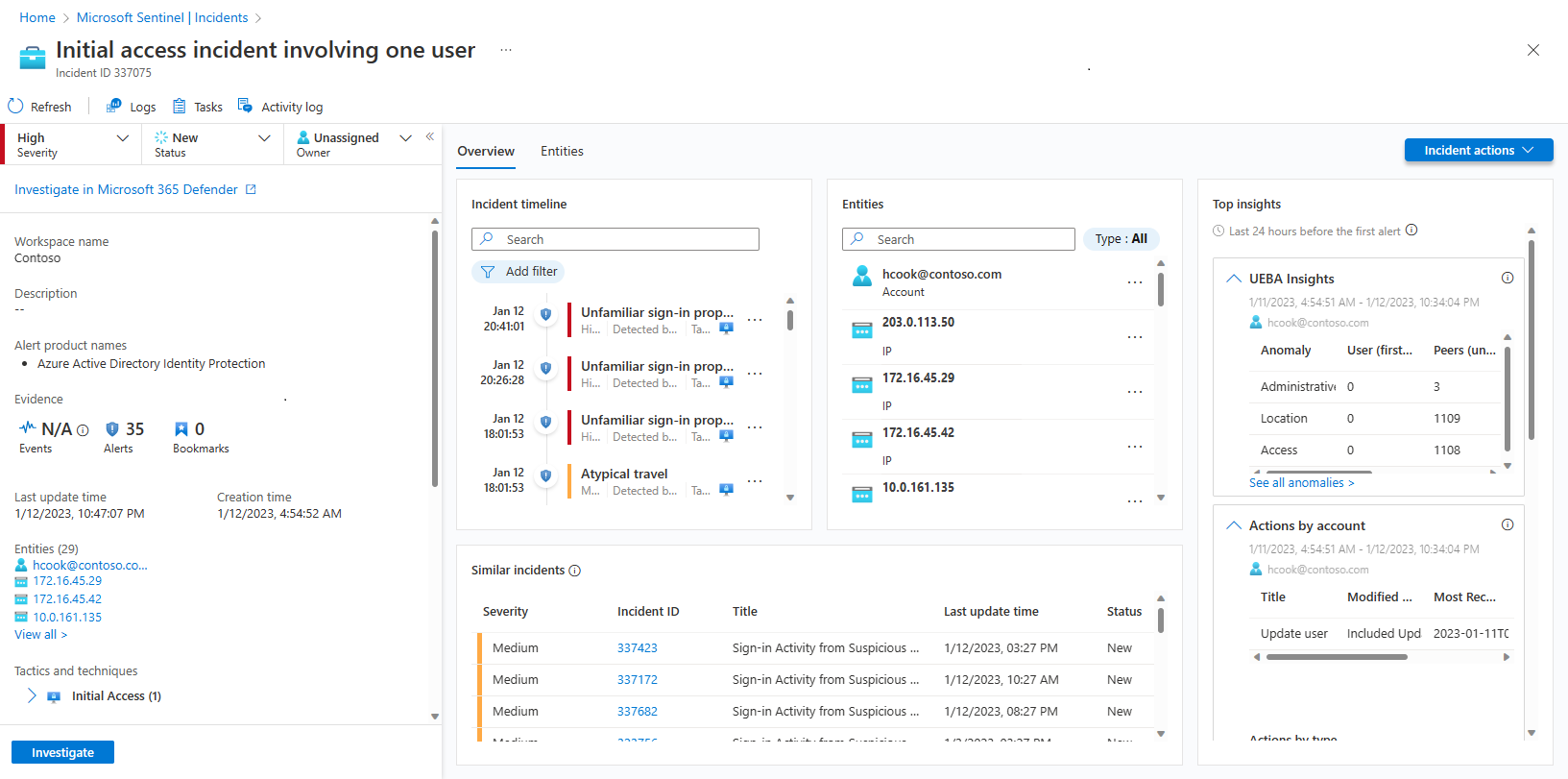

A guia Visão geral contém os widgets a seguir; cada um deles representa um objetivo essencial da investigação.

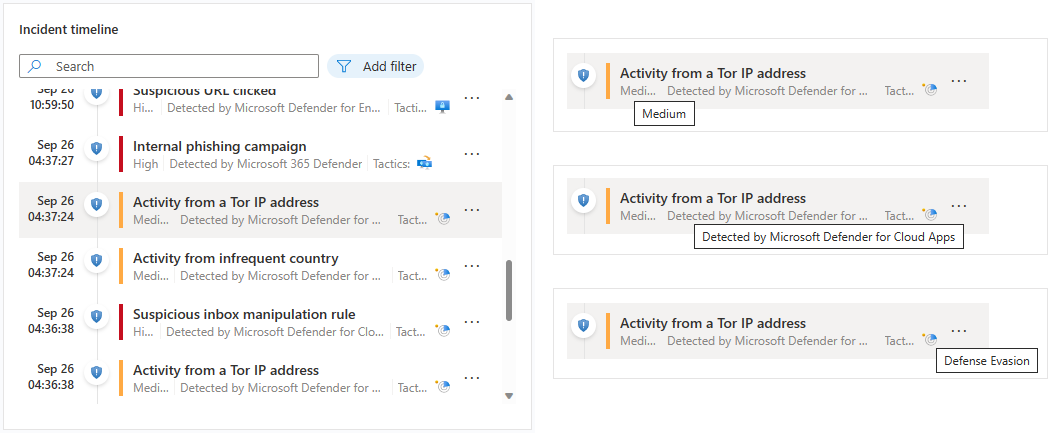

No widget Linha do tempo do incidente, revise a linha do tempo de alertas e indicadores no incidente, o que pode ajudar você a reconstruir a linha do tempo da atividade do invasor. Selecione um item individual para ver todos os seus detalhes, o que permite que você faça uma busca detalhada.

Saiba mais sobre o widget Linha do tempo do incidente abaixo.

No widget Incidentes semelhantes, você verá uma coleção de até 20 outros incidentes que mais se assemelham ao incidente atual. Isso permite que você exiba o incidente em um contexto maior e ajuda a direcionar sua investigação.

O widget Entidades mostra todas as entidades que foram identificadas nos alertas. Esses são os objetos que executam uma função no incidente, sejam eles usuários, dispositivos, endereços, arquivos ou qualquer outro tipo. Selecione uma entidade para ver seus detalhes completos (que serão exibidos na guia Entidades; veja abaixo).

Por fim, no widget Principais insights, você verá uma coleção de resultados de consultas definidos por pesquisadores de segurança da Microsoft que fornecem informações de segurança valiosas e contextuais sobre todas as entidades no incidente, com base em dados de uma coleção de fontes.

A guia Entidades mostra a lista completa de entidades no incidente (as mesmas do widget Entidades acima). Quando você seleciona uma entidade no widget, é direcionado aqui para ver o dossiê completo da entidade: suas informações de identificação, uma linha do tempo da atividade (tanto dentro quanto fora do incidente) e o conjunto completo de insights sobre a entidade, como veria na página completa da entidade (mas limitado ao período adequado ao incidente).

Linha do tempo do incidente

No widget Linha do tempo do incidente, revise a linha do tempo de alertas e indicadores no incidente, o que pode ajudar você a reconstruir a linha do tempo da atividade do invasor.

Você pode pesquisar a lista de alertas e indicadores ou filtrar a lista por severidade, táticas ou tipo de conteúdo (alerta ou indicador), para encontrar o item que deseja buscar.

A exibição inicial da linha do tempo informa imediatamente várias coisas importantes sobre cada item nele, seja alerta ou indicador:

- A data e a hora da criação do alerta ou indicador.

- O tipo de item, alerta ou indicador, indicado por um ícone e uma Dica de Ferramenta quando o mouse é passado sobre o ícone.

- O nome do alerta ou do indicador, em negrito, na primeira linha do item.

- A gravidade do alerta, indicada por uma faixa de cores ao longo da borda esquerda e em formato de palavra no início do "subtítulo" de três partes do alerta.

- O provedor de alerta, na segunda parte do subtítulo. Para indicadores, o criador do indicador.

- As táticas do MITRE ATT&CK associadas ao alerta, indicadas por ícones e Dicas de Ferramenta, na terceira parte do subtítulo.

Passe o mouse sobre um ícone ou elemento de texto incompleto para ver uma Dica de Ferramenta com o texto completo desse ícone ou elemento de texto. Essas Dicas de Ferramenta são úteis quando o texto exibido é truncado devido à largura limitada do widget. Veja o exemplo nesta captura de tela:

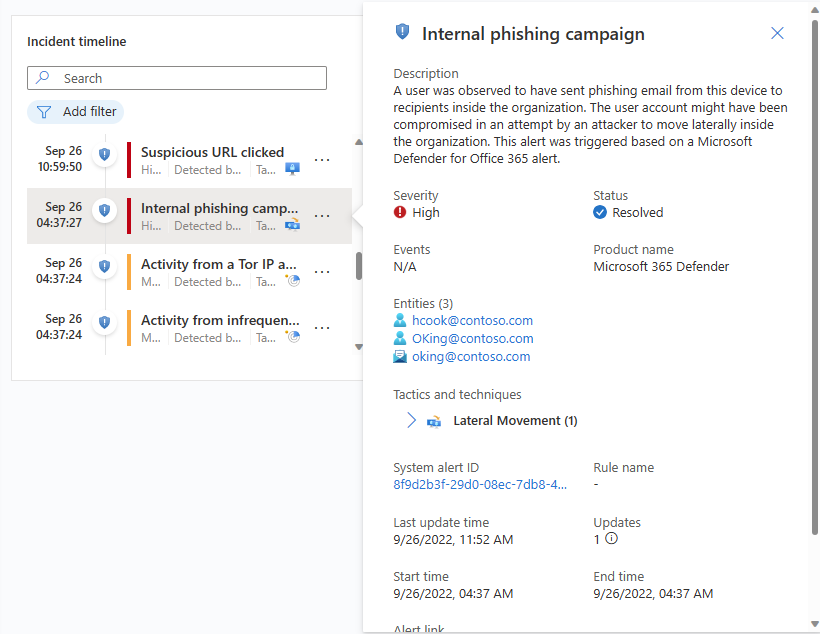

Selecione um alerta ou indicador individual para ver seus detalhes completos.

Os detalhes do alerta incluem a gravidade e o status do alerta, as regras de análise que o geraram, o produto que produziu o alerta, as entidades mencionadas no alerta, as táticas e técnicas associadas do MITRE ATT&CK e a ID do alerta do sistema.

Selecione o link ID de alerta do sistema para fazer uma busca ainda mais detalhada no alerta, abrindo o painel Logs e exibindo a consulta que gerou os resultados e os eventos que dispararam o alerta.

Os detalhes do indicador não são exatamente iguais aos detalhes do alerta; embora eles também incluam entidades, táticas e técnicas do MITRE ATT&CK e a ID do indicador, eles também incluem o resultado bruto e as informações do criador do indicador.

Selecione o link Exibir logs de indicadores para abrir o painel Logs e exibir a consulta que gerou os resultados que foram salvos como o indicador.

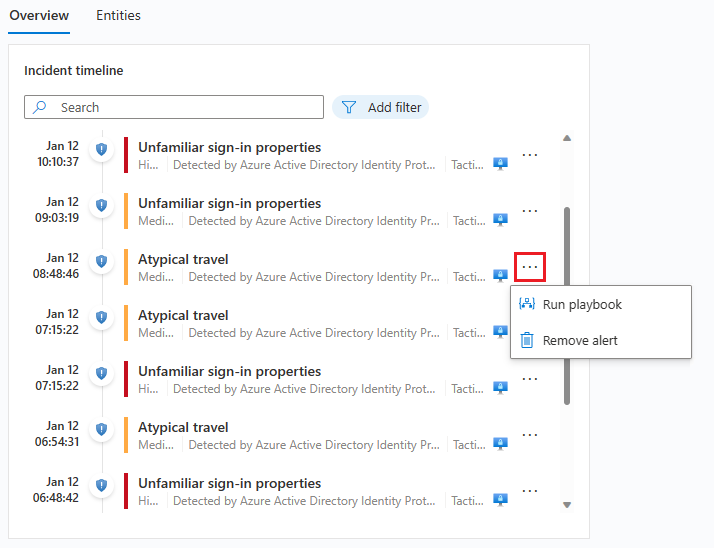

No widget de linha do tempo do incidente, você também pode executar as seguintes ações em relação a alertas e indicadores:

Execute um guia estratégico no alerta a fim de tomar medidas imediatas para atenuar uma ameaça. Às vezes, você precisa bloquear ou isolar uma ameaça antes de continuar investigando. Saiba mais sobre como executar guias estratégicos em alertas.

Remova um alerta de um incidente. Você pode remover alertas que foram adicionados a incidentes após sua criação se julgá-los como não relevantes. Saiba mais sobre como remover alertas de incidentes.

Remova um indicador de um incidente ou edite esses campos no indicador que pode ser editado (não mostrado).

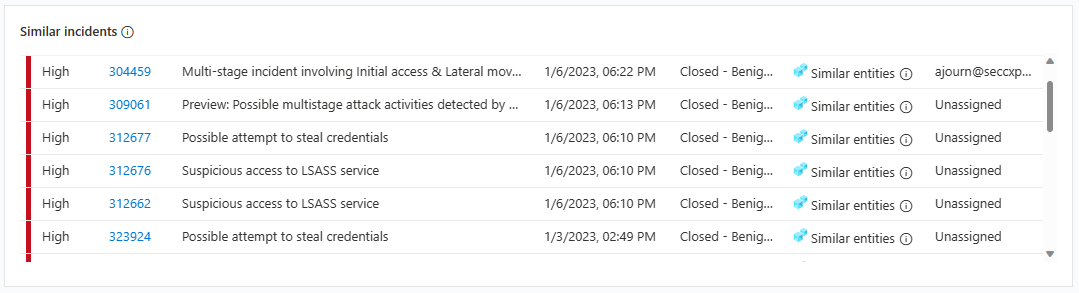

Incidentes semelhantes

Como analista de operações de segurança, ao investigar um incidente, você vai querer prestar atenção ao seu contexto maior. Por exemplo, você vai querer ver se outros incidentes como esse aconteceram antes ou estão acontecendo agora.

Talvez você queira identificar incidentes simultâneos que possam fazer parte da mesma estratégia de ataque maior.

Talvez você queira identificar incidentes semelhantes no passado para usá-los como pontos de referência para sua investigação atual.

Talvez você queira identificar os proprietários de incidentes semelhantes passados, para encontrar as pessoas em seu SOC que podem fornecer mais contexto ou para quem você pode escalonar a investigação.

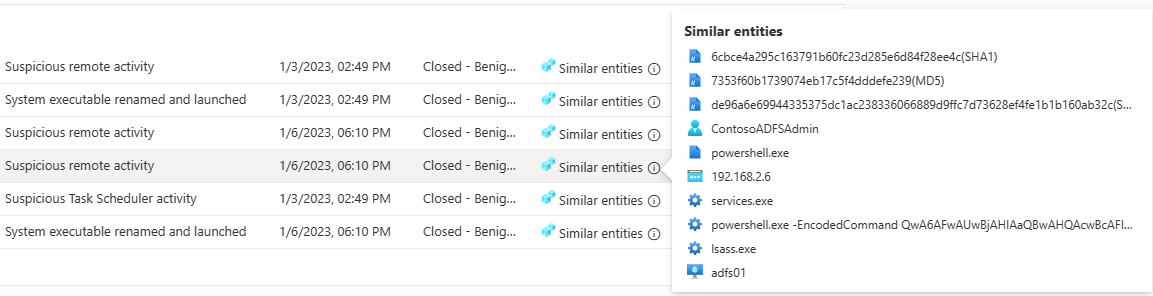

O widget de incidentes semelhantes na página de detalhes do incidente apresenta até 20 outros incidentes que são os mais semelhantes ao atual. A similaridade é calculada por algoritmos internos do Microsoft Sentinel e os incidentes são classificados e exibidos em ordem decrescente de similaridade.

Assim como acontece com o widget de linha do tempo do incidente, você pode passar o mouse sobre qualquer texto que seja exibido incompletamente devido à largura da coluna para mostrar o texto completo.

A similaridade é determinada por três critérios:

Entidades semelhantes: um incidente será considerado semelhante a outro incidente se ambos incluírem as mesmas entidades. Quanto mais entidades dois incidentes tiverem em comum, mais semelhantes serão considerados.

Regra semelhante: um incidente será considerado semelhante a outro incidente se ambos foram criados pela mesma regra de análise.

Detalhes de alerta semelhantes: um incidente será considerado semelhante a outro incidente se eles compartilharem o mesmo título, nome do produto e/ou detalhes personalizados.

Os motivos pelos quais um incidente aparece na lista de incidentes semelhantes são exibidos na coluna Motivo da similaridade. Passe o mouse sobre o ícone de informações para mostrar os itens comuns (entidades, nome da regra ou detalhes).

A similaridade do incidente é calculada com base nos dados dos 14 dias anteriores à última atividade no incidente, que é a hora final do alerta mais recente no incidente.

A similaridade do incidente é recalculada sempre que você insere a página de detalhes do incidente, portanto, os resultados podem variar entre as sessões se novos incidentes forem criados ou atualizados.

Obter os principais insights sobre o incidente

Os especialistas em segurança do Microsoft Sentinel criaram consultas que fazem automaticamente as grandes perguntas sobre as entidades em seu incidente. Você pode ver as respostas principais no widget Principais insights, visível no lado direito da página de detalhes do incidente. Esse widget mostra uma coleção de insights com base na análise de machine learning e na curadoria das principais equipes de especialistas em segurança.

Esses são alguns dos mesmos insights que aparecem nas páginas da entidade, especialmente selecionados para ajudar você a fazer a triagem rapidamente e entender o escopo da ameaça. Pelo mesmo motivo, insights para todas as entidades do incidente são apresentados juntos para fornecer uma visão mais completa do que está acontecendo.

Abaixo estão os principais insights selecionados no momento (a lista está sujeita a alterações):

- Ações por conta.

- Ações na conta.

- Insights do UEBA.

- Indicadores de ameaça relacionados ao usuário.

- Insights da watchlist (versão prévia).

- Número anormalmente alto de um evento de segurança.

- Atividade de entrada do Windows.

- Conexões remotas de endereço IP.

- Conexões remotas de endereço IP com correspondência de TI.

Cada um desses insights (exceto os relacionados às watchlists, por enquanto) tem um link que você pode selecionar para abrir a consulta subjacente no painel Logs que é aberto na página do incidente. Em seguida, você pode fazer detalhar os resultados da consulta.

O período de tempo do widget Principais insights é de 24 horas antes do alerta mais antigo no incidente até o momento do alerta mais recente.

Explorar as entidades do incidente

O widget Entidades mostra todas as entidades que foram identificadas nos alertas do incidente. Esses são os objetos que executam uma função no incidente, sejam eles usuários, dispositivos, endereços, arquivos ou qualquer outro tipo.

Você pode pesquisar a lista de entidades no widget de entidades ou filtrar a lista por tipo de entidade para encontrar uma entidade.

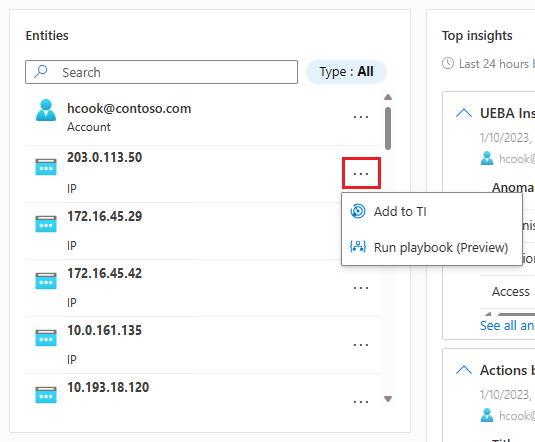

Se você já soube que uma entidade é um indicador conhecido de comprometimento, selecione os três pontos na linha de entidade e escolha Adicionar à TI para adicionar a entidade à sua inteligência contra ameaças. (Essa opção está disponível para tipos de entidade com suporte.)

Se você quiser disparar uma sequência de resposta automática para determinada entidade, selecione os três pontos e escolha Executar guia estratégico (versão prévia). (Essa opção está disponível para tipos de entidade com suporte.)

Selecione uma entidade para ver seus detalhes completos. Ao selecionar uma entidade, você passará da guia Visão geral para a guia Entidades, outra parte da página de detalhes do incidente.

Guia Entidades

A guia Entidades mostra uma lista de todas as entidades no incidente.

Assim como o widget de entidades, essa lista também pode ser pesquisada e filtrada por tipo de entidade. Pesquisas e filtros aplicados em uma lista não se aplicarão a outra.

Selecione uma linha na lista para que as informações dessa entidade sejam exibidas em um painel lateral à direita.

Se o nome da entidade aparecer como um link, a seleção do nome da entidade redirecionará você para a página da entidade completa, fora da página de investigação de incidentes. Para exibir apenas o painel lateral sem sair do incidente, selecione a linha na lista em que a entidade aparece, mas não selecione seu nome.

Você pode executar as mesmas ações aqui que pode executar no widget na página de visão geral. Selecione os três pontos na linha da entidade para executar um guia estratégico ou adicionar a entidade à inteligência contra ameaças.

Você também pode executar essas ações selecionando o botão ao lado de Exibir detalhes completos na parte inferior do painel lateral. O botão indicará Adicionar à TI, Executar guia estratégico (Versão preliminar), ou Ações de entidade - nesse caso, será exibido um menu com as outras duas opções.

O próprio botão Exibir detalhes completos redirecionará você para a página completa da entidade.

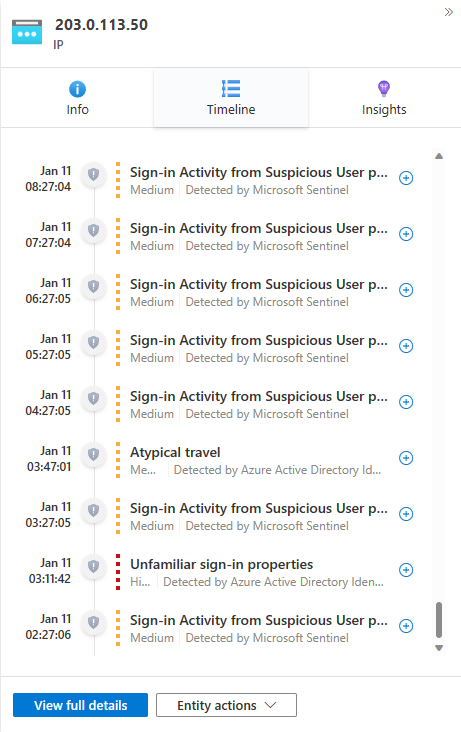

O painel lateral apresenta três cartões:

O cartão Informações contém informações de identificação da entidade. Por exemplo, para uma entidade de conta de usuário, isso pode ser nome de usuário, nome de domínio, SID (identificador de segurança), informações organizacionais, informações de segurança e muito mais, e, para um endereço IP, incluiria, por exemplo, geolocalização.

A linha do tempo contém uma lista dos alertas, indicadores e anomalias que apresentam essa entidade e também atividades que a entidade realizou, conforme coletado dos logs nos quais a entidade aparece. Todos os alertas com essa entidade estarão nessa lista, independentemente de os alertas pertencerem ou não a esse incidente.

Os alertas que não fazem parte do incidente serão exibidos de forma diferente: o ícone de escudo ficará esmaecido, a faixa de cor de gravidade será uma linha pontilhada em vez de uma linha sólida e haverá um botão com um sinal de adição no lado direito da linha do alerta.

Selecione o sinal de adição para adicionar o alerta a esse incidente. Quando o alerta é adicionado ao incidente, todas as outras entidades do alerta (que ainda não fizeram parte do incidente) também são adicionadas a ele. Agora você pode expandir ainda mais sua investigação examinando essas linhas do tempo das entidades para obter alertas relacionados.

Essa linha do tempo é limitada a alertas e atividades nos sete dias anteriores. Para voltar mais, vá para a linha do tempo na página de entidade completa, cujo período de tempo é personalizável.

O cartão Insights contém resultados de consultas definidas por pesquisadores de segurança da Microsoft que fornecem informações de segurança valiosas e contextuais sobre entidades com base em dados de uma coleção de fontes. Esses insights incluem os do widget Principais insights e muito mais; eles são os mesmos que aparecem na página de entidade completa, mas em um período limitado: começando 24 horas antes do alerta mais antigo do incidente e terminando com o tempo do alerta mais recente.

A maioria dos insights contém links que, quando selecionados, abrem o painelLogs e exibem a consulta que gerou o insight junto com seus resultados.

Concentre sua investigação

Saiba como ampliar ou restringir o escopo de sua investigação adicionando alertas a seus incidentes ou removendo alertas de incidentes.

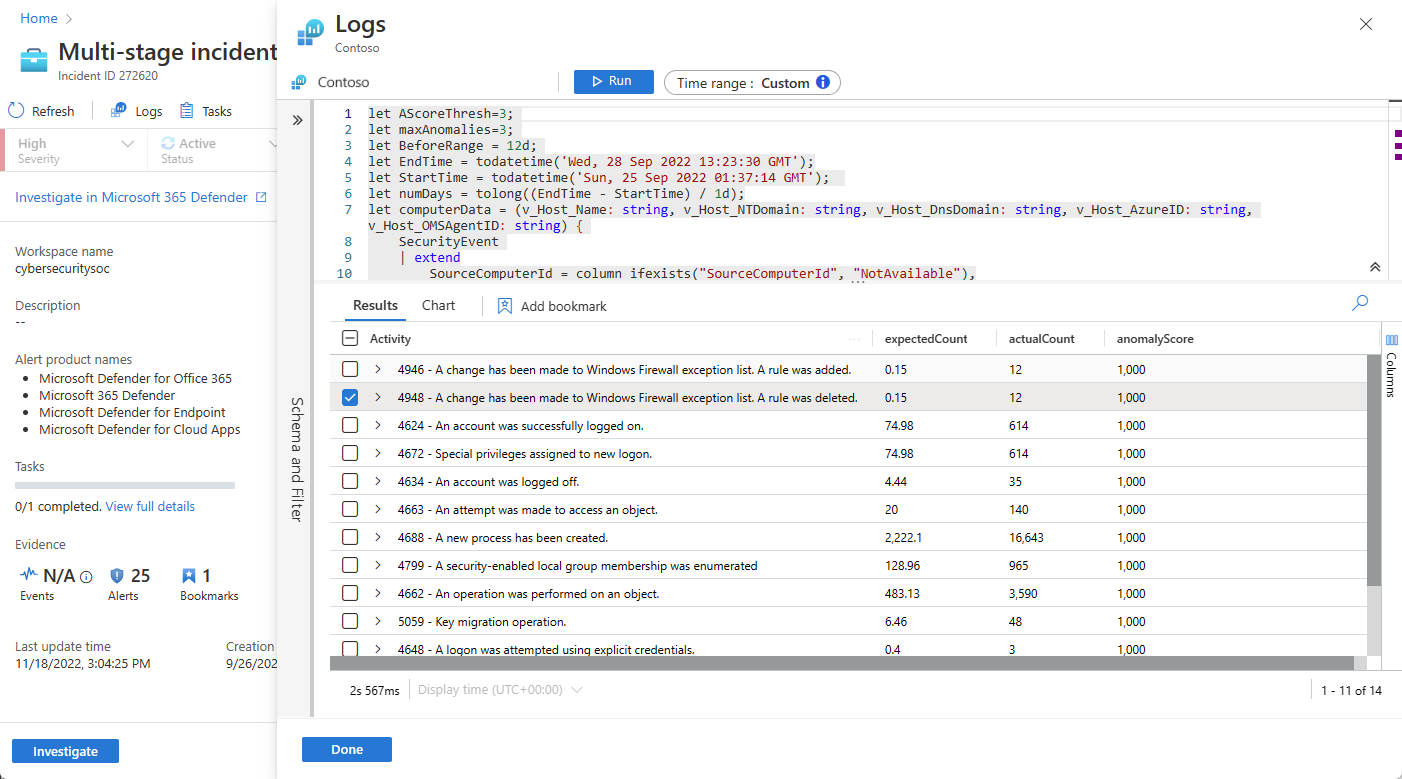

Aprofundar-se nos seus dados em Logs

Em praticamente todos os lugares da experiência de investigação, você poderá selecionar um link que abrirá uma consulta subjacente no painel Logs, no contexto da investigação. Se você acessar o painel Logs de um desses links, a consulta correspondente aparecerá na janela de consulta e a consulta será executada automaticamente e gerará os resultados apropriados para você explorar.

Você também pode chamar um painel Logs vazio dentro da página de detalhes do incidente a qualquer momento, no caso de uma consulta que deseja experimentar durante a investigação enquanto permanece no contexto. Para isso, selecione Logs no início da página.

No entanto, você acabará no painel Logs se tiver executado uma consulta cujos resultados deseja salvar:

Marque a caixa de seleção ao lado da linha da qual você deseja salvar entre os resultados. Para salvar todos os resultados, marque a caixa de seleção na parte superior da coluna.

Salve os resultados marcados como um indicador. Você tem duas opções para fazer isso:

Selecione Adicionar indicador ao incidente atual para criar um indicador e adicioná-lo ao incidente aberto. Siga as instruções do indicador para concluir o processo. Depois de concluído, o indicador aparecerá na linha do tempo do incidente.

Selecione Adicionar indicador para criar um indicador sem adicioná-lo a nenhum incidente. Siga as instruções do indicador para concluir o processo. Você poderá encontrar esse indicador junto com qualquer outro que tenha criado na página Busca, na guia Indicadores. Daí, você pode adicioná-lo a esse ou a qualquer outro incidente.

Depois de criar o indicador (ou se você optar por não fazer isso), selecione Concluído para fechar o painel Logs.

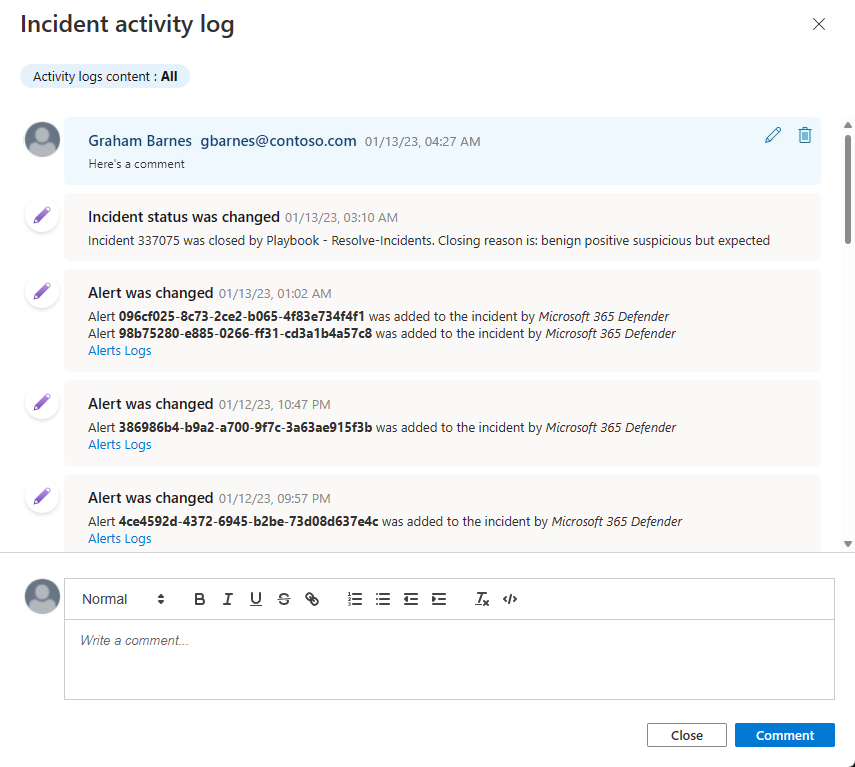

Auditar e comentar incidentes

Ao investigar um incidente, é melhor documentar detalhadamente as etapas que segue, tanto para garantir relatórios precisos para o gerenciamento quanto para facilitar a cooperação e colaboração entre colegas de trabalho. Você também quererá ver claramente os registros de todas as ações executadas no incidente por outras pessoas, inclusive por processos automatizados. O Microsoft Sentinel oferece o Log de atividades, um ambiente avançado de auditoria e comentários, para ajudar você nisso.

Você também pode enriquecer seus incidentes automaticamente com comentários. Por exemplo, quando você executa um guia estratégico em um incidente que busca informações relevantes de fontes externas (por exemplo, verificando um arquivo para malware no VirusTotal), você pode fazer com que o guia estratégico coloque a resposta da fonte externa, juntamente com qualquer outra informação que você definir, nos comentários do incidente.

O log de atividades é atualizado automaticamente, mesmo quando aberto, para que você sempre possa ver as alterações em tempo real. Você também será notificado sobre as alterações feitas no log de atividades enquanto ele estiver aberto.

Para exibir o log de atividades e comentários ou para adicionar seus próprios comentários:

- Selecione Log de atividades na parte superior da página de detalhes do incidente.

- Para filtrar o log e mostrar apenas atividades ou apenas comentários, selecione o controle de filtro na parte superior do log.

- Se você quiser adicionar um comentário, insira-o no editor de rich text na parte inferior do painel Log de atividades de incidentes.

- Selecione Comentário para enviar o comentário. Agora você verá seu comentário na parte superior do log.

Considerações para comentários

Abaixo estão várias considerações a levar em conta ao usar comentários de incidente.

Entrada com suporte:

Texto: os comentários no Microsoft Sentinel dão suporte a entradas de texto em texto sem formatação, HTML básico e Markdown. Você também pode colar texto copiado, HTML e Markdown na janela de comentários.

Links: os links precisam estar na forma de marcas de âncora HTML e precisam ter o parâmetro

target="_blank". Exemplo:<a href="https://www.url.com" target="_blank">link text</a>Observação

Se você tiver guias estratégicos que criam comentários em incidentes, os links nos comentários também precisarão estar em conformidade com esse modelo devido a uma alteração no formato de comentários.

Imagens: você pode inserir links para imagens em comentários e as imagens serão exibidas em linha, mas as imagens já precisam estar hospedadas em um local publicamente acessível, como Dropbox, OneDrive, Google Drive e assim por diante. As imagens não podem ser carregadas diretamente nos comentários.

Limite de tamanho:

Por comentário: cada comentário pode conter até 30.000 caracteres.

Por incidente: cada incidente pode conter até 100 comentários.

Observação

O limite de tamanho de um registro de incidente na tabela SecurityIncident no Log Analytics é de 64 KB. Se esse limite for excedido, os comentários (começando com o mais antigo) serão truncados, o que pode afetar os comentários que aparecerão nos resultados da pesquisa avançada.

Os registros de incidentes no banco de dados de incidentes não serão afetados.

Quem pode editar ou excluir:

Edição: somente o autor de um comentário tem permissão para editá-lo.

Exclusão: somente usuários com a função de Colaborador do Microsoft Sentinel têm permissão para excluir comentários. Até mesmo o autor do comentário precisa ter essa função para excluí-lo.

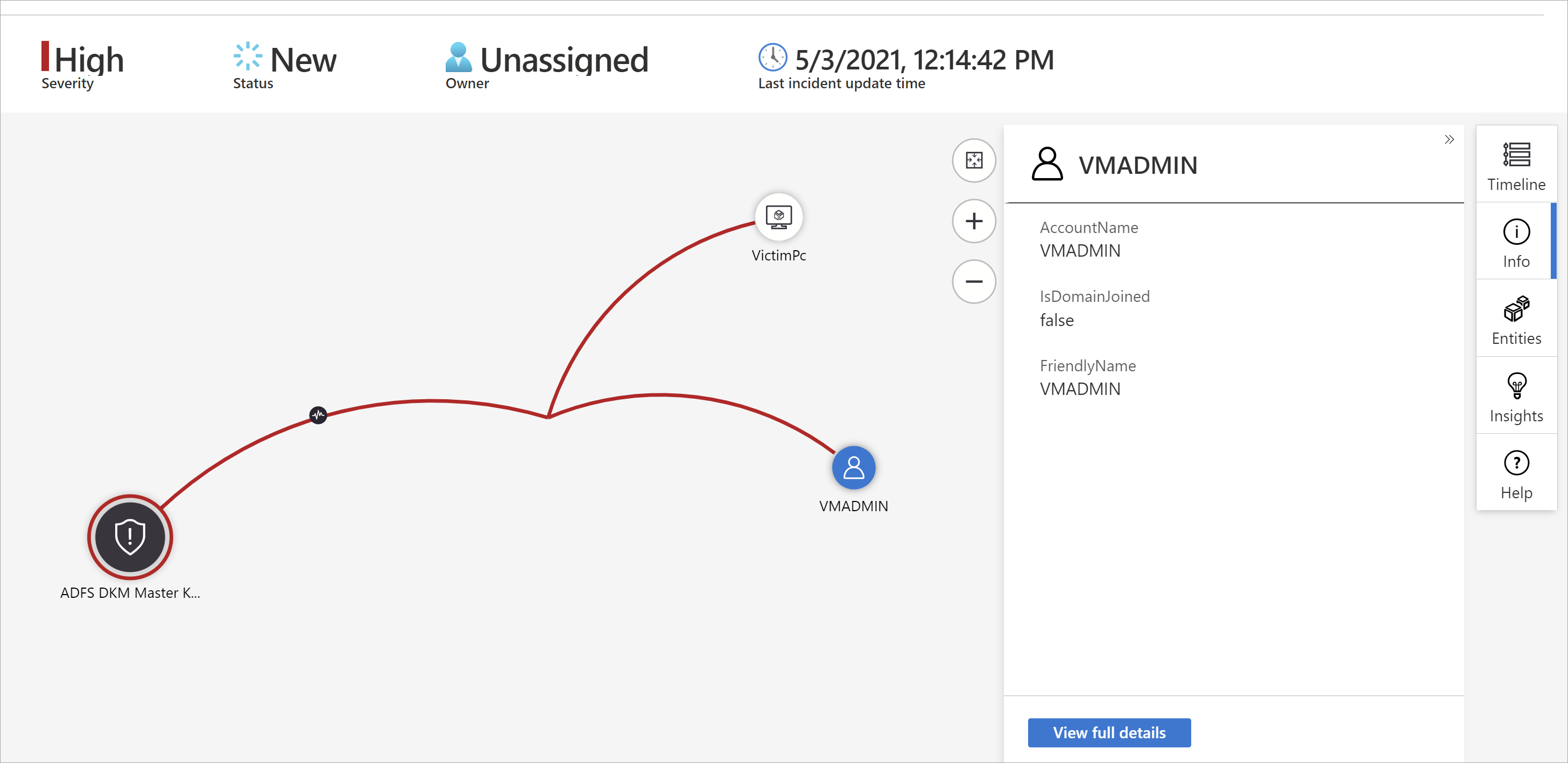

Investigar incidentes visualmente usando o grafo de investigação

Se você preferir uma representação visual gráfica de alertas, entidades e conexões entre elas em sua investigação, poderá realizar muitas das coisas discutidas acima também com o grafo de investigação clássico. A desvantagem do grafo é que você vai acabar tendo que alternar muito mais os contextos.

O gráfico de investigação fornece:

Contexto visual de dados brutos: o gráfico visual dinâmico exibe as relações de entidade extraídas automaticamente dos dados brutos. Isso permite que você veja facilmente as conexões entre diferentes fontes de dados.

Descoberta completa de escopo de investigação: expanda seu escopo de investigação usando consultas de exploração internas para trazer o escopo completo de uma violação.

Etapas de investigação internas: use opções de exploração predefinidas para verificar se você está fazendo as perguntas certas diante de uma ameaça.

Para usar o gráfico de investigação:

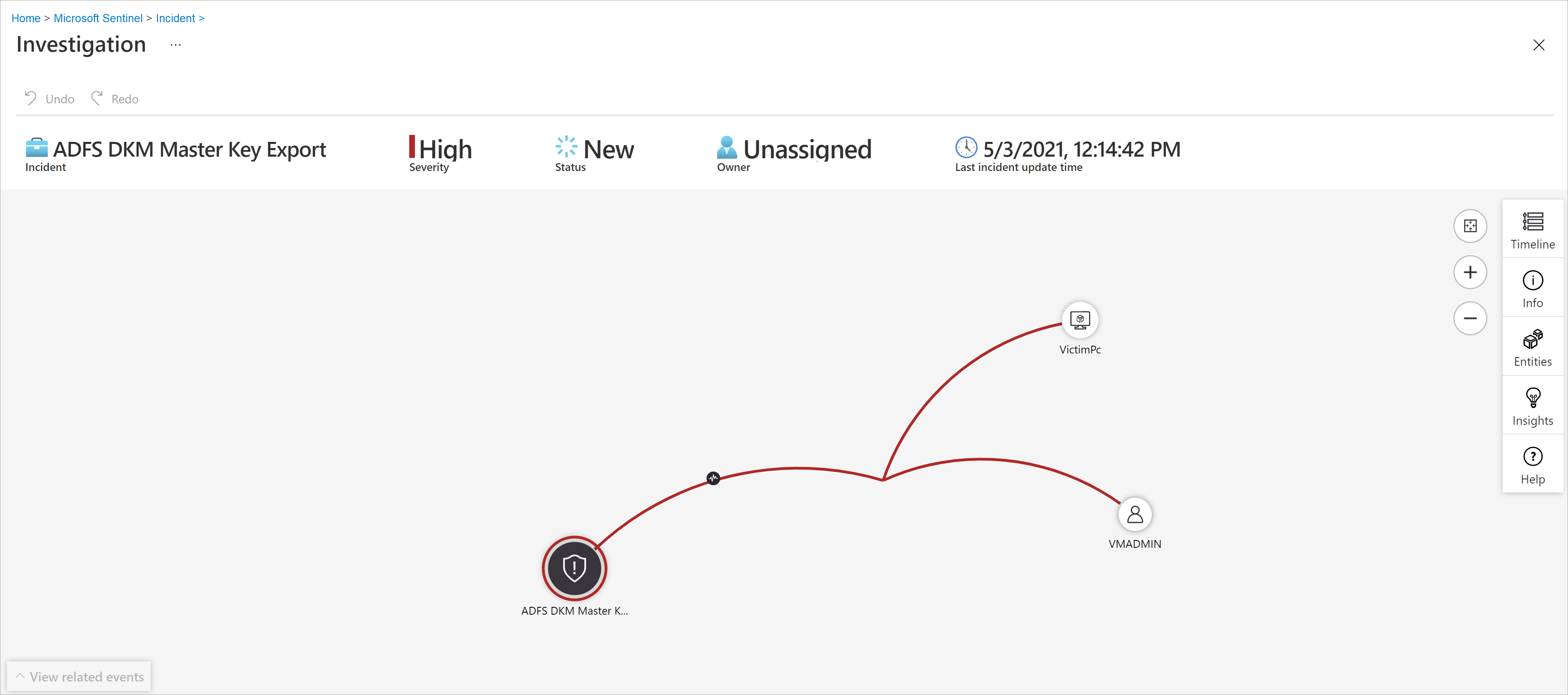

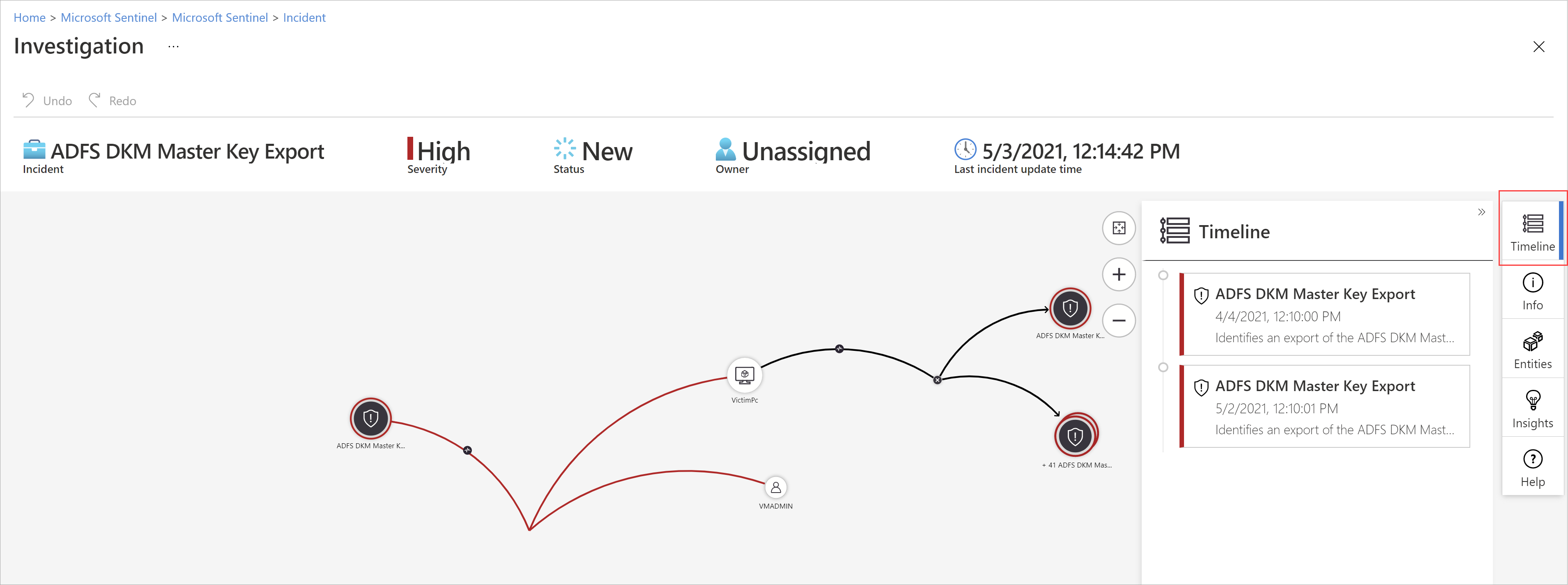

Selecione um incidente e, em seguida, selecione Investigar. Isso levará você ao gráfico de investigação. O gráfico fornece um mapa ilustrativo das entidades conectadas diretamente ao alerta e a cada recurso conectado.

Importante

Você só poderá investigar o incidente se a regra de análise ou o indicador que o gerou contiver mapeamentos de entidade. O grafo de investigação exige que o incidente original inclua as entidades.

O grafo de investigação atualmente dá suporte à investigação de incidentes ocorridos em até 30 dias.

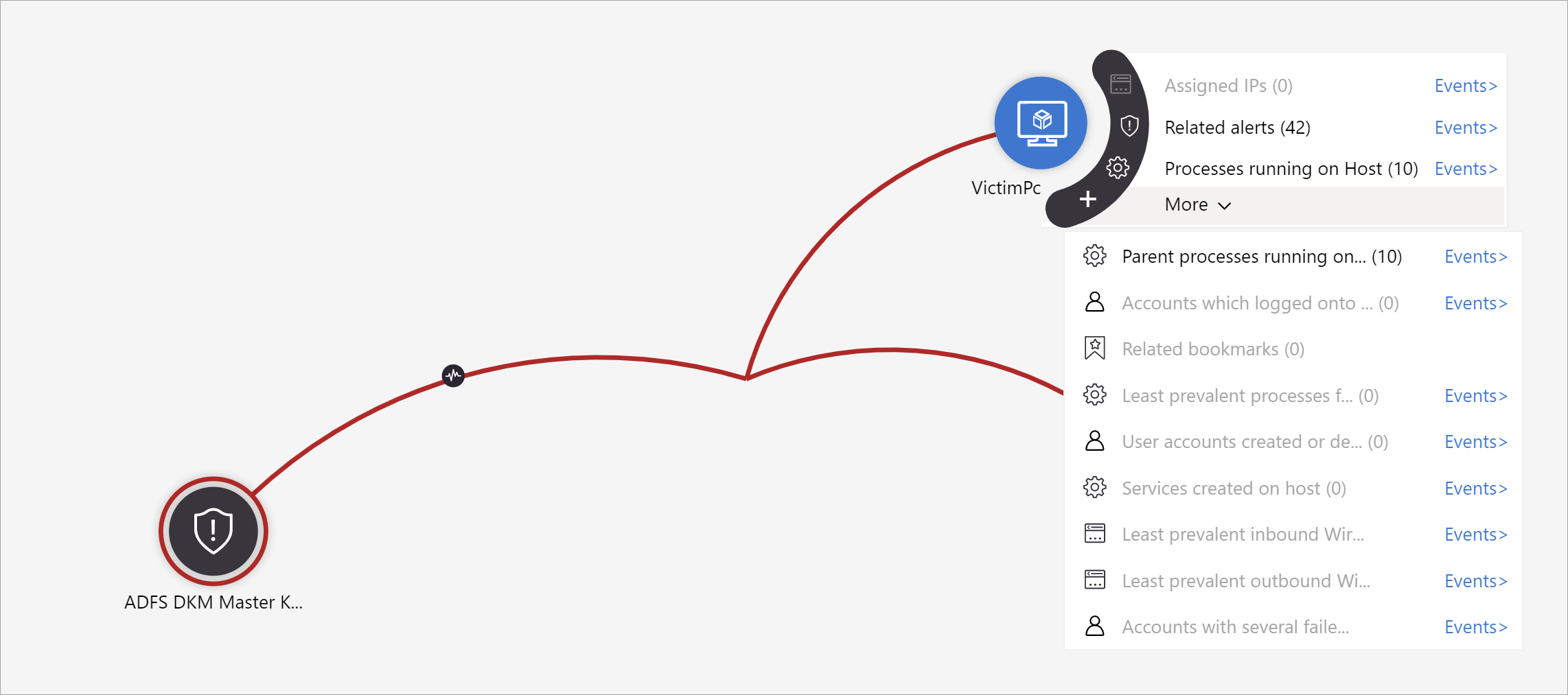

Selecione uma entidade para abrir o painel Entidades para que você possa examinar as informações sobre essa entidade.

Expanda sua investigação passando o mouse sobre cada entidade para revelar uma lista de perguntas projetadas por nossos especialistas em segurança e analistas por tipo de entidade para aprofundar sua investigação. Chamamos essas opções de consultas de exploração.

Por exemplo, você pode solicitar alertas relacionados. Se você selecionar uma consulta de exploração, as entidades resultantes serão adicionadas de volta ao gráfico. Neste exemplo, a seleção de Alertas relacionados retornou os seguintes alertas para o gráfico:

Veja se os alertas relacionados aparecem conectados à entidade por linhas pontilhadas.

Para cada consulta de exploração, você pode selecionar a opção para abrir os resultados do evento bruto e a consulta usada no Log Analytics, selecionando Eventos> .

Para entender o incidente, o gráfico fornece uma linha do tempo paralela.

Passe o mouse sobre a linha do tempo para ver quais eventos no gráfico ocorreram em que ponto no tempo.

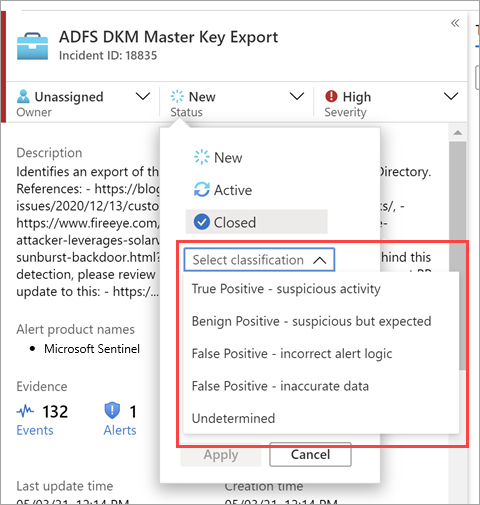

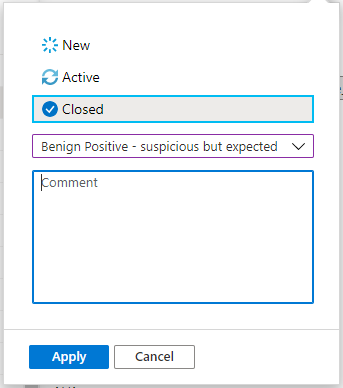

Fechar um incidente

Depois de resolver um incidente específico (por exemplo, quando sua investigação tiver atingido sua conclusão), defina o status do incidente como Fechado. Ao fazer isso, você será solicitado a classificar o incidente especificando o motivo pelo qual está fechando-o. Essa etapa é obrigatória. Clique em Selecionar classificação e escolha uma das opções a seguir na lista suspensa:

- Verdadeiro Positivo – atividade suspeita

- Benigno Positivo – suspeito, mas esperado

- Falso Positivo – lógica do alerta incorreta

- Falso Positivo – dados incorretos

- Indeterminado

Para obter mais informações sobre falsos positivos e positivos benignos, consulte Lidar com falsos positivos no Microsoft Sentinel.

Depois de escolher a classificação apropriada, adicione um texto descritivo no campo Comentário. Isso será útil no caso de você precise voltar a esse incidente. Clique em Aplicar quando terminar e o incidente será fechado.

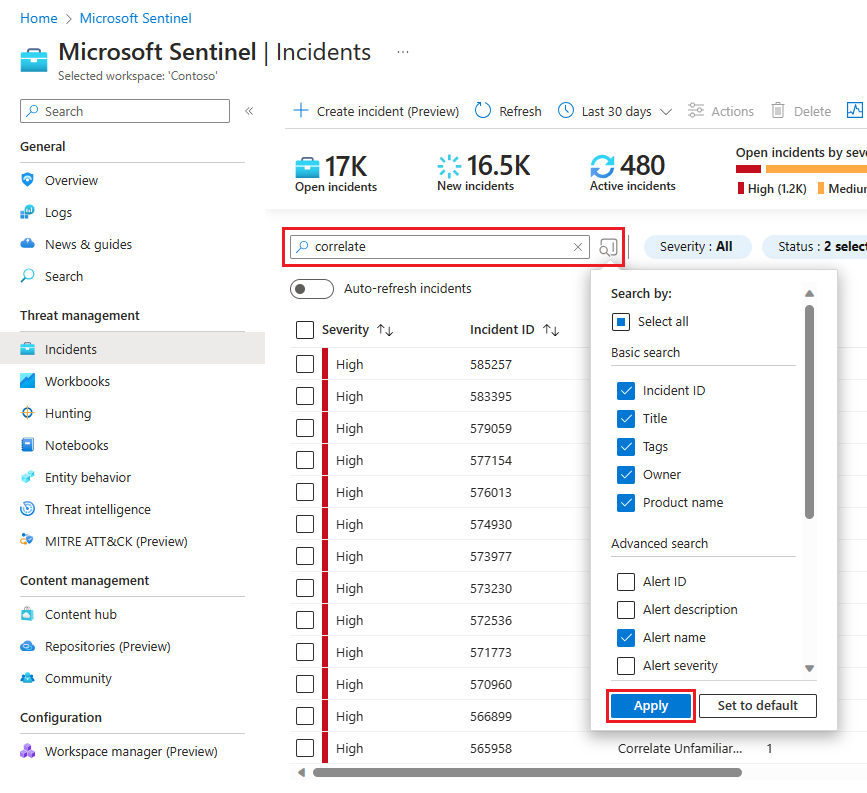

Procurar incidentes

Para encontrar um incidente específico rapidamente, insira uma cadeia de caracteres de pesquisa na caixa de pesquisa acima da grade de incidentes e pressione Enter para modificar a lista de incidentes mostrada. Se o incidente não estiver incluído nos resultados, restrinja a pesquisa usando as opções de Pesquisa avançada.

Para modificar os parâmetros de pesquisa, selecione o botão Pesquisar e depois selecione os parâmetros em que deseja executar a pesquisa.

Por exemplo:

Por padrão, as pesquisas de incidentes são executadas apenas nos valores de ID do incidente, Título, Marcas, Proprietário e Nome do produto. No painel de pesquisa, role para baixo na lista e selecione um ou mais parâmetros a serem pesquisados e clique em Aplicar para atualizar os parâmetros de pesquisa. Selecione Definir como padrão a fim de redefinir os parâmetros selecionados para a opção padrão.

Observação

Há suporte para nomes e endereços de email nas pesquisas no campo Proprietário.

O uso de opções de pesquisa avançada altera o comportamento da pesquisa desta forma:

| Comportamento de pesquisa | Descrição |

|---|---|

| Cor do botão de pesquisa | A cor do botão de pesquisa é alterada dependendo dos tipos de parâmetros usados na pesquisa no momento.

|

| Atualização automática | O uso de parâmetros de pesquisa avançada impede que você selecione a atualização automática dos resultados. |

| Parâmetros de entidade | Há suporte para todos os parâmetros de entidade nas pesquisas avançadas. Quando a pesquisa é feita em um dos parâmetros de entidade, ela abrange todos os parâmetros de entidade. |

| Pesquisar cadeias de caracteres | A pesquisa de uma cadeia de caracteres de palavras inclui todas as palavras na consulta de pesquisa. As cadeias de caracteres de pesquisa diferenciam maiúsculas de minúsculas. |

| Suporte entre workspaces | Não há suporte para pesquisas avançadas em exibições entre workspaces. |

| Número de resultados da pesquisa exibidos | Quando você está usando parâmetros de pesquisa avançada, apenas 50 resultados são mostrados por vez. |

Dica

Se você não conseguir encontrar o incidente que está procurando, remova os parâmetros de pesquisa para expandir a pesquisa. Se a pesquisa resultar em muitos itens, adicione mais filtros para restringir os resultados.

Próximas etapas

Neste artigo, você aprendeu como começar a investigar incidentes usando o Microsoft Sentinel. Para obter mais informações, consulte: