Tutorial: Criar uma rede hub e spoke protegida

Neste tutorial, você cria uma topologia de rede hub e spoke usando o Gerenciador de Rede Virtual do Azure. Em seguida, você implanta um gateway de rede virtual na rede virtual do hub para permitir que recursos nas redes virtuais spoke se comuniquem com redes remotas usando VPN. Você também faz uma configuração de segurança para bloquear o tráfego de rede de saída para a Internet nas portas 80 e 443. Por fim, você verifica se as configurações foram aplicadas corretamente examinando a rede virtual e as configurações da máquina virtual.

Neste tutorial, você aprenderá a:

- Criar várias redes virtuais.

- Implantar um gateway de rede virtual.

- Criar uma topologia de rede hub e spoke.

- Criar uma configuração de segurança bloqueando o tráfego nas portas 80 e 443.

- Verificar se as configurações foram aplicadas.

Pré-requisito

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

- Antes de poder concluir as etapas neste tutorial, é necessário, primeiro, criar uma instância do Gerenciador de Rede Virtual do Azure. A instância precisa incluir os recursos de Conectividade e Administrador de segurança. Este tutorial usou uma instância do gerenciador de Rede Virtual chamada vnm-learn-eastus-001.

Criar redes virtuais

Este procedimento orienta você na criação de três redes virtuais que serão conectadas usando a topologia de rede hub e spoke.

Entre no portal do Azure.

Selecione + Criar um recurso e pesquise Rede virtual. Em seguida, selecione Criar para começar a configurar a rede virtual.

Na guia Básico, insira ou selecione as informações a seguir:

Configuração Valor Subscription Selecione a assinatura na qual você deseja implantar essa rede virtual. Resource group Selecione ou crie um novo grupo de recursos para armazenar a rede virtual. Este guia de início rápido usa um grupo de recursos chamado rg-learn-eastus-001. Nome Insira vnet-learn-prod-eastus-001 para o nome da rede virtual. Região Selecione a região Leste dos EUA. Selecione A seguir: endereços IP e configure o seguinte espaço de endereço de rede:

Configuração Valor Espaço de endereço IPv4 Insira 10.0.0.0/16 como o espaço de endereço. Nome da sub-rede Insira o nome padrão para a sub-rede. Espaço de endereço da sub-rede Insira o espaço de endereço da sub-rede de 10.0.0.0/24. Selecione Examinar + criar e, em seguida, Criar para implantar a rede virtual.

Repita as etapas de 2 a 5 para criar mais duas redes virtuais no mesmo grupo de recursos com as seguintes informações:

Setting Valor Subscription Selecione a mesma assinatura que você selecionou na etapa 3. Resource group Selecione o rg-learn-eastus-001. Nome Insira vnet-learn-prod-eastus-002 e vnet-learn-hub-eastus-001 para as duas redes virtuais. Região Selecione (EUA) Leste dos EUA Endereços IP vnet-learn-prod-eastus-002 Espaço de endereço IPv4: 10.1.0.0/16

Nome da sub-rede: default

Espaço de endereço da sub-rede: 10.1.0.0/24Endereços IP vnet-learn-test-eastus-001 Espaço de endereço IPv4: 10.2.0.0/16

Nome da sub-rede: default

Espaço de endereço da sub-rede: 10.2.0.0/24

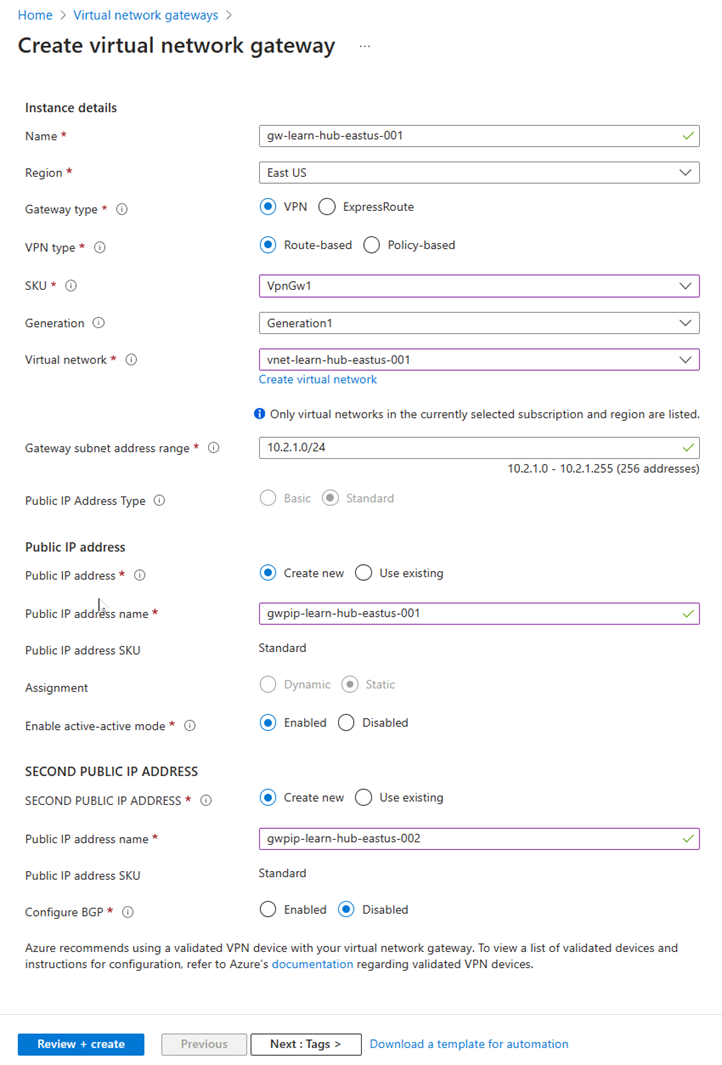

Implantar um gateway de rede virtual

Implante um gateway de rede virtual na rede virtual do hub. Esse gateway de rede virtual é necessário para que os spokes usem o hub como uma configuração de gateway.

Selecione + Criar um recurso e pesquise Gateway de rede virtual. Em seguida, selecione Criar para iniciar a configuração da rede virtual.

Na guia Básico, insira ou selecione as configurações seguir:

Setting Valor Subscription Selecione a assinatura na qual você deseja implantar essa rede virtual. Nome Insira gw-learn-hub-eastus-001 para o nome do gateway de rede virtual. SKU Selecione VpnGW1 para o SKU. Generation Selecione Generation1 para a geração. Rede virtual Selecione vnet-learn-hub-eastus-001 para a VNet. Endereço IP público Nome do endereço IP público Insira o nome gwpip-learn-hub-eastus-001 para o IP público. SEGUNDO ENDEREÇO IP PÚBLICO Nome do endereço IP público Insira o nome gwpip-learn-hub-eastus-002 para o IP público. Selecione Examinar + criar e escolha Criar depois que a validação tiver sido aprovada. A implantação de um gateway de rede virtual pode levar cerca de 30 minutos. Você pode passar para a próxima seção enquanto aguarda a conclusão dessa implantação. No entanto, você pode perceber que gw-learn-hub-eastus-001 não mostra que tem um gateway devido ao tempo e sincronização no portal do Azure.

Criar um grupo de rede

Observação

Este guia prático pressupõe que você criou uma instância do gerenciador de rede usando o guia de início rápido. O grupo de rede neste tutorial é chamado ng-learn-prod-eastus-001.

Navegue até o grupo de recursos rg-learn-eastus-001 e selecione a instância do gerenciador de rede vnm-learn-eastus-001.

Em Configurações, selecione Grupos de rede. Em seguida, selecione + Criar.

No painel Criar um grupo de rede, selecione Criar:

Configuração Valor Nome Insira ng-learn-prod-eastus-001. Descrição (Opcional) Forneça uma descrição sobre este grupo de redes. Tipo de membro Selecione a Rede virtual no menu de seleção. e selecione Criar.

Confirme se o novo grupo de rede agora está listado no painel Grupos de rede.

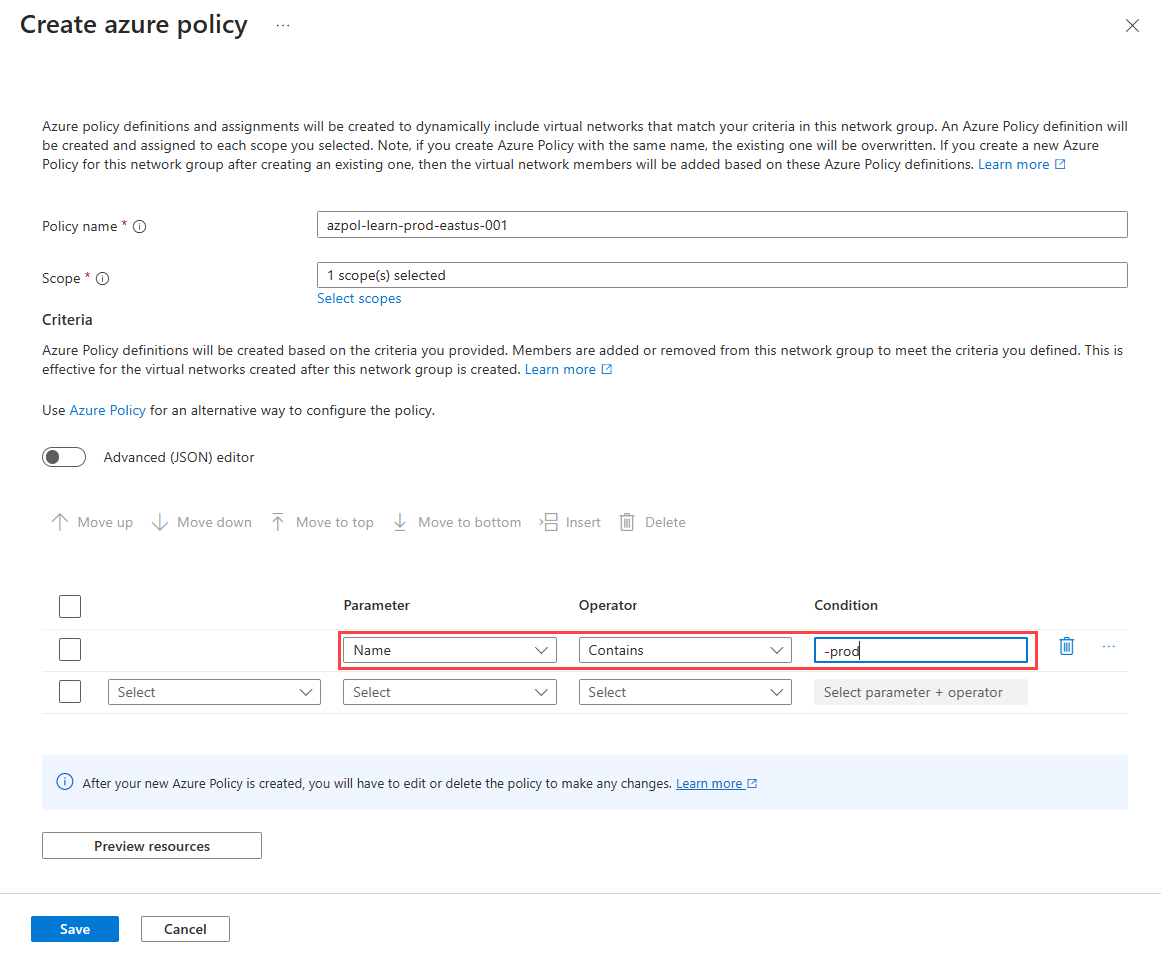

Definir associação de grupo dinâmica com política do Azure

Na lista de grupos de rede, selecione ng-learn-prod-eastus-001. Em Criar política para adicionar membros dinamicamente, selecione Criar política do Azure.

Na página Criar Azure Policy, selecione ou insira as seguintes informações:

Configuração Valor Nome de política Insira azpol-learn-prod-eastus-001 na caixa de texto. Escopo Clique em Selecionar Escopos e escolha a assinatura atual. Critérios Parâmetro Selecione Nome no menu suspenso. Operador Selecione Contém no menu suspenso. Condição Insira -prod para a condição na caixa de texto. Selecione Recursos de visualização para examinar a página Redes virtuais efetivas e selecione Fechar. Esta página mostra as redes virtuais que serão adicionadas ao grupo de rede com base nas condições definidas em Azure Policy.

Selecione Salvar para implantar a associação ao grupo. Pode levar até um minuto para que a política entre em vigor e seja adicionada ao grupo de rede.

Na página Grupo de Rede em Configurações, selecione Membros do Grupo para ver a associação ao grupo com base nas condições definidas no Azure Policy. A Origem está listada como azpol-learn-prod-eastus-001.

Criar uma configuração de conectividade de hub e spoke

Selecione Configurações em Configurações e, em seguida, + Criar.

Selecione Configuração de conectividade no menu suspenso para começar a criar uma configuração de conectividade.

Na página Noções básicas, insira as seguintes informações e selecione Avançar: Topologia>.

Configuração Valor Nome Insira cc-learn-prod-eastus-001. Descrição (Opcional) Forneça uma descrição para essa configuração de conectividade. Na guia Topologia, selecione Hub e Spoke. Isso revela outras configurações.

Selecione Selecionar um hub na configuração de Hub. Em seguida, selecione vnet-learn-hub-eastus-001 como o hub de rede e clique em Selecionar.

Observação

Dependendo do tempo de implantação, talvez você não veja a rede virtual do hub de destino como um gateway em Tem gateway. Isso ocorre devido à implantação do gateway da rede virtual. Ele pode levar até 30 minutos para ser implantado e pode não ser exibido imediatamente nos vários modos de exibição do portal do Azure.

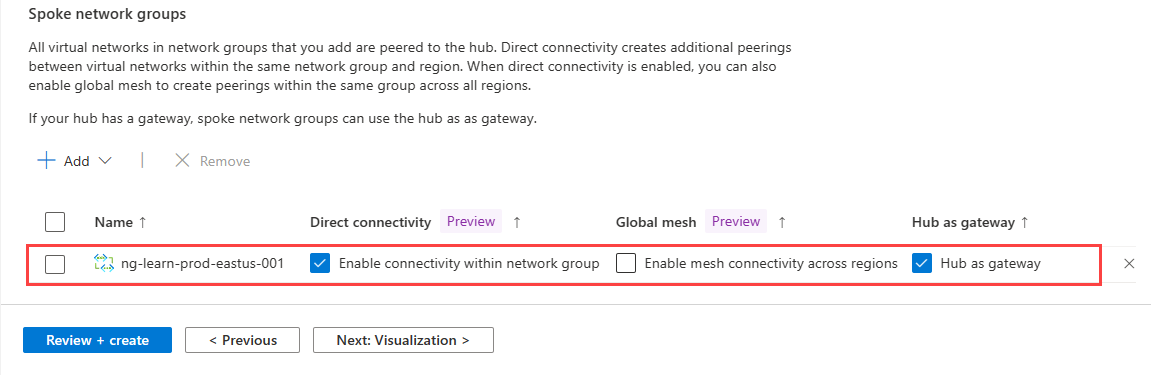

Em Grupos de rede spoke, selecione + Adicionar. Em seguida, selecione ng-learn-prod-eastus-001 para o grupo de rede e clique em Selecionar.

Depois de adicionar o grupo de rede, selecione as opções a seguir. Em seguida, selecione adicionar para criar a configuração de conectividade.

Configuração Valor Conectividade direta Marque a caixa de seleção Habilitar a conectividade no grupo de rede. Essa configuração permite que as redes virtuais spoke no grupo de rede na mesma região se comuniquem diretamente entre si. Malha global Deixe a opção Habilitar conectividade de malha entre regiõesdesmarcada. Essa configuração não é necessária, pois os dois spokes estão na mesma região Hub como gateway Marque a caixa de seleção Hub como gateway. Selecione Próximo: Examinar e criar> e crie a configuração de conectividade.

Implantar a configuração de conectividade

Certifique-se de que o gateway de rede virtual tenha sido implantado com êxito antes de implantar a configuração de conectividade. Se você implantar uma configuração de hub e spoke deixando a opção Usar o hub como gateway habilitada, e não existir um gateway, a implantação falhará. Para obter mais informações, confira Usar o hub como gateway.

Selecione Implantações em Configurações, depois escolha Implantar configurações.

Selecione as seguintes configurações:

Configuração Valor Configurações Selecione Incluir configurações de conectividade no estado de meta. Configurações de conectividade Selecione cc-learn-prod-eastus-001. Regiões de destino Selecione Leste dos EUA como a região de implantação. Selecione Avançar e Implantar para concluir a implantação.

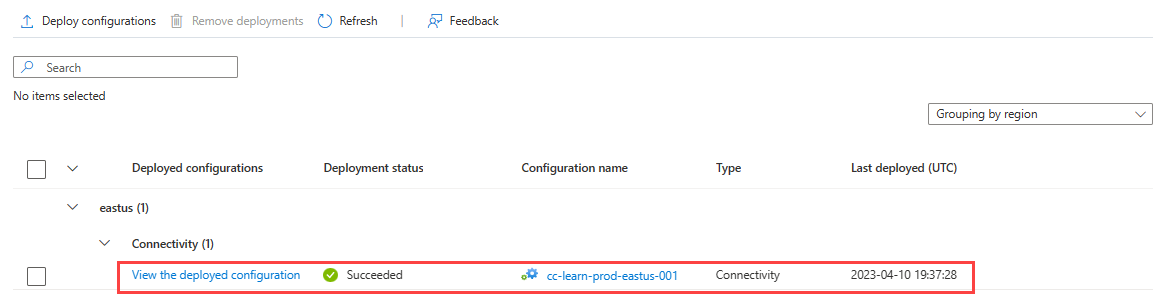

A implantação será exibida na lista da região selecionada. A implantação da configuração pode levar alguns minutos para ser concluída.

Criar uma configuração de administrador de segurança

Selecione Configuração em Configurações novamente, clique em + Criar e escolha SecurityAdmin no menu para começar a criar uma configuração de SecurityAdmin.

Insira o nome sac-learn-prod-eastus-001 para a configuração e selecione Avançar: coleções de regras.

Insira o nome rc-learn-prod-eastus-001 para a coleção de regras e selecione ng-learn-prod-eastus-001 para o grupo de rede de destino. Em seguida, selecione + Adicionar.

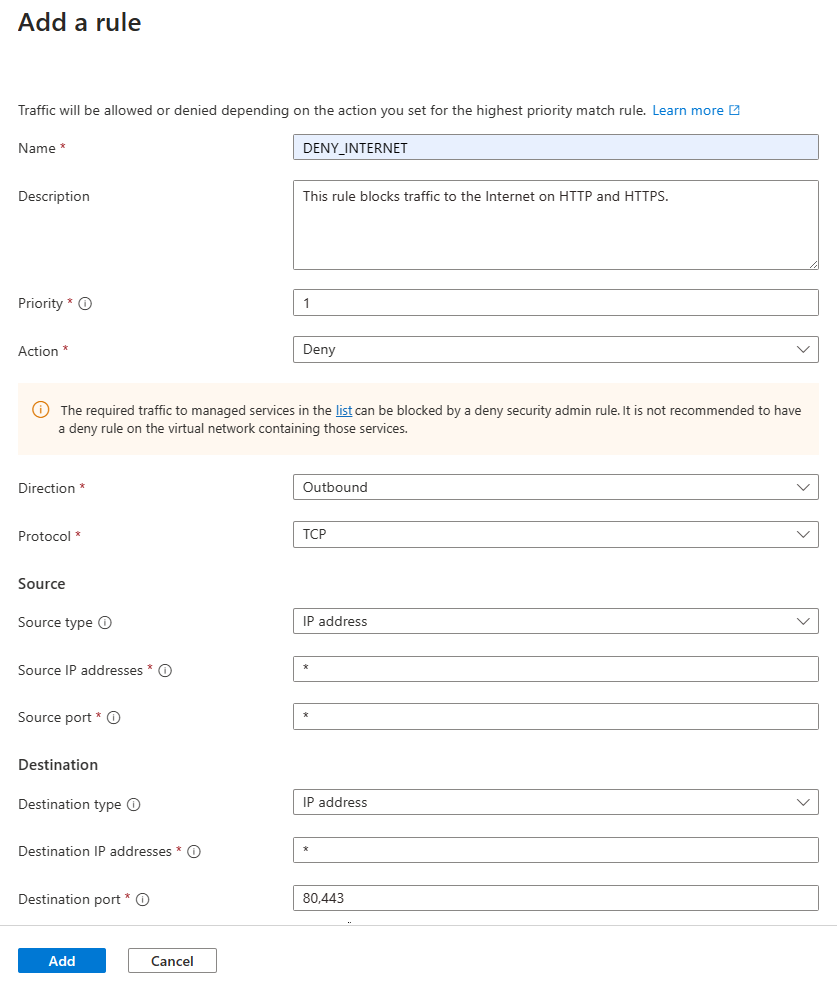

Insira e selecione as seguintes configurações e, em seguida, selecione Adicionar:

Configuração Valor Nome Insira DENY_INTERNET Descrição Insira Esta regra bloqueia o tráfego para a Internet em HTTP e HTTPS Prioridade Insira 1 Ação Selecione Negar Direção Selecione Saída Protocolo Selecione TCP Origem Tipo de origem Selecionar IP Endereços IP da fonte Inserir * Destino Tipo de destino Selecionar Endereços IP Endereços IP de destino Inserir * Porta de destino Insira 80, 443 Selecione Adicionar para adicionar a coleção de regras à configuração.

Selecione Examinar + criar e Criar para criar a configuração do administrador de segurança.

Implantar a configuração de administrador de segurança

Selecione Implantações em Configurações e escolha Implantar configurações.

Em Configurações, selecione Incluir administrador de segurança em seu estado de meta e a configuração sac-learn-prod-eastus-001 que você criou na última seção. Em seguida, selecione Leste dos EUA como a região de destino, e selecione Avançar.

Selecione Avançar e, em seguida, Implantar. Agora você deve ver a implantação aparecer na lista para a região selecionada. A implantação da configuração pode levar alguns minutos para ser concluída.

Verificar a implantação das configurações

Verificar a partir de uma rede virtual

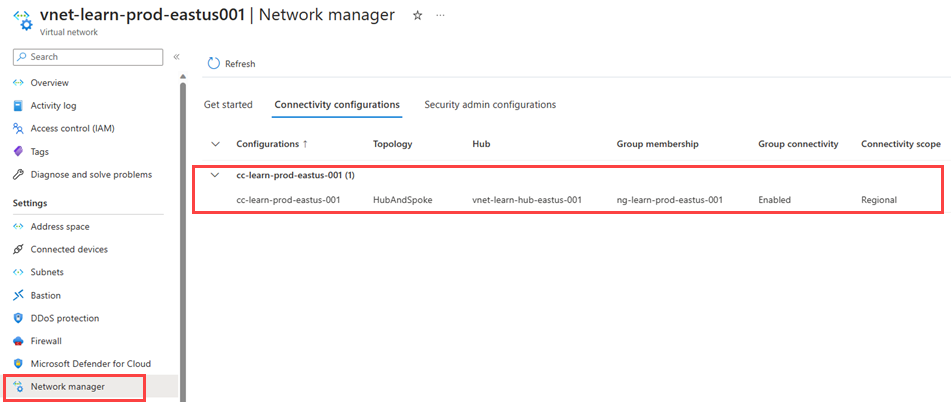

Acesse a rede virtual vnet-learn-prod-eastus-001 e selecione Gerenciador de rede em Configurações. A guia Configurações de conectividade lista a configuração de conectividade cc-learn-prod-eastus-001 aplicada na rede virtual

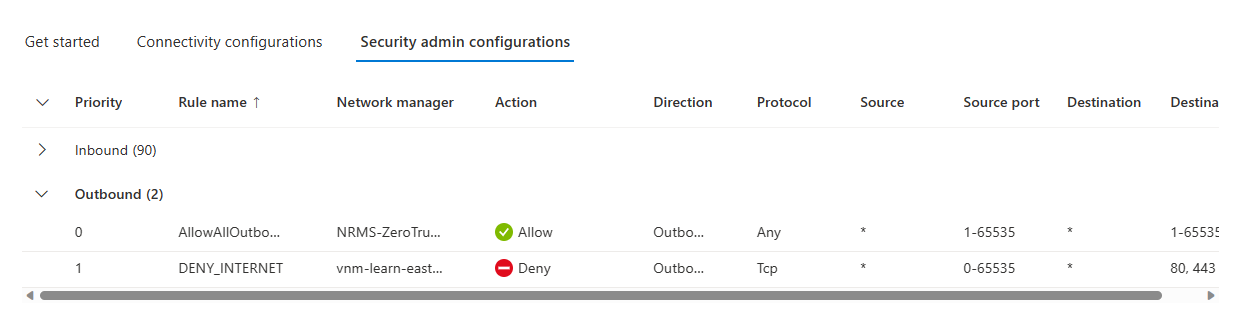

Selecione a guia Configurações de administrador de segurança e expanda Saída para listar as regras de administrador de segurança aplicadas a essa rede virtual.

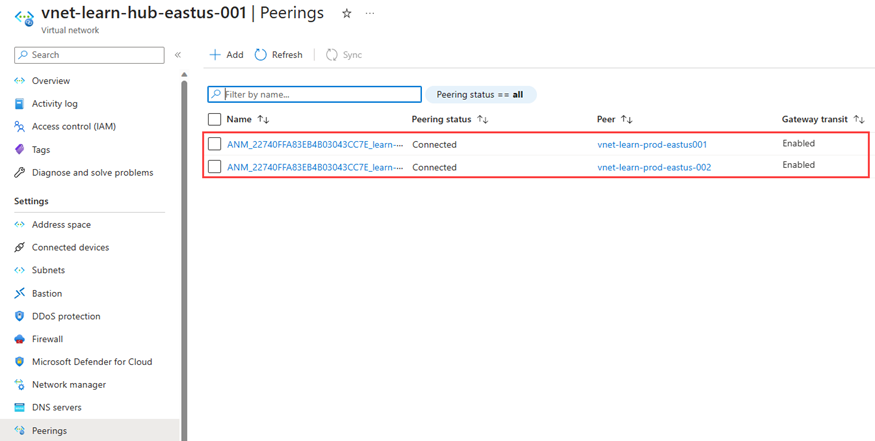

Selecione Emparelhamentos em Configurações para listar os emparelhamentos de rede virtual criados pelo Gerenciador de Rede Virtual. O nome da chave começa com ANM_.

Verificar a partir de uma VM

Implante uma máquina virtual de teste em vnet-learn-prod-eastus-001.

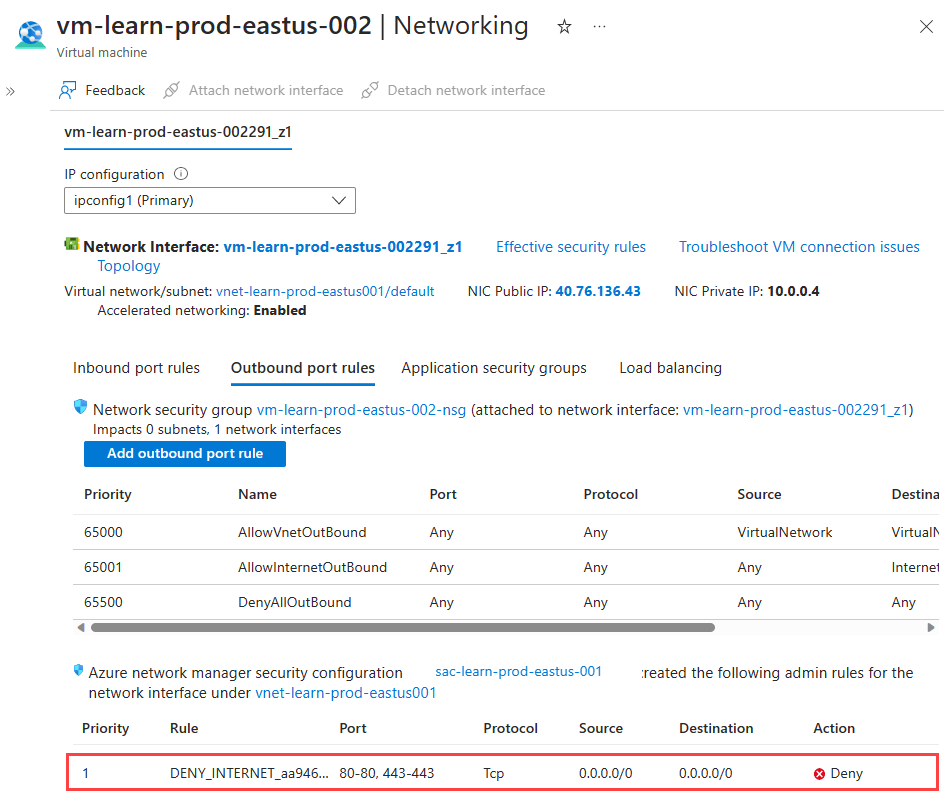

Vá para a VM de teste criada na vnet-learn-prod-eastus-001 e selecione Rede em Configurações. Selecione Regras de porta de saída e verifique se a regra DENY_INTERNET foi aplicada.

Selecione o nome do adaptador de rede e selecione Rotas efetivas em Ajuda para verificar as rotas para os emparelhamentos de rede virtual. A rota

10.2.0.0/16com o Tipo de Próximo Salto deVNet peeringé a rota para a rede virtual do hub.

Limpar os recursos

Se você não precisa mais do Gerenciador de Rede Virtual do Azure, antes de excluir o recurso é necessário garantir o seguinte:

- Não há nenhuma implantação de configurações em qualquer região.

- Todas as configurações foram excluídas.

- Todos os grupos de rede foram excluídos.

Use a lista de verificação de remoção de componentes para garantir que nenhum recurso filho ainda esteja disponível antes de excluir o grupo de recursos.

Próximas etapas

Saiba como bloquear o tráfego de rede com uma configuração de administrador de segurança.