Visão geral da proteção contra bots do firewall do aplicativo Web no Gateway de Aplicativo do Azure

Aproximadamente 20% de todo o tráfego da internet provém de bots ruins. Eles extraem, examinam e procuram por vulnerabilidades no seu aplicativo Web. Quando esses bots são bloqueados pelo firewall do aplicativo Web (WAF), eles não podem atacar você. Eles também não podem usar seus recursos e serviços, como seus back-ends e outra infraestrutura subjacente.

Você pode habilitar um conjunto de regras gerenciado de proteção contra bots para seu WAF bloquear ou registrar solicitações de endereços IP mal-intencionados conhecidos. Os endereços IP e os domínios são originados do feed de inteligência de ameaças da Microsoft. O Gráfico de Segurança Inteligente potencializa a inteligência contra ameaças da Microsoft e é usado por vários serviços, incluindo o Microsoft Defender para Nuvem.

Usar com conjuntos de regras OWASP

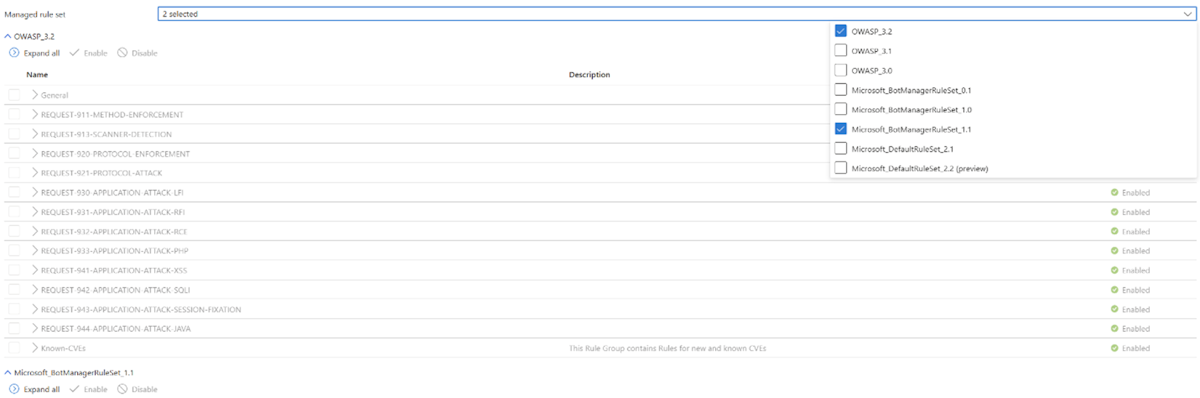

Com a SKU do WAF v2 do Gateway de Aplicativo, é possível usar o conjunto de regras da Proteção Contra Bots com qualquer um dos conjuntos de regras OWASP. Somente um conjunto de regras OWASP pode ser usado por vez. O conjunto de regras de proteção contra bots contém outra regra que é exibido no seu conjunto de regras. Ele é intitulado Microsoft_BotManagerRuleSet_1.1, e você pode habilitá-lo ou desabilitá-lo como as outras regras OWASP.

Atualização do conjunto de regras

A lista do conjunto de regras de mitigação de bots de endereços IP reconhecidamente ruins é atualizada várias vezes por dia pelo feed de Inteligência contra ameaças da Microsoft para acompanhar os bots. Os aplicativos Web são protegidos continuamente, mesmo que os vetores de ataque de bot sejam alterados.

Exemplo de log

Veja um exemplo de entrada de log para proteção contra bots:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}