Sistemas operativos de patch Essential Eight

Esta tabela descreve os controlos ISM relacionados com sistemas operativos de patch.

| Controlo ISM Set 2024 | Nível de Maturidade | Control | Medir |

|---|---|---|---|

| ISM-1694 | 1, 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de servidores com acesso à Internet e dispositivos de rede com acesso à Internet são aplicados no prazo de duas semanas após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem exploits de trabalho. | Ao utilizar Windows Update para Empresas e cadências de atualização definidas, os patches são instalados com 2 semanas de lançamento. |

| ISM-1695 | 1, 2 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de estações de trabalho, servidores sem acesso à Internet e dispositivos de rede sem acesso à Internet são aplicados no prazo de um mês após o lançamento. | Os administradores de TI implementam atualizações com uma configuração de prazo da data pretendida no Microsoft Configuration Manager |

| ISM-1696 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de estações de trabalho, servidores sem acesso à Internet e dispositivos de rede sem acesso à Internet são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Os administradores de TI implementam atualizações com uma configuração de prazos o mais rapidamente possível no Microsoft Configuration Manager |

| ISM-1701 | 1, 2, 3 | Um detetor de vulnerabilidades é utilizado pelo menos diariamente para identificar patches ou atualizações em falta para vulnerabilidades em sistemas operativos de servidores com acesso à Internet e dispositivos de rede com acesso à Internet. | Dispositivos integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitorizará e detetará continuamente riscos nos dispositivos de uma organização. |

| ISM-1702 | 1, 2, 3 | Um detetor de vulnerabilidades é utilizado, pelo menos, quinzenalmente para identificar patches em falta ou atualizações para vulnerabilidades em sistemas operativos de estações de trabalho, servidores sem acesso à Internet e dispositivos de rede sem acesso à Internet. | O administrador de TI configura a funcionalidade Atualização de Software do Configuration Manager para executar uma análise de patches em falta no sistema, pelo menos, uma vez a cada 14 dias. |

| ISM-1877 | 1, 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de servidores com acesso à Internet e dispositivos de rede com acesso à Internet são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Ao utilizar o método de implementação de patches acelerada do Windows Update para Empresas, os patches são instalados dentro de 48 horas. |

| ISM-1501 | 1, 2, 3 | Os sistemas operativos que já não são suportados pelos fornecedores são substituídos. | Com os Anéis definidos, o WUfB atualizará automaticamente os dispositivos para a atualização de funcionalidades mais recente. |

| ISM-1879 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades nos controladores são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Com os Anéis definidos, o WUfB atualizará automaticamente os dispositivos para a atualização de funcionalidades mais recente. |

| ISM-1900 | 3 | Um detetor de vulnerabilidades é utilizado, pelo menos, quinzenalmente para identificar patches em falta ou atualizações para vulnerabilidades no firmware. | Os dispositivos serão integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitorizará e detetará continuamente riscos nos dispositivos de uma organização. |

| ISM-1902 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de estações de trabalho, servidores sem acesso à Internet e dispositivos de rede sem acesso à Internet são aplicados no prazo de um mês após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem explorações em funcionamento. | O administrador de TI configura a funcionalidade Atualização de Software do Configuration Manager para executar uma análise de patches em falta no sistema, pelo menos, uma vez a cada 14 dias. |

| ISM-1903 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades no firmware são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | O método de implementação Controladores e Firmware da Intune implementa a versão mais recente segura de Controladores e Firmware. |

| ISM-1904 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades no firmware são aplicados no prazo de um mês após o lançamento, quando as vulnerabilidades são avaliadas como não críticas por parte dos fornecedores e não existem exploits de trabalho. | O método de implementação Controladores e Firmware da Intune será utilizado para implementar a versão mais recente segura de Controladores e Firmware. |

| ISM-1697 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades nos controladores são aplicados no prazo de um mês após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem exploits em funcionamento. | Intune método de implementação de Controlador e Firmware será utilizado para corrigir as vulnerabilidades nos controladores e no firmware |

| ISM-1703 | 3 | Um detetor de vulnerabilidades é utilizado, pelo menos, quinzenalmente para identificar patches em falta ou atualizações para vulnerabilidades nos controladores. | Os dispositivos serão integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitorizará e detetará continuamente riscos nos dispositivos de uma organização. |

| ISM-17041 | 1, 2, 3 | Os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | Intune método de implementação de Aplicações é utilizado para remover aplicações e extensões2 não suportadas. |

| ISM-18071 | 1, 2, 3 | Um método automatizado de deteção de recursos é utilizado, pelo menos, quinzenalmente para suportar a deteção de recursos para atividades subsequentes de análise de vulnerabilidades. | Utilize um scanner para efetuar a deteção de recursos e mantero inventário de ativos 2. |

| ISM-18081 | 1, 2, 3 | Um detetor de vulnerabilidades com uma base de dados de vulnerabilidades atualizada é utilizado para atividades de análise de vulnerabilidades. | A base de dados de vulnerabilidades do DVM é atualizada continuamente à medida que a Microsoft e outras pessoas detetam vulnerabilidades no software instalado na sua rede2. |

Observação

1 Estes controlos abrangem a Aplicação de Patches e o SO patch no Essential 8.

2 Para obter detalhes sobre como implementar estes controlos, veja Secção Aplicações de Patches.

Windows Update para Empresas

O Windows Update para Empresas (WUfB) permite que os administradores de TI mantenham os dispositivos Windows da sua organização atualizados com as atualizações de segurança e qualidade mais recentes e funcionalidades do Windows ao ligar diretamente estes pontos finais a Windows Update. Os administradores de TI podem utilizar a integração entre o Microsoft Intune e o WUfB para configurar as definições de atualização nos dispositivos e configurar o diferimento da instalação da atualização.

O Windows Update para Empresas fornece políticas de gestão para vários tipos de atualizações:

- Atualizações de funcionalidades: estas atualizações contêm não só revisões de segurança e qualidade, mas também adições e alterações de funcionalidades significativas. A partir do Windows 10 21H2, as atualizações de funcionalidades são lançadas anualmente na segunda metade do ano civil. As informações de versão das atualizações de funcionalidades estão documentadas aqui: Windows 10 - informações de versão | Microsoft Docs

- Atualizações de qualidade: atualizações tradicionais do sistema operativo, normalmente lançadas na segunda terça-feira de cada mês (embora estas atualizações possam ser lançadas em qualquer altura). Isso inclui atualizações de segurança, críticas e de driver. As atualizações de qualidade são cumulativas.

- Controladores do Windows: controladores de dispositivo aplicáveis a dispositivos geridos.

- Atualizações de produtos da Microsoft: Atualizações para outros produtos Microsoft, como a versão MSI das aplicações do Microsoft 365 e o .NET (Dot Net) Framework. Estas atualizações podem ser ativadas ou desativadas através da política Windows Update para Empresas.

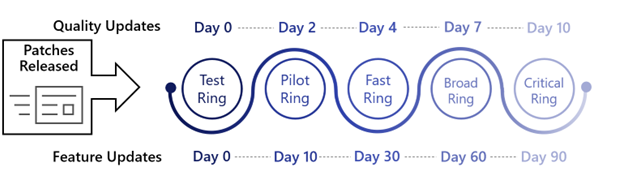

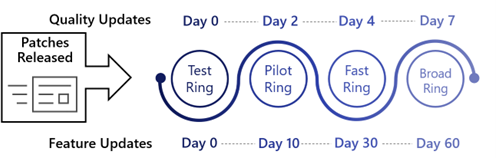

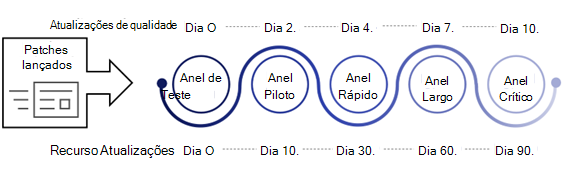

Anéis do Windows Update para Empresas

O WUfB tem o conceito de Anéis. Os anéis são uma coleção de definições e políticas WUfB direcionadas para um grupo específico de dispositivos. As organizações podem utilizar o número de anéis necessários, embora a maioria das organizações tenha estabelecido menos anéis do que anteriormente utilizados com outras ferramentas de aplicação de patches, como o Microsoft Endpoint Configuration Manager. Um número recomendado de Anéis para começar é entre 3 a 5 Anéis.

Definições e terminologia importantes do Windows Update para Empresas

O WUfB apresenta alguns novos conceitos e terminologia com os quais os administradores podem não estar familiarizados:

- Deteção: os dispositivos marcar periodicamente no serviço de Windows Update para marcar se estiverem a ser disponibilizadas atualizações. Esta marcar e determinação de que uma atualização está disponível para o dispositivo é referida como deteção.

- Diferimento: Windows Update para Empresas fornece a capacidade de diferir uma atualização de ser oferecida a um dispositivo durante um número especificado de dias.

- Prazo: a definição do prazo permite que os administradores especifiquem o número de dias antes de as atualizações de qualidade serem instaladas num dispositivo. Depois de decorrido o número de dias especificado, as atualizações serão instaladas automaticamente. A contagem decrescente do prazo começa a partir do momento em que uma atualização é oferecida (ou seja, quando uma atualização é detetada conforme especificado através da opção de diferimento) para o dispositivo.

- Período de tolerância: a definição do período de tolerância permite que os administradores especifiquem um número de dias antes de ocorrer um reinício para aplicar e instalar atualizações. Depois de decorrido o número de dias especificado, ocorrerá automaticamente um reinício. A contagem decrescente de reinício começa a partir do momento em que uma atualização foi instalada com êxito.

exemplo de definições do Windows Update para Empresas linha do tempo

| Valor do Prazo | Valor do Período de Tolerância | Hora de Instalação da Atualização Forçada | Reinício Forçado |

|---|---|---|---|

| 0 | 0 | Imediatamente após a deteção | Imediatamente após a instalação |

| 2 | 2 | 2 dias após a deteção | 2 dias após a instalação da atualização |

configuração da Cadência do Windows Update para Empresas

Segue-se uma configuração de cadência WUfB de exemplo, com 5 Anéis totais. Para cada Cadência, são listados os diferimentos, prazos e período de tolerância recomendados. A configuração completa para cada Cadência foi fornecida para facilitar a referência.

- Anel 0 – Dispositivos de Teste: Dispositivos de teste dedicados (aplicações críticas & ecrã de fumo inicial)

- Anel 1 – Dispositivos Piloto: administradores de TI, adotantes iniciais (compostos por 1% do total de dispositivos)

- Anel 2 – Dispositivos Rápidos: variedade aleatória de dispositivos (composta por 9% do total de dispositivos)

- Cadência 3 – Dispositivos Amplos: implementação alargada (composta por 90% do total de dispositivos)

- Anel 4 – Dispositivos Críticos: pessoal executivo, dispositivos críticos para a empresa, etc.

Anel 0: dispositivos de teste

- Instale atualizações 0 dias após o lançamento.

As organizações devem configurar um "Ring 0", composto por dispositivos de teste dedicados.

Estes dispositivos recebem atualizações sem qualquer atraso. Os administradores podem utilizar estes dispositivos com as atualizações mais recentes para efetuar uma validação inicial de aplicações críticas e a funcionalidade ainda funciona conforme esperado.

| Diferimento da Atualização de Qualidade | Diferimento da Atualização de Funcionalidades | Valor do Prazo | Valor do Período de Tolerância | Hora de Instalação da Atualização de Qualidade Forçada | Reinício Forçado |

|---|---|---|---|---|---|

| 0 | 0 | 0 | 0 | Imediatamente após a libertação e deteção | Imediatamente após a instalação da atualização forçada |

Veja Windows Update for Business Ring Configuration (Configuração da Cadência para Empresas) para obter a configuração completa desta Cadência.

Anel 1: Piloto

- Instalar atualizações 2 dias após o lançamento (1% dos dispositivos)

A equipa de TI e os adotantes iniciais selecionados incluem a Cadência 1, normalmente cerca de 1% do total de dispositivos geridos.

Para além dos testes iniciais com a Cadência 0, esta Cadência fornece a primeira linha de teste por parte dos utilizadores que realizam o seu trabalho diário para detetar quaisquer problemas antes de um número alargado de dispositivos receber as atualizações.

| Diferimento da Atualização de Qualidade | Diferimento da Atualização de Funcionalidades | Valor do Prazo | Valor do Período de Tolerância | Hora de Instalação da Atualização de Qualidade Forçada | Reinício Forçado |

|---|---|---|---|---|---|

| 2 | 10 | 2 | 2 | 4 dias após o lançamento e deteção da atualização de qualidade | 2 dias após a instalação da atualização forçada |

Veja Windows Update for Business Ring Configuration (Configuração da Cadência para Empresas) para obter a configuração completa desta Cadência.

Observação

Exclua Estações de Trabalho de Acesso Privilegiado que seriam utilizadas para resolver problemas e resolve problemas caso ocorram a partir desta Cadência. A Cadência Larga seria um Anel adequado para estes dispositivos.

Anel 2: Rápido

- Instalar atualizações 4 dias após o lançamento (9% dos dispositivos)

Uma variedade aleatória, composta por 9% dos pontos finais das organizações, deve ser adicionada à Cadência 2.

Estes dispositivos estão configurados para receber atualizações 4 dias após o lançamento, o que permite mais testes por um maior número de utilizadores antes da implementação abrangente para o resto da organização.

| Diferimento da Atualização de Qualidade | Diferimento da Atualização de Funcionalidades | Valor do Prazo | Valor do Período de Tolerância | Hora de Instalação da Atualização de Qualidade Forçada | Reinício Forçado |

|---|---|---|---|---|---|

| 4 | 30 | 2 | 2 | 6 dias após o lançamento e deteção da atualização de qualidade | 2 dias após a instalação da atualização forçada |

Veja Windows Update for Business Ring Configuration (Configuração da Cadência para Empresas) para obter a configuração completa desta Cadência.

Anel 3: Largo

- Instalar atualizações 7 dias após o lançamento (90% dos dispositivos)

Todos os dispositivos restantes devem ser configurados para fazerem parte da Cadência 3.

Nesta fase, as organizações têm a confiança de que as atualizações podem ser amplamente instaladas nos respetivos dispositivos. A Cadência 3 configura as atualizações a serem diferidas até 7 dias após o lançamento antes de serem instaladas automaticamente.

| Diferimento da Atualização de Qualidade | Diferimento da Atualização de Funcionalidades | Valor do Prazo | Valor do Período de Tolerância | Hora de Instalação da Atualização de Qualidade Forçada | Reinício Forçado |

|---|---|---|---|---|---|

| 7 | 60 | 2 | 2 | 9 dias após o lançamento e deteção da atualização de qualidade | 2 dias após a instalação da atualização forçada |

Veja Windows Update for Business Ring Configuration (Configuração da Cadência para Empresas) para obter a configuração completa desta Cadência.

Anel 4: Sistemas críticos

- Instalar atualizações 14 dias após o lançamento

Algumas organizações têm um pequeno número de dispositivos críticos, por exemplo, dispositivos que são utilizados por funcionários executivos.

Para estes tipos de dispositivos, as organizações podem querer adiar ainda mais a instalação de atualizações de qualidade e de funcionalidades para minimizar qualquer potencial interrupção. Estes dispositivos fariam parte da Cadência 4, especificamente para estes dispositivos críticos.

| Diferimento da Atualização de Qualidade | Diferimento da Atualização de Funcionalidades | Valor do Período de Tolerância | Valor do Prazo | Hora de Instalação da Atualização | Reinício Forçado |

|---|---|---|---|---|---|

| 10 | 90 | 2 | 2 | 12 dias após o lançamento e deteção da atualização de qualidade | 2 dias após a instalação da atualização forçada |

Veja Windows Update para a Configuração da Cadência de Negócio no apêndice para obter a configuração completa deste Anel.

| Controlo ISM Set 2024 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| 1694 | 1, 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de servidores com acesso à Internet e dispositivos de rede com acesso à Internet são aplicados no prazo de duas semanas após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem exploits de trabalho. | Ao utilizar Windows Update para Empresas e cadências de atualização definidas, os patches são instalados com 2 semanas de lançamento. |

| 1501 | 1, 2, 3 | Os sistemas operativos que já não são suportados pelos fornecedores são substituídos. | Com os Anéis definidos, o WUfB atualizará automaticamente os dispositivos para a atualização de funcionalidades mais recente. |

Agilizar atualizações de qualidade

Intune fornece a capacidade de agilizar as atualizações de qualidade, acelerando a instalação de atualizações de qualidade, como o lançamento de patch de terça-feira mais recente ou uma atualização de segurança fora de banda para uma falha de zero dias. Para acelerar a instalação, as atualizações rápidas utilizam serviços disponíveis, como o Windows Push Notification Service (WNS) e canais de notificação push, para entregar a mensagem aos dispositivos de que existe uma atualização acelerada para instalação. Este processo permite que os dispositivos iniciem a transferência e instalação de uma atualização acelerada o mais rapidamente possível, sem ter de esperar que o dispositivo marcar para obter atualizações.

Detalhes da implementação – agilizar as atualizações de qualidade

Para acelerar as atualizações de qualidade:

- Criar atualizações de Qualidade para Windows 10 e perfil posterior, em Dispositivos> Atualizações de Qualidade doWindows>para Windows 10 e posterior (Pré-visualização)

- Indique um nome. Sugere-se que o nome da política está alinhado com a versão de atualização de qualidade que está a ser acelerada para facilitar a referência.

- Defina as atualizações de qualidade que Windows Update para Empresas aceleram a instalação de se a versão do Sistema Operativo do dispositivo for inferior a.

- Definir o número de dias até que seja imposto um reinício do dispositivo

- Atribuir o perfil a um grupo que contenha todos os dispositivos Windows aplicáveis

Observação

Se o número de dias a aguardar antes de ser imposto um reinício estiver definido como 0, o dispositivo será reiniciado imediatamente após receber a atualização. O utilizador não receberá a opção para atrasar o reinício.

| Controlo ISM Set 2024 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| 1877 | 1, 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de servidores com acesso à Internet e dispositivos de rede com acesso à Internet são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Ao utilizar o método de implementação de patches acelerada do Windows Update para Empresas, os patches são instalados dentro de 48 horas. |

| 1879 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades nos controladores são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Com os Anéis definidos, o WUfB atualiza automaticamente os dispositivos para a atualização de funcionalidades mais recente. |

Observação

Recomenda-se que, eventualmente, remova a política de atualização de qualidade rápida, normalmente uma vez confirmada que o patch foi implementado com êxito em todos os dispositivos ou que é substituído pelas atualizações do mês seguinte.

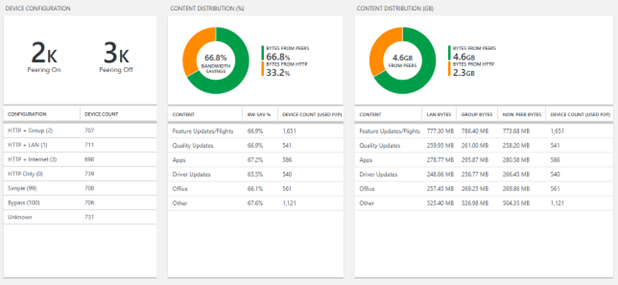

Otimização de Entrega

A Otimização da Entrega é uma solução gerida na cloud que permite que os clientes transfiram atualizações de origens alternativas (como outros elementos na rede), além dos servidores tradicionais baseados na Internet. Quando configuradas através de Intune, as definições de Otimização da Entrega podem ser configuradas para dispositivos Windows para reduzir o consumo de largura de banda da Internet quando os binários de atualização são transferidos.

Detalhes da implementação – Política de Otimização da Entrega

- Criar uma política de Otimização da Entrega, em Dispositivos>Perfil de Configuração do>Windows> Criarplataforma> deperfil>Windows 10 e modelos de tipo deperfil posteriorEstimização>> daentrega

- Indique um nome para a política

- Na página Definições de Configuração , utilize os valores de acordo com as Definições da Política de Otimização da Entrega no apêndice e crie a política.

- Atribua o perfil a um grupo que contenha todos os dispositivos Windows aplicáveis.

gestão de atualizações de Firmware e Controladores de Intune

Com a Gestão de Atualizações de Controladores do Windows no Microsoft Intune, ganha a capacidade de supervisionar, autorizar a implementação e parar temporariamente a implementação de atualizações de controladores nos seus dispositivos geridos Windows 10 e Windows 11. Intune, juntamente com o Serviço de Implementação (DS) do Windows Update para Empresas (WUfB), processa o processo complexo de identificação de atualizações de controladores relevantes para dispositivos ao abrigo de uma política de atualizações de controladores. Estas atualizações são categorizadas por Intune e WUfB-DS, simplificando o processo de distinção entre as atualizações recomendadas adequadas a todos os dispositivos e atualizações opcionais adaptadas a necessidades específicas. Através das políticas de atualização de controladores do Windows, mantém o controlo total sobre a instalação de atualizações de controladores nos seus dispositivos.

Você pode fazer o seguinte:

- Ative as Aprovações Automáticas para o Controlador Recomendado Atualizações: as políticas configuradas para aprovação automática são prontamente de luz verde e implementam cada nova versão de atualização de controladores recomendada nos dispositivos atribuídos à política. Normalmente, os controladores recomendados representam a atualização mais recente sinalizada como essencial pelo fabricante do controlador. Além disso, os controladores não designados como a versão recomendada atual são catalogados como outros controladores, oferecendo atualizações opcionais. Posteriormente, quando uma atualização mais recente do controlador do OEM é lançada e identificada como a atualização do controlador recomendada atual, Intune adiciona-a automaticamente à política e move o controlador recomendado anteriormente para a lista de outros controladores.

- Configurar a política para exigir a aprovação manual de todas as atualizações: esta política garante que os administradores têm de aprovar uma atualização de controlador antes de esta poder ser implementada. As versões mais recentes das atualizações de controladores para dispositivos com esta política são adicionadas automaticamente à política, mas permanecem inativas até serem aprovadas.

- Gerir os controladores aprovados para implementação: pode editar qualquer política de atualização de controlador para modificar os controladores aprovados para implementação. Pode colocar em pausa a implementação de qualquer atualização de controlador individual para parar a implementação em novos dispositivos e, posteriormente, voltar a processar a atualização em pausa para permitir que Windows Update retomem a instalação em dispositivos aplicáveis.

Passos para implementar a atualização de Controladores e Firmware através da funcionalidade de gestão de Controladores e Firmware do Intune

Passo 1: Criar um perfil de atualização de controlador e anéis de implementação

Quando é criada uma política de atualização de política de controlador, o administrador de TI pode escolher entre as atualizações automáticas e manuais.

- Automático: aprove automaticamente todos os controladores recomendados e defina quanto tempo após a deteção começar a oferecê-los.

-

Manual: aprove manualmente os controladores e selecione o dia para começar a oferecer a atualização quando os aprovar. Com esta opção, não são oferecidos controladores até serem aprovados manualmente.

Para criar um conjunto de anéis de implementação, recomendamos que utilize a seguinte combinação de definições:

- Método de aprovação: aprovar automaticamente todas as atualizações de controladores recomendadas

- Disponibilizar atualizações após (dias)

Passo 2: Rever os controladores disponíveis

Assim que a política for criada, permita que os dispositivos procurem atualizações durante cerca de um dia. A coluna Controladores a rever inclui a contagem de novas atualizações de controladores recomendadas prontas para revisão para aprovação manual. Numa política automática, os Controladores a rever permanecem em 0, uma vez que os controladores recomendados são aprovados automaticamente. Este é um grande indicador de que foram descobertos novos controladores e aguardam uma decisão sobre a aprovação ou recusa da implementação desses controladores.

Passo 3: Aprovar controladores

Quando um administrador de TI aprova um controlador, pode ser disponibilizada uma data de aprovação futuramente. Assim que os controladores forem aprovados, Intune dispositivo Windows gerido irá recebê-los no próximo ciclo de sincronização de políticas, que é normalmente de 8 em 8 horas.

| Controlo ISM Set 2024 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| ISM-1697 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades nos controladores são aplicados no prazo de um mês após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem exploits em funcionamento. | O método de implementação de Controlador e Firmware do Intune será utilizado para aprovar e implementar a versão mais recente do controlador que mitiga as vulnerabilidades |

| ISM-1903 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades no firmware são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | O administrador de TI aprova a versão mais recente do firmware na consola do Intune quando as vulnerabilidades de firmware são avaliadas como críticas pelos fornecedores |

| ISM-1904 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades no firmware são aplicados no prazo de um mês após o lançamento, quando as vulnerabilidades são avaliadas como não críticas por parte dos fornecedores e não existem exploits de trabalho. | O método de implementação Controladores e Firmware da Intune implementa a versão mais recente segura de Controladores e Firmware. |

Monitorizar a instalação de atualizações

Observação

A Conformidade de Atualizações foi preterida a partir de março de 2023.

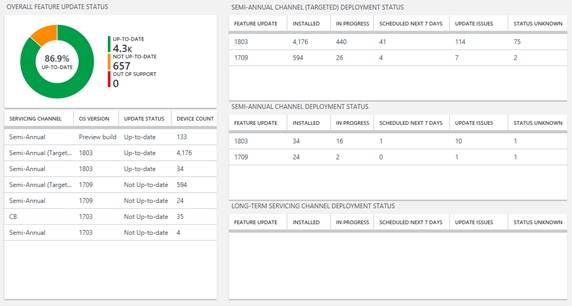

Comunicar a compatibilidade com a Conformidade de Atualizações (Log Analytics)

A Conformidade de Atualizações permite a monitorização de atualizações de qualidade e funcionalidades para as edições Windows 10 ou Windows 11 Professional, Education e Enterprise. A Conformidade de Atualizações reúne os dados de diagnóstico do cliente Windows para comunicar a status de atualizações em dispositivos Windows numa área de trabalho do Log Analytics. A Conformidade de Atualizações apresenta informações para todos os dispositivos integrados no serviço para ajudar a determinar se estão atualizados com o seguinte:

- Atualizações de segurança: um dispositivo está atualizado sobre atualizações de qualidade sempre que tiver a atualização de qualidade mais recente aplicável instalada. As atualizações de qualidade são atualizações cumulativas mensais específicas de uma versão do cliente Windows.

- Atualizações de funcionalidades: um dispositivo está atualizado sobre as atualizações de funcionalidades sempre que tiver a atualização de funcionalidades aplicável mais recente instalada. A Conformidade de Atualizações considera o Canal de Manutenção ao determinar a aplicabilidade da atualização.

Para obter mais informações sobre os pré-requisitos para o aprovisionamento de uma área de trabalho do Log Analytics para Conformidade de Atualizações, veja Introdução à Conformidade de Atualizações – Implementação do Windows.

Integração de dispositivos na Conformidade de Atualizações

- Assim que a solução de Conformidade de Atualizações tiver sido criada, obtenha o ID Comercial ao navegar para o separador Soluções da área de trabalho do Log Analytics e, em seguida, selecione a solução WaaSUpdateInsights . Um CommercialID é um identificador exclusivo global atribuído a uma área de trabalho específica do Log Analytics.

- Configurar a política para corresponder à Política de Conformidade de Atualizações

- Na consola do , altere o valor de CommercialID para o seu CommercialID exclusivo (recolhido durante o passo 1)

- Atribua o perfil a um grupo que contenha todos os dispositivos Windows aplicáveis.

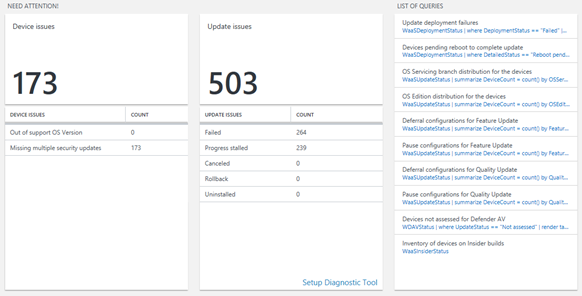

Utilizar relatórios de Conformidade de Atualizações

Os dados diagnóstico consolidados são apresentados em várias secções de relatórios prontamente disponíveis em Conformidade de Atualizações. Os dados recolhidos são armazenados durante 28 dias no âmbito da Conformidade de Atualizações.

Secção De relatório de conformidade necessária

Esta secção fornece uma discriminação de todos os dispositivos cliente Windows e problemas de atualização detetados pela Conformidade de Atualizações. O mosaico de resumo desta secção conta o número de dispositivos com problemas, enquanto os painéis na secção discriminam os problemas encontrados, como dispositivos com versões de sistemas operativos não suportados e atualizações de segurança em falta. Os dispositivos apresentados nestes relatórios necessitam de remediação por parte de um administrador. Existe também uma lista predefinida de consultas que fornecem valores, mas que não se enquadram noutra secção main, como dispositivos com reinícios pendentes, configurações em pausa e muito mais.

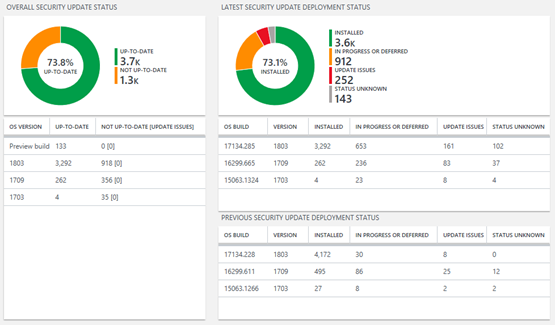

Atualização de segurança status secção relatório de conformidade

Esta secção lista a percentagem de dispositivos que estão na atualização de segurança mais recente lançada para a versão do Windows que o dispositivo está a executar. A seleção desta secção fornece painéis que resumem a status geral de atualizações de segurança em todos os dispositivos e um resumo do progresso da implementação para as duas atualizações de segurança mais recentes.

Atualização de funcionalidades status secção relatório de conformidade

Esta secção lista a percentagem de dispositivos que estão na atualização de funcionalidades mais recente que é aplicável a um determinado dispositivo. A seleção desta secção fornece painéis que resumem a atualização geral de funcionalidades status em todos os dispositivos e um resumo das status de implementação para diferentes versões do cliente Windows no seu ambiente.

Secção relatório de conformidade status Otimização da Entrega

Esta secção resume as poupanças de largura de banda incorridas através da Otimização da Entrega no seu ambiente. Fornece uma discriminação da configuração da Otimização da Entrega em todos os dispositivos e resume as poupanças e a utilização da largura de banda em vários tipos de conteúdo.

Windows Autopatch

Um dos aspetos mais caros do processo de gestão de atualizações de software é garantir que os dispositivos (físicos e virtuais) estão sempre em bom estado de funcionamento para receber e reportar atualizações de software para cada ciclo de lançamento de atualizações de software. É importante ter uma forma de medir, detetar e remediar rapidamente quando algo corre mal com processos de gestão de alterações em curso; ajuda a mitigar elevados volumes de pedidos de suporte técnico, reduz os custos e melhora os resultados globais da gestão de atualizações.

O Windows Autopatch é um serviço cloud que automatiza a aplicação de patches para Windows, Microsoft 365 Apps para Enterprise, Microsoft Edge, Microsoft Teams, Controlador/Firmware do Surface, Controladores Publicados/Firmware marcado como Obrigatório na loja Windows Update, Windows 365 e Azure Virtual Desktop (AVD) para a sua organização. O Windows Autopatch fornece uma camada extra para a sua organização mitigar problemas ao implementar o Windows Atualizações. As cadências de implementação do Windows Autopatch são segregadas ao nível do dispositivo, o que significa que, durante o processo de registo do dispositivo windows Autopatch, atribuímos dispositivos a uma das cadências de implementação: Test, First, Fast ou Broad.

O Windows Autopatch está incluído no Windows 10/11 Enterprise E3 ou superior. Existem pré-requisitos adicionais para utilizar o Envio Automático, incluindo algumas configurações de rede que devem ser consideradas parte da implementação.

Passos de inscrição de bloqueio automático

Passo 1: Avaliação da preparação

A ferramenta de avaliação preparação verifica as definições em Microsoft Intune e Microsoft Entra ID para garantir que funciona com o Windows Autopatch como parte da inscrição do seu inquilino.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Minimizar o número de utilizadores com a função de Administrador Global ajuda a melhorar a segurança da sua organização.

Para ativar a avaliação de Preparação:

- Como Administrador Global, aceda a Intune

- No painel esquerdo, selecione Administração de inquilinos e, em seguida, navegue paraInscrição do Inquilino do Windows Autopatch>.

A ferramenta de avaliação de Preparação verifica Intune definições para confirmar a existência de cadentes de implementação para Windows 10 ou posterior e requisitos mínimos de administrador e administradores não licenciados. Também verifica as suas definições de Microsoft Entra, incluindo cogestão e licenças.

A ferramenta de avaliação de Preparação fornece um relatório e aconselha quaisquer problemas que têm de ser resolvidos e que passos são necessários para ser executado para chegar a um estado pronto. Assim que os problemas tiverem sido resolvidos, pode avançar para o passo seguinte.

Passo 2: Verificar os contactos de administrador

O objetivo deste passo é confirmar que a sua organização tem administradores para cada área de foco, de modo a que a Equipa de Engenharia do Serviço de Reparação Automática do Windows possa contactar o administrador da sua organização relativamente ao seu pedido de suporte no futuro e expanda o conjunto mínimo de administradores durante o processo de inscrição.

| Área de foco | Descrição |

|---|---|

| Dispositivos | Registro de dispositivo |

| Integridade do dispositivo | |

| Atualizações | Atualizações de qualidade do Windows |

| Atualizações de Aplicativos do Microsoft 365 Apps para empresas | |

| Atualizações do Microsoft Edge | |

| Atualizações do Microsoft Teams |

Conclua os seguintes passos para adicionar contactos de administrador:

- Inicie sessão no Intune.

- Em Administração de inquilinos na secção Bloqueio Automático do Windows, selecione Administração contactos.

- Selecione Adicionar.

- Introduza os detalhes de contacto, incluindo o nome, o e-mail, o número de telefone e o idioma preferencial. Para um pedido de suporte, o idioma preferencial do contacto principal do pedido determina o idioma utilizado para comunicações por e-mail.

- Selecione uma Área de foco e introduza os detalhes do conhecimento e autoridade do contacto na área de foco especificada.

- Selecione Guardar para adicionar o contacto.

- Repita para cada área de foco.

Observação

Um administrador pode ter várias áreas de foco, especialmente em organizações mais pequenas.

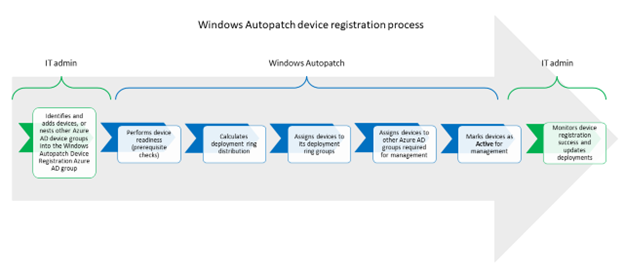

Passo 3: Registo de dispositivos

O processo de registo de dispositivos do Windows Autopatch é transparente para os utilizadores finais.

O Windows Autopatch tem de registar os seus dispositivos existentes no respetivo serviço para gerir as implementações de atualizações em seu nome. Para efetuar o registo de dispositivos:

- O administrador de TI revê os pré-requisitos de registo de dispositivos do Windows Autopatch antes de registar dispositivos com o Windows Autopatch

- O administrador de TI identifica os dispositivos a serem geridos pela Correção Automática do Windows e adiciona-os ao grupo de Microsoft Entra de Registo de Dispositivos de Bloqueio Automático do Windows

- Em seguida, a Correção Automática do Windows:

- Efetua o registo anterior da preparação do dispositivo (verificações de pré-requisitos)

- Calcula a distribuição da cadência de implementação

- Atribui dispositivos a uma cadência de implementação, com base no cálculo anterior

- Atribui dispositivos a outros grupos de Microsoft Entra necessários para gestão

- Marca os dispositivos como ativos para gestão para que possam aplicar as políticas de implementação de atualizações

- Em seguida, o administrador de TI monitoriza as tendências de registo de dispositivos e os relatórios de implementação de atualizações O fluxo de trabalho de registo de dispositivos detalhado pode ser encontrado aqui.

Tipos de dispositivos de Bloqueio Automático do Windows

Qualquer dispositivo (físico ou virtual) que contenha um ID de dispositivo Microsoft Entra, pode ser adicionado ao grupo Microsoft Entra de registo de Dispositivos de Bloqueio Automático do Windows. Isto pode ser feito através de associação direta ou por fazer parte de outro grupo de Microsoft Entra (dinâmico ou atribuído) aninhado a este grupo, para que possa ser registado com o Windows Autopatch. A única exceção é Windows 365 PCs na Cloud, uma vez que estes dispositivos virtuais têm de ser registados com o Windows Autopatch a partir da política de aprovisionamento Windows 365.

Correção automática de Windows 365

Windows 365 Enterprise dá aos administradores de TI a opção de registar dispositivos com o serviço Windows Autopatch como parte da criação da política de aprovisionamento Windows 365. Esta opção proporciona uma experiência totalmente integrada para administradores e utilizadores para garantir que os seus PCs na Cloud estão sempre atualizados. Quando os administradores de TI decidem gerir os respetivos PCs na Cloud Windows 365 com o Windows Autopatch, o processo de criação de políticas de aprovisionamento do Windows 365 chama as APIs de registo de dispositivos do Windows Autopatch para registar dispositivos em nome do administrador de TI. Para registar um novo PC na nuvem do Windows 365 dispositivos com o Windows Autopatch na Política de Aprovisionamento do Windows 365:

- Aceda a Intune.

- No painel esquerdo, selecione Dispositivos.

- Navegue para Aprovisionamento>Windows 365.

- Selecione Políticas >de aprovisionamentoCriar política.

- Forneça um nome de política e selecione Tipo de Associação.

- Selecione Avançar.

- Selecione a imagem pretendida e selecione Seguinte.

- Na secção Serviços geridos da Microsoft , selecione Bloqueio Automático do Windows. Em seguida, selecione Avançar.

- Atribua a política em conformidade e selecione Seguinte.

- Selecione Criar.

Agora, os recém-aprovisionados Windows 365 Enterprise PCs na Cloud serão automaticamente inscritos e geridos pelo Windows Autopatch.

Bloqueio Automático do Windows no Azure Virtual Desktop

O Windows Autopatch está disponível para o Azure Virtual Desktop. Os administradores empresariais podem aprovisionar as cargas de trabalho do Azure Virtual Desktop para serem geridas pelo Windows Autopatch através do processo de registo de dispositivos existente de acordo com as máquinas físicas. O Windows Autopatch fornece o mesmo âmbito de serviço com máquinas virtuais que faz com dispositivos físicos. No entanto, o Envio Automático do Windows adia qualquer suporte específico do Azure Virtual Desktop para Suporte do Azure, salvo especificação em contrário.

Dashboard e relatórios de correspondência automática

A correspondência automática fornece um resumo dashboard e vários relatórios de relatórios de status e histórico (longitudinal) atuais (até 90 dias) de todos os dispositivos inscritos no Autopatch, que podem ser exportados para um ficheiro CSV, se necessário. Para ver a atualização atual status para todos os dispositivos inscritos:

- Inicie sessão no Intune.

- Navegue para Relatórios :> aAtualizações de Qualidade do Windows de BloqueioAutomático> do Windows.

O Relatório Todos os Dispositivos contém:

| Informações | Descrição |

|---|---|

| Nome do dispositivo | O nome do dispositivo. |

| Microsoft Entra ID do dispositivo | O Microsoft Entra ID ID do dispositivo registado atual para o dispositivo. |

| Número de série | O Intune número de série registado atual para o dispositivo. |

| Anel de implantação | A cadência de implementação do Windows Autopatch atualmente atribuída para o dispositivo. |

| Atualizar status | A atualização atual status para o dispositivo |

| Atualizar sub status | A subscrição de atualização atual status para o dispositivo |

| Versão do SO | A versão atual do Windows instalada no dispositivo. |

| Revisão do SO | A revisão atual do Windows instalada no dispositivo. |

| Intune último tempo marcar | A última vez que o dispositivo deu entrada para Intune. |

| Controlo ISM Set 2024 | Nível de maturidade | Control | Measure |

|---|---|---|---|

| 1694 | 1, 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de servidores com acesso à Internet e dispositivos de rede com acesso à Internet são aplicados no prazo de duas semanas após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem exploits de trabalho. | Para dispositivos inscritos com o Windows Autopatch, as atualizações são instaladas no prazo de 2 semanas. |

| 1877 | 1, 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de servidores com acesso à Internet e dispositivos de rede com acesso à Internet são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Os grupos de correspondência automática dão à organização a flexibilidade de introduzir prazos no prazo de 48 horas, se necessário. |

| 1879 | 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades nos controladores são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Os grupos de correspondência automática dão à organização a flexibilidade de introduzir prazos no prazo de 48 horas, se necessário. |

Utilizar Gerenciamento de Vulnerabilidades do Microsoft Defender para identificar vulnerabilidades

Gerenciamento de Vulnerabilidades do Microsoft Defender (DVM) fornece visibilidade de recursos, avaliações inteligentes e ferramentas de remediação incorporadas para dispositivos windows, macOS, Linux, Android, iOS e de rede.

Como pré-requisito, os pontos finais têm de ser integrados no Microsoft Defender para Ponto de Extremidade. Existem outros pré-requisitos adicionais para utilizar o DVM. Depois de integrado, o DVM consegue avaliar se as vulnerabilidades são aplicáveis a dispositivos individuais e fornecer ações recomendadas.

Detalhes da implementação – integrar pontos finais no Microsoft Defender para Ponto de Extremidade

- Crie um novo Perfil de Configuração do Windows com um tipo de Modelo>Microsoft Defender para Ponto de Extremidade (dispositivos de ambiente de trabalho com Windows 10 ou posterior).

- Defina Agilizar a frequência de relatórios de telemetria como Ativar.

- Atribua o perfil a um grupo que contenha todos os dispositivos Windows aplicáveis.

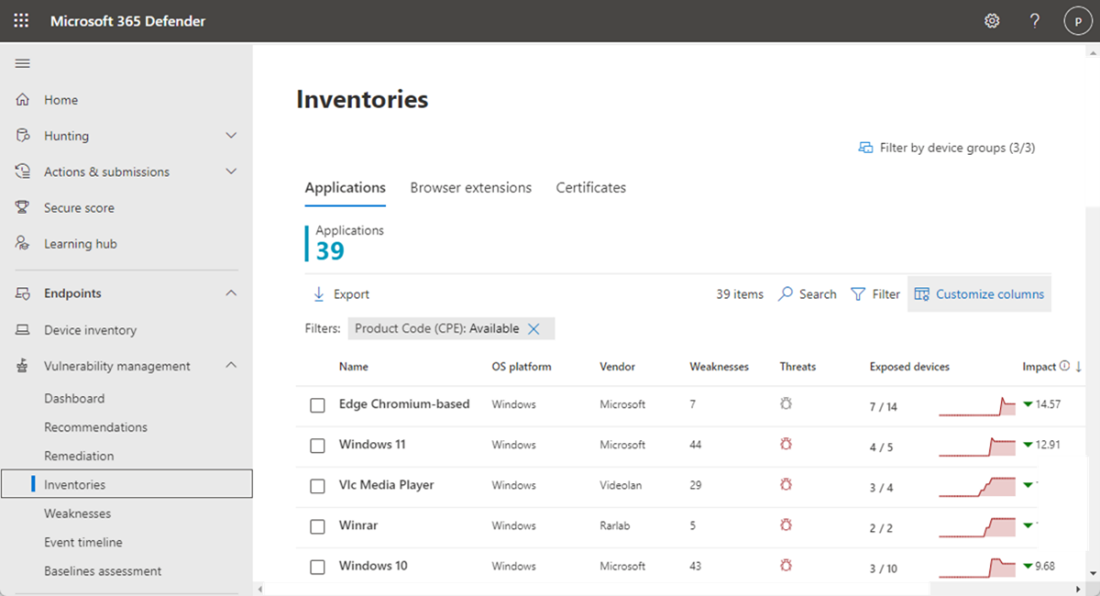

Deteção de vulnerabilidades com Gerenciamento de Vulnerabilidades do Microsoft Defender

Assim que os dispositivos tiverem sido integrados no Defender para Endpoint, o DVM pode determinar se algum dispositivo está potencialmente exposto a vulnerabilidades e fornecer recomendações de segurança para cada fraqueza identificada.

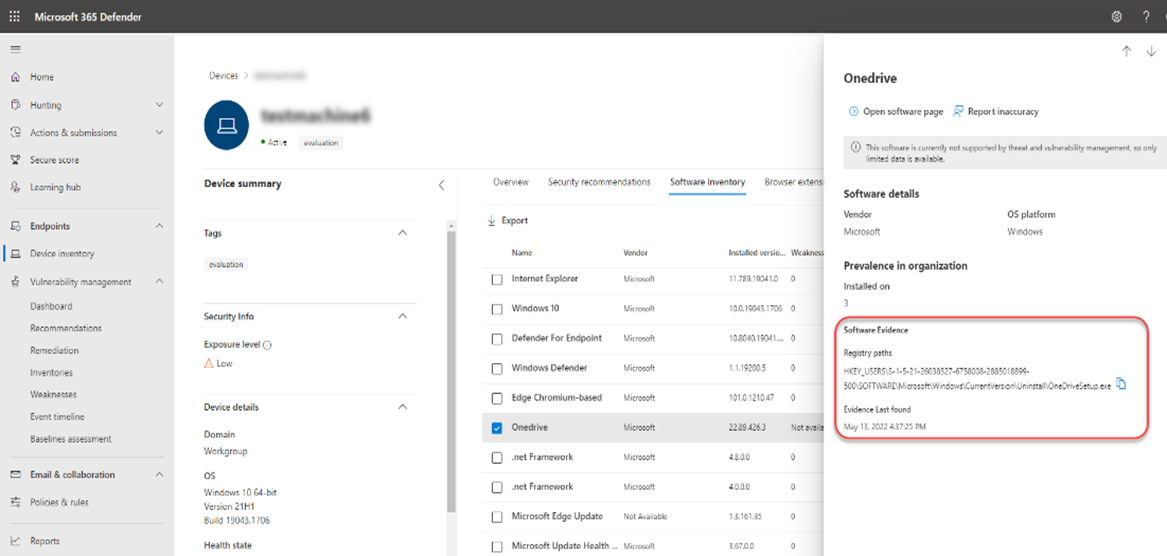

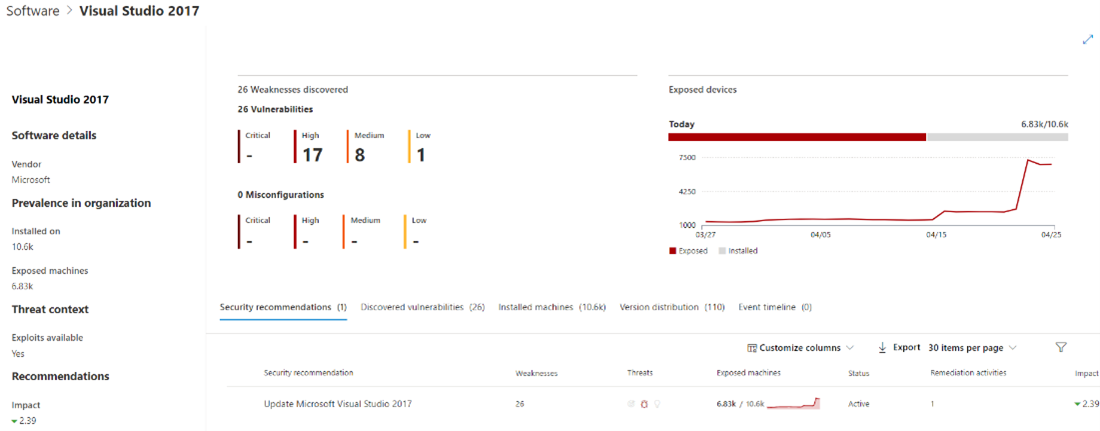

No Portal de Segurança da Microsoft , em Inventários de Gestão > de Vulnerabilidades, são apresentados os produtos de software identificados nos pontos finais integrados no Defender para Ponto Final, incluindo o nome do fornecedor, as fraquezas encontradas, as ameaças associadas aos mesmos e os dispositivos expostos.

Também pode ver inventários de software em dispositivos específicos ao navegar para a página Inventário de Dispositivos. Selecione o nome de um dispositivo para abrir a página do dispositivo (como Computador1) e, em seguida, selecione o separador Inventário de software para ver uma lista de todo o software conhecido presente no dispositivo. Selecione uma entrada de software específica para abrir a lista de opções com mais informações.

Abrir a página de software específica fornece mais detalhes sobre a aplicação, conforme mostrado na captura de ecrã seguinte. Os detalhes apresentados incluem:

- Recomendações de segurança correspondentes para as fraquezas e vulnerabilidades identificadas.

- CVEs nomeados de vulnerabilidades detetadas.

- Dispositivos com o software instalado (juntamente com o nome do dispositivo, domínio, SO e muito mais).

- Lista de versões de software (incluindo o número de dispositivos em que a versão está instalada, o número de vulnerabilidades detetadas e os nomes dos dispositivos instalados).

Remediar vulnerabilidades com o Microsoft Intune

As capacidades do DVM foram concebidas para colmatar a lacuna entre administradores de Segurança e TI através do fluxo de trabalho do pedido de remediação. As ações de remediação do DVM podem utilizar integrações nativas para gerar tarefas de remediação no Intune. Além disso, a API de DVM pode ser utilizada para orquestrar processos de remediação e ações com ferramentas de terceiros, sempre que necessário. Os passos seguintes descrevem o fluxo de trabalho de remediação com DVM e Intune:

Para utilizar esta capacidade, ative a ligação Microsoft Intune.

- No portal Microsoft Defender.

- Navegue para Definições>Pontos FinaisFuncionalidades Gerais>Avançadas>.

- Desloque-se para baixo e procure a ligação Microsoft Intune.

- Por predefinição, o botão de alternar está desativado. Mude o botão de alternar Microsoft Intune ligação para Ativado.

Observação

É necessário ativar a ligação ao Microsoft Intune para criar uma tarefa de segurança Intune correspondente ao criar um pedido de remediação no DVM. A opção para criar uma tarefa de segurança Intune não é apresentada se a ligação não estiver ativada.

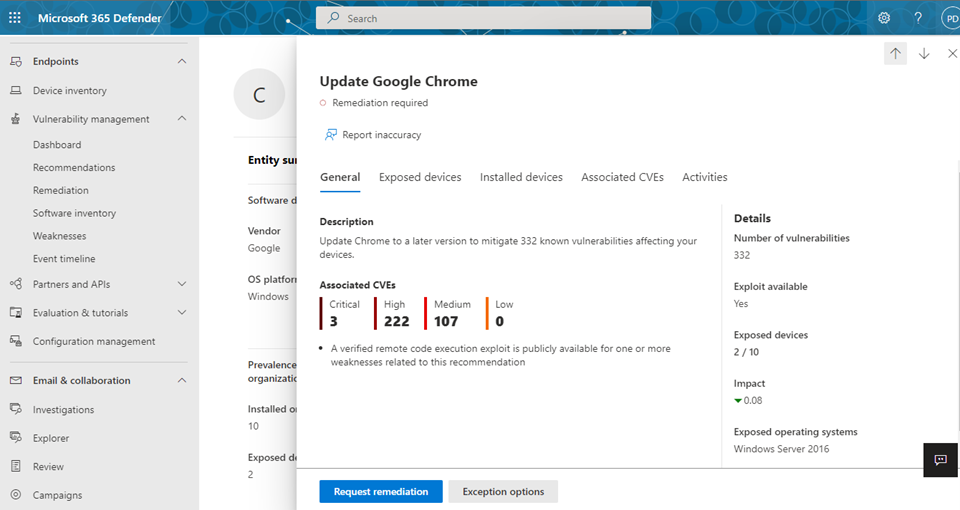

- Aceda ao menu de navegação Gestão de vulnerabilidades no portal Microsoft Defender e selecione Recomendações.

- Selecione uma recomendação de segurança para a qual pretenda pedir remediação e, em seguida, selecione Opções de remediação .

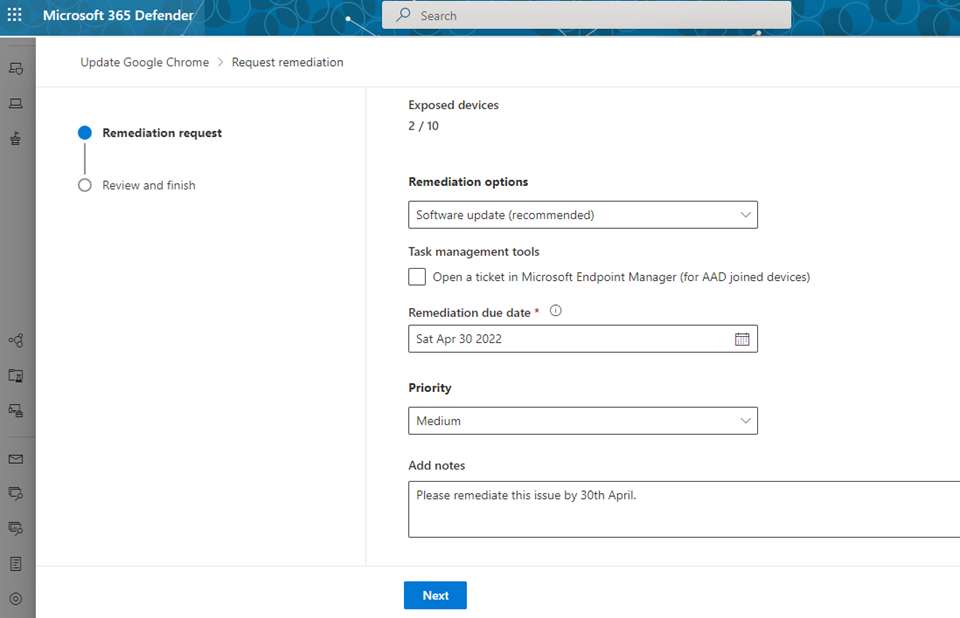

- Preencha o formulário, incluindo o que está a pedir remediação, grupos de dispositivos aplicáveis, prioridade, data para conclusão e notas opcionais.

Submeter um pedido de remediação cria um item de atividade de remediação no DVM, que pode ser utilizado para monitorizar qualquer progresso de remediação. Quando um administrador submete um pedido de remediação a partir da página Recomendações de segurança, é criada uma tarefa de segurança que pode ser controlada na página Remediação e é criado um pedido de remediação no Microsoft Intune. Isto não acionará a remediação nem aplicará quaisquer alterações aos dispositivos.

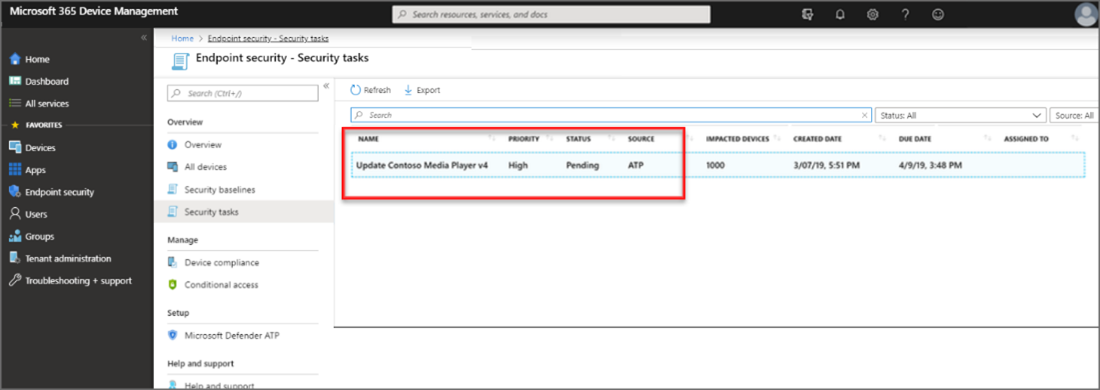

A imagem seguinte mostra uma tarefa de segurança criada no Intune:

- O administrador Intune seleciona a tarefa de segurança para ver detalhes sobre a tarefa. Em seguida, o administrador seleciona Aceitar, que atualiza o status tanto no Intune como no Defender para Ponto Final para Aceite.

Em seguida, o administrador Intune remedia a tarefa com base na documentação de orientação fornecida. A orientação varia de acordo com o tipo de correção necessária. Quando disponível, a orientação de remediação inclui links que abrem painéis relevantes às configurações no Intune.

Pode encontrar informações adicionais sobre o DVM na Secção Aplicações de Patch.

| Controlo ISM Set 2024 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| 1701 | 1, 2, 3 | Um detetor de vulnerabilidades é utilizado pelo menos diariamente para identificar patches ou atualizações em falta para vulnerabilidades em sistemas operativos de servidores com acesso à Internet e dispositivos de rede com acesso à Internet. | Os dispositivos serão integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitorizará e detetará continuamente riscos nos dispositivos de uma organização. |

| 1703 | 3 | Um detetor de vulnerabilidades é utilizado, pelo menos, quinzenalmente para identificar patches em falta ou atualizações para vulnerabilidades nos controladores. | Os dispositivos serão integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitorizará e detetará continuamente riscos nos dispositivos de uma organização. |

| 1900 | 3 | Um detetor de vulnerabilidades é utilizado, pelo menos, quinzenalmente para identificar patches em falta ou atualizações para vulnerabilidades no firmware. | Os dispositivos serão integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitorizará e detetará continuamente riscos nos dispositivos de uma organização. |

Conformidade com base na versão do sistema operativo do dispositivo

As políticas de conformidade no Intune fornecem a capacidade de determinar se um dispositivo está em conformidade ou não conforme com base no facto de um dispositivo poder cumprir um ou mais requisitos configurados. Este estado de conformidade do dispositivo é avaliado ao aceder a recursos empresariais protegidos pelo Acesso Condicional para permitir ou negar o acesso ao recurso.

Intune pode determinar se um dispositivo está em conformidade ou não conforme com base na versão atual do Sistema Operativo do dispositivo. Ao utilizar o controlo de concessão de conformidade de dispositivos no Acesso Condicional, os utilizadores só poderão aceder a recursos empresariais em dispositivos que cumpram ou excedam a versão mínima do Sistema Operativo.

Detalhes da implementação: política de Conformidade do Windows Update

- Crie uma Política de Conformidade do Windows, em Dispositivos Políticas >> de Conformidade do Windows > Criar Plataforma > de Políticas > Windows 10 e Posterior.

- Indique um nome para a política.

- Selecione Propriedades do Dispositivo, introduza a versão mínima do Sistema Operativo para ser considerada conforme na versão mínima do SO.

- Atribua o perfil a um grupo que contenha todos os dispositivos Windows aplicáveis.

Foi fornecida uma política de conformidade típica que avalia os dispositivos com base no respetivo valor do sistema operativo.

Observação

O valor fornecido para a versão mínima do SO para Windows 11 e Windows 10 terá de ser incrementado ao longo do tempo.

| Controlo ISM Set 2024 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| 1407 | 3 | É utilizada a versão mais recente ou a versão anterior dos sistemas operativos. | Os utilizadores que utilizem dispositivos que não cumpram a Versão do SO definida na Política de Conformidade atribuída não poderão aceder ao recurso empresarial, quando utilizados em combinação com o Acesso Condicional. |

Aplicação de patches a sistemas que não têm acesso à Internet

A Microsoft sugere utilizar serviços cloud como Microsoft Intune e Gerenciador de Atualizações do Azure para manter a versão do SO do sistema e corrigir as vulnerabilidades.

No entanto, para sistemas e servidores offline, a Microsoft aconselha a utilizar as capacidades de gestão de Patches do Microsoft Configuration Manager. Veja Microsoft Configuration Manager para obter mais detalhes.

| Controlo ISM Set 2024 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| ISM-1695 | 1, 2 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de estações de trabalho, servidores sem acesso à Internet e dispositivos de rede sem acesso à Internet são aplicados no prazo de um mês após o lançamento. | Os administradores de TI implementam atualizações com uma configuração de prazo da data pretendida no Microsoft Configuration Manager |

| ISM-1696 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de estações de trabalho, servidores sem acesso à Internet e dispositivos de rede sem acesso à Internet são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Os administradores de TI implementam atualizações com uma configuração de prazos o mais rapidamente possível no Microsoft Configuration Manager |

| ISM-1702 | 1, 2, 3 | Um detetor de vulnerabilidades é utilizado, pelo menos, quinzenalmente para identificar patches em falta ou atualizações para vulnerabilidades em sistemas operativos de estações de trabalho, servidores sem acesso à Internet e dispositivos de rede sem acesso à Internet. | O administrador de TI configura a funcionalidade Atualização de Software do Configuration Manager para executar uma análise de patches em falta no sistema, pelo menos, uma vez a cada 14 dias. |

| ISM-1902 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em sistemas operativos de estações de trabalho, servidores sem acesso à Internet e dispositivos de rede sem acesso à Internet são aplicados no prazo de um mês após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem explorações em funcionamento. | Os administradores de TI implementam atualizações com uma configuração de prazo da data pretendida no Microsoft Configuration Manager. |