Impedir a distribuição inadequada de informações confidenciais para a conformidade do Governo australiano com o PSPF

O objetivo deste artigo é ajudar as organizações do Governo Australiano a melhorar a sua postura de segurança de informações. Os conselhos neste artigo foram escritos para melhor se alinharem com os requisitos descritos no PSPF (Protective Security Policy Framework) e no Manual de Segurança de Informações (ISM).

Este artigo fornece orientações para organizações do Governo Australiano sobre configurações para reduzir o risco de divulgação inadequada de informações confidenciais através dos serviços do Microsoft 365. Este artigo explora as configurações que devem ser implementadas para além das abordadas em Impedir uma distribuição inadequada de informações classificadas de segurança. O motivo para tal é que a etiqueta de confidencialidade ou a classificação de segurança nem sempre é o melhor método para determinar a confidencialidade do item.

Aprovar uma organização externa para aceder a informações classificadas de segurança não sugere automaticamente que todos os utilizadores na organização têm necessidade de saber. As organizações governamentais devem aplicar configurações que forneçam visibilidade granular e controlo sobre o fluxo de informações confidenciais, independentemente dos controlos focados em etiquetas ou classificações de confidencialidade. Estes controlos estão alinhados com o Requisito 2 da Política PSPF (Protective Security Policy Framework).

| Requisito | Detalhe |

|---|---|

| PSPF Policy 9 Requirement 2: Limiting access to sensitive and classified information and resources (Requisito 2 da Política PSPF 9: Limitar o acesso a informações e recursos confidenciais e classificados) | Para reduzir o risco de divulgação não autorizada, as entidades têm de garantir que o acesso a informações confidenciais e de segurança classificadas ou recursos só é fornecido a pessoas com necessidade de saber. |

Além de garantir a necessidade de saber, as políticas de Prevenção de Perda de Dados (DLP) limitam a distribuição de informações confidenciais. As políticas DLP que controlam o fluxo de informações confidenciais complementam políticas que limitam a distribuição de itens etiquetados ao fornecer uma camada extra de prevenção de perda de dados. Exemplos de como as abordagens baseadas em conteúdo (em vez de baseadas em etiquetas) ajudam a resolver este problema, incluindo situações em que:

- Um utilizador altera maliciosamente a etiqueta de confidencialidade aplicada a um item (conforme discutido em considerações de reclassificação) e, em seguida, tenta exfiltrar.

- Um utilizador copia informações confidenciais de um documento classificado e cola-as num e-mail ou chat do Teams.

- Um adversário que tenha acesso através de uma conta comprometida fornece informações em massa de um serviço interno e tenta exfiltrar através de e-mail.

Em cada um destes cenários, as abordagens que avaliam o conteúdo real em vez da etiqueta aplicada aos itens são utilizadas para ajudar a evitar e limitar a violação de dados.

Observação

As políticas para proteger informações confidenciais dependem primeiro da identificação das informações como confidenciais. Estes conceitos são abordados detalhadamente na identificação de informações confidenciais.

Controlar o e-mail de informações confidenciais

As organizações governamentais australianas devem garantir que as configurações DLP se endereçam:

- A utilização de modelos de política DLP fornecidos pela Microsoft para deteção de informações confidenciais relevantes para tipos de dados australianos.

- A utilização de Tipos de Informações Confidenciais (SITs) para detetar itens que são potencialmente classificados com segurança através das marcas de proteção.

- A utilização de SITs e classificadores personalizados para detetar informações confidenciais relacionadas com iniciativas ou serviços governamentais australianos.

Utilizar modelos de política DLP para controlar o e-mail de informações confidenciais

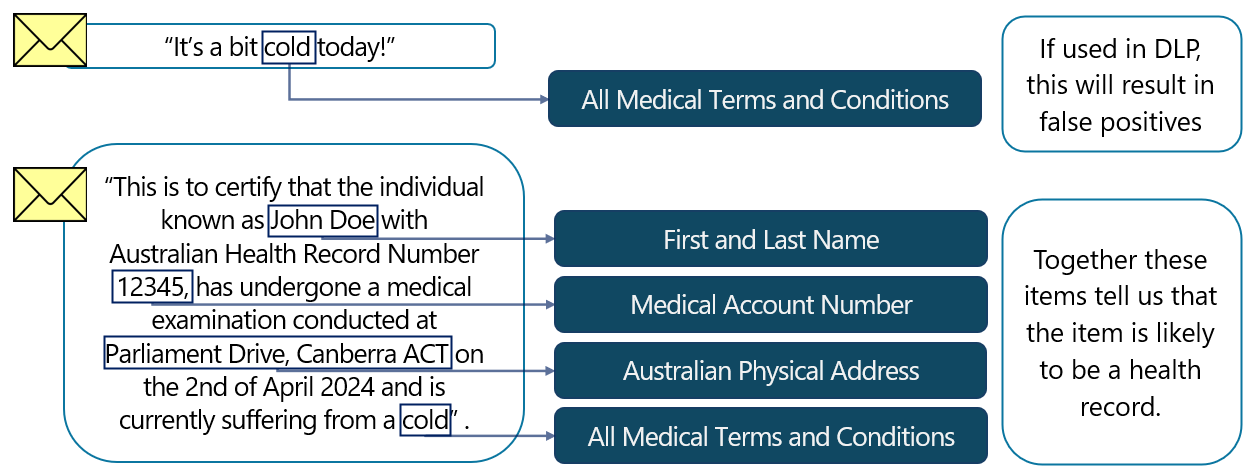

Um exemplo de informações confidenciais que as organizações do Estado e do Governo Federal recolhem e trabalham são informações de saúde. As informações de charneca podem ser identificadas através de abordagens abordadas em Tipos de informações confidenciais de entidades nomeadas.

As informações de estado de funcionamento podem ser etiquetadas adequadamente e controlos baseados em etiquetas, como os incluídos na prevenção de uma distribuição inadequada de informações classificadas de segurança aplicadas às mesmas. No entanto, a necessidade de saber ainda se aplica. As organizações externas, independentemente de serem aprovadas para acesso a informações classificadas, não devem ter a capacidade de receber ou aceder a essas informações sem que seja necessário fazê-lo. A granularidade adicional é essencial para ajudar a resolver a necessidade de saber.

A seguinte regra DLP de exemplo é utilizada para impedir a distribuição externa de registos de estado de funcionamento. Esta política de exemplo utiliza o modelo de política pré-estruturado Australia Health Records Act (HRIP Act) Melhorado, modificado para ser aplicado apenas ao serviço Exchange para que as restrições baseadas no destinatário sejam impostas.

Este modelo de política, em vez de apenas procurar informações de estado de funcionamento, procura identificar combinações de informações de estado de funcionamento com outros tipos de informações. Outros tipos de informações que são susceptíveis de significar um registo de estado de funcionamento incluem o nome, o endereço e outros identificadores pessoais.

Os modelos de política fornecidos pela Microsoft permitem a definição de ações de política de baixo e elevado volume. Por predefinição, o volume baixo está configurado como 1 a 9 ocorrências e o volume elevado é superior a 10 ocorrências. Estes limiares podem ser ainda mais personalizados.

As organizações externas que precisam de saber para as informações podem ser adicionadas a uma lista de domínios aprovados através da lista DE EXCEÇÕES DA regra.

| Nome da regra | Condições | Ação |

|---|---|---|

| Baixo volume de conteúdo detetado Australia Health Records Act | O conteúdo é partilhado a partir do Microsoft 365, Com pessoas fora da minha organização AND O conteúdo contém qualquer um dos seguintes: - Número de Ficheiro Fiscal da Austrália (0 a 9) - Número da Conta Médica da Austrália (0 a 9) - Endereços Físicos da Austrália (0 a 9) AND O conteúdo contém: - Todos os nomes completos (0 a 9) AND O conteúdo contém: - Todos os termos e condições médicos (0 a 9) E Não Agrupar O domínio do destinatário é: - Lista de domínios aprovados para receção de informações de estado de funcionamento |

Notifique os utilizadores com sugestões de e-mail e política. Configure uma sugestão de política de: "Um destinatário deste e-mail é de uma organização que não está autorizada a receber informações de estado de funcionamento. Este e-mail é bloqueado, a menos que os destinatários não autorizados sejam removidos do campo para. Se estiver incorreto, contacte o suporte para discutir o seu requisito." Configure uma gravidade de incidente mais baixa e opções de notificação adequadas. |

| Elevado volume de conteúdo detetado Australia Health Records Act | O conteúdo é partilhado a partir do Microsoft 365, Com pessoas fora da minha organização AND O conteúdo contém qualquer um dos seguintes: - Número de Ficheiro Fiscal da Austrália (10 para qualquer) - Número de Conta Médica da Austrália (10 para qualquer) - Endereços Físicos da Austrália (10 para qualquer) AND O conteúdo contém: - Todos os nomes completos (10 para qualquer) AND O conteúdo contém: - Todos os termos e condições médicos (10 para qualquer) E Não Agrupar O domínio do destinatário é: - Lista de domínios aprovados para receção de informações de estado de funcionamento |

Notifique os utilizadores com sugestões de e-mail e política. Configure uma sugestão de política de: "Um destinatário deste e-mail é de uma organização que não está autorizada a receber informações de estado de funcionamento. Este e-mail é bloqueado, a menos que os destinatários não autorizados sejam removidos do campo para. Se estiver incorreto, contacte o suporte para discutir o seu requisito." Configure a gravidade de incidentes elevada e as opções de notificação adequadas. |

Uma vantagem significativa de tal regra DLP é que, se um utilizador malicioso ou uma conta comprometida tentar exfiltrar uma quantidade em massa de registos de estado de funcionamento para um domínio de e-mail não aprovado, a ação é bloqueada e os administradores notificados. A organização pode expandir estes controlos aos utilizadores internos para ajudar a garantir que os utilizadores externos envolvidos em funções empresariais não relacionadas não podem receber este tipo de informações de estado de funcionamento. Também podem ser criadas outras regras que aplicam os mesmos controlos a pessoas dentro da minha organização. Estas regras podem utilizar um grupo interno para exceções em vez de uma lista de domínios externos.

Observação

Para aplicar condições DLP disponíveis ao serviço Exchange, como o domínio do destinatário, os modelos de política são aplicados apenas ao serviço Exchange. Isto significa que cada modelo de política está a ser utilizado várias vezes, uma vez para cada serviço. Por exemplo:

- Australia Health Record Act Enhanced for Exchange

- Australia Health Record Act Enhanced for SharePoint and OneDrive

- Australia Health Record Act Enhanced for Teams chat and channel messaging (Australia Health Record Act Enhanced for Teams chat and channel messaging)

A Microsoft forneceu modelos de política DLP pré-criados que devem ser considerados pelas organizações do Governo Australiano para implementação:

- Australia Privacy Act Enhanced

- Australia Health Record Act Melhorado

- Dados Financeiros da Austrália

- PCI Data Security Standard - PCI DSS

- Dados de Informações Identificáveis Pessoalmente (PII) da Austrália

Controlar o e-mail de informações marcadas através de DLP

As etiquetas de confidencialidade devem ser utilizadas como uma indicação chave da confidencialidade do item. Na maioria dos casos, os métodos de proteção de informações com base em etiquetas aplicadas, conforme abrangido na prevenção de uma distribuição inadequada de informações classificadas de segurança, fornecem proteção adequada. No entanto, devemos também considerar situações em que:

- O conteúdo é copiado de um item classificado.

- Os itens são recebidos de organizações governamentais externas e estão marcados, mas ainda não foram identificados.

- Os itens foram criados antes da implementação da etiqueta de confidencialidade e ainda não têm etiquetas aplicadas aos mesmos.

Em situações em que os itens ainda não foram etiquetados, pode ser utilizada uma combinação de etiquetagem automática baseada no cliente e etiquetagem automática baseada no serviço para aplicar etiquetas a itens. As recomendações baseadas no cliente são aplicadas quando um utilizador abre um ficheiro. Índices de etiquetagem automática baseados no serviço e itens de etiquetas inativos.

Para aumentar ainda mais as camadas de proteções, os métodos de identificação de conteúdos, conforme demonstrado por exemplo sintaxe SIT para detetar marcas de proteção, podem ser utilizados para localizar marcas de proteção. Depois de identificadas, as proteções podem ser aplicadas a itens alinhados com as marcas associadas à classificação de segurança. Isto permite que os itens sejam protegidos em situações em que os utilizadores ignoram recomendações de etiquetas de cliente ou a etiquetagem automática baseada no serviço ainda não processou itens.

Dica

As organizações do Governo australiano devem implementar políticas DLP que marcar para marcas de proteção no e-mail. As políticas devem ser criadas para visar PROTECTED e OFFICIAL: Marcas confidenciais. A configuração adicional pode ser aplicada aos subconjuntos, tais como marcas com a ressalva CABINET.

Por exemplo, a seguinte regra DLP aplica-se apenas ao serviço Exchange. A regra identifica as marcas PROTECTED no e-mail e, em seguida, impede que todas as organizações aprovadas as recebam.

Observação

Esta regra é uma cópia do exemplo fornecido, por exemplo, Regra DLP: Bloquear e-mail PROTEGIDO para organizações não aprovadas. No entanto, utiliza SITs em condições de política em vez de etiquetas de confidencialidade. Inclui exceções que garantem que não é acionada contra itens etiquetados, que também são susceptíveis de conter os SITs correspondentes.

| Condições | Ação |

|---|---|

| O conteúdo é partilhado a partir do Microsoft 365, com pessoas fora da minha organização AND O conteúdo contém o Tipo de Informações Confidenciais: - Selecionar todos os SITs PROTEGIDOS E Não Agrupar O conteúdo contém a etiqueta confidencialidade: - Selecionar todas as etiquetas PROTEGIDAs E Não Agrupar O domínio do destinatário é: - Lista de domínios aprovados para receção de e-mail PROTEGIDO |

Restringir o acesso ou encriptar o conteúdo em localizações do Microsoft 365: - Impedir que os utilizadores recebam e-mails ou acedam - Bloquear todas as pessoas Configure uma sugestão de política de: "Um destinatário deste e-mail é de uma organização que não está autorizada a receber informações PROTEGIDAs. Este e-mail é bloqueado, a menos que os destinatários não autorizados sejam removidos do campo para. Se estiver incorreto, contacte o suporte para discutir o seu requisito." Configure as opções de notificação e gravidade do incidente adequadas. |

Implicações para uma mudança para uma versão anterior da etiqueta maliciosa

A confiança da Microsoft , mas verificar a abordagem à classificação de segurança, permite que os utilizadores alterem a etiqueta de confidencialidade aplicada aos itens. Esta capacidade está alinhada com o requisito 3 da Política PSPF 8, que é abordado em considerações de reclassificação.

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Requirement 3 - Declassification (v2018.6) | O criador tem de ser responsável pelo controlo da limpeza, reclassificação ou desclassificação das informações. Uma entidade não pode remover ou alterar a classificação das informações sem a aprovação do criador. |

Email conversações em que os representantes do governo australiano participam têm peças de protecção aplicadas às mesmas. Estes estão presentes nos cabeçalhos x de e-mail, mas também em marcas de assunto e marcas visuais baseadas em texto ao longo do histórico de conversações.

Se uma classificação aplicada a uma conversação de e-mail for reduzida para uma versão anterior, por exemplo, de "Privacidade Pessoal PROTEGIDA" para "NÃO OFICIAL", aciona a justificação da alteração da etiqueta, gera eventos auditáveis e é ainda mais responsável pela Gestão de Riscos Internos (IRM). Após esta ocorrência, as marcas de assunto anteriormente aplicadas e as marcas visuais baseadas em texto são identificáveis nos e-mails de respostas anteriores através do SIT. Por exemplo, um SIT com o seguinte RegEx identifica "PROTECTED // Personal Privacy" num cabeçalho de e-mail e [SEC=PROTECTED, Access=Personal-Privacy] numa marcação de assunto:

PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy

As regras DLP de exemplo fornecidas na secção anterior (controlar o e-mail de informações marcadas através de DLP), identificam o item como PROTEGIDO e bloqueiam a exfiltração, independentemente da etiqueta de confidencialidade aplicada. A ordenação cuidadosa da política DLP, juntamente com as ações de relatório adequadas, também permite situações em que um e-mail é bloqueado devido ao SIT em vez de a etiqueta ser sinalizada com as equipas de segurança como um incidente prioritário.

Um método alternativo de endereçamento para uma mudança para uma versão anterior seria implementar uma política, que verifica a etiqueta aplicada em relação às marcas que podem ser detetadas no corpo do e-mail. Por exemplo, Contém a etiqueta de confidencialidade OFFICIAL, OFFICIAL, OFFICIAL: SensitiveANDContém o tipo de informações confidenciais PROTECTED. Tais ocorrências incrementais de mudança para uma versão anterior fornecem uma forte indicação de uma mudança inadequada da etiqueta e garantem uma investigação mais aprofundada. As políticas DLP que utilizam essas condições também fornecem um método de aderindo ao ISM-1089:

| Requisito | Detalhe |

|---|---|

| ISM-1089 (v2018.6) | As ferramentas de marcação protetora não permitem que os utilizadores que respondam ou reencaminham e-mails selecionem marcas de proteção inferiores às utilizadas anteriormente. |

Observação

O bloqueio da distribuição de informações com base na etiqueta de marcação protetora e não de confidencialidade proporciona benefícios em termos de segurança de dados, mas pode levar a situações em que os itens que tiveram as suas classificações intencionalmente reduzidas sejam bloqueados da distribuição. Estabelecimento de regras empresariais que regarem a desclassificação e utilizem ações de política DLP que permitem substituir quando existem requisitos comerciais para o fazer.

Controlar o e-mail de SITs personalizados através de DLP

Os métodos de identificação de informações, como tipos de informações confidenciais personalizados e outras funcionalidades abordadas na identificação de informações confidenciais, fornecem um meio para detetar informações confidenciais relevantes para uma organização individual. Os SITs e os classificadores treináveis são criados para abordar requisitos específicos de proteção de informações do Governo australiano. Em seguida, estes SITs são utilizados em políticas DLP que controlam a distribuição de itens que contêm as informações identificadas.

Um exemplo de um requisito que é comum em todas as organizações governamentais australianas é a necessidade de proteger material responsável, como informações relacionadas com palavras de código confidenciais ou iniciativas. Para tal, pode ser criado um SIT ou conjunto de SITs com uma lista de palavras-chave ou termos. Em seguida, este SIT pode ser utilizado numa política DLP para avisar os utilizadores, potencialmente exigindo que introduzam justificação comercial antes de enviarem ou bloqueiem totalmente a comunicação.

O seguinte exemplo de regra DLP aplica-se ao serviço Exchange. Deteta e-mails com palavras de código confidenciais e, quando detetado, apresenta uma sugestão de política aos utilizadores. Os utilizadores têm de fornecer uma justificação comercial e reconhecer avisos antes de enviar o e-mail.

| Condições | Ação |

|---|---|

| O conteúdo é partilhado a partir do Microsoft 365, Com pessoas fora da minha organização AND O conteúdo contém o Tipo de Informações Confidenciais: - SIT de Palavras-código Confidenciais |

Configure uma sugestão de política de: "Este e-mail contém um termo confidencial, que pode não ser adequado para um destinatário especificado. Certifique-se de que todos os destinatários estão autorizados a aceder às informações incluídas antes de enviar." Permitir que os utilizadores substituam as restrições de política: - Exigir uma justificação comercial para substituir - Exigir que o utilizador final reconheça explicitamente a substituição Configure as opções de notificação e gravidade do incidente adequadas. |

Limitar o chat externo que contém conteúdo confidencial

As políticas DLP podem ser configuradas para se aplicarem a mensagens de chat e de canal do Teams. Esta configuração é mais relevante para as organizações que implementaram opções de colaboração flexíveis, como a capacidade de conversar por chat com utilizadores externos. Estas organizações desejam um aumento da produtividade através da colaboração, mas estão preocupadas com a perda de informações confidenciais através de vias de colaboração, como o chat do Teams e as mensagens de canal.

Observação

As políticas DLP para o Exchange e o Microsoft Teams podem visar ou excluir domínios de destinatários específicos. Isto permite a aplicação de exceções baseadas em domínios, ajudando a garantir a necessidade de saber e o alinhamento com o Requisito 2 da Política PSPF 9.

As abordagens DLP para o Teams devem:

Utilize os modelos de política DLP fornecidos pela Microsoft para deteção de informações confidenciais relevantes para os tipos de dados australianos.

Os modelos de política DLP fornecidos pela Microsoft, conforme demonstrado na utilização de modelos de política DLP para controlar o e-mail de informações confidenciais, devem ser utilizados para identificar e proteger as informações confidenciais de serem comunicadas através do Teams.

Inclua a utilização de SITs para detetar marcas de proteção que possam ter sido coladas de itens classificados na aplicação Teams.

A presença de uma marcação protetora no chat do Teams fornece uma indicação de divulgação inadequada. A política demonstrada no controlo de e-mails de informações marcadas através de DLP identifica informações confidenciais através de marcas de proteção. Se tiver sido aplicada uma configuração de política semelhante ao Teams, poderá identificar as marcas que foram coladas no chat do Teams. Por exemplo, conteúdo de um debate de e-mail classificado identificado através dos cabeçalhos, rodapés ou marcas de assunto que podem estar presentes nestes dados baseados em texto.

Utilize SITs e classificadores personalizados para detetar informações confidenciais relacionadas com iniciativas ou serviços governamentais australianos.

Os SITs personalizados são utilizados para identificar palavras-chave ou termos confidenciais que estão a ser utilizados nas mensagens de chat ou de canal do Teams. O exemplo fornecido para controlar o e-mail de SITs personalizados através de DLP pode ser aplicado ao serviço Teams.

Monitorizar conversas externas através da Conformidade de Comunicações

A Conformidade de Comunicações oferece uma abordagem alternativa ao DLP em que os eventos não são necessariamente bloqueados, mas as violações de políticas são sinalizadas para revisão. Os administradores podem então ver as correspondências de políticas para compreender melhor o contexto completo da situação e analisar a adequação de acordo com as políticas organizacionais.

As políticas de Conformidade de Comunicação podem ser configuradas para rever o chat de saída que contém combinações de SITs. Estas políticas podem replicar as combinações SIT relevantes para os tipos de dados australianos utilizados na utilização de modelos de política DLP para controlar o e-mail de informações confidenciais.

Observação

A Conformidade de Comunicação inclui a capacidade de Reconhecimento Ótico de Carateres (OCR), que lhe permite filtrar documentos analisados para obter informações confidenciais.

Controlar a partilha de informações confidenciais através de DLP

As etiquetas de confidencialidade são o método principal de identificação de informações confidenciais. Os controlos DLP baseados em etiquetas, conforme abordado na prevenção da partilha de informações classificadas de segurança, devem ser considerados o nosso principal método de prevenção de perda de dados para atividades de partilha. Na abordagem em camadas do Microsoft Purview, as políticas DLP podem ser configuradas para identificar conteúdos confidenciais dentro dos itens. Assim que o conteúdo for identificado, podemos aplicar restrições de partilha independentemente da etiqueta de confidencialidade de um item. Ao fazê-lo, aborda situações em que:

- Os itens foram etiquetados incorretamente.

- Os itens foram recebidos de organizações governamentais externas e estão marcados, mas ainda não foram identificados.

- Itens criados antes da implementação da etiqueta de confidencialidade e que ainda não têm etiquetas aplicadas aos mesmos.

Observação

O Esquema do ASD para a Cloud Segura inclui orientações para a configuração de partilha do SharePoint. Este conselho recomenda restringir todas as ligações de partilha apenas para pessoas na sua organização.

As organizações do Governo Australiano devem considerar as políticas DLP que se aplicam aos serviços do SharePoint e do OneDrive que:

Inclua a utilização de SITs para detetar itens que contenham marcas de proteção.

As marcas de proteção fornecem um método de cópia de segurança para identificação da confidencialidade dos itens. As políticas DLP são configuradas com SITs fornecidos por exemplo sintaxe SIT para detetar marcas de proteção alinhadas com classificações de segurança (OFICIAL: Confidencial e PROTEGIDO). Os itens que contêm estas marcas têm restrições de partilha aplicadas.

Utilize os modelos de política DLP fornecidos pela Microsoft para deteção de informações confidenciais relevantes para os tipos de dados australianos.

A Microsoft forneceu modelos de política DLP, conforme demonstrado na utilização de modelos de política DLP para controlar o e-mail de informações confidenciais, identifica e protege as informações confidenciais que estão a ser partilhadas a partir de localizações do SharePoint ou do OneDrive. Os modelos de política relevantes para o Governo australiano incluem:

- Australia Privacy Act Enhanced

- Australia Health Record Act Melhorado

- Dados Financeiros da Austrália

- PCI Data Security Standard - PCI DSS

- Dados de Informações Identificáveis Pessoalmente (PII) da Austrália

Utilize SITs e classificadores personalizados para detetar informações confidenciais relacionadas com iniciativas ou serviços governamentais australianos.

Os SITs personalizados são utilizados para identificar palavras-chave ou termos confidenciais incluídos em itens que estão a ser partilhados através do SharePoint ou do OneDrive. O exemplo fornecido para controlar o e-mail de SITs personalizados através de DLP poderia ser aplicado aos serviços sharePoint e OneDrive.

Monitorizar a partilha de informações confidenciais com Defender para Aplicativos de Nuvem

Microsoft Defender para Aplicativos de Nuvem fornece proteção para aplicações De Software como Serviço (SaaS), incluindo aplicações online e serviços de armazenamento online.

A configuração de partilha do SharePoint permite a configuração de uma lista de domínios aprovados para a receção de ligações de partilha e está configurado para alinhar com a Política PSPF 9 Requisito 1:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 9 Requirement 1 - Formalized agreements for sharing information and resources (Requisito 1 da Política PSPF 9 – Contratos formalizados para partilha de informações e recursos) | Ao divulgar informações ou recursos classificados de segurança a uma pessoa ou organização fora da administração pública, as entidades têm de ter um contrato ou disposição, como um contrato ou uma ação, que regule a forma como as informações são utilizadas e protegidas. |

Com Defender para Aplicativos de Nuvem, podemos expandir as nossas capacidades de monitorização DLP. Por exemplo, é criada uma política para marcar para a partilha de itens que incluem uma combinação de SITs para endereços de e-mail anónimos. Os administradores podem remover permissões de partilha para os utilizadores externos e concluir várias ações de relatórios.

Defender para Aplicativos de Nuvem também fornece alguns relatórios agregados, alertando as equipas de administração para os utilizadores com violações de política anormalmente elevadas.

Para obter mais informações sobre a utilização de Defender para Aplicativos de Nuvem para monitorizar ou controlar atividades de partilha, veja políticas de ficheiros no Microsoft Defender para Aplicativos de Nuvem.

Monitorizar informações confidenciais com a gestão de riscos internos

A gestão de riscos internos é uma solução de conformidade que ajuda a minimizar os riscos internos ao permitir-lhe detetar, investigar e agir sobre atividades maliciosas e inadvertidas na sua organização.

Para obter mais informações sobre a gestão de riscos internos, veja Saiba mais sobre a gestão de riscos internos.

Monitorizar a partilha de informações confidenciais e agir sobre ocorrências de potencial divulgação não autorizada está alinhada com o Requisito 2 da Política PSPF 9:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 9 Requirement 2 - Limiting access to security classified information and resources (Requisito 2 da Política PSPF 9 – Limitar o acesso a informações e recursos classificados de segurança) | Para reduzir o risco de divulgação não autorizada, as entidades têm de garantir que o acesso a informações classificadas de segurança ou recursos só é fornecido a pessoas com necessidade de saber. |

A Gestão de Riscos Internos regista estatísticas sobre atividades de risco por parte dos utilizadores e fornece métricas às equipas de segurança, permitindo-lhes investigar mais aprofundadamente os eventos de risco.

As políticas de Gestão de Riscos Internos podem ser configuradas para se concentrarem nas atividades que envolvem informações confidenciais. As atividades podem incluir a deteção de sequência de riscos, como roubo de dados por parte de utilizadores de partida e fugas de dados por utilizadores de risco.

As políticas de Gestão de Riscos Internos também são configuradas para se alinharem com políticas DLP, como as sugeridas neste artigo. As atividades suspeitas em torno de informações confidenciais podem ser comunicadas às equipas de segurança ou mitigadas automaticamente através da Proteção Adaptável.

Controlar informações confidenciais com a Proteção Adaptável

A IRM integra-se com as políticas DLP do Microsoft Purview através de uma capacidade chamada Proteção adaptável. A IRM identifica os utilizadores que são considerados arriscados devido a acionarem continuamente políticas configuradas. A proteção adaptável impõe automaticamente restrições aos utilizadores de risco identificados, mitigando algum risco até que as equipas de segurança possam investigar.

Quando utilizado desta forma, a Proteção Adaptável alinha-se com o Requisito 3 da Política PSPF 8:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Core Requirement 3 | Implementar controlos operacionais para estas propriedades de informações proporcionalmente ao seu valor, importância e sensibilidade |