Criar políticas de detecção de anomalias do Defender para Aplicativos em Nuvem

As políticas de detecção de anomalias do Microsoft Defender para Aplicativos de Nuvem fornecem análise comportamental de usuários e entidades (UEBA) e aprendizado de máquina (ML) prontos desde o início para executar a detecção avançada de ameaças em seu ambiente de nuvem. Como são habukutadas automaticamente, as novas políticas de detecção de anomalias iniciam imediatamente o processo de detecção e agrupamento de resultados, visando a diversas anomalias comportamentais em seus usuários e nas máquinas e dispositivos conectados à sua rede. Além disso, as políticas expõem mais dados do mecanismo de detecção do Defender para Aplicativos de Nuvem para ajudar a acelerar o processo de investigação e conter as ameaças em andamento.

As políticas de detecção de anomalias são habilitadas automaticamente, mas o Defender para Aplicativos de Nuvem tem um período inicial de aprendizagem de sete dias, durante os quais nem todos os alertas de detecção de anomalias são disparados. Depois disso, à medida que os dados são coletados dos seus conectores de API configurados, cada sessão é comparada à atividade, quando os usuários estavam ativos, os endereços IP, os dispositivos, entre outros itens detectados ao longo do mês anterior e a pontuação de risco dessas atividades. Lembre-se de que pode levar várias horas para que os dados estejam disponíveis de conectores de API. Essas detecções fazem parte do mecanismo heurístico de detecção de anomalias que analisa seu ambiente e dispara alertas em relação a uma linha de base obtida quanto à atividade de sua organização. As detecções também usam os algoritmos de aprendizado de máquina, desenvolvidos para analisar os usuários e o padrão de entrada para reduzir o número de falsos positivos.

As anomalias são detectadas pela verificação da atividade do usuário. O risco é avaliado observando-se mais de 30 indicadores de risco diferentes, agrupados em fatores de risco, como:

- Endereço IP arriscado

- Falhas de logon

- Atividade do administrador

- Contas inativas

- Localidade

- Viagem impossível

- Agente de dispositivo e usuário

- Taxa de atividade

Com base nos resultados da política, os alertas de segurança são disparados. O Defender para Aplicativos de Nuvem examina cada sessão do usuário na nuvem e alerta você quando acontece algo diferente da linha de base da sua organização ou da atividade regular do usuário.

Além dos alertas nativos do Defender para Aplicativos de Nuvem, você também receberá os seguintes alertas de detecção com base nas informações recebidas do Microsoft Entra ID Protection:

- Credenciais vazadas: acionadas quando as credenciais válidas de um usuário são vazadas. Para obter mais informações, consulte Detecção de credenciais vazadas do Microsoft Entra ID.

- Entrada arriscada: combina várias detecções de entrada do Microsoft Entra ID Protection em uma única detecção. Para obter mais informações, consulte Detecções de risco de login do Microsoft Entra ID.

Essas políticas aparecerão na página de políticas do Defender para Aplicativos de Nuvem e podem ser habilitadas ou desabilitadas.

Políticas de detecção de anomalias

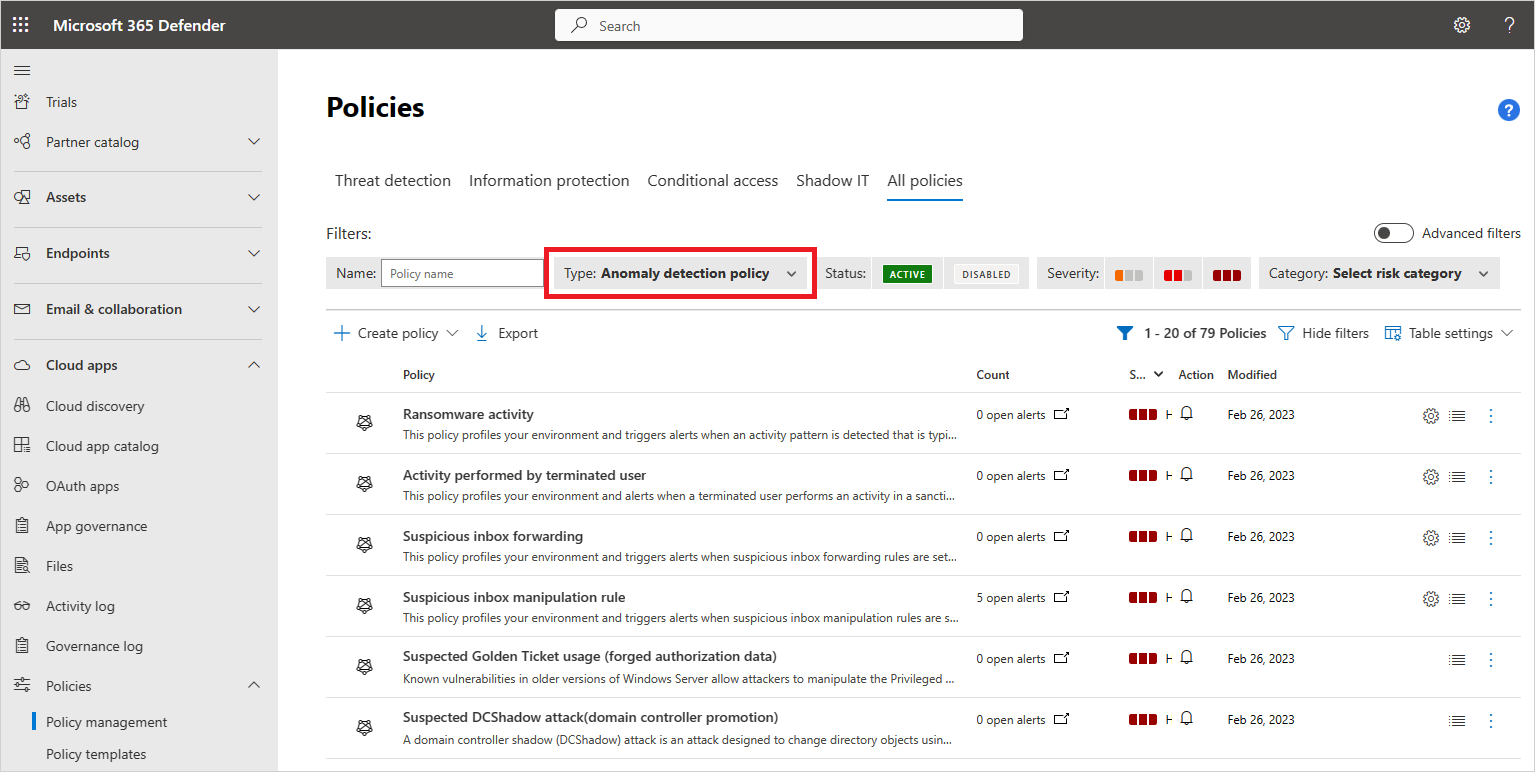

Você pode ver as políticas de detecção de anomalias no Portal do Microsoft Defender, acessando Aplicativos de Nuvem ->Políticas ->Gerenciamento de política. Em seguida, escolha Política de detecção de anomalias para o tipo de política.

As seguintes políticas de detecção de anomalias estão disponíveis:

Viagem impossível

-

Essa detecção identifica duas atividades do usuário (é uma única ou várias sessões) provenientes de locais geograficamente distantes em um período de tempo menor que o tempo que teria levado para o usuário viajar do primeiro local para o segundo, indicando que um usuário diferente está usando as mesmas credenciais. Essa detecção usa um algoritmo de aprendizado de máquina que ignora "falsos positivos" óbvios que contribuem para a condição de viagem impossível, como VPNs e locais usados regularmente por outros usuários da organização. A detecção tem um período inicial de aprendizado de sete dias, durante o qual aprende o padrão de atividade de um novo usuário. A detecção de viagem impossível identifica atividades incomuns e impossíveis do usuário entre dois locais. A atividade deve ser incomum o suficiente para ser considerada um indicador de comprometimento e emitir um alerta. Para fazer isso funcionar, a lógica de detecção inclui níveis diferentes de supressão para lidar com cenários que podem disparar falsos positivos, como atividades de VPN ou atividades de provedores de nuvem que não indicam uma localização física. O controle deslizante de confidencialidade permite afetar o algoritmo e definir quão estrita a lógica de detecção deve ser. Quanto maior o nível de confidencialidade, menos atividades serão suprimidas como parte da lógica de detecção. Dessa forma, você pode adaptar a detecção de acordo com suas necessidades de cobertura e seus destinos de SNR.

Observação

- Quando os endereços IP em ambos os lados da viagem são considerados seguros e o controle deslizante de confidencialidade não está definido como Alto, a viagem é confiável e excluída do acionamento da detecção de viagem impossível. Por exemplo, ambos os lados serão considerados seguros se forem marcados como corporativos. Porém, se o endereço IP de apenas um lado da viagem for considerado seguro, a detecção será acionada normalmente.

- Os locais são calculados em nível de país/região. Isso significa que não haverá alertas para duas ações originadas do mesmo país/região ou de países/regiões limítrofes.

Activity from infrequent country

- Essa detecção considera os locais de atividades anteriores para determinar os locais novos e pouco frequentes. O mecanismo de detecção de anomalias armazena informações sobre locais anteriores usados pelo usuário. Um alerta é disparado quando uma atividade ocorre em um local que nunca foi visitado ou não foi visitado recentemente pelo usuário. Para reduzir alertas falsos positivos, a detecção suprime conexões que são caracterizadas por preferências comuns ao usuário.

Detecção de malware

Essa detecção identifica arquivos mal-intencionados no armazenamento em nuvem, sejam de aplicativos da Microsoft ou de aplicativos de terceiros. O Microsoft Defender para Nuvem usa a inteligência contra ameaças da Microsoft para reconhecer se determinados arquivos que correspondem a riscos heurísticos, como tipo de arquivo e nível de compartilhamento, estão associados a ataques de malware conhecidos e são potencialmente maliciosos. Essa política interna é desabilitada por padrão. Depois que os arquivos mal-intencionados são detectados, é exibida uma lista de Arquivos infectados. Selecione o nome do arquivo de malware na gaveta de arquivo para abrir um relatório de malware que oferece informações sobre o tipo de malware que infectou o arquivo.

Use essa detecção para controlar uploads e downloads de arquivos em tempo real com políticas de sessão.

Área restrita de arquivos

Ao habilitar a área restrita de arquivos, os arquivos que, de acordo com seus metadados e com base em heurísticas proprietárias, forem potencialmente arriscados, também serão verificados em um ambiente seguro. A varredura da área restrita pode detectar arquivos que não foram detectados com base em fontes de inteligência de ameaças.

O Defender para Aplicativos de Nuvem oferece suporte à detecção de malware para os seguintes aplicativos:

- Box

- Dropbox

- Google Workspace

Observação

- A Área Restrita proativa será feita em aplicativos de terceiros (Box, Dropbox etc.). No OneDrive e no SharePoint , os arquivos estão sendo verificados e colocados em área restrita como parte do próprio serviço.

- No Box, Dropbox e Google Workspace, o Defender para Aplicativos de Nuvem não bloqueia automaticamente o arquivo, mas o bloqueio pode ser realizado de acordo com os recursos do aplicativo e a configuração do aplicativo definida pelo cliente.

- Se você não tiver certeza se um arquivo detectado é realmente malware ou um falso positivo, vá para a página do Microsoft Security Intelligence em https://www.microsoft.com/wdsi/filesubmission e envie o arquivo para análise adicional.

Atividade de endereços IP anônimos

- Essa detecção identifica que os usuários estavam ativos com base em um endereço IP que foi identificado como um endereço IP de proxy anônimo. Esses proxies são usados por pessoas que querem ocultar o endereço IP do dispositivo e podem ser usados com intenção maliciosa. Essa detecção usa um algoritmo de aprendizado de máquina que reduz "falsos positivos", como endereços IP marcados incorretamente usados amplamente por usuários da organização.

Atividade de ransomware

- O Defender para Aplicativos de Nuvem estendeu seus recursos de detecção de ransomware com a detecção de anomalias para garantir uma cobertura mais ampla contra ataques de Ransomware sofisticados. Usando nossa experiência com pesquisa de segurança para identificar padrões de comportamentos que refletem a atividade de ransomware, o Defender para Aplicativos de Nuvem garante a proteção holística e robusta. Por exemplo, se o Defender para Aplicativos de Nuvem identificar uma taxa alta de uploads de arquivos ou atividades de exclusão de arquivo, isso poderá representar um processo de criptografia adverso. Esses dados são coletados nos logs recebidos de APIs conectadas e são combinados com padrões comportamentais aprendidos e inteligência contra ameaças, por exemplo, extensões de ransomware conhecidas. Para obter mais informações sobre como o Defender para Aplicativos de Nuvem detecta ransomware, confira Proteger sua organização contra ransomware.

Atividade realizada por usuário encerrado

- Essa detecção habilita você a identificar quando um funcionário demitido continua a executar ações em seus aplicativos SaaS. Como os dados mostram que o maior risco de ameaça interna vem de funcionários que deixaram a empresa descontentes, é importante ficar atento à atividade em contas de funcionários demitidos. Às vezes, quando funcionários deixam a empresa, suas contas são desprovisionadas de aplicativos corporativos, mas, em muitos casos, eles ainda mantêm o acesso a determinados recursos corporativos. Isso é ainda mais importante ao considerar as contas privilegiadas, pois os danos potenciais que um administrador anterior pode causar são inerentemente maiores. Essa detecção se beneficia da capacidade do Defender para Aplicativos de Nuvem de monitorar o comportamento do usuário entre aplicativos, permitindo a identificação da atividade regular do usuário, o fato de que a conta foi excluída e atividade real em outros aplicativos. Por exemplo, um funcionário cuja conta do Microsoft Entra foi excluída, mas que ainda tem acesso à infraestrutura corporativa do AWS, tem o potencial de causar danos em grande escala.

A detecção procura usuários cujas contas foram excluídas no Microsoft Entra ID, mas que ainda realizam atividades em outras plataformas, como a AWS ou o Salesforce. Isso é relevante principalmente para usuários que usam outra conta (não a conta de logon único principal) para gerenciar recursos, já que essas contas geralmente não são excluídas quando o usuário sai da empresa.

Atividade de endereços IP suspeitos

- A detecção identifica que os usuários estavam ativos com base em um endereço IP identificado como arriscado pela Microsoft Threat Intelligence. Esses endereços IP estão envolvidos em atividades mal-intencionadas, como realizar pulverização de senha, Botnet C&C, e podem indicar uma conta comprometida. Essa detecção usa um algoritmo de aprendizado de máquina que reduz "falsos positivos", como endereços IP marcados incorretamente usados amplamente por usuários da organização.

Encaminhamento suspeito da caixa de entrada

- Essa detecção procura regras de encaminhamento de email suspeito, por exemplo, se um usuário criou uma regra de caixa de entrada que encaminha uma cópia de todos os emails para um endereço externo.

Observação

O Defender para Aplicativos de Nuvem só alerta você para cada regra de encaminhamento identificada como suspeita com base no comportamento típico do usuário.

Regras de manipulação de caixa de entrada suspeita

- Essa detecção analisa o ambiente e dispara alertas quando regras suspeitas que excluem ou movem mensagens ou pastas são definidas na caixa de entrada de um usuário. Isso pode indicar que a conta do usuário está comprometida, que as mensagens estão sendo ocultadas intencionalmente e que a caixa de correio está sendo usada para distribuir spam ou malware em sua organização.

Atividade suspeita de exclusão de email (preview)

- Essa política traça o perfil do seu ambiente e dispara alertas quando um usuário realiza atividades suspeitas de exclusão de email em uma única sessão. Essa política pode indicar que as caixas de correio de um usuário podem ser comprometidas por possíveis vetores de ataque, como comunicação de comando e controle (C&C/C2) por email.

Observação

O Defender para Aplicativos de Nuvem integra-se ao Microsoft Defender XDR para fornecer proteção para o Exchange online, incluindo detonação de URL, proteção contra malware e muito mais. Depois que o Defender for Microsoft 365 estiver habilitado, você começará a ver alertas no registro de atividades do Defender para Aplicativos de Nuvem.

Atividades suspeitas de download de arquivos de aplicativos OAuth

- Verifica aplicativos OAuth conectados ao seu ambiente e dispara um alerta quando um aplicativo baixa vários arquivos do Microsoft SharePoint ou do Microsoft OneDrive de uma maneira que é incomum para o usuário. Isso pode indicar que a conta de usuário está comprometida.

ISP incomum para um aplicativo OAuth

- Essa política traça o perfil do seu ambiente e dispara alertas quando um aplicativo OAuth se conecta aos seus aplicativos na nuvem a partir de um ISP incomum. Essa política pode indicar que um invasor tentou usar um aplicativo comprometido legítimo para executar atividades mal-intencionadas nos seus aplicativos de nuvem.

Atividades incomuns (por usuário)

Essas detecções identificam os usuários que executam:

- Atividades incomuns de vários downloads de arquivos

- Atividades incomuns de compartilhamento de arquivos

- Atividades incomuns de exclusão de arquivos

- Atividades de usurpação de identidade incomuns

- Atividades administrativas incomuns

- Atividades de compartilhamento de relatório incomuns do Power BI (preview)

- Várias atividades incomuns de criação de VM (preview)

- Várias atividades incomuns de exclusão de armazenamento (preview)

- Região incomum para recurso de nuvem (preview)

- Acesso a arquivo incomum

Essas políticas buscam atividades em uma única sessão em relação à linha de base aprendida, que pode indicar uma tentativa de violação. As detecções se beneficiam de um algoritmo de aprendizado de máquina que analisa o padrão de logon dos usuários e reduz falsos positivos. Essas detecções fazem parte do mecanismo heurístico de detecção de anomalias que analisa seu ambiente e dispara alertas em relação a uma linha de base obtida quanto à atividade de sua organização.

Várias tentativas de logon com falha

- A detecção identifica usuários que realizaram várias tentativas de logon com falha em uma única sessão em relação à linha de base aprendida, o que poderia indicar uma tentativa de violação.

Extração de dados para aplicativos não sancionados

- Essa política é habilitada automaticamente para alertar quando um usuário ou endereço IP usa um aplicativo que não está aprovado para executar uma atividade parecida com uma tentativa de extrair informações de sua organização.

Várias atividades de exclusão de VM

- Esta política identifica seu ambiente e dispara alertas quando os usuários excluem várias VMs em uma única sessão em relação à linha de base em sua organização. Isso pode indicar uma tentativa de violação.

Habilitar governança automatizada

É possível habilitar ações de correção automatizadas em alertas gerados por políticas de detecção de anomalias.

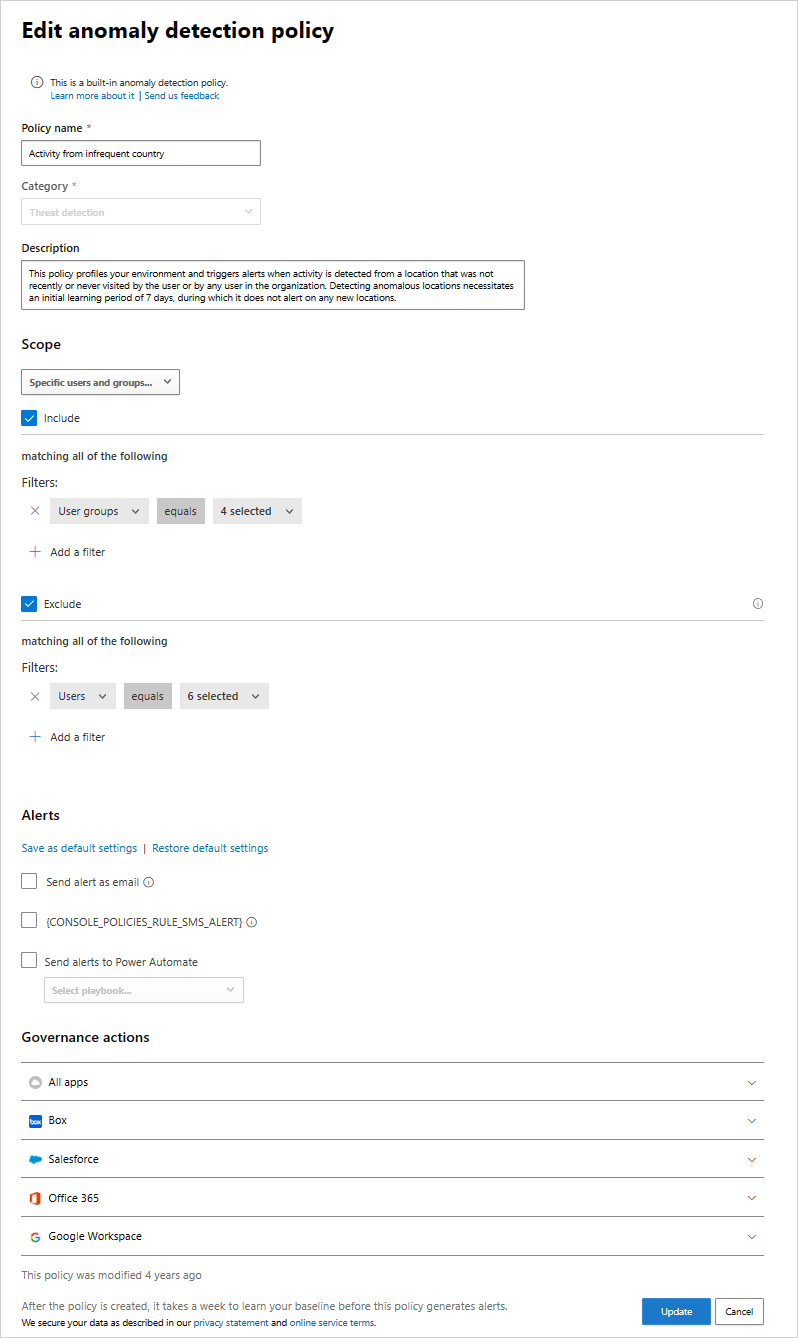

- Selecione o nome da política de detecção na página Políticas.

- Na janela Editar política de detecção de anomalias que é aberta, em Ações de governança defina as ações de correção que deseja para cada aplicativo conectado ou para todos os aplicativos.

- Selecione Atualizar.

Ajustar as políticas de detecção de anomalias

Para afetar o mecanismo de detecção de anomalias para suprimir ou mostrar alertas de acordo com suas preferências:

Na política de Viagem Impossível, é possível definir o controle deslizante de confidencialidade para determinar o nível de comportamento anômalo necessário antes que um alerta seja disparado. Por exemplo, se você definir como baixo ou médio, ele suprimirá os alertas de Viagem Impossível dos locais comuns de um usuário e, se você definir como alto, ele mostrará esses alertas. É possível escolher um dos seguintes níveis de confidencialidade:

Baixo: supressões de sistema, locatário e usuário

Médio: supressões do sistema e do usuário

Alto: somente supressões do sistema

Onde:

Tipo de supressão Descrição Sistema Detecções internas que são sempre suprimidas. Locatário Atividades comuns com base na atividade anterior no locatário. Por exemplo, suprimir atividades de um ISP previamente alertado em sua organização. Usuário Atividades comuns com base na atividade anterior do usuário específico. Por exemplo, suprimir atividades de um local que é comumente usado pelo usuário.

Observação

Viagens impossíveis, atividade de países/regiões pouco frequentes, atividade de endereços IP anônimos e atividade de endereços IP suspeitos não se aplicam a logins com falha e logins não interativos.

Definir políticas de detecção de anomalias

Cada política de detecção de anomalias pode ter um escopo independente, de modo que se aplique apenas aos usuários e grupos que você deseja incluir e excluir na política. Por exemplo, você pode definir a Atividade de detecção de regiões pouco frequentes para ignorar um usuário específico que viaja com frequência.

Para definir uma política de detecção de anomalias:

No portal do Microsoft Defender, acesse Aplicativos de Nuvem ->Políticas ->Gerenciamento de políticas. Em seguida, escolha Política de detecção de anomalias para o tipo de política.

Selecione a política cujo escopo você deseja definir.

Em Escopo, altere o menu suspenso da configuração padrão de Todos os usuários e grupos para Usuários e grupos específicos.

Selecione Incluir para especificar os usuários e grupos para os quais essa política será aplicada. Qualquer usuário ou grupo não selecionado aqui não será considerado uma ameaça e não gerará um alerta.

Selecione Excluir para especificar usuários para os quais essa política não será aplicada. Qualquer usuário selecionado aqui não será considerado uma ameaça e não gerará um alerta, mesmo se eles forem membros de grupos selecionados em Incluir.

Triagem de alertas de detecção de anomalias

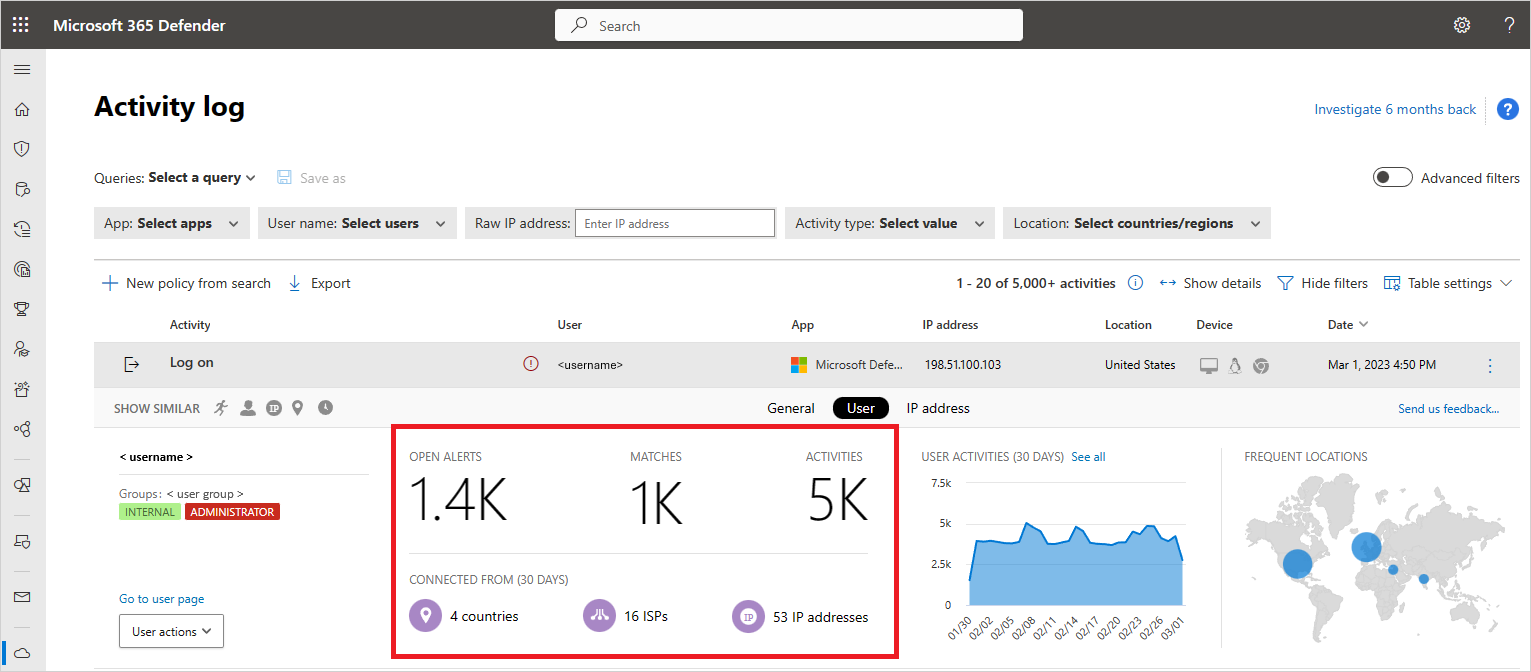

Você pode triar rapidamente os vários alertas disparados pelas novas políticas de detecção de anomalias e decidir quais precisam ser tratados primeiro. Para isso, é necessário o contexto do alerta para ver o panorama geral e entender se algo mal-intencionado realmente está acontecendo.

No Log de atividades, você pode abrir uma atividade para exibir a Gaveta de atividades. Selecione Usuário para visualizar a guia de insights do usuário. Essa guia inclui informações como o número de alertas, as atividades e de onde o usuário se conectou, que são importantes em uma investigação.

Para arquivos infectados por malware, depois que os arquivos forem detectados, será exibida uma lista de Arquivos infectados. Selecione o nome do arquivo de malware na gaveta de arquivo para abrir um relatório de malware que oferece informações sobre o tipo de malware que infectou o arquivo.

Vídeos relacionados

Próximas etapas

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.