Utilizar Defender para Aplicativos de Nuvem controlo de aplicações de Acesso Condicional

Este artigo fornece uma descrição geral de como utilizar Microsoft Defender para Aplicativos de Nuvem controlo de aplicações para criar políticas de acesso e sessão. O controlo de aplicações de Acesso Condicional fornece monitorização e controlo em tempo real sobre o acesso dos utilizadores a aplicações na cloud.

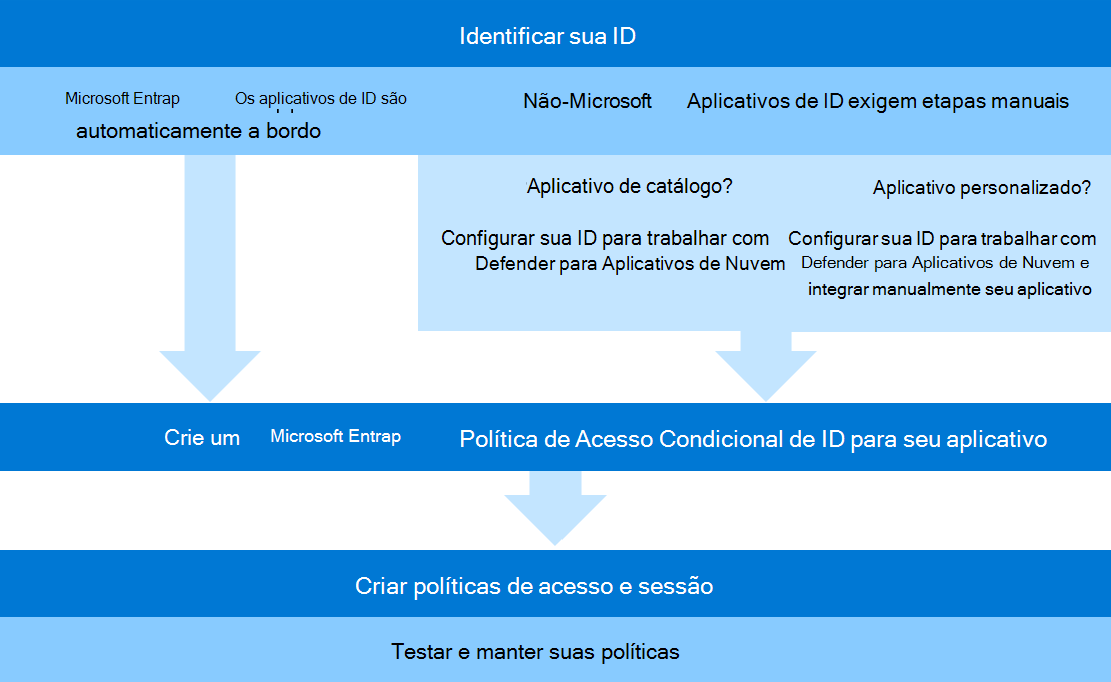

Fluxo de utilização do controlo de aplicações de Acesso Condicional (Pré-visualização)

A imagem seguinte mostra o processo de alto nível para configurar e implementar o controlo de aplicações de Acesso Condicional:

Que fornecedor de identidade está a utilizar?

Antes de começar a utilizar o controlo de aplicações de Acesso Condicional, compreenda se as suas aplicações são geridas por Microsoft Entra ou outro fornecedor de identidade (IdP).

Microsoft Entra aplicações são automaticamente integradas para o controlo de aplicações de Acesso Condicional e estão imediatamente disponíveis para utilização nas suas condições de política de acesso e sessão (Pré-visualização). Pode ser integrado manualmente antes de poder selecioná-los nas suas condições de política de acesso e sessão.

As aplicações que utilizam IdPs que não sejam da Microsoft têm de ser manualmente integradas antes de poder selecioná-las nas suas condições de política de acesso e sessão.

Se estiver a trabalhar com uma aplicação de catálogo de um IdP que não seja da Microsoft, configure a integração entre o seu IdP e Defender para Aplicativos de Nuvem para integrar todas as aplicações de catálogo. Para obter mais informações, veja Onboard non-Microsoft IdP catalog apps for Conditional Access app control (Integrar aplicações de catálogo IdP não Microsoft para controlo de aplicações de Acesso Condicional).

Se estiver a trabalhar com aplicações personalizadas, tem de configurar a integração entre o seu IdP e Defender para Aplicativos de Nuvem e também integrar cada aplicação personalizada. Para obter mais informações, veja Integrar aplicações personalizadas IdP não Microsoft para controlo de aplicações de Acesso Condicional.

Procedimentos de exemplo

Os seguintes artigos fornecem processos de exemplo para configurar um IdP que não seja da Microsoft para trabalhar com Defender para Aplicativos de Nuvem:

- PingOne como o seu IdP

- Serviços de Federação do Active Directory (AD FS) (AD FS) como o seu IdP

- Okta como o seu IdP

Pré-requisitos:

- Certifique-se de que as configurações da firewall permitem o tráfego de todos os endereços IP listados nos Requisitos de rede.

- Confirme que a aplicação possui uma cadeia de certificados completa. Cadeias de certificados incompletas ou parciais podem originar um comportamento inesperado nas aplicações quando monitorizadas com políticas de controlo de aplicações de Acesso Condicional.

Criar uma política de Acesso Condicional do Microsoft Entra ID

Para que a política de acesso ou sessão funcione, também tem de ter Microsoft Entra ID política de Acesso Condicional, que cria as permissões para controlar o tráfego.

Incorporámos um exemplo deste processo na documentação de criação da política de acesso e sessão .

Para obter mais informações, veja Políticas de Acesso Condicional e Criar uma política de Acesso Condicional.

Criar as suas políticas de acesso e sessão

Depois de confirmar que as suas aplicações estão integradas, automaticamente porque são Microsoft Entra ID aplicações ou manualmente e tem uma política de Acesso Condicional Microsoft Entra ID pronta, pode continuar a criar políticas de acesso e de sessão para qualquer cenário de que necessite.

Para saber mais, confira:

- Criar uma política de acesso Defender para Aplicativos de Nuvem

- Criar uma política de sessão Defender para Aplicativos de Nuvem

Testar as suas políticas

Certifique-se de que testa as suas políticas e atualiza quaisquer condições ou definições conforme necessário. Para saber mais, confira:

Conteúdo relacionado

Para obter mais informações, veja Proteger aplicações com Microsoft Defender para Aplicativos de Nuvem controlo de aplicações de Acesso Condicional.