Proteção da cloud e submissão de exemplo no Antivírus do Microsoft Defender

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender Antivírus

Plataformas

Windows

macOS

Linux

Windows Server

Microsoft Defender Antivírus utiliza muitos mecanismos inteligentes para detetar software maligno. Uma das funcionalidades mais poderosas é a capacidade de aplicar o poder da cloud para detetar software maligno e realizar análises rápidas. A proteção da cloud e a submissão automática de exemplo funcionam em conjunto com Microsoft Defender Antivírus para ajudar a proteger contra ameaças novas e emergentes.

Se for detetado um ficheiro suspeito ou malicioso, é enviado um exemplo para o serviço cloud para análise enquanto Microsoft Defender Antivírus bloqueia o ficheiro. Assim que for efetuada uma determinação, o que acontece rapidamente, o ficheiro é libertado ou bloqueado por Microsoft Defender Antivírus.

Este artigo fornece uma descrição geral da proteção da cloud e da submissão automática de exemplo no Antivírus do Microsoft Defender. Para saber mais sobre a proteção da cloud, veja Proteção da cloud e Antivírus Microsoft Defender.

Como a proteção da cloud e a submissão de exemplo funcionam em conjunto

Para compreender como a proteção da cloud funciona em conjunto com a submissão de exemplo, pode ser útil compreender como o Defender para Endpoint protege contra ameaças. O Microsoft Intelligent Security Graph monitoriza dados de ameaças a partir de uma vasta rede de sensores. A Microsoft coloca em camadas modelos de machine learning baseados na cloud que podem avaliar ficheiros com base em sinais do cliente e na vasta rede de sensores e dados no Graph de Segurança Inteligente. Esta abordagem dá ao Defender para Endpoint a capacidade de bloquear muitas ameaças nunca antes vistas.

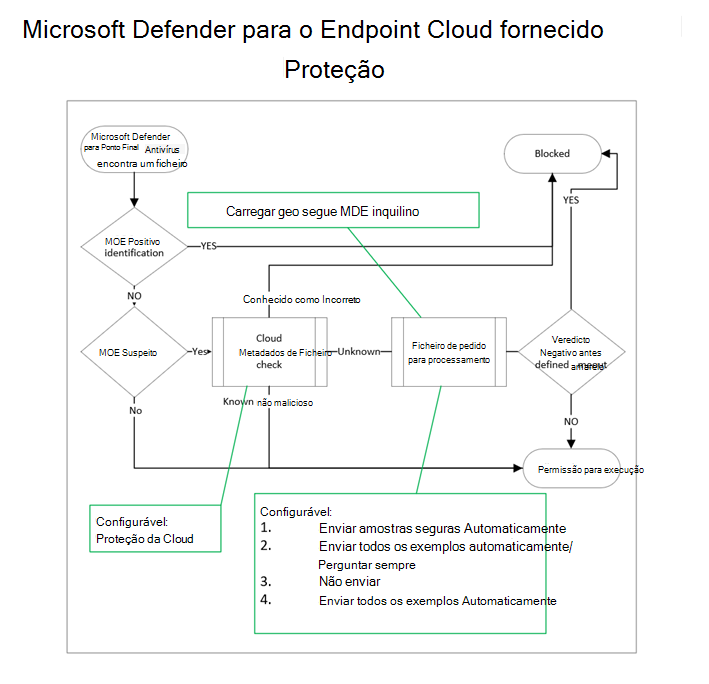

A imagem seguinte ilustra o fluxo de proteção da cloud e a submissão de exemplo com Microsoft Defender Antivírus:

Microsoft Defender o Antivírus e a proteção da cloud bloqueiam automaticamente a maioria das ameaças novas e nunca antes vistas à primeira vista através dos seguintes métodos:

Modelos simples de machine learning baseados no cliente, bloqueando software maligno novo e desconhecido.

Análise comportamental local, parando ataques baseados em ficheiros e sem ficheiros.

Antivírus de alta precisão, detetando software maligno comum através de técnicas genéricas e heurísticas.

A proteção avançada baseada na cloud é fornecida para casos em que Microsoft Defender Antivírus em execução no ponto final precisa de mais informações para verificar a intenção de um ficheiro suspeito.

Caso Microsoft Defender Antivírus não consiga determinar claramente, os metadados de ficheiros são enviados para o serviço de proteção da cloud. Muitas vezes, em milissegundos, o serviço de proteção da cloud pode determinar com base nos metadados se o ficheiro é malicioso ou não uma ameaça.

- A consulta na cloud de metadados de ficheiros pode ser resultado de comportamento, marca da Web ou outras características em que não é determinado um veredicto claro.

- É enviado um pequeno payload de metadados, com o objetivo de chegar a um veredicto de software maligno ou não uma ameaça. Os metadados não incluem dados pessoais, como informações pessoais (PII). As informações, como os nomes de ficheiro, são hash.

- Pode ser síncrono ou assíncrono. Para o síncrono, o ficheiro não abre até que a cloud apresente um veredicto. Para o assíncrono, o ficheiro é aberto enquanto a proteção da cloud efetua a respetiva análise.

- Os metadados podem incluir atributos PE, atributos de ficheiro estático, atributos dinâmicos e contextuais e muito mais (veja Exemplos de metadados enviados para o serviço de proteção da cloud).

Depois de examinar os metadados, se Microsoft Defender a proteção da cloud antivírus não conseguir chegar a um veredicto conclusivo, pode pedir uma amostra do ficheiro para uma inspeção mais aprofundada. Este pedido honra a configuração da definição para submissão de exemplo, conforme descrito na tabela seguinte:

Setting Descrição Enviar amostras seguras automaticamente - Os exemplos seguros são exemplos considerados como não contêm normalmente dados PII. Os exemplos incluem .bat,.scr,.dlle.exe.

- Se for provável que o ficheiro contenha PII, o utilizador recebe um pedido para permitir a submissão do exemplo de ficheiro.

- Esta opção é a configuração predefinida no Windows, macOS e Linux.Pedir Sempre - Se estiver configurado, é sempre pedido ao utilizador o consentimento antes da submissão do ficheiro

- Esta definição não está disponível no macOS e na proteção da cloud do LinuxEnviar todos os exemplos automaticamente - Se configurado, todos os exemplos são enviados automaticamente

- Se quiser que a submissão de exemplo inclua macros incorporadas no Word documentos, tem de selecionar Enviar todos os exemplos automaticamente

- Esta definição não está disponível na proteção da cloud do macOSNão enviar - Impede "bloquear à primeira vista" com base na análise de exemplo de ficheiros

- "Não enviar" é o equivalente à definição "Desativado" na política macOS e à definição "Nenhum" na política do Linux.

- Os metadados são enviados para deteções mesmo quando a submissão de exemplo está desativadaDepois de os ficheiros serem submetidos para a proteção da cloud, os ficheiros submetidos podem ser analisados, detonados e processados através de modelos de machine learning de análise demacrodados para chegar a um veredicto. Desativar a análise de limites de proteção fornecidos pela cloud apenas para o que o cliente pode fornecer através de modelos de machine learning locais e funções semelhantes.

Importante

Bloquear à primeira vista (BAFS) fornece detonação e análise para determinar se um ficheiro ou processo é seguro. O BAFS pode atrasar a abertura de um ficheiro momentaneamente até chegar a um veredicto. Se desativar a submissão de exemplo, o BAFS também é desativado e a análise de ficheiros está limitada apenas a metadados. Recomendamos que mantenha a submissão de exemplo e o BAFS ativados. Para saber mais, consulte O que é "bloquear à primeira vista"?

Níveis de proteção da cloud

A proteção da cloud está ativada por predefinição no Antivírus do Microsoft Defender. Recomendamos que mantenha a proteção da cloud ativada, embora possa configurar o nível de proteção para a sua organização. Veja Especificar o nível de proteção fornecido pela cloud para Microsoft Defender Antivírus.

Definições de submissão de exemplo

Além de configurar o nível de proteção da cloud, pode configurar as definições de submissão de exemplo. Pode escolher entre várias opções:

- Enviar amostras seguras automaticamente (o comportamento predefinido)

- Enviar todos os exemplos automaticamente

- Não enviar exemplos

Dica

A utilização da opção Send all samples automatically proporciona uma melhor segurança, uma vez que os ataques de phishing são utilizados para uma elevada quantidade de ataques de acesso inicial.

Para obter informações sobre as opções de configuração com Intune, Configuration Manager, Política de Grupo ou PowerShell, veja Ativar a proteção da cloud no Antivírus do Microsoft Defender.

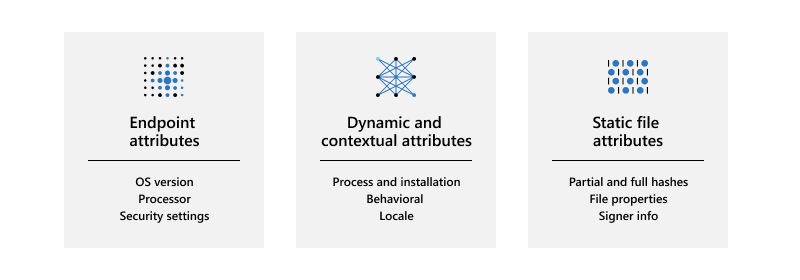

Exemplos de metadados enviados para o serviço de proteção da cloud

A tabela seguinte lista exemplos de metadados enviados para análise por proteção da cloud:

| Tipo | Atributo |

|---|---|

| Atributos do computador | OS version Processor Security settings |

| Atributos dinâmicos e contextuais |

Processo e instalação ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships Comportamental Connection IPs System changes API calls Process injection Locale Locale setting Geographical location |

| Atributos de ficheiro estático |

Hashes parciais e completos ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 Propriedades do ficheiro FileName FileSize Informações do signatário AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

Os exemplos são tratados como dados do cliente

Caso esteja a perguntar-se o que acontece com submissões de exemplo, o Defender para Endpoint trata todos os exemplos de ficheiros como dados do cliente. A Microsoft honra as opções de retenção geográfica e de dados que a sua organização selecionou ao integrar o Defender para Endpoint.

Além disso, o Defender para Endpoint recebeu várias certificações de conformidade, demonstrando a continuação da adesão a um conjunto sofisticado de controlos de conformidade:

- ISO 27001

- ISO 27018

- SOC I, II, III

- PCI

Para obter mais informações, consulte os seguintes recursos:

- Ofertas de Conformidade do Azure

- Portal de Confiança do Serviço

- Microsoft Defender para Ponto de Extremidade armazenamento de dados e privacidade

Outros cenários de submissão de exemplo de ficheiro

Existem mais dois cenários em que o Defender para Endpoint pode pedir um exemplo de ficheiro que não esteja relacionado com a proteção da cloud no Antivírus do Microsoft Defender. Estes cenários estão descritos na tabela seguinte:

| Cenário | Descrição |

|---|---|

| Recolha manual de exemplos de ficheiros no portal do Microsoft Defender | Ao integrar dispositivos no Defender para Ponto Final, pode configurar definições para deteção e resposta de pontos finais (EDR). Por exemplo, existe uma definição para ativar coleções de exemplo a partir do dispositivo, que podem ser facilmente confundidas com as definições de submissão de exemplo descritas neste artigo. A definição EDR controla a recolha de exemplos de ficheiros a partir de dispositivos quando solicitado através do portal Microsoft Defender e está sujeita às funções e permissões já estabelecidas. Esta definição pode permitir ou bloquear a recolha de ficheiros do ponto final para funcionalidades como análise aprofundada no portal do Microsoft Defender. Se esta definição não estiver configurada, a predefinição é ativar a recolha de exemplo. Saiba mais sobre as definições de configuração do Defender para Endpoint. Veja: Ferramentas de inclusão e métodos para dispositivos Windows 10 no Defender para Endpoint |

| Análise automatizada de conteúdo de investigação e resposta | Quando as investigações automatizadas são executadas em dispositivos (quando configuradas para serem executadas automaticamente em resposta a um alerta ou executadas manualmente), os ficheiros identificados como suspeitos podem ser recolhidos dos pontos finais para uma inspeção mais aprofundada. Se necessário, a funcionalidade de análise de conteúdos de ficheiros para investigações automatizadas pode ser desativada no portal do Microsoft Defender. Os nomes das extensões de ficheiro também podem ser modificados para adicionar ou remover extensões para outros tipos de ficheiro que serão submetidos automaticamente durante uma investigação automatizada. Para saber mais, veja Gerir carregamentos de ficheiros de automatização. |

Dica

Se você estiver procurando informações relacionadas a antivírus para outras plataformas, consulte:

- Definir preferências para o Microsoft Defender para Ponto de Extremidade no macOS

- Microsoft Defender para Ponto de Extremidade no Mac

- Configurações de política de antivírus do macOS para o Microsoft Defender Antivírus para Intune

- Definir preferências para o Microsoft Defender para Ponto de Extremidade no Linux

- Microsoft Defender para Ponto de Extremidade para Linux

- Configurar o Defender para o Ponto de extremidade nos recursos do Android

- Configurar o Microsoft Defender para Ponto de Extremidade em recursos do iOS

Confira também

Visão geral da proteção de última geração

Configure a remediação para Microsoft Defender deteções de Antivírus.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.