Políticas de controlo de dispositivos no Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender para Empresas

Este artigo descreve políticas de controlo de dispositivos, regras, entradas, grupos e condições avançadas. Essencialmente, as políticas de controlo de dispositivos definem o acesso para um conjunto de dispositivos. Os dispositivos no âmbito são determinados por uma lista de grupos de dispositivos incluídos e uma lista de grupos de dispositivos excluídos. Uma política aplica-se se o dispositivo estiver em todos os grupos de dispositivos incluídos e nenhum dos grupos de dispositivos excluídos. Se não forem aplicadas políticas, é aplicada a imposição predefinida.

Por predefinição, o controlo de dispositivos está desativado, pelo que o acesso a todos os tipos de dispositivos é permitido. Para saber mais sobre o controlo de dispositivos, consulte Controlo de dispositivos no Microsoft Defender para Ponto de Extremidade.

Controlar o comportamento predefinido

Quando o controlo do dispositivo está ativado, está ativado para todos os tipos de dispositivo por predefinição. A imposição predefinida também pode ser alterada de Permitir para Negar. A sua equipa de segurança também pode configurar os tipos de dispositivos que o controlo do dispositivo protege. A tabela seguinte abaixo ilustra como várias combinações de definições alteram a decisão de controlo de acesso.

| O controlo do dispositivo está ativado? | Comportamento padrão | Tipos de dispositivo |

|---|---|---|

| Não | O acesso é permitido | - Unidades de CD/DVD - Impressoras - Dispositivos multimédia amovíveis - Dispositivos portáteis Windows |

| Sim | (Não especificado) O acesso é permitido |

- Unidades de CD/DVD - Impressoras - Dispositivos multimédia amovíveis - Dispositivos portáteis Windows |

| Sim | Negar | - Unidades de CD/DVD - Impressoras - Dispositivos multimédia amovíveis - Dispositivos portáteis Windows |

| Sim | Negar impressoras e dispositivos de multimédia amovíveis | - Impressoras e dispositivos multimédia amovíveis (bloqueados) - Unidades de CD/DVD e dispositivos portáteis Windows (permitido) |

Quando os tipos de dispositivo são configurados, o controlo de dispositivos no Defender para Ponto Final ignora os pedidos a outras famílias de dispositivos.

Para saber mais, confira os seguintes artigos:

- Implementar e gerir o controlo de dispositivos com Intune

- Implementar e gerir o controlo de dispositivos com Política de Grupo

Políticas

Para refinar ainda mais o acesso aos dispositivos, o controlo de dispositivos utiliza políticas. Uma política é um conjunto de regras e grupos. A forma como as regras e os grupos são definidos varia ligeiramente entre as experiências de gestão e os sistemas operativos, conforme descrito na tabela seguinte.

| Ferramenta de gestão | Sistema operacional | Como as regras e os grupos são geridos |

|---|---|---|

| Intune – Política de controlo de dispositivos | Windows | Os grupos de dispositivos e impressoras podem ser geridos como definições reutilizáveis e incluídos nas regras. Nem todas as funcionalidades estão disponíveis na política de controlo de dispositivos (veja Implementar e gerir o controlo de dispositivos com Microsoft Intune) |

| Intune – Personalizado | Windows | Cada grupo/regra é armazenado como uma cadeia XML na política de configuração personalizada. O OMA-URI contém o GUID do grupo/regra. O GUID tem de ser gerado. |

| Política de grupo | Windows | Os grupos e regras são definidos em definições XML separadas no Objeto Política de Grupo (veja Implementar e gerir o controlo de dispositivos com Política de Grupo). |

| Intune | Mac | As regras e políticas são combinadas num único JSON e incluídas no mobileconfig ficheiro implementado com Intune |

| JAMF | Mac | As regras e políticas são combinadas num único JSON e configuradas através do JAMF como política de controlo de dispositivos (consulte Controlo de Dispositivos para macOS) |

As regras e os grupos são identificados pelo ID Exclusivo Global (GUIDs). Se as políticas de controlo de dispositivos forem implementadas com uma ferramenta de gestão que não Intune, os GUIDs têm de ser gerados. Pode gerar os GUIDs com o PowerShell.

Para obter detalhes do esquema, veja Esquema JSON para Mac.

Usuários

As políticas de controlo de dispositivos podem ser aplicadas a utilizadores e/ou grupos de utilizadores.

Observação

Nos artigos relacionados com o controlo de dispositivos, os grupos de utilizadores são referidos como grupos de utilizadores. Os grupos de termos referem-se a grupos definidos na política de controlo de dispositivos.

Ao utilizar Intune, no Mac e no Windows, as políticas de controlo de dispositivos podem ser direcionadas para grupos de utilizadores definidos no Entra ID.

No Windows, um utilizador ou grupo de utilizadores pode ser uma condição numa entrada numa política.

As entradas com grupos de utilizadores ou utilizadores podem referenciar objetos do Entra ID ou de um Active Directory local.

Melhores práticas para utilizar o controlo de dispositivos com utilizadores e grupos de utilizadores

Para criar uma regra para um utilizador individual no Windows, crie uma entrada com um

Sidutilizador foreach de condição numa regraPara criar uma regra para um grupo de utilizadores no Windows e Intune, crie uma entrada com uma

Sidcondição para cada grupo de utilizadores numa [regra] e direcione a política para um grupo de máquinas no Intune ou crie uma regra sem condições e direcione a política com Intune para o grupo de utilizadores.No Mac, utilize Intune e direcione a política para um grupo de utilizadores no Entra ID.

Aviso

Não utilize as condições do grupo de utilizadores/utilizadores nas regras e na segmentação de grupos de utilizadores no Intune.

Observação

Se a conectividade de rede for um problema, utilize Intune filtragem de grupos de utilizadores ou grupos locais do Active Directory. As condições do grupo de utilizadores/utilizadores que referenciam o Entra ID só devem ser utilizadas em ambientes que tenham uma ligação fiável ao Entra ID.

Regras

Uma regra define a lista de grupos incluídos e uma lista de grupos excluídos. Para que a regra seja aplicada, o dispositivo tem de estar em todos os grupos incluídos e nenhum dos grupos excluídos. Se o dispositivo corresponder à regra, as entradas dessa regra serão avaliadas. Uma entrada define as opções de ação e notificação aplicadas, se o pedido corresponder às condições. Se não forem aplicadas regras ou nenhuma entrada corresponder ao pedido, será aplicada a imposição predefinida.

Por exemplo, para permitir o acesso de escrita para alguns dispositivos USB e o acesso de leitura para todos os outros dispositivos USB, utilize as seguintes políticas, grupos e entradas com a imposição predefinida definida para negar.

| Group | Descrição |

|---|---|

| Todos os Dispositivos de Armazenamento Amovíveis | Dispositivos de Armazenamento Amovíveis |

| USBs graváveis | Lista de USBs onde o acesso de escrita é permitido |

| Regra | Grupos de Dispositivos Incluídos | Grupos de Dispositivos Excluídos | Entrada |

|---|---|---|---|

| Acesso só de leitura para USBs | Todos os dispositivos de armazenamento amovíveis | USBs graváveis | Acesso Só de Leitura |

| Acesso de escrita para USBs | USBs graváveis | Acesso de Escrita |

O nome da regra é apresentado no portal para relatórios e na notificação de alerta para os utilizadores, por isso, certifique-se de que dá nomes descritivos às regras.

Pode configurar regras ao editar políticas no Intune, ao utilizar um ficheiro XML no Windows ou ao utilizar um ficheiro JSON no Mac. Selecione cada separador para obter mais detalhes.

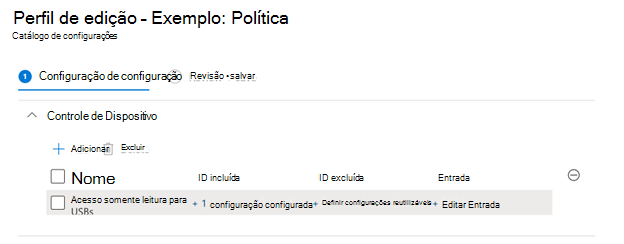

A imagem seguinte ilustra as definições de configuração de uma política de controlo de dispositivos no Intune:

Na captura de ecrã, o ID Incluído e o ID Excluído são as referências a grupos de definições reutilizáveis incluídos e excluídos. Uma política pode ter múltiplas regras.

Intune não honra a ordem das regras. As regras podem ser avaliadas por qualquer ordem, por isso, certifique-se de que exclui explicitamente grupos de dispositivos que não estão no âmbito da regra.

Entradas

As políticas de controlo de dispositivos definem o acesso (denominado entrada) para um conjunto de dispositivos. As entradas definem as opções de ação e notificação para dispositivos que correspondem à política e às condições definidas na entrada.

| Definição de entrada | Opções |

|---|---|

| AccessMask | Aplica a ação apenas se as operações de acesso corresponderem à máscara de acesso – a máscara de acesso é a bit ou dos valores de acesso: 1 - Leitura do Dispositivo 2 - Escrita do Dispositivo 4 - Execução do Dispositivo 8 - Leitura do Ficheiro 16 - Escrita de Ficheiros 32 - Execução de Ficheiros 64 - Imprimir Por exemplo: Leitura, Escrita e Execução do Dispositivo = 7 (1+2+4) Leitura do Dispositivo, Leitura do Disco = 9 (1+8) |

| Ação | Permitir Negar AuditAllow AuditDeny |

| Notificação | Nenhum (predefinição) É gerado um evento O utilizador recebe uma notificação |

Avaliação de entrada

Existem dois tipos de entradas: entradas de imposição (Permitir/Negar) e entradas de auditoria (AuditAllow/AuditDeny).

As entradas de imposição de uma regra são avaliadas por ordem até que todas as permissões pedidas tenham sido correspondidas. Se nenhuma entrada corresponder a uma regra, a regra seguinte é avaliada. Se nenhuma regra corresponder, será aplicada a predefinição.

Entradas de auditoria

Os eventos de auditoria controlam o comportamento quando o controlo do dispositivo impõe uma regra (permitir/negar). O controlo do dispositivo pode apresentar uma notificação ao utilizador final. O utilizador recebe uma notificação que contém o nome da política de controlo do dispositivo e o nome do dispositivo. A notificação é apresentada uma vez a cada hora após o acesso inicial ser negado.

O controlo de dispositivos também pode criar um evento disponível na Investigação Avançada.

Importante

Existe um limite de 300 eventos por dispositivo por dia. As entradas de auditoria são processadas após a tomada da decisão de imposição. Todas as entradas de auditoria correspondentes são avaliadas.

Condições

Uma entrada suporta as seguintes condições opcionais:

- Condição do Grupo de Utilizadores/Utilizadores: aplica a ação apenas ao grupo de utilizadores/utilizadores identificado pelo SID

Observação

Para grupos de utilizadores e utilizadores armazenados no Microsoft Entra ID, utilize o ID do objeto na condição. Para grupos de utilizadores e utilizadores armazenados localmente, utilize o Identificador de Segurança (SID)

Observação

No Windows, o SID do utilizador com sessão iniciada pode ser obtido ao executar o comando whoami /userdo PowerShell .

- Condição do Computador: aplica a ação apenas ao dispositivo/grupo identificado pelo SID

- Condição de Parâmetros: aplica a ação apenas se os parâmetros corresponderem (Ver Condições Avançadas)

As entradas podem ser confinadas a utilizadores e dispositivos específicos. Por exemplo, permitir o acesso de leitura a estes USBs apenas para este utilizador neste dispositivo.

| Política | Grupos de Dispositivos Incluídos | Grupos de Dispositivos Excluídos | Entrada(ies) |

|---|---|---|---|

| Acesso só de leitura para USBs | Todos os dispositivos de armazenamento amovíveis | USBs graváveis | Acesso Só de Leitura |

| Acesso de escrita para USBs | USBs graváveis | Acesso de Escrita para o Utilizador 1 Acesso de Escrita para o Utilizador 2 no Grupo de Dispositivos A |

Todas as condições na entrada têm de ser verdadeiras para que a ação seja aplicada.

Pode configurar entradas com Intune, um ficheiro XML no Windows ou um ficheiro JSON no Mac. Selecione cada separador para obter mais detalhes.

No Intune, o campo Máscara de acesso tem opções, tais como:

- Leitura (Leitura ao Nível do Disco = 1)

- Escrita (Escrita ao Nível do Disco = 2)

- Executar (Execução ao Nível do Disco = 4)

- Imprimir (Imprimir = 64).

Nem todas as funcionalidades são apresentadas na interface de utilizador Intune. Para obter mais informações, veja Implementar e gerir o controlo de dispositivos com Intune.

Grupos

Grupos definir critérios para filtrar objetos pelas respetivas propriedades. O objeto é atribuído ao grupo se as respetivas propriedades corresponderem às propriedades definidas para o grupo.

Observação

Grupos nesta secção não se referem a grupos de utilizadores.

Por exemplo:

- OS USBs permitidos são todos os dispositivos que correspondem a qualquer um destes fabricantes

- Os USBs perdidos são todos os dispositivos que correspondem a qualquer um destes números de série

- As impressoras permitidas são todos os dispositivos que correspondem a qualquer um destes VID/PID

As propriedades podem ser correspondidas de quatro formas: MatchAll, MatchAny, MatchExcludeAlle MatchExcludeAny

-

MatchAll: as propriedades são uma relação "E"; por exemplo, se o administrador colocarDeviceIDeInstancePathID, para cada USB ligado, o sistema verifica se o USB cumpre ambos os valores. -

MatchAny: as propriedades são uma relação "Ou"; por exemplo, se o administrador colocar DeviceID eInstancePathID, para cada USB ligado, o sistema impõe desde que o USB tenha um valor idêntico ouInstanceIDidênticoDeviceID. -

MatchExcludeAll: as propriedades são uma relação "E", todos os itens que NÃO cumprem são abrangidos. Por exemplo, se o administrador colocarDeviceIDeInstancePathIDutilizarMatchExcludeAllo , para cada USB ligado, o sistema impõe desde que o USB não tenha valores eInstanceIDidênticosDeviceID. -

MatchExcludeAny: as propriedades são uma relação "Ou", todos os itens que NÃO cumprem são abrangidos. Por exemplo, se o administrador colocarDeviceIDeInstancePathIDutilizarMatchExcludeAny, para cada USB ligado, o sistema impõe desde que o USB não tenha um valor ouInstanceIDum valor idênticoDeviceID.

Grupos são utilizadas de duas formas: selecionar dispositivos para inclusão/exclusão em regras e filtrar o acesso para condições avançadas. Esta tabela resume os tipos de grupo e como são utilizados.

| Tipo | Descrição | O/S | Incluir/Excluir Regras | Condições avançadas |

|---|---|---|---|---|

| Dispositivo (predefinição) | Filtrar dispositivos e impressoras | Windows/Mac | X | |

| Rede | Filtrar condições de rede | Windows | X | |

| Ligação VPN | Filtrar condições de VPN | Windows | X | |

| Arquivo | Filtrar propriedades do ficheiro | Windows | X | |

| Tarefa de Impressão | Filtrar propriedades do ficheiro que está a ser impresso | Windows | X |

Os dispositivos que estão no âmbito da política determinada por uma lista de grupos incluídos e uma lista de grupos excluídos. Uma regra aplica-se se o dispositivo estiver em todos os grupos incluídos e nenhum dos grupos excluídos. Grupos podem ser compostas a partir das propriedades dos dispositivos. As seguintes propriedades podem ser utilizadas:

| Propriedade | Descrição | Dispositivos Windows | Dispositivos Mac | Impressoras |

|---|---|---|---|---|

FriendlyNameId |

O nome amigável no Windows Gerenciador de Dispositivos | Y | N | S |

PrimaryId |

O tipo do dispositivo | S | S | S |

VID_PID |

O ID do Fornecedor é o código de fornecedor de quatro dígitos que o comité USB atribui ao fornecedor. O ID do produto é o código de produto de quatro dígitos que o fornecedor atribui ao dispositivo. Os carateres universais são suportados. Por exemplo, 0751_55E0 |

Y | N | S |

PrinterConnectionId |

O tipo de ligação da impressora: - USB: uma impressora ligada através da porta USB de um computador. - Network: uma impressora de rede é uma impressora acessível por ligação de rede, tornando-a utilizável por outros computadores ligados à rede.- Corporate: uma impressora empresarial é uma fila de impressão partilhada através do Windows Print Server no local.- Universal: a Impressão Universal é uma solução de impressão moderna que as organizações podem utilizar para gerir a infraestrutura de impressão através de serviços cloud da Microsoft. O que é a Impressão Universal? - Impressão Universal | Microsoft Docs - File: "Microsoft Print to PDF" e "Microsoft XPS Document Writer" ou outras impressoras com um FICHEIRO: ou PORTPROMPT: porta- Custom: impressora que não está a ligar através da porta de impressão da Microsoft- Local: impressora não qualquer do tipo acima, por exemplo, imprimir através de RDP ou redirecionar impressoras |

N | N | S |

BusId |

Informações sobre o dispositivo (para obter mais informações, consulte as secções que se seguem a esta tabela) | Y | N | N |

DeviceId |

Informações sobre o dispositivo (para obter mais informações, consulte as secções que se seguem a esta tabela) | Y | N | N |

HardwareId |

Informações sobre o dispositivo (para obter mais informações, consulte as secções que se seguem a esta tabela) | Y | N | N |

InstancePathId |

Informações sobre o dispositivo (para obter mais informações, consulte as secções que se seguem a esta tabela) | Y | N | N |

SerialNumberId |

Informações sobre o dispositivo (para obter mais informações, consulte as secções que se seguem a esta tabela) | S | S | N |

PID |

O ID do Produto é o código de produto de quatro dígitos que o fornecedor atribui ao dispositivo | S | S | N |

VID |

O ID do Fornecedor é o código de fornecedor de quatro dígitos que o comité USB atribui ao fornecedor. | S | S | N |

DeviceEncryptionStateId |

(Pré-visualização) O estado de encriptação BitLocker de um dispositivo. Os valores válidos são BitlockerEncrypted ou Plain |

Y | N | N |

APFS Encrypted |

Se o dispositivo estiver encriptado pelo APFS | N | Y | N |

Utilizar o Windows Gerenciador de Dispositivos para determinar as propriedades do dispositivo

Para dispositivos Windows, pode utilizar Gerenciador de Dispositivos para compreender as propriedades dos dispositivos.

Abra Gerenciador de Dispositivos, localize o dispositivo, clique com o botão direito do rato em Propriedades e, em seguida, selecione o separador Detalhes.

Na lista Propriedade, selecione Caminho da instância do dispositivo.

O valor mostrado para o caminho da instância do dispositivo é o

InstancePathId, mas também contém outras propriedades:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

As propriedades no gestor de dispositivos mapeiam para o controlo de dispositivos, conforme mostrado na tabela seguinte:

Gerenciador de Dispositivos Controlo de Dispositivos Hardware Ids HardwareIdNome amigável FriendlyNameIdPai VID_PIDDeviceInstancePath InstancePathId

Utilizar relatórios e investigação avançada para determinar as propriedades dos dispositivos

As propriedades do dispositivo têm etiquetas ligeiramente diferentes na investigação avançada. A tabela abaixo mapeia as etiquetas no portal para numa propertyId política de controlo de dispositivos.

| propriedade portal do Microsoft Defender | ID da propriedade de controlo do dispositivo |

|---|---|

| Nome do suporte de dados | FriendlyNameId |

| ID do Fornecedor | HardwareId |

| DeviceId | InstancePathId |

| Número de série | SerialNumberId |

Observação

Certifique-se de que o objeto selecionado tem a Classe de Multimédia correta para a política. Em geral, para armazenamento amovível, utilize Class Name == USB.

Configurar grupos no Intune, XML no Windows ou JSON no Mac

Pode configurar grupos no Intune, através de um ficheiro XML para Windows ou através de um ficheiro JSON no Mac. Selecione cada separador para obter mais detalhes.

Observação

O Group Id no XML e id no JSON é utilizado para identificar o grupo no controlo do dispositivo. Não é uma referência a qualquer outro, como um grupo de utilizadores no Entra ID.

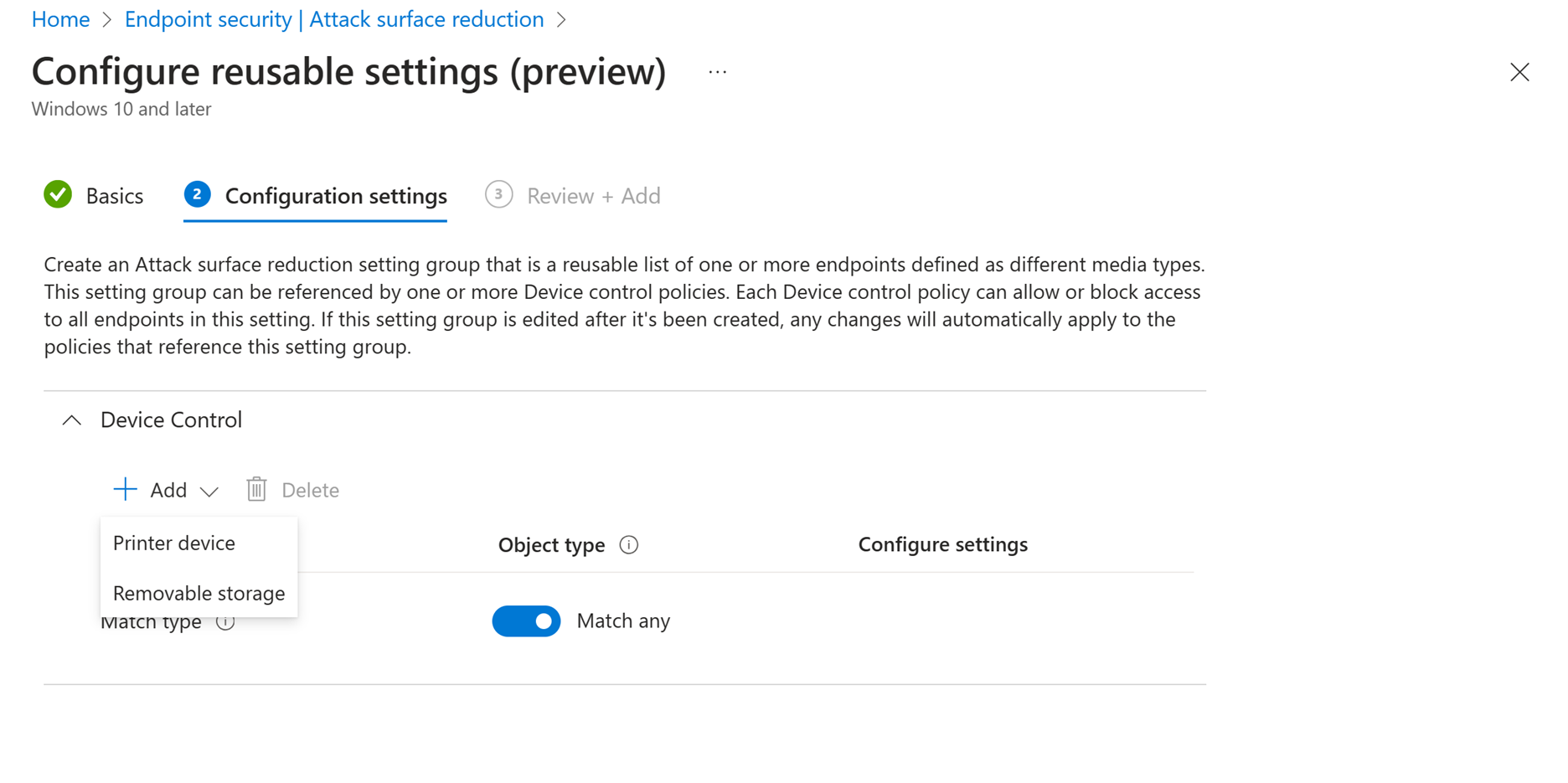

As definições reutilizáveis no Intune mapear para grupos de dispositivos. Pode configurar definições reutilizáveis no Intune.

Existem dois tipos de grupos: Dispositivo de Impressora e Armazenamento Amovível. A tabela seguinte lista as propriedades destes grupos.

| Tipo de grupo | Propriedades |

|---|---|

| Dispositivo de impressora | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Repositório removível | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Condições avançadas

As entradas podem ser mais restritas com base nos parâmetros. Os parâmetros aplicam condições avançadas que vão além do dispositivo. As condições avançadas permitem um controlo detalhado com base na Avaliação da Rede, Ligação VPN, Ficheiro ou Tarefa de Impressão.

Observação

As condições avançadas só são suportadas no formato XML.

Condições de Rede

A tabela seguinte descreve as propriedades do grupo de rede:

| Propriedade | Descrição |

|---|---|

NameId |

O nome da rede. Os carateres universais são suportados. |

NetworkCategoryId |

As opções válidas são Public, Privateou DomainAuthenticated. |

NetworkDomainId |

As opções válidas são NonDomain, Domain, DomainAuthenticated. |

Estas propriedades são adicionadas ao DescriptorIdList de um grupo do tipo Rede. Eis um fragmento de exemplo:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Em seguida, o grupo é referenciado como parâmetros na entrada, conforme ilustrado no seguinte fragmento:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

Condições de Ligação VPN

A tabela seguinte descreve as condições de ligação VPN:

| Nome | Descrição |

|---|---|

NameId |

O nome da Ligação VPN. Os carateres universais são suportados. |

VPNConnectionStatusId |

Os valores válidos são Connected ou Disconnected. |

VPNServerAddressId |

O valor da cadeia de carateres de VPNServerAddress. Os carateres universais são suportados. |

VPNDnsSuffixId |

O valor da cadeia de carateres de VPNDnsSuffix. Os carateres universais são suportados. |

Estas propriedades são adicionadas ao DescriptorIdList de um grupo do tipo VPNConnection, conforme mostrado no fragmento seguinte:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Em seguida, o grupo é referenciado como parâmetros numa entrada, conforme ilustrado no seguinte fragmento:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Em seguida, o grupo é referenciado como parâmetros numa entrada, conforme ilustrado no seguinte fragmento:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Condições da Tarefa de Impressão

A tabela seguinte descreve as propriedades PrintJob do grupo:

| Nome | Descrição |

|---|---|

PrintOutputFileNameId |

O caminho do ficheiro de destino de saída para imprimir para o ficheiro. Os carateres universais são suportados. Por exemplo, C:\*\Test.pdf |

PrintDocumentNameId |

O caminho do ficheiro de origem. Os carateres universais são suportados. Este caminho pode não existir. Por exemplo, adicione texto a um novo ficheiro no Bloco de Notas e, em seguida, imprima sem guardar o ficheiro. |

Estas propriedades são adicionadas ao DescriptorIdList de um grupo do tipo PrintJob, conforme ilustrado no seguinte fragmento:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Em seguida, o grupo é referenciado como parâmetros numa entrada, conforme ilustrado no seguinte fragmento:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Próximas etapas

- Ver eventos e informações de controlo de dispositivos no Microsoft Defender para Ponto de Extremidade

- Implementar e gerir o controlo de dispositivos no Microsoft Defender para Ponto de Extremidade com Microsoft Intune

- Implementar e gerir o controlo de dispositivos no Microsoft Defender para Ponto de Extremidade com Política de Grupo

- Controlo de Dispositivos para macOS