Habilitar a proteção de exploração

Aplica-se a:

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Dica

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

O Exploit protection ajuda a proteger contra malware que usa explorações para infectar dispositivos e se espalhar. O Exploit Protection consiste em uma série de mitigações que podem ser aplicadas ao sistema operacional ou a aplicativos individuais.

Importante

O .NET 2.0 não é compatível com alguns recursos de proteção contra exploração, especificamente, EAF (Export Address Filtering) e IAF (Import Address Filtering). Se você habilitou o .NET 2.0, não há suporte para o uso de EAF e IAF.

Muitos dos recursos do Kit de Ferramentas de Redução Aprimorada (EMET) estão incluídos na proteção contra abusos.

Pré-requisitos

Esta secção inclui recomendações para que tenha êxito na implementação da proteção contra exploits.

Configurar a monitorização de falhas de aplicação (ID do Evento 1000 e/ou ID do Evento 1001) e/ou bloqueios (ID do Evento 1002)

Ativar a recolha completa de informações de falha de sistema do modo de utilizador

Verifique que aplicações já estão compiladas com o "Control Flow Guard" (CFG), que se concentra principalmente na mitigação de vulnerabilidades de danos na memória. Utilize a ferramenta dumpbin para ver se está compilada com o CFG. Para estas aplicações, pode ignorar a ativação da imposição para DEP, ASRL, SEHOP e ACG.

Utilize práticas de implementação seguras.

Aviso

Se não testar e não seguir as práticas de implementação seguras, pode contribuir para falhas de produtividade do utilizador final.

Práticas de implementação segura

Práticas de implementação segura (SDP): os processos e procedimentos de implementação seguros definem como efetuar e implementar alterações na carga de trabalho de forma segura. A implementação do SDP requer que pense nas implementações através da lente da gestão de riscos. Pode minimizar o risco de falhas de produtividade do utilizador final nas suas implementações e limitar os efeitos de implementações problemáticas nos seus utilizadores através da implementação do SDP.

Comece com um pequeno conjunto (por exemplo, 10 a 50) de dispositivos Windows e utilize-o como ambiente de teste para ver quais das 21 mitigações são incompatíveis com a proteção contra exploits. Remova as mitigações que não são compatíveis com a aplicação. Reiterar com as aplicações que está a direcionar. Assim que sentir que a política está pronta para produção.

Comece por enviar primeiro para o Teste de Aceitação do Utilizador (UAT) composto por administradores de TI, Administradores de segurança e pessoal de suporte técnico. Em seguida, para 1%, 5%, 10%, 25%, 50%, 75% e, finalmente, para 100% do seu ambiente.

Ativar mitigações da proteção contra exploits

Você pode habilitar cada mitigação separadamente usando qualquer um destes métodos:

- O aplicativo Segurança do Windows

- Microsoft Intune

- Gerenciamento de dispositivos móveis (MDM)

- Microsoft Configuration Manager

- Política de grupo

- PowerShell

O Exploit Protection está configurado por padrão no Windows 10 e no Windows 11. Você pode definir cada mitigação como ativado, desativado ou com seu valor padrão. Algumas mitigações têm mais opções. Você pode exportar essas configurações como um arquivo XML e implantá-las em outros dispositivos.

Você também pode definir mitigações como modo de resposta. O modo de Auditoria permite testar como as mitigações funcionariam (e revisar eventos) sem afetar o uso normal do dispositivo.

O aplicativo Segurança do Windows

Abra o aplicativo Segurança do Windows selecionando o ícone de escudo na barra de tarefas ou pesquisando menu Iniciar Segurança.

Selecione o controle de navegador e aplicação (ou o ícone do aplicativo na barra de menus à esquerda) e selecioneConfigurações do Exploit Protection.

Vá para Configurações de programa e escolha o aplicativo ao qual você deseja aplicar mitigações.

- Se o aplicativo que você deseja configurar já estiver listado, escolha-o e selecione Editar.

- Se a aplicação não estiver listada, na parte superior da lista, selecione Adicionar programa para personalizar e, em seguida, escolha como pretende adicionar a aplicação.

- Use Adicione pelo nome do programa para que a mitigação seja aplicada a qualquer processo em execução com esse nome. Especifique um arquivo com sua extensão. Você pode inserir um caminho completo para limitar a mitigação apenas ao aplicativo com esse nome nesse local.

- Use Escolha o caminho exato do arquivo para usar uma janela padrão do seletor de arquivos Windows Explorer para localizar e selecionar o arquivo desejado.

Depois de selecionar o aplicativo, você verá uma lista de todas as mitigações que podem ser aplicadas. Escolher Auditoria aplica a mitigação apenas no modo de auditoria. Será notificado se precisar de reiniciar o processo ou aplicação ou se precisar de reiniciar o Windows.

Repita as etapas 3 a 4 para todos os aplicativos e mitigações que você deseja configurar.

Na seção As configurações do sistema localize a mitigação que você deseja definir e especifique uma das configurações a seguir. Os aplicativos que não estão configurados individualmente na seção Configurações do programa usam as configurações definidas aqui.

- Ativado por padrão: A mitigação está ativada para aplicativos que não têm essa mitigação definida na seção específica de Configurações de programa

- Desativado por padrão: A mitigação está desabilitada para aplicativos que não tem essa mitigação definida na seção específica de Configurações de programa

- Uso padrão: A mitigação está tanto habilitada quanto desabilitada, dependendo da configuração padrão que está configurada na instalação do Windows 10 ou Windows 11; o valor padrão (Ativado ou Desativado) está sempre especificado próximo ao rótulo de Uso padrão para cada atenuação

Repita a etapa 6 para todas as mitigações no nível do sistema que você deseja configurar. Selecione Aplicar quando terminar de configurar sua configuração.

Se adicionar uma aplicação à secção Definições do programa e configurar definições de mitigação individuais, estas serão honradas acima da configuração para as mesmas mitigações especificadas na secção Definições do sistema . A matriz e os exemplos a seguir ajudam a ilustrar como os padrões funcionam:

| Habilitado em Configurações do programa | Habilitado em Configurações do sistema | Comportamento |

|---|---|---|

| Sim | Não | Conforme definido em Configurações do programa |

| Sim | Sim | Conforme definido em Configurações do programa |

| Não | Sim | Conforme definido em Configurações do sistema |

| Não | Não | Padrão conforme definido na opção Uso padrão |

Exemplo 1: Marcos configura a Prevenção de Execução de Dados na seção de configurações do sistema como desativada por padrão

Marcos adiciona o aplicativo test.exe à seção de Configurações do programa. Nas opções para aquele aplicativo, na Prevenção de Execução de Dados(PED), Marcos ativa a opção de Substituir as definições de sistema e muda a opção para Ativada. Não há outros aplicativos listados na seção Configurações do programa.

O resultado é que o DEP é habilitado somente para test.exe. Todas as outras aplicações não terão o DEP aplicado.

Exemplo 2: Pedro configura a Prevenção de Execução de Dados nas configurações do sistema como desativadas por padrão

Pedro adiciona o aplicativo test.exe à seção de Configurações do aplicativo. Nas opções para esse aplicativo, na Prevenção de Execução de Dados (DEP), Pedro Habilita a opção Recuperar as configurações do sistema e define a opção para Ativa.

Pedro também adiciona o aplicativo miles.exe à seção de Configuração do aplicativo e configura a Guarda de fluxo de controla (GFC) para Ativado. Pedro não ativa a opção de Substituir as configurações do sistema para DEP ou quaisquer outras mitigações para este app.

O resultado é que o DEP está habilitado para test.exe. O DEP não será ativado para nenhuma outra aplicação, incluindo miles.exe. O CFG será habilitado para miles.exe.

Abra o aplicativo Segurança do Windows selecionando o ícone de escudo na barra de tarefas ou pesquisando o menu Iniciar para Segurança do Windows.

Selecione o bloco Controle e navegador da Web (ou o ícone na barra de menu a esquerda) e então selecione Explorar proteção.

Vá para Configurações de programa e escolha o aplicativo ao qual você deseja aplicar mitigações.

- Se o aplicativo que você deseja configurar já estiver listado, escolha-o e selecione Editar.

- Se a aplicação não estiver listada, na parte superior da lista, selecione Adicionar programa para personalizar e, em seguida, escolha como pretende adicionar a aplicação.

- Use Adicione pelo nome do programa para que a mitigação seja aplicada a qualquer processo em execução com esse nome. Especifique um arquivo com uma extensão. Você pode inserir um caminho completo para limitar a mitigação apenas ao aplicativo com esse nome nesse local.

- Use Escolha o caminho exato do arquivo para usar uma janela padrão do seletor de arquivos Windows Explorer para localizar e selecionar o arquivo desejado.

Depois de selecionar o aplicativo, você verá uma lista de todas as mitigações que podem ser aplicadas. Escolher Auditoria aplica a mitigação apenas no modo de auditoria. Será notificado se precisar de reiniciar o processo ou aplicação ou se precisar de reiniciar o Windows.

Repita as etapas 3 a 4 para todos os aplicativos e mitigações que você deseja configurar. Selecione Aplicar quando terminar de configurar sua configuração.

Intune

Entre no Portal do azure e abra o Intune.

Aceda a Configuração do dispositivoPerfis > deConfiguração>Criar perfil.

Atribua um nome ao perfil, selecione Windows 10 e posterior, selecione modelos para Tipo de perfil e selecione Endpoint Protection em nome do modelo.

Selecione >ConfiguraraProteção contra Exploits doWindows Defender Exploit Guard>.

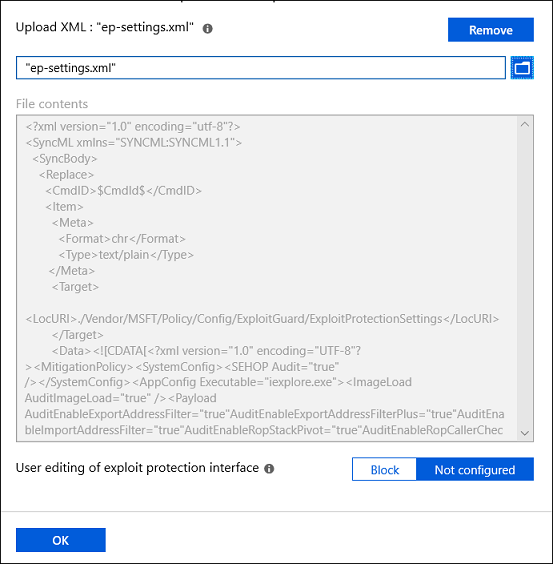

Carregue um Arquivo XML com uma configuração de Exploit Protection:

Selecione OK para salvar cada folha aberta e escolha Criar.

Selecione o perfil Tarefas e atribua a política a Todos os Usuários e Todos os dispositivos e selecione Salvar.

MDM

Use a configuração de provedor de serviços de Internet (CPS) ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings para habilitar ou desabilitar mitigações de proteção contra exploração ou usar o modo de auditoria.

Microsoft Configuration Manager

Segurança do ponto de extremidade

Em Microsoft Configuration Manager, aceda aEndpoint Security Attack surface reduction (Redução da superfície do Ataque de Segurança > de Ponto Final).

Selecione CriarPlataforma de Políticas> e, em Perfil, selecione Exploit Protection. Selecione Criar.

Especifique um nome e uma descrição e escolha Avançar.

Escolha Selecione Arquivo XML e navegue até o local do arquivo XML de proteção contra exploração. Selecione o arquivo e escolha Avançar.

Configure Marcas de escopo e Atribuições se necessário.

Em Revisar e criar, analise suas definições de configuração e depois escolha Criar.

Ativos e Conformidade

No Microsoft Configuration Manager, aceda a Ativos e Compatibilidade>Endpoint Protection>Windows Defender Exploit Guard.

Selecione Base>Criar Política do Exploit Guard.

Especifique um nome e uma descrição, seleciona Exploit protection, e escolha Avançar.

Navegue até o local do arquivo XML do Exploit Protection e selecione Avançar.

Examine as configurações e escolha Avançar para criar a política.

Depois que a política for criada, selecione Fechar.

Política de Grupo

No dispositivo de gestão Política de Grupo, abra a Consola de Gestão do Política de Grupo. Clique com o botão direito do rato no Objeto Política de Grupo que pretende configurar e selecione Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do Computador e selecione Modelos Administrativos.

Expanda a árvore para componentes> doWindows Windows Defender Exploit Guard>Exploit Protection>Utilize um conjunto comum de definições de proteção contra exploits.

Selecione Habilitado e digite a localização do Arquivo XML, e depois escolha OK.

PowerShell

Você pode usar o verbo do PowerShell Get ou Set com o cmdlet ProcessMitigation. A utilização Get lista a configuração atual status de quaisquer mitigações ativadas no dispositivo. Adicione o -Name cmdlet e o exe da aplicação para ver mitigações apenas para essa aplicação:

Get-ProcessMitigation -Name processName.exe

Importante

Mitigações no nível do sistema que não foram configuradas mostrarão um status de NOTSET.

- Para configurações no nível do sistema,

NOTSETindica que a configuração padrão para essa mitigação foi aplicada. - Para configurações no nível do aplicativo,

NOTSETindica que a configuração no nível do sistema para a mitigação será aplicada. A configuração padrão para cada mitigação no nível do sistema pode ser vista no Segurança do Windows.

Use Set para configurar cada mitigação no seguinte formato:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Onde:

-

<Âmbito>:

-

-Namepara indicar que as mitigações devem ser aplicadas a um aplicativo específico. Especifique o executável do aplicativo após esse sinalizador.-

-Systempara indicar que a mitigação deve ser aplicada no nível do sistema

-

-

-

<Ação>:

-

-Enablepara habilitar a mitigação -

-Disablepara desabilitar a mitigação

-

-

<Mitigação>:

- A mitigação do cmdlet juntamente com quaisquer subopções (entre espaços). Cada mitigação está separada por uma vírgula.

Por exemplo, para habilitar a mitigação de Prevenção de Execução de Dados (DEP) com emulação de conversão de ATL e para um executável chamado testing.exe na pasta C:\Apps\LOB\tests, e para impedir que esse executável crie processos filho, você usaria o seguinte comando:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Importante

Separe cada opção de mitigação por vírgulas.

Se você quisesse aplicar o DEP no nível do sistema, usaria o seguinte comando:

Set-Processmitigation -System -Enable DEP

Para desabilitar mitigações, você pode substituir -Enable por -Disable. No entanto, para mitigações no nível do aplicativo, essa ação força a mitigação a ser desabilitada somente para esse aplicativo.

Se precisar restaurar a mitigação de volta para o padrão do sistema, você precisará incluir o -Remove cmdlet também, como no exemplo a seguir:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

As lista das tabelas a seguir, as Mitigações individuais (a Auditorias, quando disponíveis) a serem usadas com o -Enable ou -Disable parâmetros cmdlet.

| Tipo de mitigação | Aplicável a | Palavra-chave de parâmetro de cmdlet de mitigação | Parâmetro de cmdlet do modo de Auditoria |

|---|---|---|---|

| Proteção de fluxo de controle (CFG) | Sistema e nível do aplicativo |

CFG, StrictCFG, SuppressExports |

Auditoria não disponível |

| Prevenção de Execução de Dados (DEP) | Sistema e nível do aplicativo |

DEP, EmulateAtlThunks |

Auditoria não disponível |

| Forçar a aleatorização para imagens (ASLR obrigatória) | Sistema e nível do aplicativo | ForceRelocateImages |

Auditoria não disponível |

| Tornar aleatória as alocações de memória (ASLR de baixo para cima) | Sistema e nível do aplicativo |

BottomUp, HighEntropy |

Auditoria não disponível |

| Validar as correntes de exceção (SEHOP) | Sistema e nível do aplicativo |

SEHOP, SEHOPTelemetry |

Auditoria não disponível |

| Validar integridade da pilha | Sistema e nível do aplicativo | TerminateOnError |

Auditoria não disponível |

| Proteção de código arbitrário (ACG) | Somente no nível do aplicativo | DynamicCode |

AuditDynamicCode |

| Bloquear imagens de baixa integridade | Somente no nível do aplicativo | BlockLowLabel |

AuditImageLoad |

| Bloquear imagens remotas | Somente no nível do aplicativo | BlockRemoteImages |

Auditoria não disponível |

| Bloquear fontes não confiáveis | Somente no nível do aplicativo | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| Proteção da integridade do código | Somente no nível do aplicativo |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| Desabilitar os pontos de extensão | Somente no nível do aplicativo | ExtensionPoint |

Auditoria não disponível |

| Desabilitar chamadas do sistema Win32k | Somente no nível do aplicativo | DisableWin32kSystemCalls |

AuditSystemCall |

| Não permitir processos filho | Somente no nível do aplicativo | DisallowChildProcessCreation |

AuditChildProcess |

| Filtragem de endereços de exportação (EAF) | Somente no nível do aplicativo |

EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

Auditoria não disponível [2] |

| Filtragem de endereços de importação (IAF) | Somente no nível do aplicativo | EnableImportAddressFilter |

Auditoria não disponível [2] |

| Simular a execução (SimExec) | Somente no nível do aplicativo | EnableRopSimExec |

Auditoria não disponível [2] |

| Validar a invocação da API (CallerCheck) | Somente no nível do aplicativo | EnableRopCallerCheck |

Auditoria não disponível [2] |

| Validar o uso do identificador | Somente no nível do aplicativo | StrictHandle |

Auditoria não disponível |

| Validar a integridade da dependência da imagem | Somente no nível do aplicativo | EnforceModuleDepencySigning |

Auditoria não disponível |

| Validar a integridade da pilha (StackPivot) | Somente no nível do aplicativo | EnableRopStackPivot |

Auditoria não disponível [2] |

[1]: Utilize o seguinte formato para ativar módulos EAF para DLLs para um processo:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: A auditoria para esta mitigação não está disponível através de cmdlets do PowerShell.

Personalizar a notificação

Para obter informações sobre como personalizar a notificação quando uma regra é disparada e um aplicativo ou arquivo é bloqueado, consulte Segurança do Windows.

Remover as mitigações da proteção contra exploits

Para repor (anular ou remover) as mitigações da proteção contra exploits, veja a Referência do Exploit Protection.

Confira também

- Avalar a proteção contra exploração

- Configurar e auditar as mitigações de proteção contra abusos

- Importar, exportar e implantar configurações da proteção de exploração

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.