Implementar Microsoft Defender para Ponto de Extremidade no Linux manualmente

Aplica-se a:

- Servidor do Microsoft Defender para Ponto de Extremidade.

- Microsoft Defender para Servidores

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Dica

Está à procura de orientações avançadas sobre como implementar Microsoft Defender para Ponto de Extremidade no Linux? Veja Guia de implementação avançada no Defender para Endpoint no Linux.

Este artigo descreve como implementar Microsoft Defender para Ponto de Extremidade manualmente no Linux. Uma implementação bem-sucedida requer a conclusão de todas as seguintes tarefas:

- Pré-requisitos e requisitos de sistema

- Configurar o repositório de software linux

- Instalação do aplicativo

- Transferir o pacote de inclusão

- Configuração do cliente

Pré-requisitos e requisitos de sistema

Antes de começar, consulte Microsoft Defender para Ponto de Extremidade no Linux para obter uma descrição dos pré-requisitos e requisitos de sistema para a versão atual do software.

Aviso

Atualizar o sistema operativo para uma nova versão principal após a instalação do produto requer a reinstalação do produto. Tem de Desinstalar o Defender para Endpoint existente no Linux, atualizar o sistema operativo e, em seguida, reconfigurar o Defender para Endpoint no Linux ao seguir os passos abaixo.

Configurar o repositório de software linux

O Defender para Endpoint no Linux pode ser implementado a partir de um dos seguintes canais (indicado como [canal]): insiders-fast, insiders-slow ou prod. Cada um destes canais corresponde a um repositório de software Linux. As instruções neste artigo descrevem a configuração do dispositivo para utilizar um destes repositórios.

A escolha do canal determina o tipo e a frequência das atualizações que são oferecidas ao seu dispositivo. Os dispositivos no insider-fast são os primeiros a receber atualizações e novas funcionalidades, seguidos posteriormente por insiders-slow e por último por prod.

Para pré-visualizar as novas funcionalidades e fornecer feedback antecipado, recomenda-se que configure alguns dispositivos na sua empresa para utilizarem insiders fast ou insiders-slow.

Aviso

Mudar o canal após a instalação inicial requer que o produto seja reinstalado. Para mudar o canal de produto: desinstale o pacote existente, volte a configurar o dispositivo para utilizar o novo canal e siga os passos neste documento para instalar o pacote a partir da nova localização.

Script do instalador

Enquanto discutimos a instalação manual, em alternativa, pode utilizar um script bash do instalador automatizado fornecido no nosso repositório público do GitHub. O script identifica a distribuição e a versão, simplifica a seleção do repositório correto, configura o dispositivo para solicitar o pacote mais recente e combina os passos de instalação e integração do produto.

> ./mde_installer.sh --help

usage: basename ./mde_installer.sh [OPTIONS]

Options:

-c|--channel specify the channel from which you want to install. Default: insiders-fast

-i|--install install the product

-r|--remove remove the product

-u|--upgrade upgrade the existing product

-o|--onboard onboard/offboard the product with <onboarding_script>

-p|--passive-mode set EPP to passive mode

-t|--tag set a tag by declaring <name> and <value>. ex: -t GROUP Coders

-m|--min_req enforce minimum requirements

-w|--clean remove repo from package manager for a specific channel

-v|--version print out script version

-h|--help display help

Leia mais aqui.

RHEL e variantes (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky e Alma)

Instale

yum-utilsse ainda não estiver instalado:sudo yum install yum-utilsObservação

A sua distribuição e versão e identificam a entrada mais próxima (por principal e, em seguida, secundária) da mesma

https://packages.microsoft.com/config/rhel/em .Utilize a tabela seguinte para ajudar a orientá-lo na localização do pacote:

Distribuição & versão Pacote Para Alma 8.4 e superior https://packages.microsoft.com/config/alma/8/prod.repo Para Alma 9.2 e superior https://packages.microsoft.com/config/alma/9/prod.repo Para RHEL/Centos/Oracle 9.0-9.8 https://packages.microsoft.com/config/rhel/9/prod.repo Para RHEL/Centos/Oracle 8.0-8.10 https://packages.microsoft.com/config/rhel/8/prod.repo Para RHEL/Centos/Oracle 7.2-7.9 & Amazon Linux 2 https://packages.microsoft.com/config/rhel/7.2/prod.repo Para o Amazon Linux 2023 https://packages.microsoft.com/config/amazonlinux/2023/prod.repo Para Fedora 33 https://packages.microsoft.com/config/fedora/33/prod.repo Para Fedora 34 https://packages.microsoft.com/config/fedora/34/prod.repo Para Rocky 8.7 e superior https://packages.microsoft.com/config/rocky/8/prod.repo Para Rocky 9.2 e superior https://packages.microsoft.com/config/rocky/9/prod.repo Nos seguintes comandos, substitua [versão] e [canal] pelas informações que identificou:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/[version]/[channel].repoDica

Utilize o comando hostnamectl para identificar informações relacionadas com o sistema, incluindo a versão [versão].

Por exemplo, se estiver a executar o CentOS 7 e quiser implementar o Defender para Endpoint no Linux a

prodpartir do canal:sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/prod.repoEm alternativa, se quiser explorar novas funcionalidades em dispositivos selecionados, poderá querer implementar Microsoft Defender para Ponto de Extremidade no Linux para o canal insider-fast:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/insiders-fast.repoInstale a chave pública do Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

SLES e variantes

Observação

A sua distribuição e versão e identificam a entrada mais próxima (por principal e, em seguida, secundária) da mesma https://packages.microsoft.com/config/sles/em .

Nos seguintes comandos, substitua [distro] e [versão] pelas informações que identificou:

sudo zypper addrepo -c -f -n microsoft-[channel] https://packages.microsoft.com/config/[distro]/[version]/[channel].repo

Dica

Utilize o comando SPident para identificar informações relacionadas com o sistema, incluindo a versão [versão].

Por exemplo, se estiver a executar o SLES 12 e quiser implementar Microsoft Defender para Ponto de Extremidade no Linux a prod partir do canal:

sudo zypper addrepo -c -f -n microsoft-prod https://packages.microsoft.com/config/sles/12/prod.repo

Instale a chave pública do Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

Sistemas Ubuntu e Debian

Instale

curlse ainda não estiver instalado:sudo apt-get install curlInstale

libplist-utilsse ainda não estiver instalado:sudo apt-get install libplist-utilsObservação

A sua distribuição e versão e identificam a entrada mais próxima (por principal e, em seguida, secundária) da mesma

https://packages.microsoft.com/config/[distro]/em .No seguinte comando, substitua [distro] e [version] pelas informações que identificou:

curl -o microsoft.list https://packages.microsoft.com/config/[distro]/[version]/[channel].listDica

Utilize o comando hostnamectl para identificar informações relacionadas com o sistema, incluindo a versão [versão].

Por exemplo, se estiver a executar o Ubuntu 18.04 e quiser implementar Microsoft Defender para Ponto de Extremidade no Linux a

prodpartir do canal:curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/18.04/prod.listInstale a configuração do repositório:

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-[channel].listPor exemplo, se tiver escolhido

prodo canal:sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.listInstale o

gpgpacote se ainda não estiver instalado:sudo apt-get install gpgSe

gpgnão estiver disponível, instalegnupg.sudo apt-get install gnupgInstale a chave pública do Microsoft GPG:

Para Debian 11 e anterior, execute o seguinte comando.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/microsoft.gpg > /dev/nullPara Debian 12 e posterior, execute o seguinte comando.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null

Instale o controlador HTTPS se ainda não estiver instalado:

sudo apt-get install apt-transport-httpsAtualize os metadados do repositório:

sudo apt-get update

Mariner

Instale

dnf-plugins-corese ainda não estiver instalado:sudo dnf install dnf-plugins-coreConfigurar e Ativar os repositórios necessários

Observação

No Mariner, o Insider Fast Channel não está disponível.

Se quiser implementar o Defender para Endpoint no Linux a

prodpartir do canal. Utilize os seguintes comandossudo dnf install mariner-repos-extras sudo dnf config-manager --enable mariner-official-extrasEm alternativa, se quiser explorar novas funcionalidades em dispositivos selecionados, poderá querer implementar Microsoft Defender para Ponto de Extremidade no Linux no canal insider-slow. Utilize os seguintes comandos:

sudo dnf install mariner-repos-extras-preview sudo dnf config-manager --enable mariner-official-extras-preview

Instalação do aplicativo

RHEL e variantes (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky e Alma)

sudo yum install mdatp

Observação

Se tiver vários repositórios da Microsoft configurados no seu dispositivo, pode ser específico sobre qual o repositório a partir do qual instalar o pacote. O exemplo seguinte mostra como instalar o pacote a production partir do canal se também tiver o canal de insiders-fast repositório configurado neste dispositivo. Esta situação pode ocorrer se estiver a utilizar vários produtos Microsoft no seu dispositivo. Consoante a distribuição e a versão do servidor, o alias do repositório pode ser diferente do do exemplo seguinte.

# list all repositories

yum repolist

...

packages-microsoft-com-prod packages-microsoft-com-prod 316

packages-microsoft-com-prod-insiders-fast packages-microsoft-com-prod-ins 2

...

# install the package from the production repository

sudo yum --enablerepo=packages-microsoft-com-prod install mdatp

SLES e variantes

sudo zypper install mdatp

Observação

Se tiver vários repositórios da Microsoft configurados no seu dispositivo, pode ser específico sobre qual o repositório a partir do qual instalar o pacote. O exemplo seguinte mostra como instalar o pacote a production partir do canal se também tiver o canal de insiders-fast repositório configurado neste dispositivo. Esta situação pode ocorrer se estiver a utilizar vários produtos Microsoft no seu dispositivo.

zypper repos

...

# | Alias | Name | ...

XX | packages-microsoft-com-insiders-fast | microsoft-insiders-fast | ...

XX | packages-microsoft-com-prod | microsoft-prod | ...

...

sudo zypper install packages-microsoft-com-prod:mdatp

Sistemas Ubuntu e Debian

sudo apt-get install mdatp

Observação

Se tiver vários repositórios da Microsoft configurados no seu dispositivo, pode ser específico sobre qual o repositório a partir do qual instalar o pacote. O exemplo seguinte mostra como instalar o pacote a production partir do canal se também tiver o canal de insiders-fast repositório configurado neste dispositivo. Esta situação pode ocorrer se estiver a utilizar vários produtos Microsoft no seu dispositivo.

cat /etc/apt/sources.list.d/*

deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod insiders-fast main

deb [arch=amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod bionic main

sudo apt -t bionic install mdatp

Observação

Os reinícios NÃO são necessários após instalar ou atualizar Microsoft Defender para Ponto de Extremidade no Linux, exceto quando estiver a executar o auditD no modo imutável.

Mariner

sudo dnf install mdatp

Observação

Se tiver vários repositórios da Microsoft configurados no seu dispositivo, pode ser específico sobre qual o repositório a partir do qual instalar o pacote. O exemplo seguinte mostra como instalar o pacote a production partir do canal se também tiver o canal de insiders-slow repositório configurado neste dispositivo. Esta situação pode ocorrer se estiver a utilizar vários produtos Microsoft no seu dispositivo.

sudo dnf config-manager --disable mariner-official-extras-preview

sudo dnf config-manager --enable mariner-official-extras

Transferir o pacote de inclusão

Transfira o pacote de inclusão a partir do portal Microsoft Defender.

Aviso

Reembalar o pacote de instalação do Defender para Endpoint não é um cenário suportado. Fazê-lo pode afetar negativamente a integridade do produto e levar a resultados adversos, incluindo, mas não se limitando a acionar alertas de adulteração e atualizações que não se aplicam.

Importante

Se perder este passo, qualquer comando executado mostrará uma mensagem de aviso a indicar que o produto não está licenciado. Além disso, o mdatp health comando devolve um valor de false.

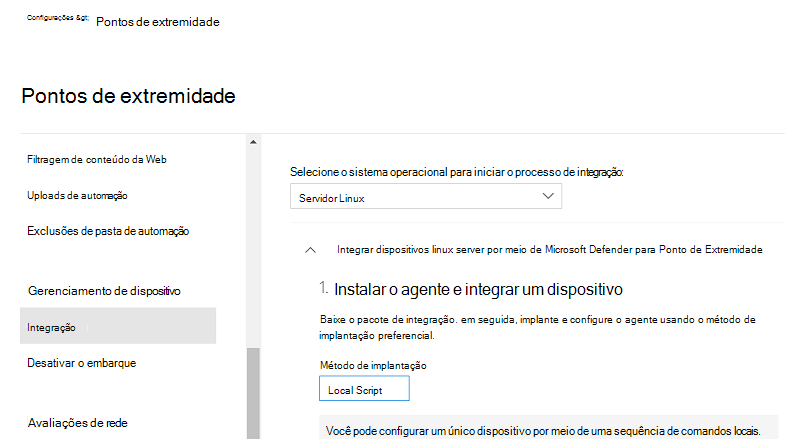

No portal Microsoft Defender, aceda a Definições Pontos Finais > Gestão > de dispositivos > Integração.

No primeiro menu pendente, selecione Servidor Linux como o sistema operativo. No segundo menu pendente, selecione Script Local como método de implementação.

Selecione Baixar pacote de integração. Guarde o ficheiro como WindowsDefenderATPOnboardingPackage.zip.

Numa linha de comandos, verifique se tem o ficheiro e extraia o conteúdo do arquivo:

ls -ltotal 8 -rw-r--r-- 1 test staff 5752 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.py

Configuração do cliente

Copie MicrosoftDefenderATPOnboardingLinuxServer.py para o dispositivo de destino.

Observação

Inicialmente, o dispositivo cliente não está associado a uma organização e o atributo orgId está em branco.

mdatp health --field org_idExecute MicrosoftDefenderATPOnboardingLinuxServer.py.

Observação

Para executar este comando, tem de ter

pythonoupython3instalado no dispositivo, consoante a distribuição e a versão. Se necessário, veja Instruções passo a passo para Instalar o Python no Linux.Observação

Para integrar um dispositivo que foi anteriormente desligado, tem de remover o ficheiro de mdatp_offboard.json localizado em /etc/opt/microsoft/mdatp.

Se estiver a executar o RHEL 8.x ou Ubuntu 20.04 ou superior, tem de utilizar

python3.sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.pyPara o resto das distribuições e versões, tem de utilizar

python.sudo python MicrosoftDefenderATPOnboardingLinuxServer.pyVerifique se o dispositivo está agora associado à sua organização e reporte um identificador de organização válido:

mdatp health --field org_idVerifique o estado de funcionamento status do produto ao executar o seguinte comando. Um valor devolvido de

trueindica que o produto está a funcionar conforme esperado:mdatp health --field healthyImportante

Quando o produto é iniciado pela primeira vez, transfere as definições antimalware mais recentes. Esta operação pode demorar alguns minutos, consoante a conectividade de rede. Durante este período, o comando acima devolve um valor de

false. Pode marcar a status da atualização de definições com o seguinte comando:mdatp health --field definitions_statusTenha em atenção que também poderá ter de configurar um proxy depois de concluir a instalação inicial. Veja Configurar o Defender para Endpoint no Linux para deteção de proxy estático: Configuração pós-instalação.

Execute um teste de deteção av para verificar se o dispositivo está corretamente integrado e a reportar ao serviço. Execute os seguintes passos no dispositivo recentemente integrado:

Certifique-se de que a proteção em tempo real está ativada (indicada por um resultado da

trueexecução do seguinte comando):mdatp health --field real_time_protection_enabledSe não estiver ativado, execute o seguinte comando:

mdatp config real-time-protection --value enabledAbra uma janela do Terminal e execute o seguinte comando para executar um teste de deteção:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtPode executar mais testes de deteção em ficheiros zip com um dos seguintes comandos:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipOs ficheiros devem ser colocados em quarentena pelo Defender para Endpoint no Linux. Utilize o seguinte comando para listar todas as ameaças detetadas:

mdatp threat list

Execute um teste de deteção EDR e simule uma deteção para verificar se o dispositivo está corretamente integrado e a reportar ao serviço. Execute os seguintes passos no dispositivo recentemente integrado:

Verifique se o servidor Linux integrado aparece no Microsoft Defender XDR. Se esta for a primeira integração da máquina, pode demorar até 20 minutos até aparecer.

Transfira e extraia o ficheiro de script para um servidor Linux integrado e execute o seguinte comando:

./mde_linux_edr_diy.shApós alguns minutos, deve ser criada uma deteção no Microsoft Defender XDR.

Observe os detalhes do alerta, o computador linha do tempo e execute os passos típicos de investigação.

Microsoft Defender para Ponto de Extremidade empacotar dependências de pacotes externos

Existem as seguintes dependências de pacotes externos para o pacote mdatp:

- O pacote Mdatp RPM requer

glibc >= 2.17, ,policycoreutils,selinux-policy-targetedmde-netfilter - Para DEBIAN, o pacote mdatp requer

libc6 >= 2.23, ,uuid-runtimemde-netfilter - Para Mariner, o pacote mdatp requer

attr,diffutils, ,libacl,libselinux-utilslibattr,selinux-policy, ,policycoreutilsmde-netfilter

Observação

A partir da versão 101.24082.0004, o Defender para Endpoint no Linux já não suporta o Auditd fornecedor de eventos. Estamos a transitar completamente para a tecnologia eBPF mais eficiente.

Se o eBPF não for suportado nos computadores ou se existirem requisitos específicos para permanecer em Auditd e os computadores estiverem a utilizar o Defender para Endpoint na versão 101.24072.0001 do Linux ou inferior, existe a seguinte dependência adicional no pacote auditado para mdatp:

- O pacote Mdatp RPM requer

audit,semanage. - Para o DEBIAN, o pacote mdatp requer

auditd. - Para Mariner, o pacote mdatp requer

audit.

O pacote mde-netfilter também tem as seguintes dependências de pacote:

- Para o DEBIAN, o pacote mde-netfilter requer

libnetfilter-queue1,libglib2.0-0 - Para o RPM, o pacote mde-netfilter requer

libmnl, ,libnfnetlink,libnetfilter_queueglib2 - Para o Mariner, o pacote mde-netfilter requer

libnfnetlink,libnetfilter_queue

Se a instalação do Microsoft Defender para Ponto de Extremidade falhar devido a erros de dependências em falta, pode transferir manualmente as dependências de pré-requisitos.

Problemas de instalação de registos

Veja Problemas de instalação de registos para obter mais informações sobre como encontrar o registo gerado automaticamente que é criado pelo instalador quando ocorre um erro.

Como migrar de Insiders-Fast para o canal de Produção

Desinstale a

Insiders-Fast channelversão do Defender para Endpoint no Linux.sudo yum remove mdatpDesativar o Defender para Endpoint no repositório de Insiders-Fast do Linux

sudo yum repolistObservação

O resultado deve mostrar

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodReimplemente Microsoft Defender para Ponto de Extremidade no Linux com o canal de Produção.

Desinstalação

Veja Desinstalar para obter detalhes sobre como remover o Defender para Endpoint no Linux de dispositivos cliente.

Confira também

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.