Proteção da Web

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Microsoft Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Acerca da proteção Web

A proteção Web no Microsoft Defender para Ponto de Extremidade é uma capacidade composta por proteção contra ameaças na Web, filtragem de conteúdo Web e Indicadores personalizados. A proteção Web permite-lhe proteger os seus dispositivos contra ameaças à Web e ajuda-o a regular conteúdos indesejados. Pode encontrar relatórios de proteção Web no portal Microsoft Defender ao aceder a Relatórios > de Proteção da Web.

Proteção contra ameaças da Web

Os cartões que compõem a proteção contra ameaças na Web são deteções de ameaças na Web ao longo do tempo e resumo de ameaças à Web.

A proteção contra ameaças na Web inclui:

- Visibilidade abrangente sobre ameaças Web que afetam a sua organização.

- Capacidades de investigação sobre a atividade de ameaças relacionada com a Web através de alertas e perfis abrangentes de URLs e dispositivos que acedem a estes URLs.

- Um conjunto completo de funcionalidades de segurança que acompanham tendências de acesso geral a sites maliciosos e indesejados.

Observação

Para processos que não sejam o Microsoft Edge e a Internet Explorer, os cenários de proteção Web tiram partido da Proteção de Rede para inspeção e imposição:

- O IP é suportado para os três protocolos (TCP, HTTP e HTTPS (TLS)).

- Apenas são suportados endereços IP únicos (sem blocos CIDR ou intervalos de IP) em indicadores personalizados.

- Os URLs encriptados (caminho completo) só podem ser bloqueados em browsers originais (Internet Explorer, Edge).

- Os URLs encriptados (apenas FQDN) podem ser bloqueados em browsers de terceiros (ou seja, para além da Internet Explorer, Edge).

- Os blocos de caminho de URL completos podem ser aplicados para URLs não encriptados.

Pode haver até duas horas de latência (normalmente menos) entre o momento em que a ação é executada e o URL e o IP bloqueados. Para obter mais informações, veja Proteção contra ameaças à Web.

Indicadores personalizados

As deteções de indicadores personalizados também são resumidas nos relatórios de ameaças da Web das suas organizações em Deteções de ameaças na Web ao longo do tempo e resumo de ameaças à Web.

O indicador personalizado inclui:

- Capacidade de criar indicadores baseados em IP e URL de comprometimento para proteger a sua organização contra ameaças.

- Capacidades de investigação sobre atividades relacionadas com os seus perfis IP/URL personalizados e os dispositivos que acedem a estes URLs.

- A capacidade de criar políticas Permitir, Bloquear e Avisar para IPs e URLs.

Para obter mais informações, veja Criar indicadores para IPs e URLs/domínios

Filtragem de conteúdo da Web

A filtragem de conteúdo Web inclui a atividade Web por categoria, o resumo da filtragem de conteúdo Web e o resumo da atividade Web.

A filtragem de conteúdo Web inclui:

- Os utilizadores são impedidos de aceder a sites em categorias bloqueadas, quer estejam a navegar no local ou ausentes.

- Pode implementar convenientemente diversas políticas em vários conjuntos de utilizadores através dos grupos de dispositivos definidos no Microsoft Defender para Ponto de Extremidade definições de controlo de acesso baseado em funções.

Observação

A criação de grupos de dispositivos é suportada no Defender para Endpoint Plano 1 e Plano 2.

- Pode aceder a relatórios Web na mesma localização central, com visibilidade sobre os blocos reais e a utilização da Web.

Para obter mais informações, veja Filtragem de conteúdo Web.

Ordem de precedência

A proteção Web é composta dos seguintes componentes, listados por ordem de precedência. Cada um destes componentes é imposto pelo cliente SmartScreen no Microsoft Edge e pelo cliente de Proteção de Rede em todos os outros browsers e processos.

Indicadores personalizados (IP/URL, políticas de Microsoft Defender para Aplicativos de Nuvem)

- Permitir

- Avisar

- Bloquear

Ameaças à Web (software maligno, phish)

- SmartScreen Intel, incluindo Proteção do Exchange Online (EOP)

- Escalamentos

Filtragem de Conteúdo Web (WCF)

Observação

Microsoft Defender para Aplicativos de Nuvem atualmente gera indicadores apenas para URLs bloqueados.

A ordem de precedência está relacionada com a ordem das operações pela qual um URL ou IP é avaliado. Por exemplo, se tiver uma política de filtragem de conteúdos Web, pode criar exclusões através de indicadores ip/URL personalizados. Os Indicadores Personalizados de comprometimento (IoC) são mais elevados na ordem de precedência do que os blocos WCF.

Da mesma forma, durante um conflito entre indicadores, permite ter sempre precedência sobre os blocos (substituir a lógica). Isto significa que um indicador de permissão tem precedência sobre qualquer indicador de bloco que esteja presente.

A tabela seguinte resume algumas configurações comuns que apresentariam conflitos na pilha de proteção Web. Também identifica as determinações resultantes com base na precedência descrita anteriormente neste artigo.

| Política de Indicador Personalizado | Política de ameaças à Web | Política wcf | política de Defender para Aplicativos de Nuvem | Resultado |

|---|---|---|---|---|

| Permitir | Bloquear | Bloquear | Bloquear | Permitir (substituição da proteção Web) |

| Permitir | Permitir | Bloquear | Bloquear | Permitir (exceção WCF) |

| Avisar | Bloquear | Bloquear | Bloquear | Avisar (substituir) |

Os endereços IP internos não são suportados por indicadores personalizados. Para uma política de aviso quando ignorada pelo utilizador final, o site é desbloqueado durante 24 horas para esse utilizador por predefinição. Este período de tempo pode ser modificado pela Administração e é transmitido pelo serviço cloud SmartScreen. A capacidade de ignorar um aviso também pode ser desativada no Microsoft Edge através do CSP para blocos de ameaças na Web (software maligno/phishing). Para obter mais informações, consulte Definições do Microsoft Edge SmartScreen.

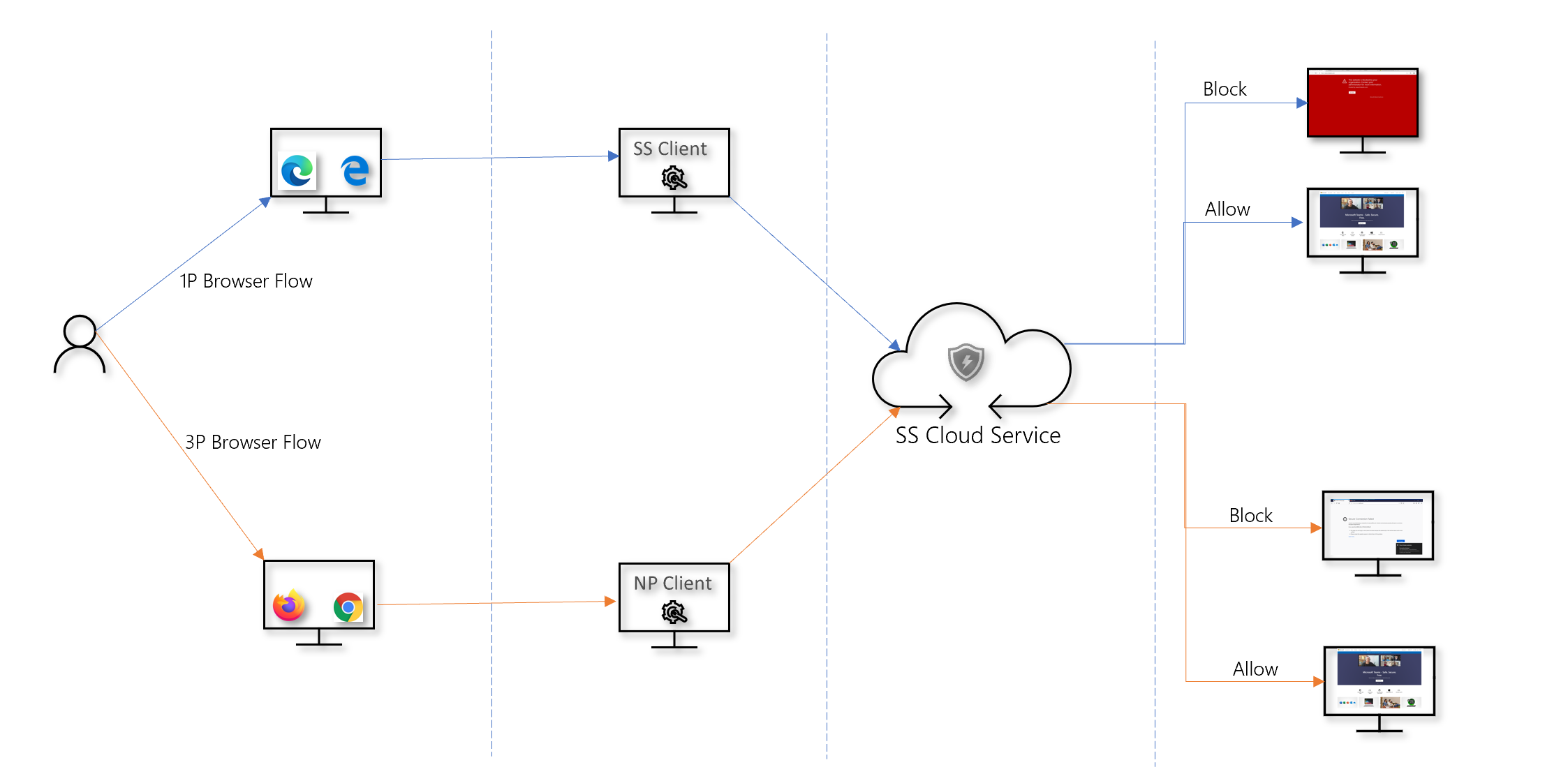

Proteger browsers

Em todos os cenários de proteção da Web, o SmartScreen e a Proteção de Rede podem ser utilizados em conjunto para garantir a proteção em todos os browsers e processos da Microsoft e não microsoft. O SmartScreen está incorporado diretamente no Microsoft Edge, enquanto a Proteção de Rede monitoriza o tráfego em processos e browsers que não sejam da Microsoft. O diagrama seguinte ilustra este conceito. Este diagrama dos dois clientes que trabalham em conjunto para fornecer várias coberturas de browser/aplicação é preciso para todas as funcionalidades da Proteção Web (Indicadores, Ameaças à Web, Filtragem de Conteúdos).

Observação

Os Indicadores Personalizados das funcionalidades de Comprometimento e Filtragem de Conteúdo Web não são atualmente suportados nas sessões Application Guard do Microsoft Edge. Estas sessões de browser em contentores só podem impor blocos de ameaças da Web através da proteção SmartScreen incorporada. Não podem impor políticas de proteção Web empresarial.

Resolver problemas de blocos de pontos finais

As respostas da cloud SmartScreen são padronizadas. Ferramentas como o Fiddler podem ser utilizadas para inspecionar a resposta do serviço cloud, o que ajuda a determinar a origem do bloco.

Quando o serviço cloud SmartScreen responde com uma resposta de permissão, bloqueio ou aviso, uma categoria de resposta e o contexto do servidor são reencaminhados para o cliente. No Microsoft Edge, a categoria de resposta é o que é utilizado para determinar a página de bloqueio adequada a mostrar (malicioso, phishing, política organizacional).

A tabela seguinte mostra as respostas e as respetivas funcionalidades correlacionadas.

| ResponseCategory | Funcionalidade responsável pelo bloco |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Indicadores personalizados |

| CasbPolicy | Aplicativos do Defender para Nuvem |

| Mal-intencionado | Ameaças à Web |

| Phishing | Ameaças à Web |

Investigação avançada para proteção Web

As consultas Kusto na investigação avançada podem ser utilizadas para resumir blocos de proteção Web na sua organização durante um máximo de 30 dias. Estas consultas utilizam as informações listadas acima para distinguir entre as várias origens de blocos e resumi-las de forma amigável. Por exemplo, a consulta seguinte lista todos os blocos WCF com origem no Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

Da mesma forma, pode utilizar a seguinte consulta para listar todos os blocos WCF provenientes da Proteção de Rede (por exemplo, um bloco WCF num browser que não é da Microsoft). O ActionType é atualizado e Experience alterado para ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Para listar blocos que se devem a outras funcionalidades (como Indicadores Personalizados), consulte a tabela listada anteriormente neste artigo. A tabela descreve cada funcionalidade e respetiva categoria de resposta. Estas consultas podem ser modificadas para procurar telemetria relacionada com máquinas específicas na sua organização. O ActionType apresentado em cada consulta mostra apenas as ligações que foram bloqueadas por uma funcionalidade de Proteção Web e não todo o tráfego de rede.

Experiência do usuário

Se um utilizador visitar uma página Web que represente um risco de software maligno, phishing ou outras ameaças à Web, o Microsoft Edge aciona uma página de bloco semelhante à seguinte imagem:

A partir do Microsoft Edge 124, é apresentada a seguinte página de bloco para todos os blocos de categorias de Filtragem de Conteúdo Web.

Em qualquer caso, não são apresentadas páginas de blocos em browsers que não sejam da Microsoft e o utilizador vê uma página "Falha na Ligação Segura" juntamente com uma notificação de alerta. Dependendo da política responsável pelo bloco, um utilizador vê uma mensagem diferente na notificação de alerta. Por exemplo, a filtragem de conteúdo Web apresenta a mensagem "Este conteúdo está bloqueado".

Reportar falsos positivos

Para comunicar um falso positivo para sites considerados perigosos pelo SmartScreen, utilize a ligação que aparece na página de bloqueio no Microsoft Edge (conforme mostrado anteriormente neste artigo).

Para o WCF, pode contestar a categoria de um domínio. Navegue para o separador Domínios dos relatórios do WCF. Verá reticências ao lado de cada um dos domínios. Paire o cursor sobre estas reticências e selecione Categoria de Disputa. É aberta uma lista de opções. Defina a prioridade do incidente e forneça outros detalhes, como a categoria sugerida. Para obter mais informações sobre como ativar o WCF e como contestar categorias, veja Filtragem de conteúdo Web.

Para obter mais informações sobre como submeter falsos positivos/negativos, consulte Resolver falsos positivos/negativos no Microsoft Defender para Ponto de Extremidade.

Artigos relacionados

| Artigo | Descrição |

|---|---|

| Proteção contra ameaças da Web | Impedir o acesso a sites de phishing, vetores de software maligno, sites de exploração, sites não fidedignos ou de baixa reputação e sites bloqueados. |

| Filtragem de conteúdo da Web | Controlar e regular o acesso a sites com base nas respetivas categorias de conteúdo. |

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.