Componentes vulneráveis

Aplica-se a:

- Gerenciamento de Vulnerabilidades do Microsoft Defender

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 1 & 2.

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Os administradores de segurança estão a tornar-se cada vez mais difíceis de identificar e mitigar os riscos de segurança e conformidade associados a componentes de software comuns, proprietários e dependências open source utilizados nas respetivas organizações. Para ajudar a resolver este desafio, Gerenciamento de Vulnerabilidades do Defender fornece suporte para identificar, comunicar e recomendar remediações para vulnerabilidades encontradas em componentes conhecidos por terem tido problemas de segurança no passado.

Com a visibilidade de que componentes vulneráveis estão presentes num dispositivo, os administradores de segurança podem concentrar a sua atenção e recursos em tomar medidas para reduzir os riscos associados.

Dica

Sabia que pode experimentar todas as funcionalidades no Gerenciamento de Vulnerabilidades do Microsoft Defender gratuitamente? Saiba como se inscrever numa avaliação gratuita.

Para obter uma descrição geral da capacidade de componentes vulneráveis, watch o seguinte vídeo.

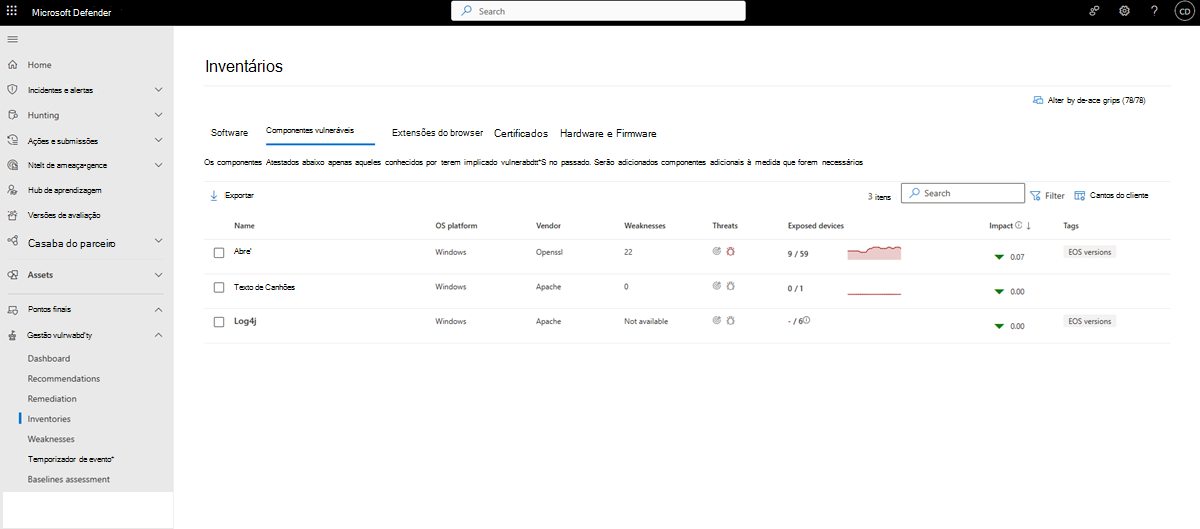

Navegar para a página de componentes vulneráveis

- Aceda a Inventários de Gestão> devulnerabilidades no portal do Microsoft Defender.

- Selecione o separador Componentes vulneráveis .

A página Componentes vulneráveis é aberta com uma lista de componentes vulneráveis conhecidos identificados na sua organização. Fornece informações, incluindo o nome do componente e o fornecedor, o número de pontos fracos encontrados para esse componente e se existem ameaças ou alertas ativos associados ao mesmo.

Observação

Atualmente, o suporte só está disponível para os seguintes componentes vulneráveis:

- Texto do Apache Commons

- Apache Log4j

- Escoras apache

- Ghostscript

- Libwebp

- LiteDB

- OpenSSL

- Spring Framework

- Tomcat

- Xz utils

Detalhes do componente

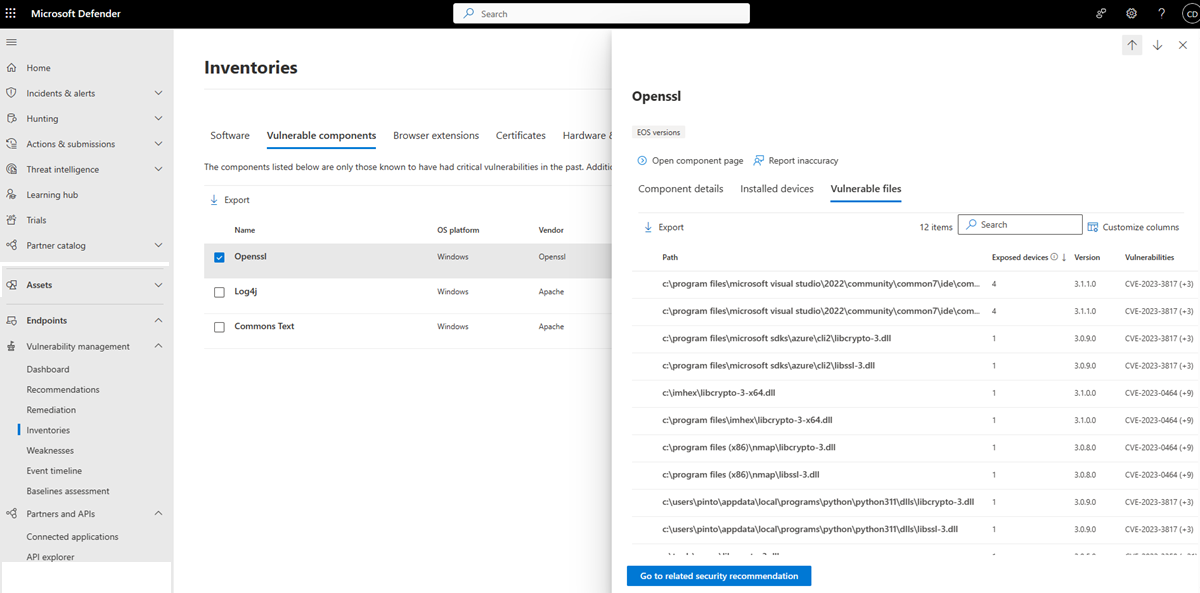

Selecione um componente vulnerável para abrir um painel de lista de opções onde encontrará mais informações sobre esse componente vulnerável.

Selecione o separador Dispositivos instalados para ver uma lista de dispositivos nos quais o componente está instalado.

Selecione o separador Ficheiros vulneráveis para ver informações sobre os caminhos e versões de ficheiros vulneráveis, as vulnerabilidades relacionadas e os dispositivos expostos.

No painel de lista de opções, também pode aprofundar o componente vulnerável ao selecionar Abrir página de componentes, ver a página Componentes vulneráveis ou sinalizar inconsistências técnicas ao selecionar Imprecisão de relatório, veja Report inacacy (Imprecisão de relatórios).

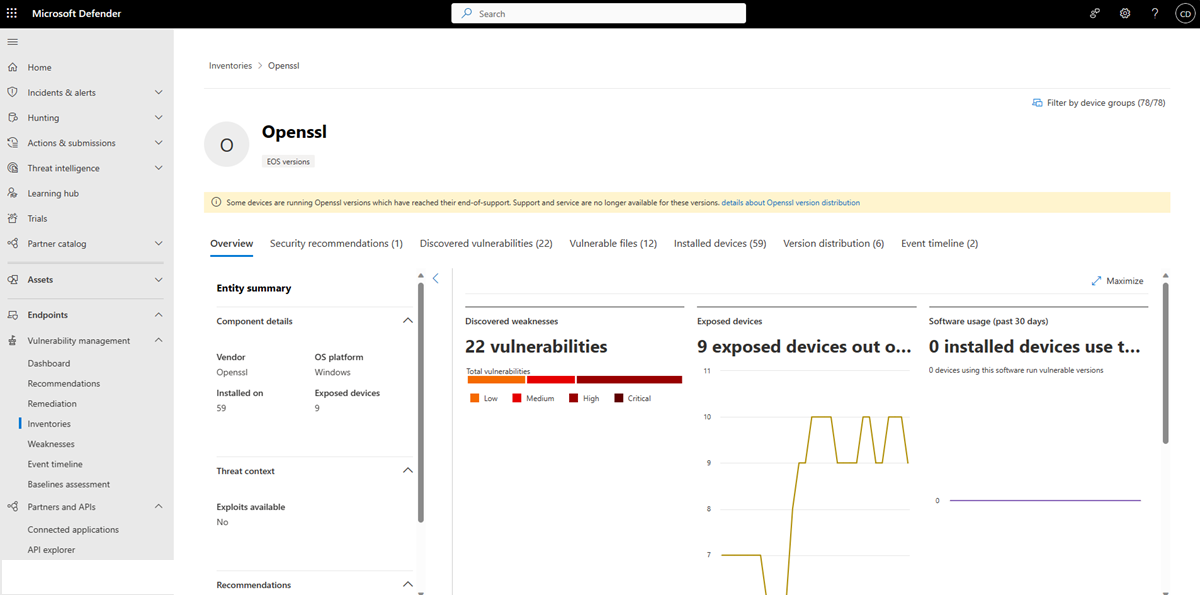

Página componentes vulneráveis

Selecione Abrir página de componente para um componente vulnerável para ver todos os detalhes desse componente:

A página inclui informações sobre o fornecedor do componente, os dispositivos em que o componente está instalado e visualizações de dados que mostram o número de vulnerabilidades detetadas e dispositivos expostos.

Os separadores estão disponíveis com informações específicas do componente vulnerável, tais como:

- Recomendações de segurança correspondentes para as vulnerabilidades identificadas.

- Informações de ficheiros vulneráveis, incluindo os caminhos e versões de ficheiros vulneráveis, as vulnerabilidades relacionadas, juntamente com os dispositivos expostos.

Exibir recomendações

Para ver as recomendações de segurança para componentes vulneráveis:

- Aceda a Inventários de Gestão> devulnerabilidades no portal do Microsoft Defender.

- Selecione o separador Componentes vulneráveis .

- Selecione um componente vulnerável e selecione Ir para recomendação de segurança relacionada no painel de lista de opções.

Em alternativa, selecione Abrir página de componente no painel de lista de opções do componente e selecione o separador Recomendações de segurança na página do componente.

Quando seleciona uma recomendação de segurança, verá no painel de opções que a recomendação de segurança é do tipo Atenção necessária.

Isto acontece porque não há uma forma fácil de corrigir ou corrigir um componente vulnerável. A etiqueta Atenção necessária permite que os administradores de segurança utilizem as informações sobre o componente vulnerável para avaliar o efeito de qualquer remediação proposta em toda a organização.

Componentes vulneráveis em dispositivos

Também pode ver uma lista de componentes vulneráveis num dispositivo. Com uma página de dispositivo aberta, selecione Inventários e, em seguida , Componentes vulneráveis para ver uma lista de componentes vulneráveis instalados nesse dispositivo.